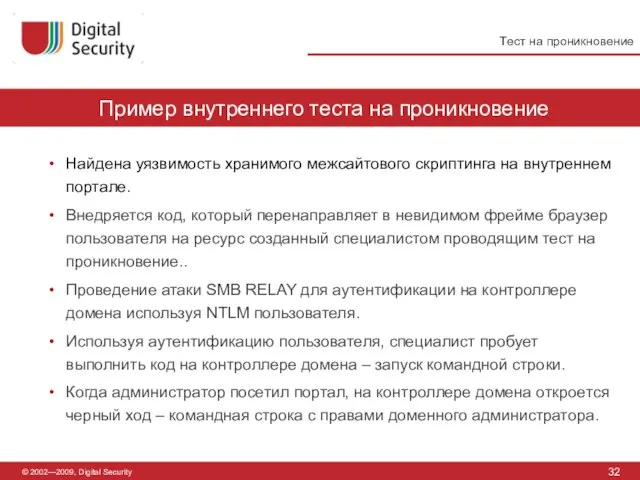

на внутреннем портале.

Внедряется код, который перенаправляет в невидимом фрейме браузер пользователя на ресурс созданный специалистом проводящим тест на проникновение..

Проведение атаки SMB RELAY для аутентификации на контроллере домена используя NTLM пользователя.

Используя аутентификацию пользователя, специалист пробует выполнить код на контроллере домена – запуск командной строки.

Когда администратор посетил портал, на контроллере домена откроется черный ход – командная строка с правами доменного администратора.

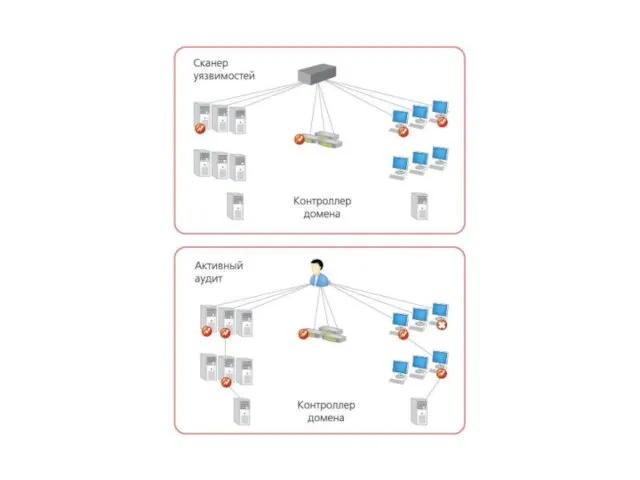

Тест на проникновение

Политические режимы

Политические режимы Тройникова Софья автор.

Тройникова Софья автор. Приостановление полномочий судьи и отставки судьи

Приостановление полномочий судьи и отставки судьи Административные правоотношения

Административные правоотношения Экология и культура -будущее России

Экология и культура -будущее России Рынок труда и заработная плата

Рынок труда и заработная плата КОМПЬЮТЕР И ВИДЕОКАМЕРА КАК ИНСТРУМЕНТЫ ОБУЧЕНИЯ ФИЗИКЕ

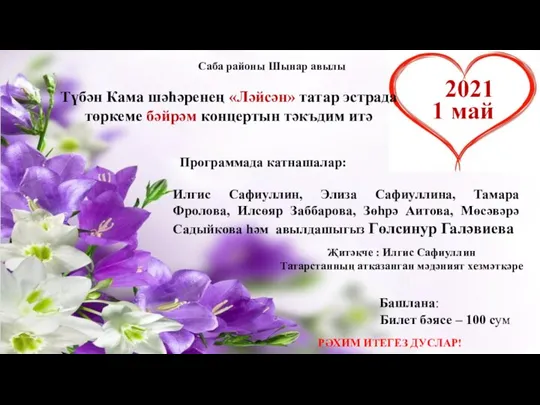

КОМПЬЮТЕР И ВИДЕОКАМЕРА КАК ИНСТРУМЕНТЫ ОБУЧЕНИЯ ФИЗИКЕ Саба районы Шынар авылы

Саба районы Шынар авылы Презентация на тему Уголовное право. Уголовный процесс

Презентация на тему Уголовное право. Уголовный процесс Новые технологии при тестоведении

Новые технологии при тестоведении ЮГОРСКИЙ ГОСУДАРСТВЕННЫЙУНИВЕРСИТЕТ

ЮГОРСКИЙ ГОСУДАРСТВЕННЫЙУНИВЕРСИТЕТ «Музыка и движение»

«Музыка и движение» ОЦЕНКА КАЧЕСТВА АНАЛЬГЕТИКОВ НЕКОТОРЫХ ПРОИЗВОДИТЕЛЕЙ

ОЦЕНКА КАЧЕСТВА АНАЛЬГЕТИКОВ НЕКОТОРЫХ ПРОИЗВОДИТЕЛЕЙ ДОБРОКАЧЕСТВЕННЫЕ ОПУХОЛИ ЖЕНСКИХ ПОЛОВЫХ ОРГАНОВ (лекция)

ДОБРОКАЧЕСТВЕННЫЕ ОПУХОЛИ ЖЕНСКИХ ПОЛОВЫХ ОРГАНОВ (лекция) Программа курса Семейная фотография

Программа курса Семейная фотография Охрана здоровья и безопасностьИТОГИ 2008 годаОАО «АрселорМиттал Кривой Рог», Украина

Охрана здоровья и безопасностьИТОГИ 2008 годаОАО «АрселорМиттал Кривой Рог», Украина Что такое вредные привычки и каковы причины их возникновения и последствия?

Что такое вредные привычки и каковы причины их возникновения и последствия? Кома

Кома  Презентация на тему Биография и творчество Чингиза Айтматова (1928 – 2008)

Презентация на тему Биография и творчество Чингиза Айтматова (1928 – 2008) Презентация на тему Периметр и площадь прямоугольника

Презентация на тему Периметр и площадь прямоугольника увтро

увтро Economic and Political unification

Economic and Political unification  Авторитет государственной власти

Авторитет государственной власти Провешивание прямой на местности

Провешивание прямой на местности Использование УМК в современной начальной школе. Федеральный перечень учебников

Использование УМК в современной начальной школе. Федеральный перечень учебников proekt_TTU (1)

proekt_TTU (1) Проект.pptx презентация ШЭПР

Проект.pptx презентация ШЭПР Беспроводное устройство управления элементами системы “Умный дом”

Беспроводное устройство управления элементами системы “Умный дом”