Содержание

- 2. Цели Изучить фундаментальные свойства оцифрованной информации Выявить причины появления киберпреступности Рассмотреть примеры нерешенных проблем Понять причины,

- 3. Эпиграф «Все любят разгадывать других, но никто не любит быть разгаданным» Франсуа VI де Ларошфуко

- 4. Рост количества атак Вирусы Перебор паролей «Троянские кони» Подмена субъекта соединения Перехват данных Автоматизированное сканирование Атаки

- 5. Что защищать? Бизнес-процессы компании Информация (коммерческая тайна, персональные данные, служебная тайна, банковская тайна и др.) Прикладное

- 6. Безопасность и финансовый хаос Человеческий фактор Злые инсайдеры Уволенные по сокращению сотрудники Потеря оборудования Кража ноутбуков

- 7. Тенденции рынка ИБ Появление нормативной базы в области информационной безопасности Изменение приоритетов Появление новых решений, ориентированных

- 8. Инсайдер - сотрудник компании, являющийся нарушителем, который может иметь легальный доступ к конфиденциальной информации В результате

- 9. Инциденты в России База данных проводок ЦБ РФ База данных абонентов МТС и МГТС Базы данных

- 10. Каналы утечки информации Мобильные накопители (USB, CD, DVD) Ноутбуки, мобильные устройства Электронная почта Интернет (форумы, веб-почта

- 11. Подходы к моделированию угроз безопасности CIA Гексада Паркера 5A STRIDE

- 12. 3 кита информационной безопасности Конфиденциальность 1 Целостность 2 Доступность 3 2

- 13. Гексада Паркера Конфиденциальность 1 Целостность 2 Доступность 3 Управляемость 4 Подлинность 3 Полезность 6 5 2

- 14. 5A Authentication (who are you) Authorization (what are you allowed to do) Availability (is the data

- 15. Модель угроз информационной безопасности STRIDE Spoofing Притворство Tampering Изменение Repudiation Отказ от ответственности Information Disclosure Утечка

- 16. Экскурс в историю Неприкосновенность частной жизни Управление идентичностью Проблема защиты авторского права Новое преступление XX века

- 17. Оцифрованная информация Отчуждаемость Воспроизводимость Неуничтожимость Возможность быстрого поиска

- 18. Новые технологии Портативные и дешевые устройства хранения с высокой плотностью записи Распространение Wi-fi Социальные сети: поколение

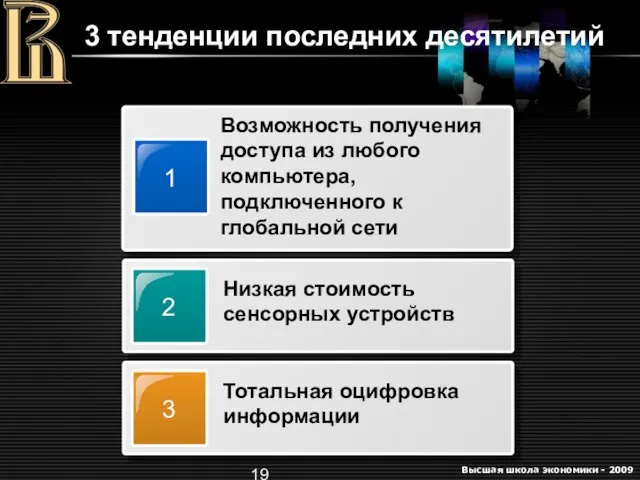

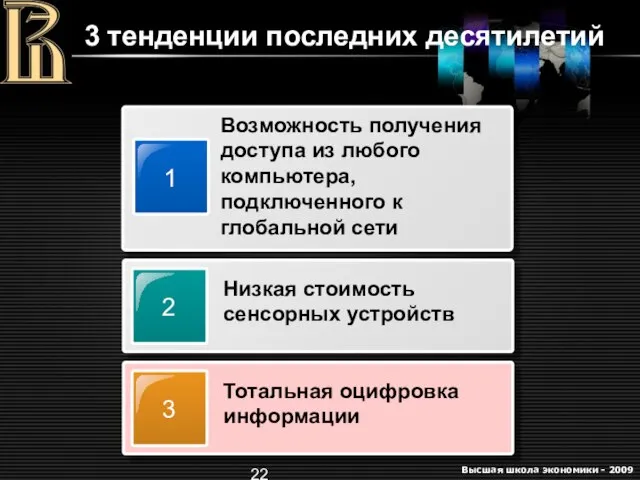

- 19. 3 тенденции последних десятилетий 1 Возможность получения доступа из любого компьютера, подключенного к глобальной сети

- 20. 3 тенденции последних десятилетий 1 Возможность получения доступа из любого компьютера, подключенного к глобальной сети

- 21. 3 тенденции последних десятилетий 1 Возможность получения доступа из любого компьютера, подключенного к глобальной сети

- 22. 3 тенденции последних десятилетий 1 Возможность получения доступа из любого компьютера, подключенного к глобальной сети

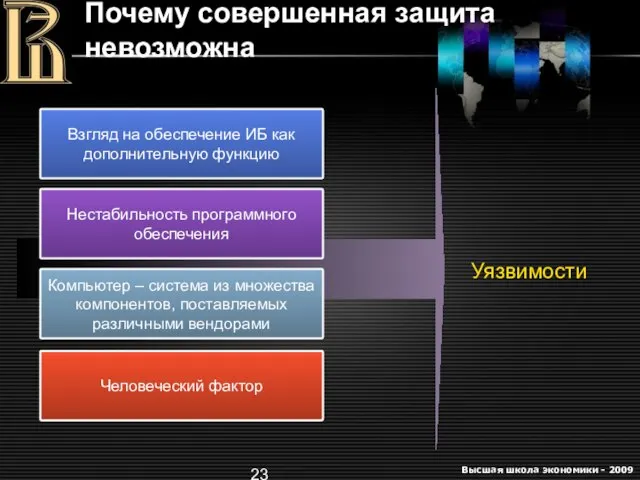

- 23. Почему совершенная защита невозможна Взгляд на обеспечение ИБ как дополнительную функцию Нестабильность программного обеспечения Компьютер –

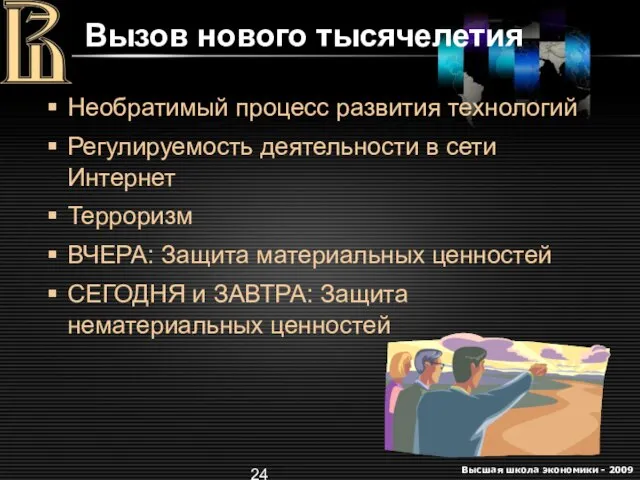

- 24. Вызов нового тысячелетия Необратимый процесс развития технологий Регулируемость деятельности в сети Интернет Терроризм ВЧЕРА: Защита материальных

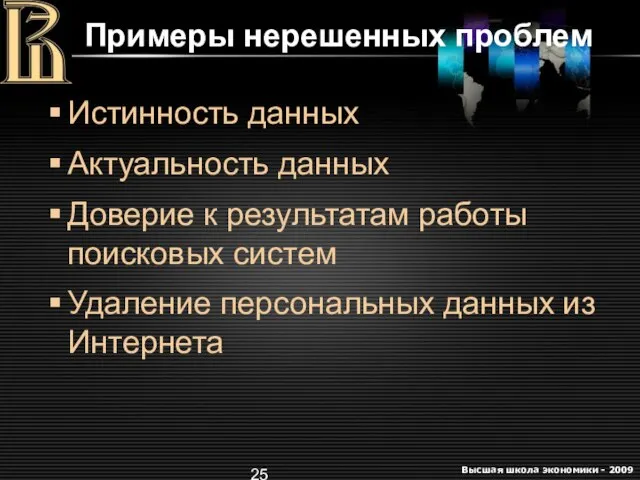

- 25. Примеры нерешенных проблем Истинность данных Актуальность данных Доверие к результатам работы поисковых систем Удаление персональных данных

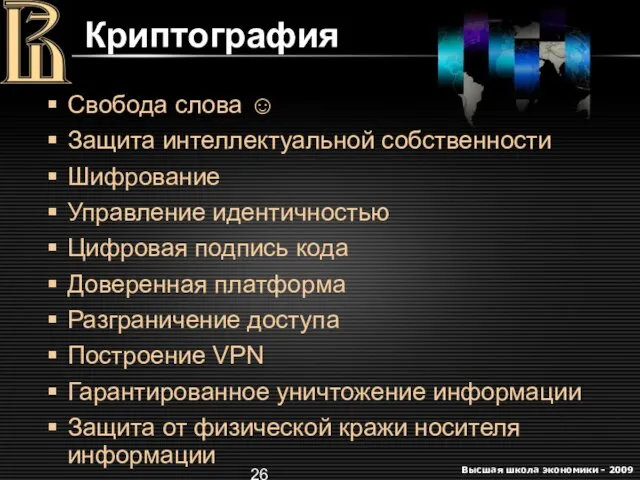

- 26. Криптография Свобода слова ☺ Защита интеллектуальной собственности Шифрование Управление идентичностью Цифровая подпись кода Доверенная платформа Разграничение

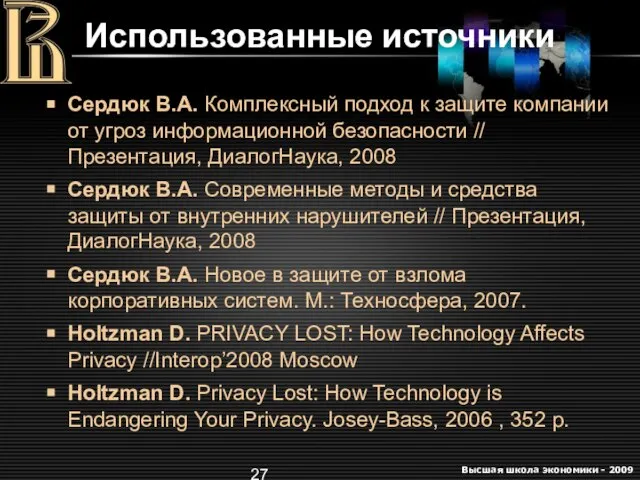

- 27. Использованные источники Сердюк В.А. Комплексный подход к защите компании от угроз информационной безопасности // Презентация, ДиалогНаука,

- 29. Скачать презентацию

Россия - родина моя!

Россия - родина моя! Колебания Солнца и звезд и температурные волны в фотосфере

Колебания Солнца и звезд и температурные волны в фотосфере Презентация на тему ХИМИЯ - это наука о веществах и их превращениях

Презентация на тему ХИМИЯ - это наука о веществах и их превращениях  Организация и анализ приемки товаров по количеству и качеству в розничной торговле на примере АО ТД Южный

Организация и анализ приемки товаров по количеству и качеству в розничной торговле на примере АО ТД Южный Кабинет иностранного языка № 306

Кабинет иностранного языка № 306 Традиции и обычаи Японии

Традиции и обычаи Японии Методическое объединение учителей иностранных языков

Методическое объединение учителей иностранных языков Интеллектуал

Интеллектуал ДОМ СОЛНЦА

ДОМ СОЛНЦА Ассортимент магазина Fea tLab

Ассортимент магазина Fea tLab Синдром Иценко-Кушинга

Синдром Иценко-Кушинга Стрижка, окрашивание и укладка волос

Стрижка, окрашивание и укладка волос Презентация на тему Н-НН в суффиксах причастий

Презентация на тему Н-НН в суффиксах причастий  Центр образовательных услуг

Центр образовательных услуг Urok_161-162_Tekhnologia_uboya_i_pererabotki

Urok_161-162_Tekhnologia_uboya_i_pererabotki Красная книга Ростовской области. Животные

Красная книга Ростовской области. Животные Принятие управленческих решений

Принятие управленческих решений Сберегший душу потеряет, а потерявший – сбережет. Евангелие от Иоанна 12:24-26.

Сберегший душу потеряет, а потерявший – сбережет. Евангелие от Иоанна 12:24-26. Микены и Троя

Микены и Троя Хлеб. Откуда он берется?

Хлеб. Откуда он берется? Ключевые особенности и отличия федеральных государственных образовательных стандартов (ФГОС) от государственных образовательны

Ключевые особенности и отличия федеральных государственных образовательных стандартов (ФГОС) от государственных образовательны Mitsubishi Grandis

Mitsubishi Grandis Духовно-нравственное здоровье нации и будущее наших детей

Духовно-нравственное здоровье нации и будущее наших детей МЕЖДУНАРОДНЫЙ КОМИТЕТКРАСНОГО КРЕСТА

МЕЖДУНАРОДНЫЙ КОМИТЕТКРАСНОГО КРЕСТА Многогранники

Многогранники "Карагайский бор"

"Карагайский бор" Конкурс «Лучший следопыт» в области геометрии.

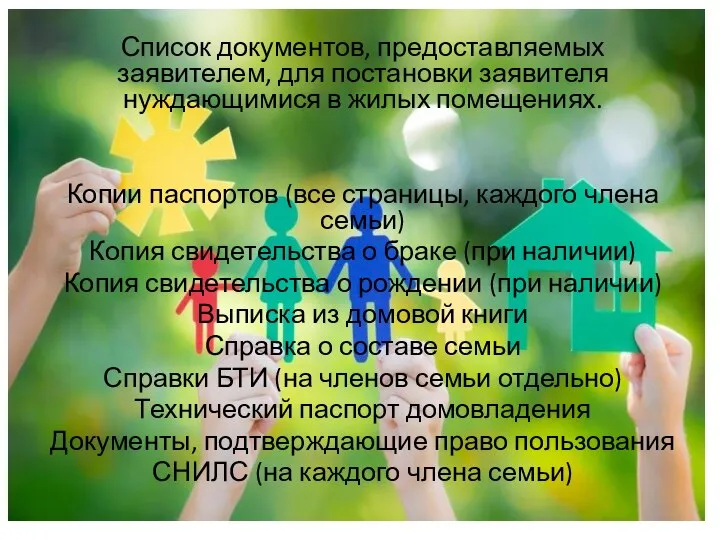

Конкурс «Лучший следопыт» в области геометрии. Список документов, для признания нуждающимися в улучшении жилищных условий

Список документов, для признания нуждающимися в улучшении жилищных условий