Содержание

- 2. Цели Познакомиться с законодательными и правовыми основами защиты информации Рассмотреть основные положения «Закона о персональных данных»

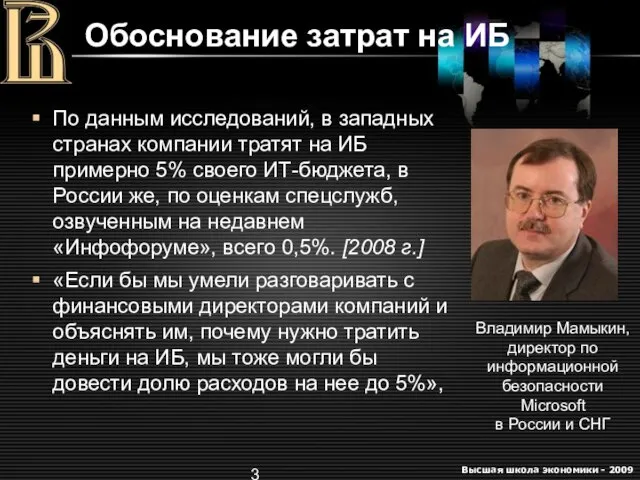

- 3. Обоснование затрат на ИБ По данным исследований, в западных странах компании тратят на ИБ примерно 5%

- 4. Из перечня основных направлений и приоритетных проблем научных исследований в области ИБ 46. «Разработка моделей угроз

- 5. Методы оценки Анализ криптостойкости Математическая оценка защищенности информации от несанкционированного доступа, разработанная В.П. Ивановым Теория игр

- 6. Методы оценки Анализ криптостойкости Математическая оценка защищенности информации от несанкционированного доступа, разработанная В.П. Ивановым Теория игр

- 7. Анализ криптостойкости «… it becomes increasingly clear that the term "security" doesn't have meaning unless also

- 8. Методы оценки Анализ криптостойкости Теория игр Математическая оценка защищенности информации от несанкционированного доступа, разработанная В.П. Ивановым

- 9. Теория игр (Bennet S. Yee)

- 10. Методы оценки Анализ криптостойкости Теория игр Математическая оценка защищенности информации от несанкционированного доступа, разработанная В.П. Ивановым

- 11. Математическая оценка В.П.Иванова Вероятностно-временная группа показателей эффективности защиты: среднее время безопасного функционирования защищаемой системы время безопасного

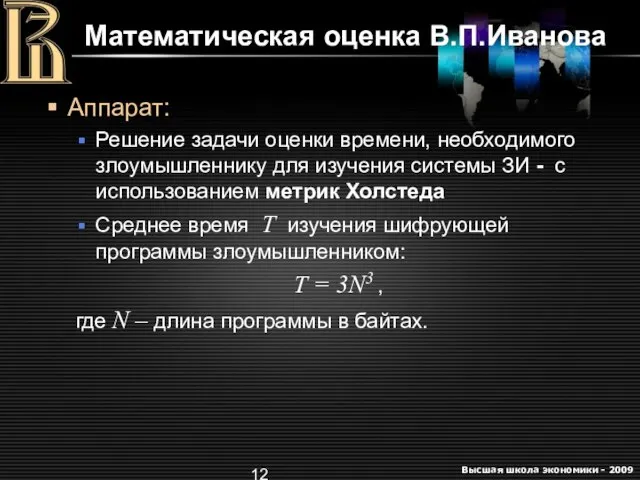

- 12. Математическая оценка В.П.Иванова Аппарат: Решение задачи оценки времени, необходимого злоумышленнику для изучения системы ЗИ - с

- 13. Математическая оценка В.П.Иванова Недостатки метода Границы применимости: подходит только для оценки криптосистем ограниченного использования (по классификации

- 14. Методы оценки Анализ криптостойкости Теория игр Математическая оценка защищенности информации от несанкционированного доступа, разработанная В.П. Ивановым

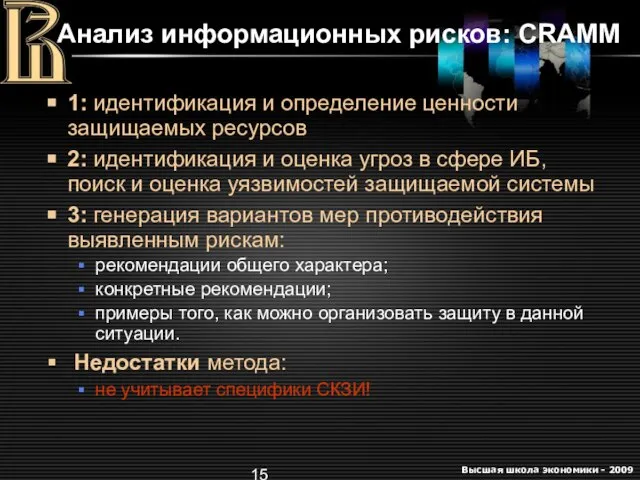

- 15. Анализ информационных рисков: CRAMM 1: идентификация и определение ценности защищаемых ресурсов 2: идентификация и оценка угроз

- 16. Методы оценки Анализ криптостойкости Теория игр Математическая оценка защищенности информации от несанкционированного доступа, разработанная В.П. Ивановым

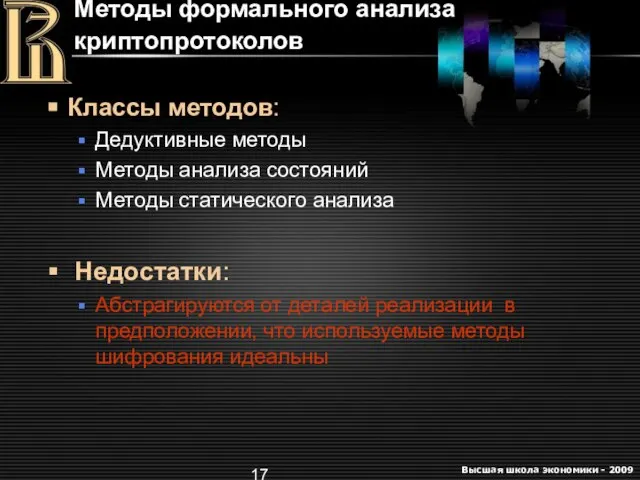

- 17. Методы формального анализа криптопротоколов Классы методов: Дедуктивные методы Методы анализа состояний Методы статического анализа Недостатки: Абстрагируются

- 18. Сравнительный анализ

- 19. Цели и задачи Разработка формальной модели оценки эффективности криптосистемы в заданном контексте использования Разработка инструментальных средств

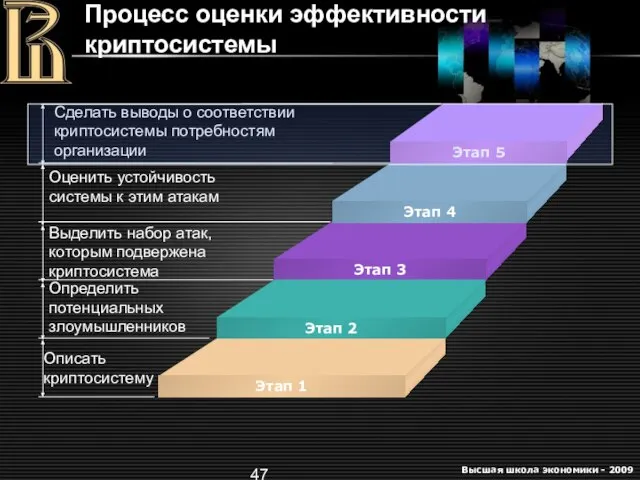

- 20. Процесс оценки эффективности криптосистемы Оценить устойчивость системы к этим атакам Выделить набор атак, которым подвержена криптосистема

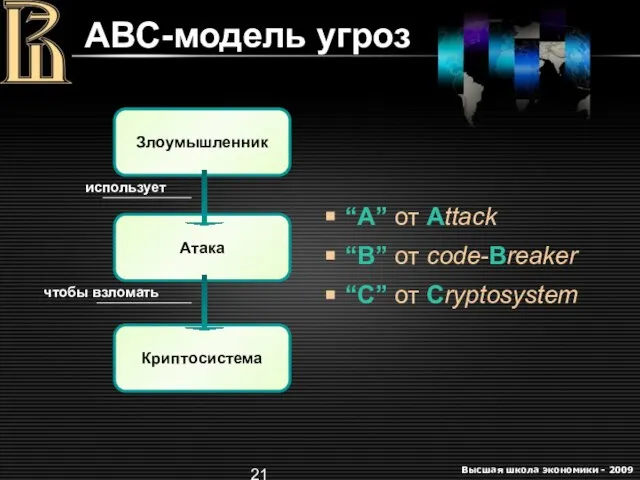

- 21. ABC-модель угроз “A” от Attack “B” от code-Breaker “C” от Cryptosystem

- 22. Процесс оценки эффективности криптосистемы Оценить устойчивость системы к этим атакам Выделить набор атак, которым подвержена криптосистема

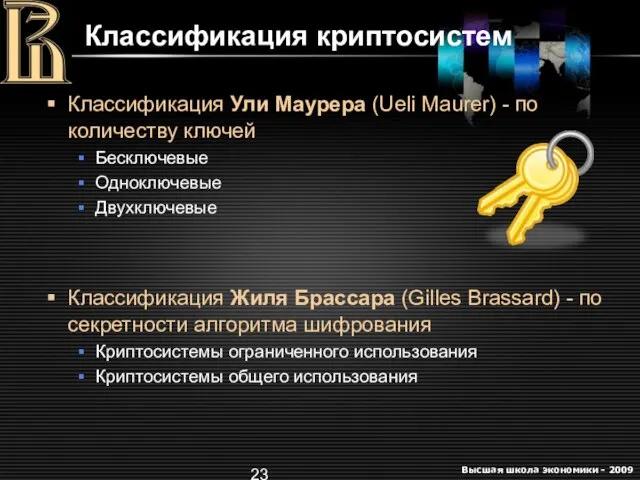

- 23. Классификация криптосистем Классификация Ули Маурера (Ueli Maurer) - по количеству ключей Бесключевые Одноключевые Двухключевые Классификация Жиля

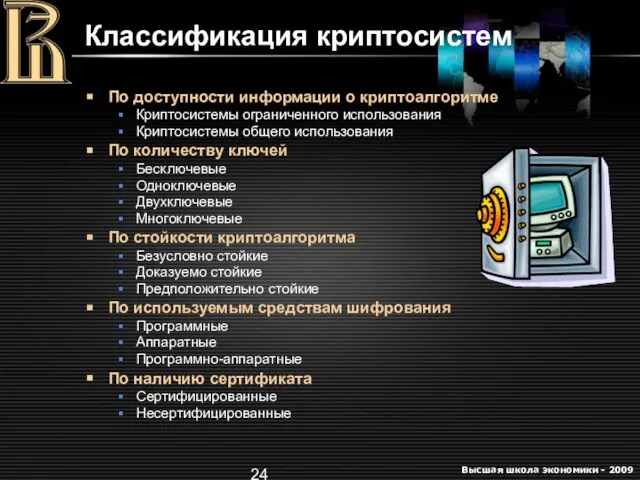

- 24. Классификация криптосистем По доступности информации о криптоалгоритме Криптосистемы ограниченного использования Криптосистемы общего использования По количеству ключей

- 25. Классификация взломщиков Модель нарушителя должна учитывать: Категории лиц, в числе которых может оказаться нарушитель; Предположения о

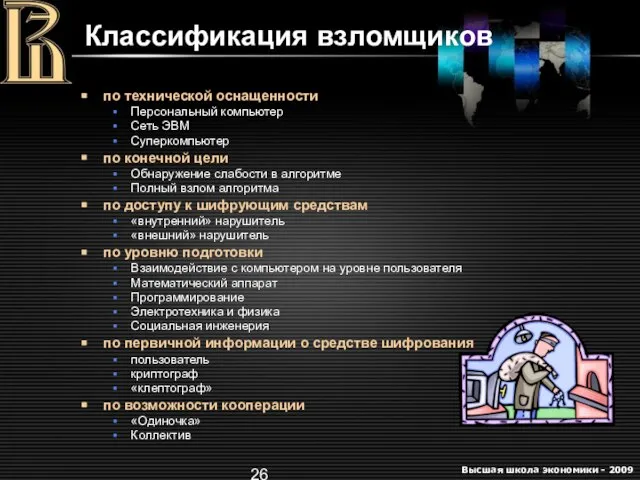

- 26. Классификация взломщиков по технической оснащенности Персональный компьютер Сеть ЭВМ Суперкомпьютер по конечной цели Обнаружение слабости в

- 27. Классификация атак Классическая классификация Кирхгоффа по доступу к открытому и зашифрованному тексту с появлением атак по

- 28. Классификация атак Классическая классификация Кирхгоффа по доступу к открытому и зашифрованному тексту с появлением атак по

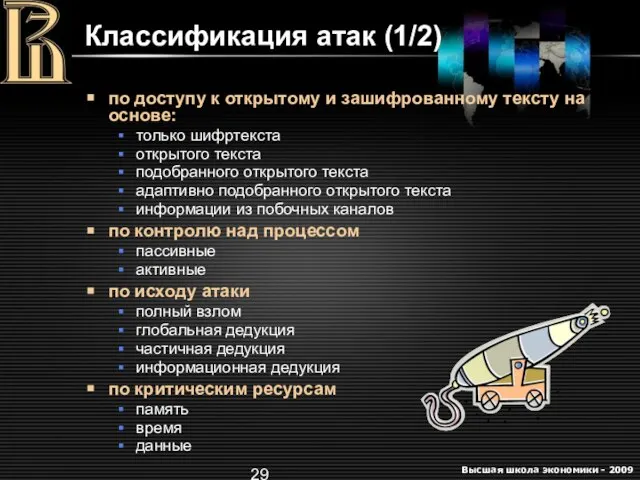

- 29. Классификация атак (1/2) по доступу к открытому и зашифрованному тексту на основе: только шифртекста открытого текста

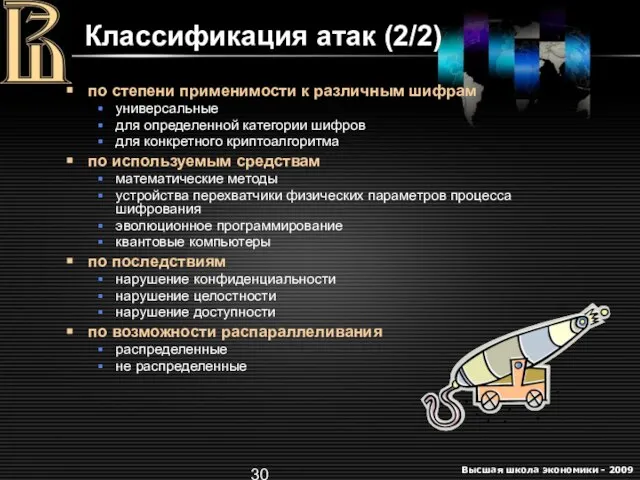

- 30. Классификация атак (2/2) по степени применимости к различным шифрам универсальные для определенной категории шифров для конкретного

- 31. Классификации Классификация криптосистем по доступности информации о криптоалгоритме по количеству ключей по стойкости криптоалгоритма по используемым

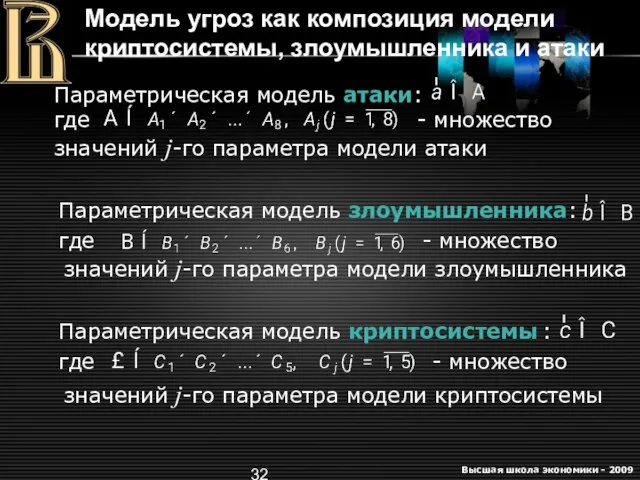

- 32. Модель угроз как композиция модели криптосистемы, злоумышленника и атаки Параметрическая модель атаки: где Параметрическая модель злоумышленника:

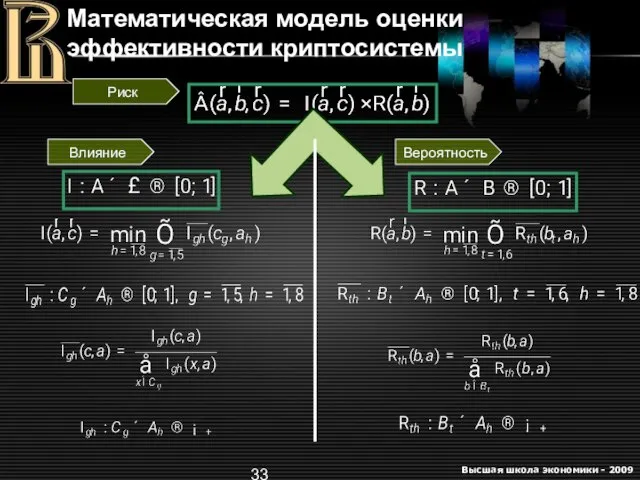

- 33. Математическая модель оценки эффективности криптосистемы Риск Влияние Вероятность

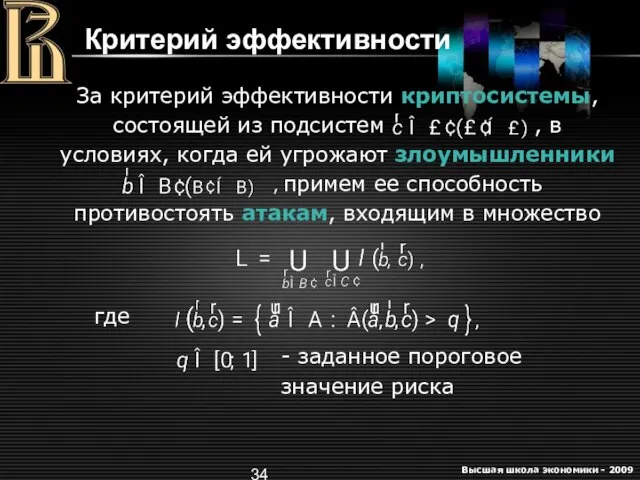

- 34. Критерий эффективности За критерий эффективности криптосистемы, состоящей из подсистем , в условиях, когда ей угрожают злоумышленники

- 35. Процесс оценки эффективности криптосистемы Оценить устойчивость системы к этим атакам Выделить набор атак, которым подвержена криптосистема

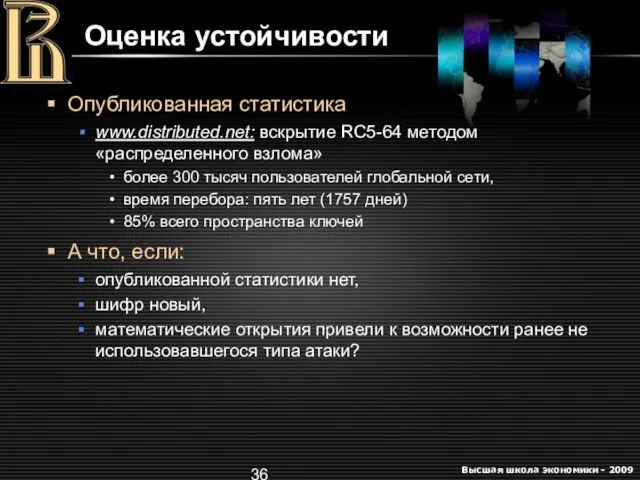

- 36. Оценка устойчивости Опубликованная статистика www.distributed.net: вскрытие RC5-64 методом «распределенного взлома» более 300 тысяч пользователей глобальной сети,

- 37. Доступные средства для криптоанализа Библиотеки функций для работы с длинной арифметикой Математические пакеты Maple и Mathematica

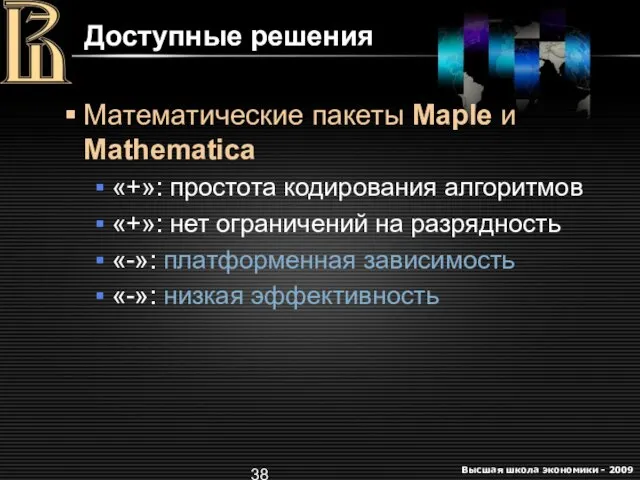

- 38. Доступные решения Математические пакеты Maple и Mathematica «+»: простота кодирования алгоритмов «+»: нет ограничений на разрядность

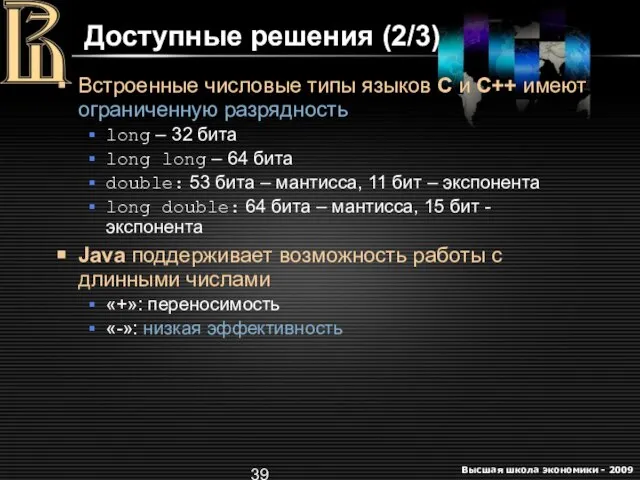

- 39. Доступные решения (2/3) Встроенные числовые типы языков C и C++ имеют ограниченную разрядность long – 32

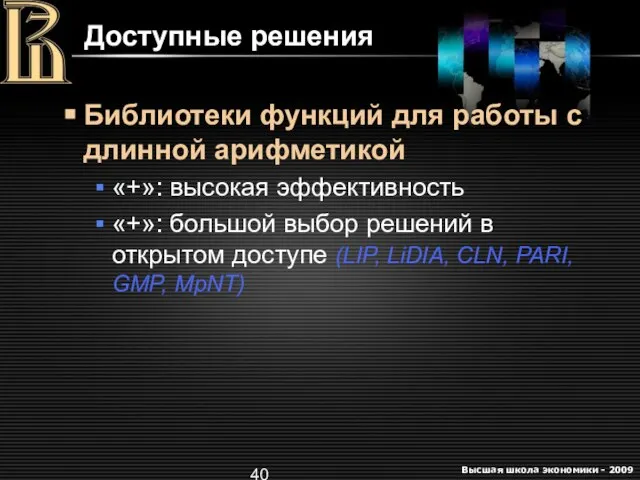

- 40. Доступные решения Библиотеки функций для работы с длинной арифметикой «+»: высокая эффективность «+»: большой выбор решений

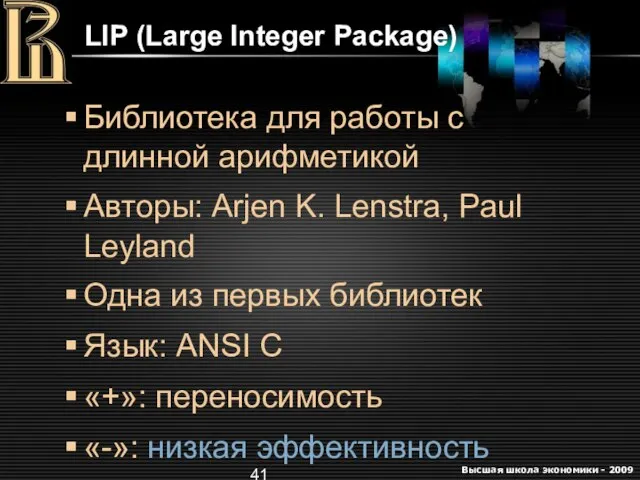

- 41. LIP (Large Integer Package) Библиотека для работы с длинной арифметикой Авторы: Arjen K. Lenstra, Paul Leyland

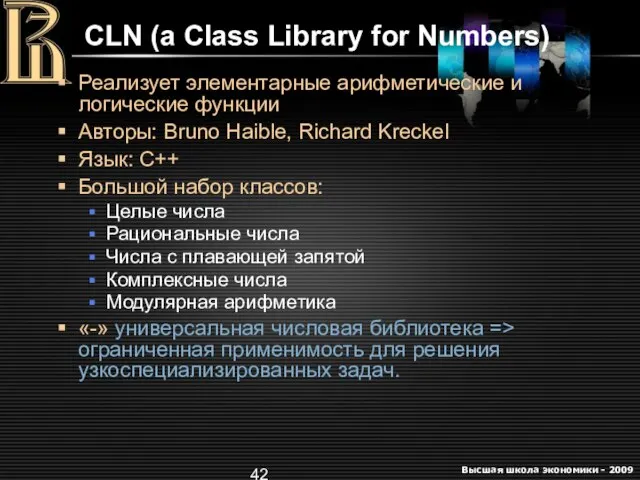

- 42. CLN (a Class Library for Numbers) Реализует элементарные арифметические и логические функции Авторы: Bruno Haible, Richard

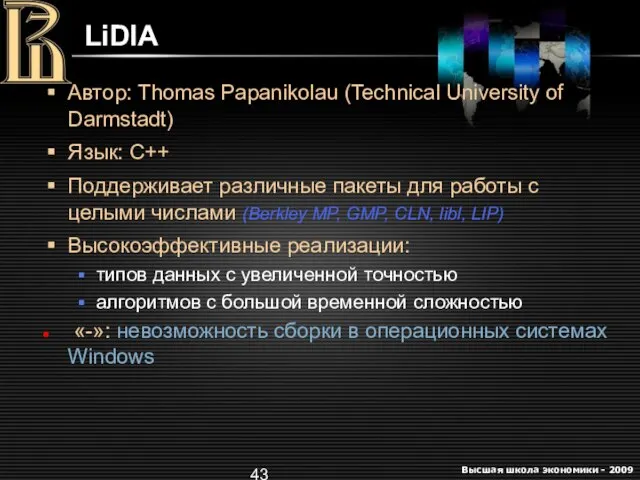

- 43. LiDIA Автор: Thomas Papanikolau (Technical University of Darmstadt) Язык: C++ Поддерживает различные пакеты для работы с

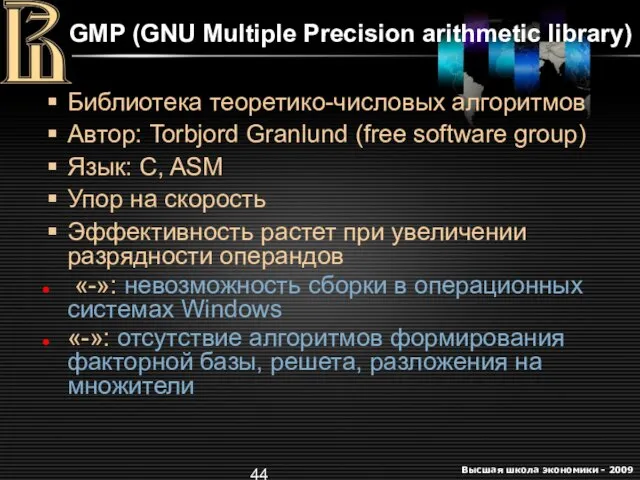

- 44. GMP (GNU Multiple Precision arithmetic library) Библиотека теоретико-числовых алгоритмов Автор: Torbjord Granlund (free software group) Язык:

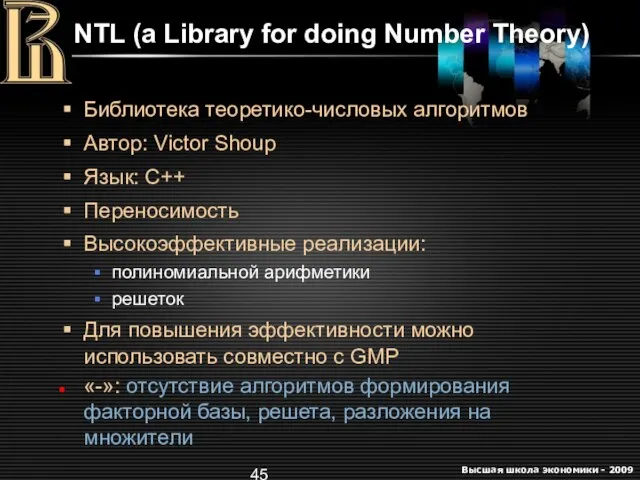

- 45. NTL (a Library for doing Number Theory) Библиотека теоретико-числовых алгоритмов Автор: Victor Shoup Язык: C++ Переносимость

- 46. Доступные средства для криптоанализа Библиотеки функций для работы с длинной арифметикой Математические пакеты Maple и Mathematica

- 47. Процесс оценки эффективности криптосистемы Оценить устойчивость системы к этим атакам Выделить набор атак, которым подвержена криптосистема

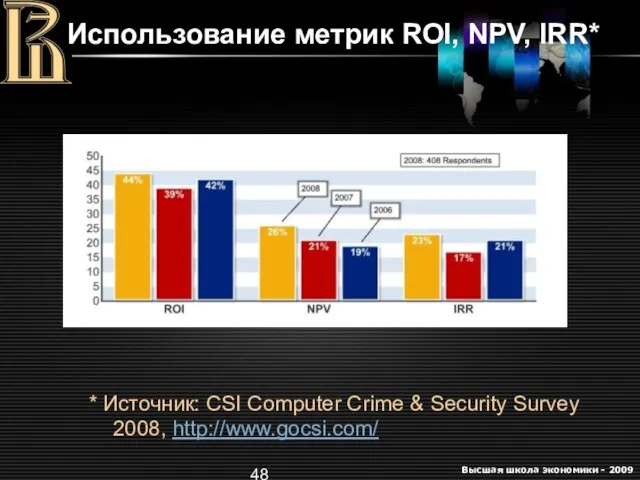

- 48. Использование метрик ROI, NPV, IRR* * Источник: CSI Computer Crime & Security Survey 2008, http://www.gocsi.com/

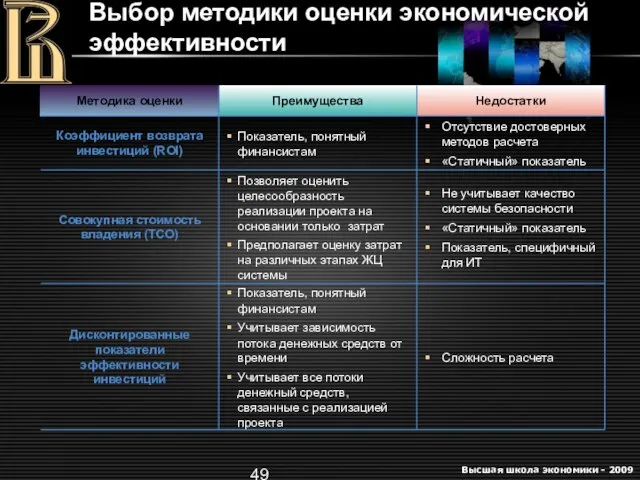

- 49. Выбор методики оценки экономической эффективности

- 50. Метод дисконтированных показателей Для определения эффективности инвестиционного проекта оцениваются: Чистый дисконтированный доход (NPV), Внутренняя норма доходности

- 51. Расчет эффективности инвестиций Стоимость внедрения СКЗИ: 120 000,00 р. Ценность защищаемой информации: 205 000,00 р./г. Сокращение

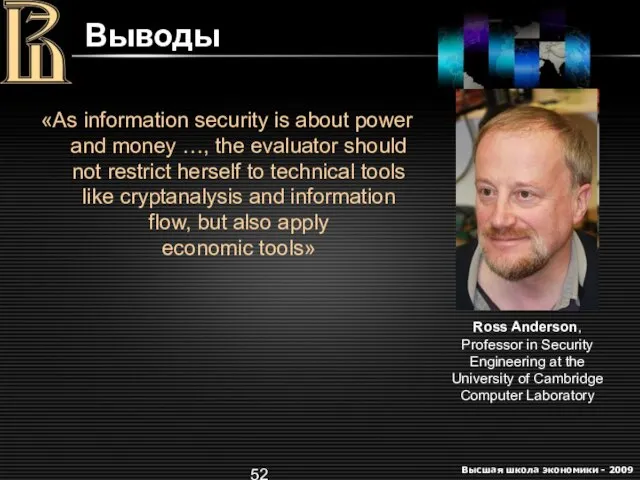

- 52. Выводы «As information security is about power and money …, the evaluator should not restrict herself

- 53. Использованные источники Мамыкин В. Тенденции рынка информационной безопасности // IT-Summit’2008, Опубликовано: http://blogs.technet.com/mamykin/attachment/3035627.ashx Авдошин С.М., Савельева А.А.

- 55. Скачать презентацию

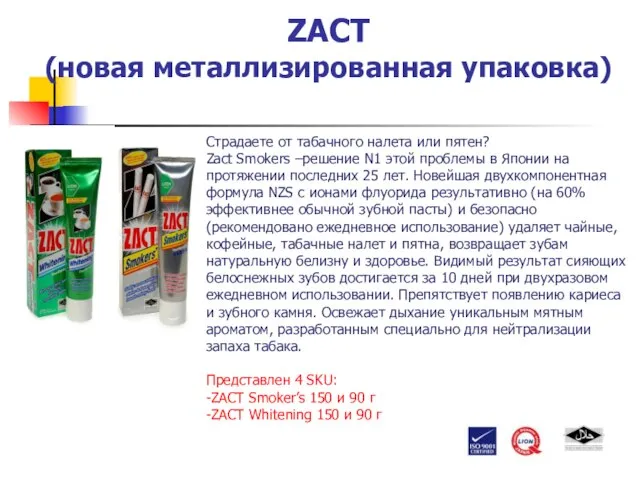

ZACT (новая металлизированная упаковка)

ZACT (новая металлизированная упаковка) Акупунктурный электромассажер для ухода за телом Исюэтун

Акупунктурный электромассажер для ухода за телом Исюэтун Викторина «Весенняя капель»

Викторина «Весенняя капель» Ледяное Царство Зона арктических пустынь

Ледяное Царство Зона арктических пустынь С юбилеем Зилара Адисовна

С юбилеем Зилара Адисовна Спелеология

Спелеология Архитектура западноевропейского средневековья

Архитектура западноевропейского средневековья Предпринимательство и бизнес

Предпринимательство и бизнес Золотой ключик или приключения Буратино. Диафильм

Золотой ключик или приключения Буратино. Диафильм Презентация на тему Строчная и заглавная буквы Ц, ц

Презентация на тему Строчная и заглавная буквы Ц, ц Образовательный проект Профильная четверть

Образовательный проект Профильная четверть Презентация на тему Что такое сквернословие и как с ним бороться

Презентация на тему Что такое сквернословие и как с ним бороться Былины

Былины Круглый стол «НАРКОМАНИЯ - ДОБРОВОЛЬНОЕ САМОУБИЙСТВО?» По модулю «Граждановедение» Я.В. Соколова

Круглый стол «НАРКОМАНИЯ - ДОБРОВОЛЬНОЕ САМОУБИЙСТВО?» По модулю «Граждановедение» Я.В. Соколова СИУ

СИУ Доходность акций

Доходность акций Номинация №4«Здоровьесберегающие технологии на уроках МХК»

Номинация №4«Здоровьесберегающие технологии на уроках МХК» Стимуляция роста и контроль заболеваемости растений с помощью универсального биологического средства защиты.

Стимуляция роста и контроль заболеваемости растений с помощью универсального биологического средства защиты. Презентация на тему Ателье по пошиву изделий. Пошив наволочек

Презентация на тему Ателье по пошиву изделий. Пошив наволочек Биссектриса угла

Биссектриса угла Развитие акушерства и гинекологии в России

Развитие акушерства и гинекологии в России Новое поколение тракторов КИРОВЕЦ К-7М

Новое поколение тракторов КИРОВЕЦ К-7М Разнообразие животных

Разнообразие животных Мастерская БольшеЧемЕГЭ. Повышение уровня сдачи ВПР, ОГЭ, ЕГЭ

Мастерская БольшеЧемЕГЭ. Повышение уровня сдачи ВПР, ОГЭ, ЕГЭ Встреча кандидата с населением

Встреча кандидата с населением Презентация на тему Религия

Презентация на тему Религия Национальные Парки США и Великобритании

Национальные Парки США и Великобритании Предложения ARQA Technologies для брокеров Владимир Курляндчик Директор по развитию, ARQA Technologies

Предложения ARQA Technologies для брокеров Владимир Курляндчик Директор по развитию, ARQA Technologies