Содержание

- 2. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Содержание Особенности Аутентификации (AuthN) и Авторизации (AuthZ) в научных и

- 3. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ AuthN/AuthZ в научных и образовательных сетях Доступ к многосайтовым Веб/Интернет

- 4. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Особенности AuthN/AuthZ в Grid Операционые особенности Различные административные домены и

- 5. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Современная архитектура сервисов AuthN и AuthZ Требования к современной архитектуре

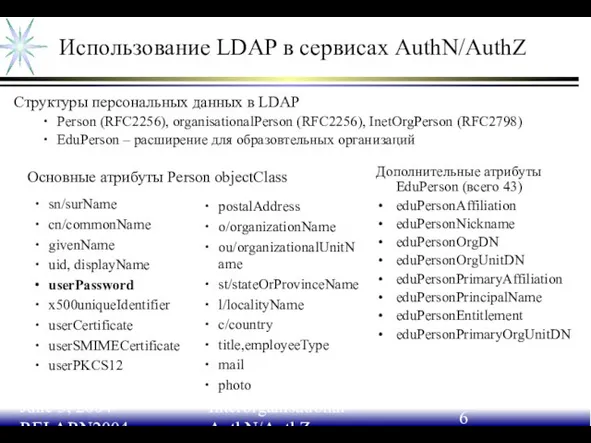

- 6. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Использование LDAP в сервисах AuthN/AuthZ Структуры персональных данных в LDAP

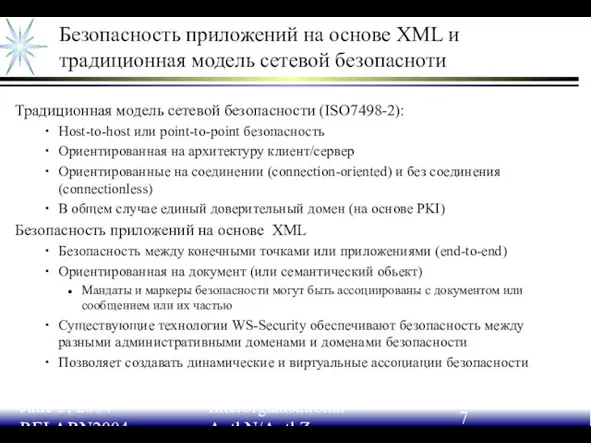

- 7. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Безопасность приложений на основе XML и традиционная модель сетевой безопасноти

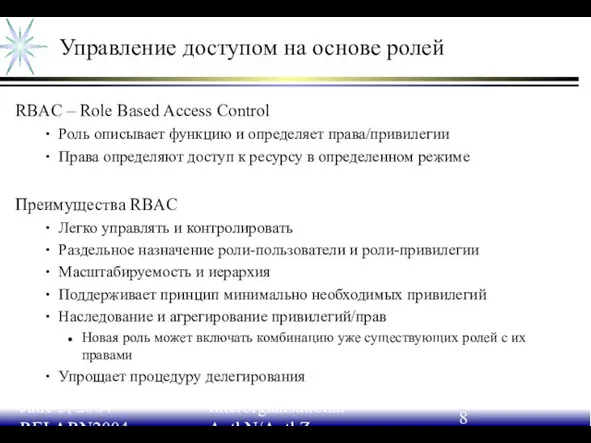

- 8. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Управление доступом на основе ролей RBAC – Role Based Access

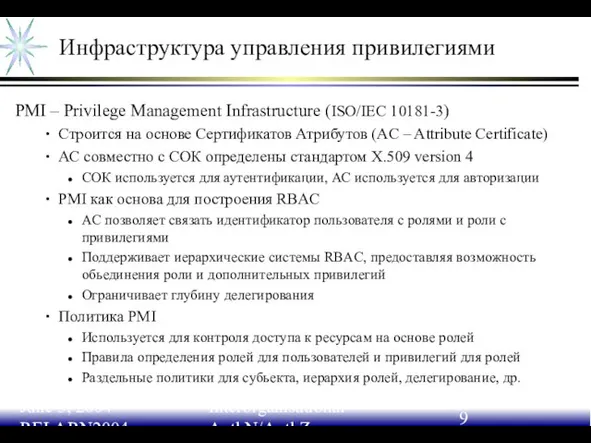

- 9. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Инфраструктура управления привилегиями PMI – Privilege Management Infrastructure (ISO/IEC 10181-3)

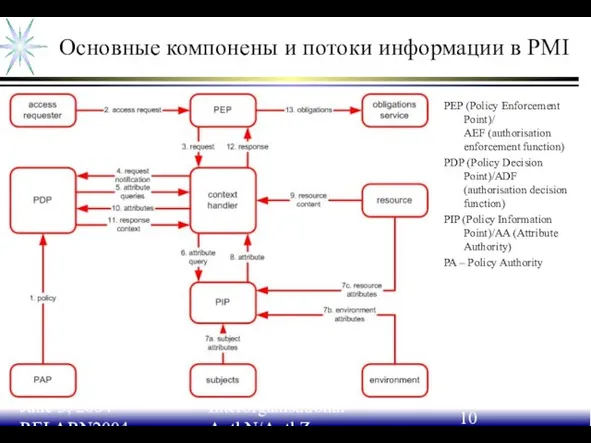

- 10. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Основные компонены и потоки информации в PMI PEP (Policy Enforcement

- 11. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Свободно распространяемые средства для AuthN/AuthZ Разработаны в рамках проектов Internet2,

- 12. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ A-Select (1) A-Select представляет собой распределенную систему веб-доступа (weblogin) с

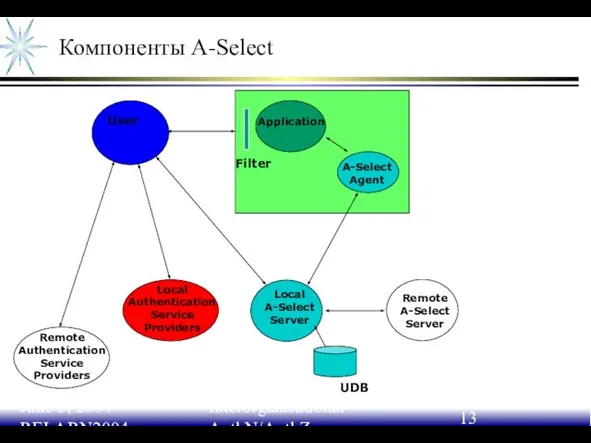

- 13. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Компоненты A-Select Local A-Select Server A-Select Agent Application User Remote

- 14. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ A-Select (2) A-Select использует билеты/квитанции, которые содержат пользовательские мандаты/удостоверения. Есть

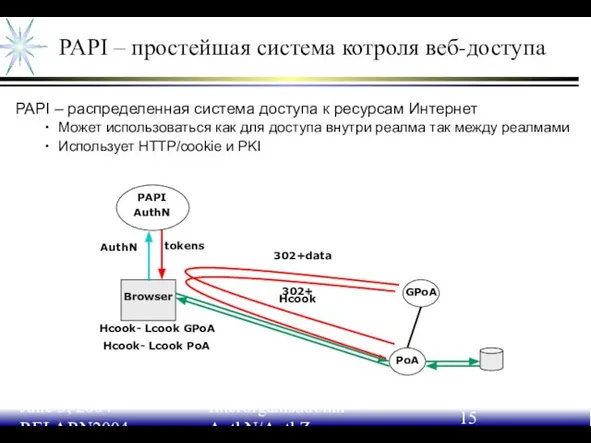

- 15. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ PAPI – простейшая система котроля веб-доступа PAPI – распределенная система

- 16. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ PERMIS (PrivilEge and Role Management Infrastructure Standards) PERMIS обеспечивает авторизацию

- 17. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ SPOCP (Simple Policy Control Protocol) Использует S-выражения для построения иерархической

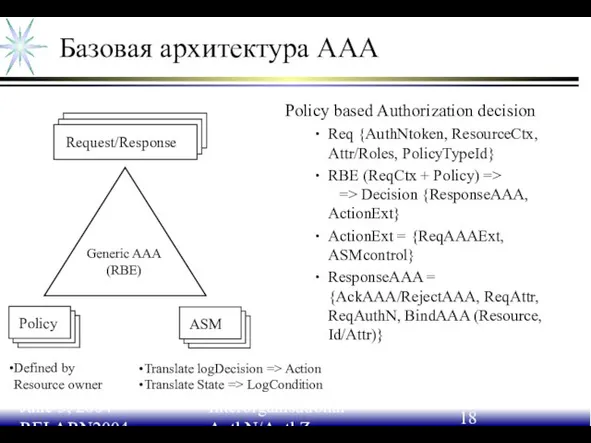

- 18. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Базовая архитектура AAA Policy based Authorization decision Req {AuthNtoken, ResourceCtx,

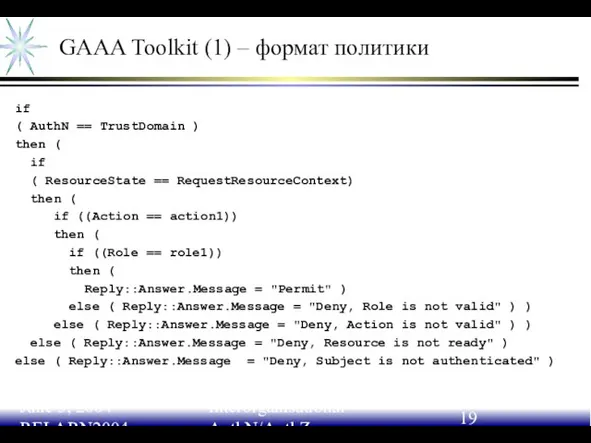

- 19. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ GAAA Toolkit (1) – формат политики if ( AuthN ==

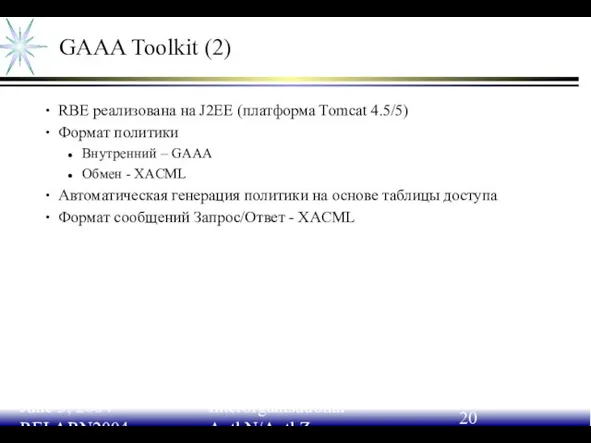

- 20. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ GAAA Toolkit (2) RBE реализована на J2EE (платформа Tomcat 4.5/5)

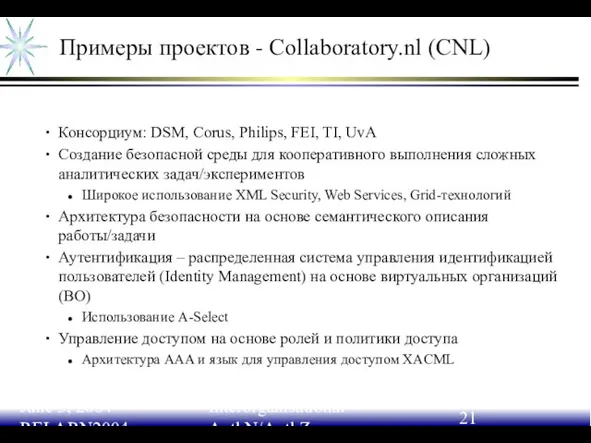

- 21. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Примеры проектов - Collaboratory.nl (CNL) Консорциум: DSM, Corus, Philips, FEI,

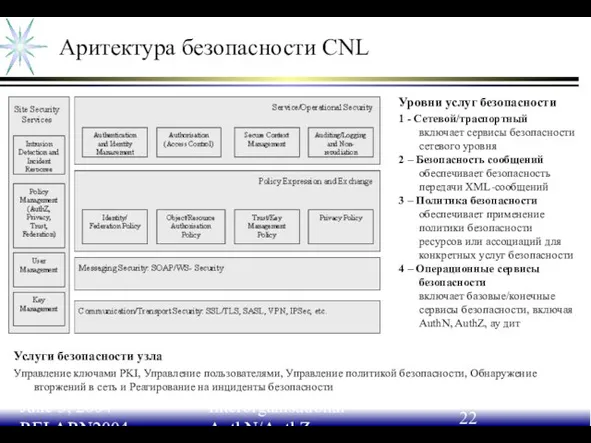

- 22. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Аритектура безопасности CNL Уровни услуг безопасности 1 - Сетевой/траспортный включает

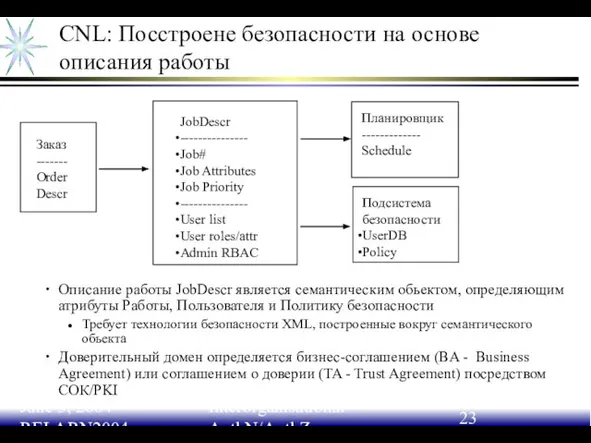

- 23. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ CNL: Посстроене безопасности на основе описания работы Описание работы JobDescr

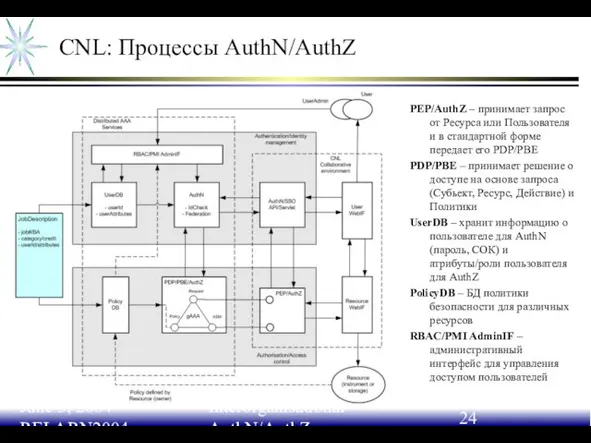

- 24. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ CNL: Процессы AuthN/AuthZ PEP/AuthZ – принимает запрос от Ресурса или

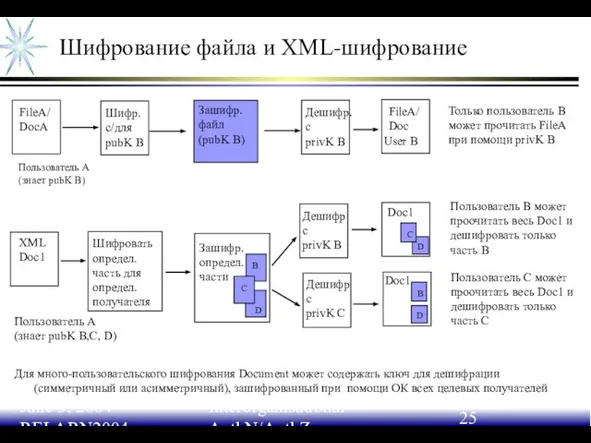

- 25. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Шифрование файла и XML-шифрование Для много-пользовательского шифрования Document может содержать

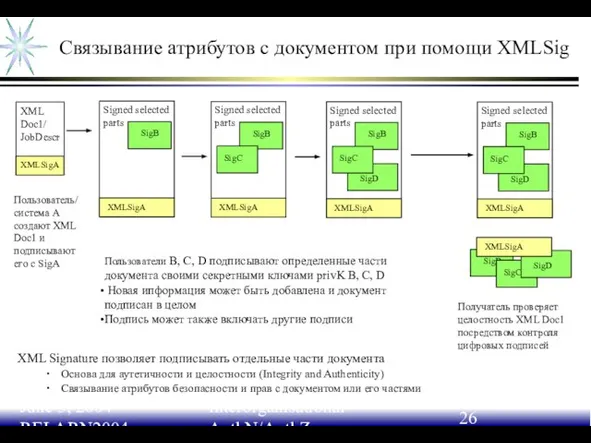

- 26. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Связывание атрибутов с документом при помощи XMLSig XML Signature позволяет

- 27. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Примеры проектов –EGEE JRA3 – Security Architecture and Services Статус:

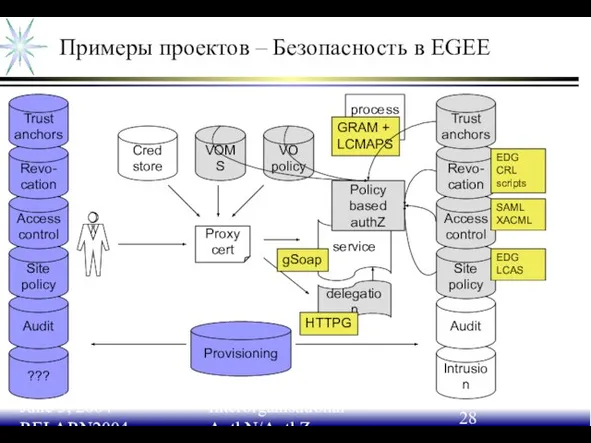

- 28. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Примеры проектов – Безопасность в EGEE process space GRAM +

- 29. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Справочная информация Компоненты XML Security XML Web Services WS-Security OGSA

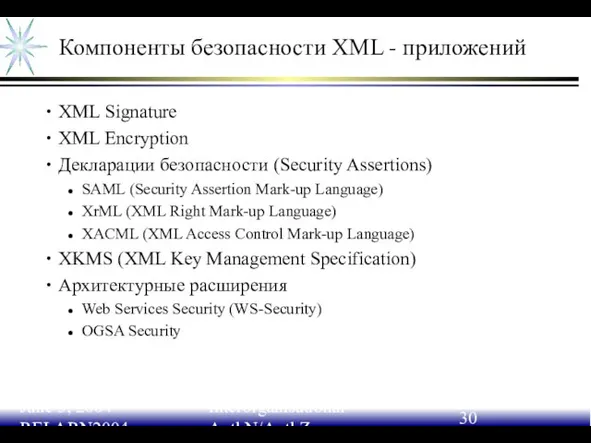

- 30. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Компоненты безопасности XML - приложений XML Signature XML Encryption Декларации

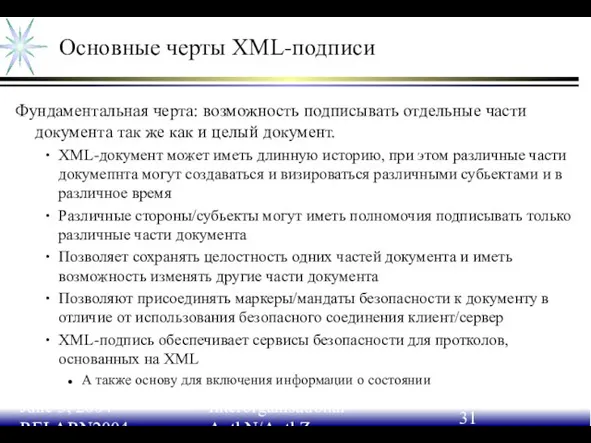

- 31. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Основные черты XML-подписи Фундаментальная черта: возможность подписывать отдельные части документа

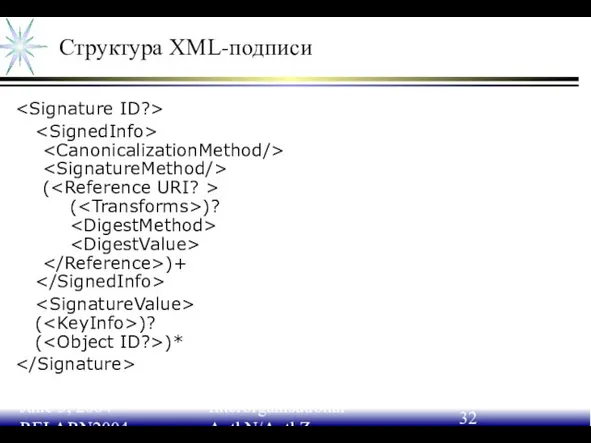

- 32. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Структура XML-подписи ( ( )? )+ ( )? ( )*

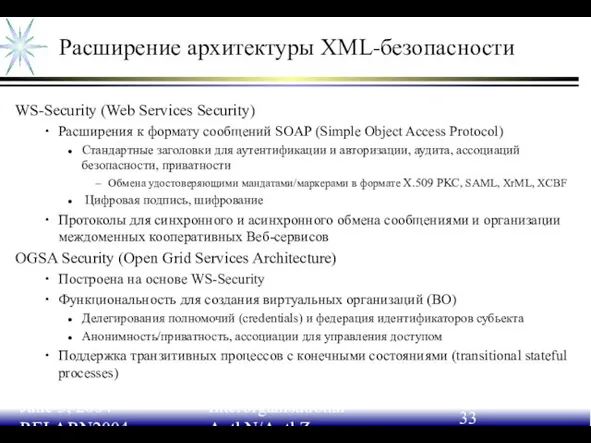

- 33. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Расширение архитектуры XML-безопасности WS-Security (Web Services Security) Расширения к формату

- 34. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Liberty Alliance и сетевая идентификация Liberty Alliance Project (LAP) LAP

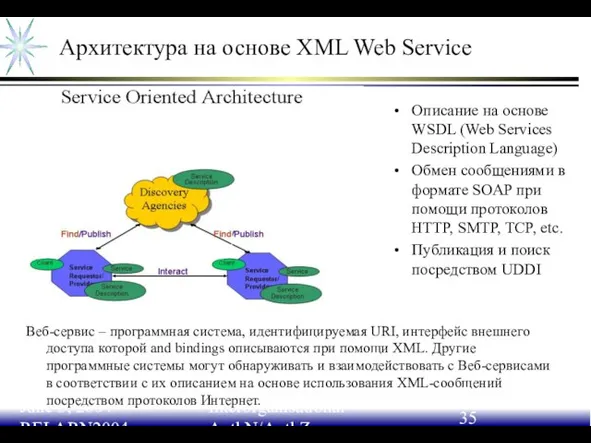

- 35. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Архитектура на основе XML Web Service Описание на основе WSDL

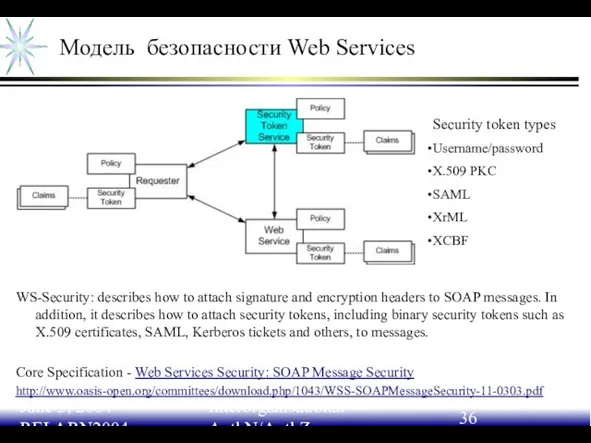

- 36. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Модель безопасности Web Services Security token types Username/password X.509 PKC

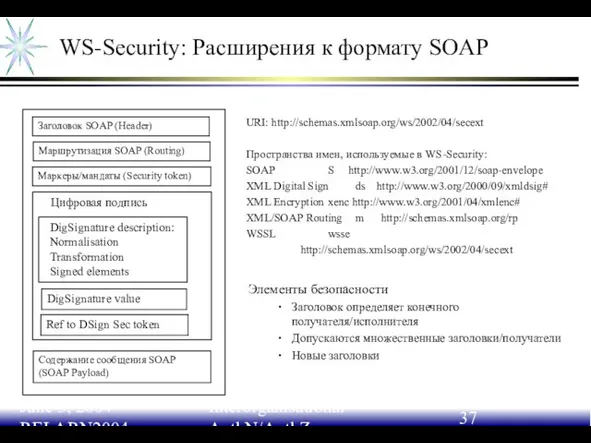

- 37. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ WS-Security: Расширения к формату SOAP URI: http://schemas.xmlsoap.org/ws/2002/04/secext Пространства имен, используемые

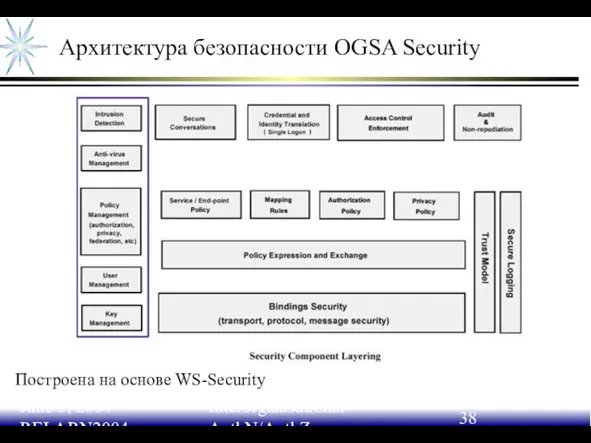

- 38. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Архитектура безопасности OGSA Security Построена на основе WS-Security

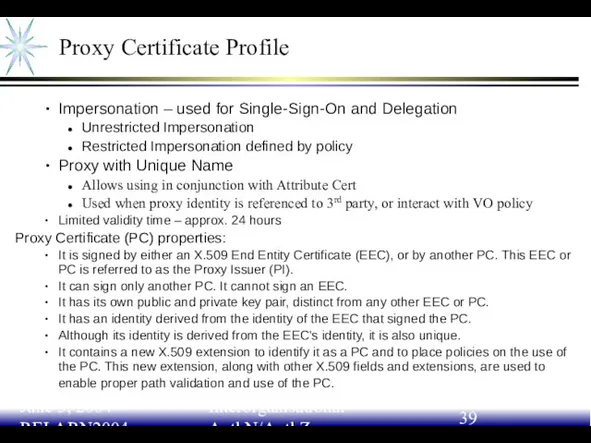

- 39. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Proxy Certificate Profile Impersonation – used for Single-Sign-On and Delegation

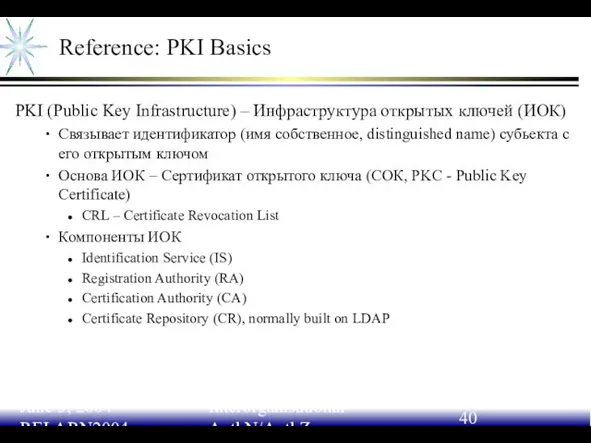

- 40. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Reference: PKI Basics PKI (Public Key Infrastructure) – Инфраструктура открытых

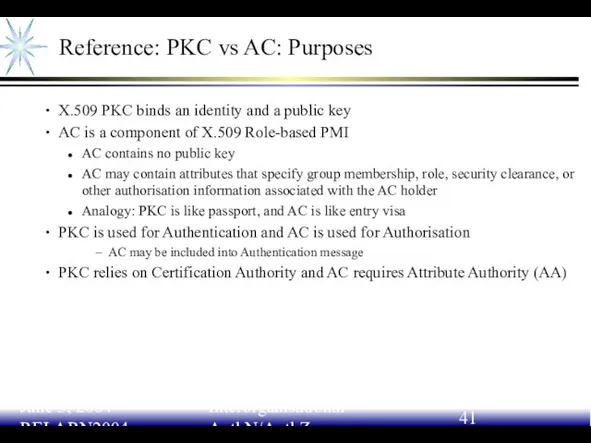

- 41. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ Reference: PKC vs AC: Purposes X.509 PKC binds an identity

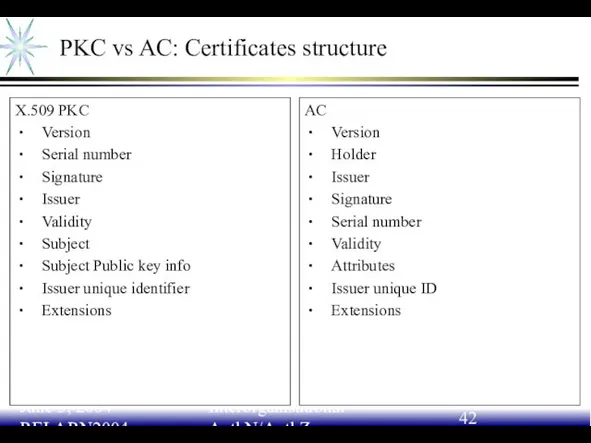

- 42. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ PKC vs AC: Certificates structure X.509 PKC Version Serial number

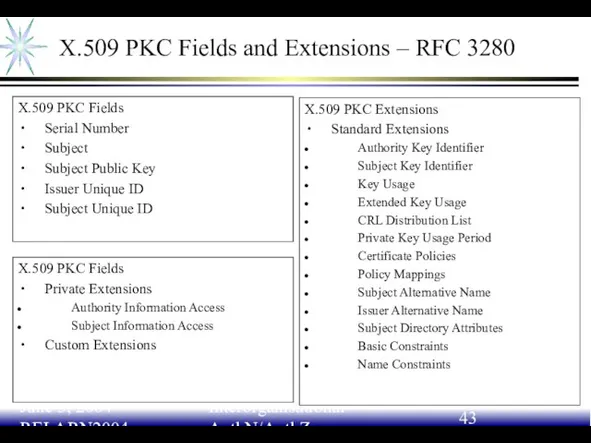

- 43. June 3, 2004 RELARN2004 Interorganisational AuthN/AuthZ X.509 PKC Fields and Extensions – RFC 3280 X.509 PKC

- 45. Скачать презентацию

Внедрение систем менеджмента качества (СМК) – переход к «тонкой» настройке управления в энергокомпаниях Холдинга РАО «ЕЭС Росс

Внедрение систем менеджмента качества (СМК) – переход к «тонкой» настройке управления в энергокомпаниях Холдинга РАО «ЕЭС Росс MS Excel : основы работы

MS Excel : основы работы  Презентация на тему Размножение и оплодотворение у растений

Презентация на тему Размножение и оплодотворение у растений пАсквиль патриАрхия перекрОенный петлЯ и пЕтля пиццерИя платО плЕсневеть пломбировАть подзаголОвок подрОсткОвый подчистУю

пАсквиль патриАрхия перекрОенный петлЯ и пЕтля пиццерИя платО плЕсневеть пломбировАть подзаголОвок подрОсткОвый подчистУю  Особенности правоспособности коммерческих организаций. Общая и специальная правоспособность

Особенности правоспособности коммерческих организаций. Общая и специальная правоспособность Участие граждан в политической жизни

Участие граждан в политической жизни Презентация на тему Графика в Паскаль

Презентация на тему Графика в Паскаль  Возношу свой голос в поднебесье Я так слаб и молю Тебя о прощении. Господь – скала моя и сила! Избавь меня, Господь.

Возношу свой голос в поднебесье Я так слаб и молю Тебя о прощении. Господь – скала моя и сила! Избавь меня, Господь. Исследование нагруженного массива фиброармированного грунта, находящегося за подпорной стеной

Исследование нагруженного массива фиброармированного грунта, находящегося за подпорной стеной Готический стиль в архитектуре

Готический стиль в архитектуре Умножаем и делим на 10, 100, 1000 (3 класс)

Умножаем и делим на 10, 100, 1000 (3 класс) Ефаклар Гель-мус для очищення жирної проблемної шкіри обличчя

Ефаклар Гель-мус для очищення жирної проблемної шкіри обличчя Презентация на тему Внутренняя политика Ивана IV Грозного

Презентация на тему Внутренняя политика Ивана IV Грозного Презентация

Презентация EuroTour 2009: destination Switzerland

EuroTour 2009: destination Switzerland Эффективность групповой деятельности и принятие решения в группах. Феномены, теория и эксперименты

Эффективность групповой деятельности и принятие решения в группах. Феномены, теория и эксперименты 20120330_geometr.progressiya

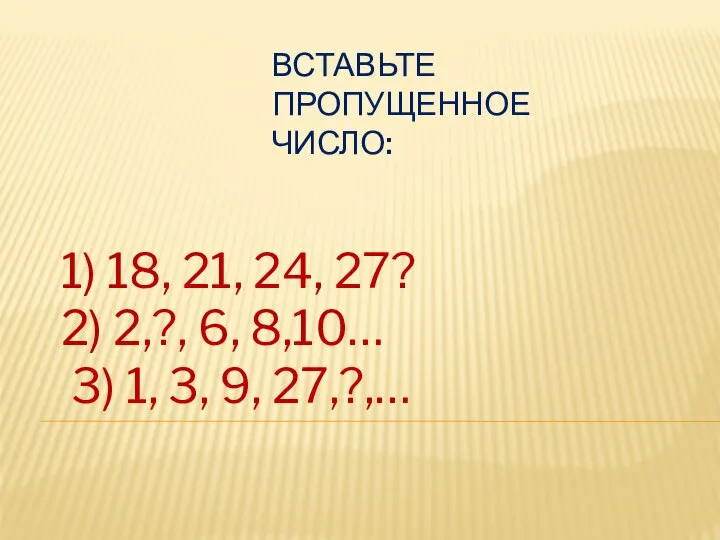

20120330_geometr.progressiya Soap and soap powder

Soap and soap powder Обзор продуктов Konica Minolta

Обзор продуктов Konica Minolta Радиация и ее влияние на живые организмы

Радиация и ее влияние на живые организмы Центр обучения и развития КПД-групп

Центр обучения и развития КПД-групп Бизнес Предложения Сервисы в области обеспечения качества

Бизнес Предложения Сервисы в области обеспечения качества Parks of London

Parks of London Жены декабристов (10 класс)

Жены декабристов (10 класс) Презентация на тему Киндер-неваляшки

Презентация на тему Киндер-неваляшки Исследовательская работа «Правда ли что воздух есть везде?» Авторы: Сапрыкина Ира Галкина Алина Научный руководитель: Польщикова

Исследовательская работа «Правда ли что воздух есть везде?» Авторы: Сапрыкина Ира Галкина Алина Научный руководитель: Польщикова  ПРЕЗЕНТАЦИЯ УСЛУГ агентства «GRANT MARKETING» :

ПРЕЗЕНТАЦИЯ УСЛУГ агентства «GRANT MARKETING» : Итоги реализации административной реформы в Пензенской области в 2007 году

Итоги реализации административной реформы в Пензенской области в 2007 году