Содержание

- 2. Непридуманная история… Два молодых человека старшекурсника из региона. Непрофессионалы. Шаг 1. Инвестиции Сетевой вирус (ботнет) -

- 3. Непридуманная история… Шаг 2. Поиск варианта установки ботнет-вируса JavaScript – связка эксплоитов (iframe) – еще $50.

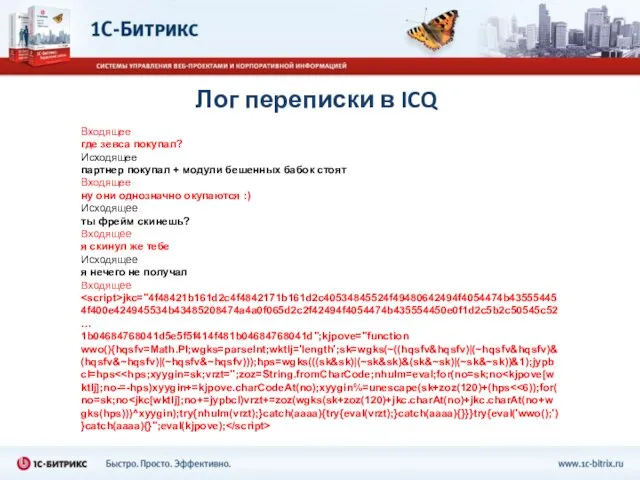

- 4. Лог переписки в ICQ Входящее где зевса покупал? Исходящее партнер покупал + модули бешенных бабок стоят

- 5. Непридуманная история… Шаг 4. Поиск сайтов для установки эксплойта Есть биржи и сообщества, одиночки, которые продают

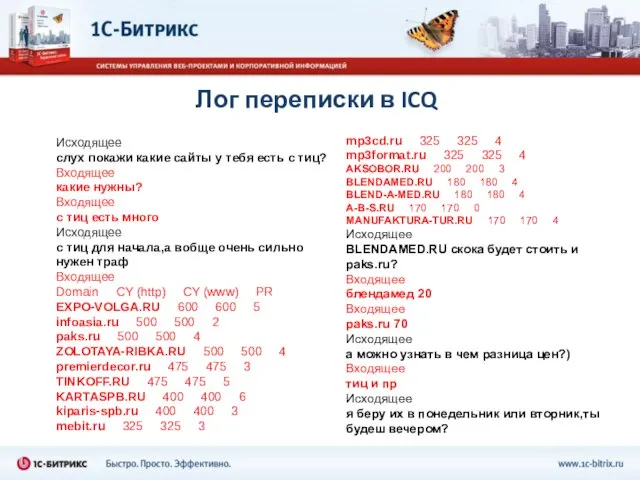

- 6. Лог переписки в ICQ Исходящее слух покажи какие сайты у тебя есть с тиц? Входящее какие

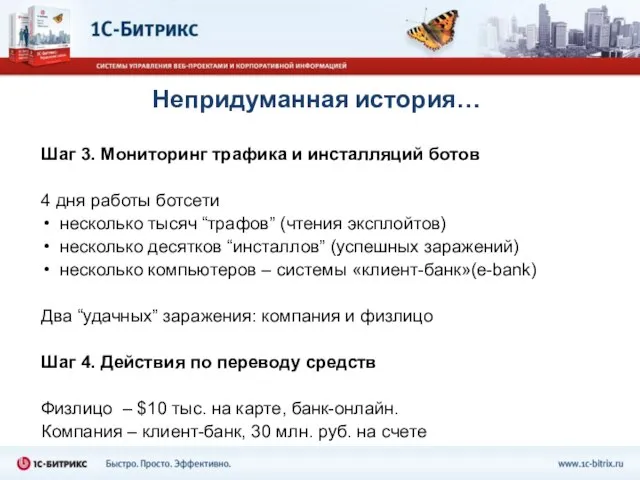

- 7. Непридуманная история… Шаг 3. Мониторинг трафика и инсталляций ботов 4 дня работы ботсети несколько тысяч “трафов”

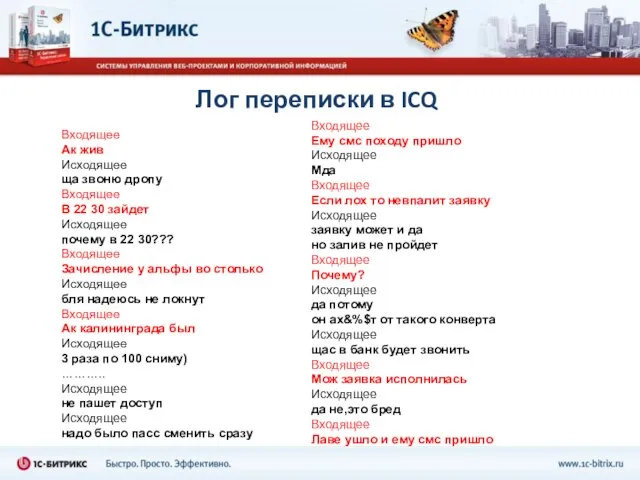

- 8. Лог переписки в ICQ Входящее Ак жив Исходящее ща звоню дропу Входящее В 22 30 зайдет

- 9. Это бизнес!

- 10. Категории хакеров Профессиональные специалисты прекрасный технический багаж никогда не светятся в тусовках, не кривляются делают только

- 11. Вирусописатель + Хакер = … Главный объект нападения – системы типа «e-Bank», электронных денег, установленные у

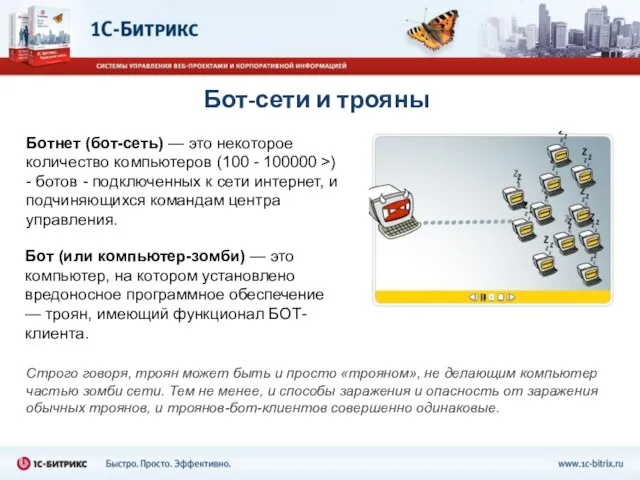

- 12. Бот-сети и трояны Ботнет (бот-сеть) — это некоторое количество компьютеров (100 - 100000 >) - ботов

- 13. Варианты установки троянов на компьютер уязвимости в системном ПО запуск исполняемого файла с вирусом (присланного по

- 14. Сайты – сегодня основной способ распространения вирусов Способы распространения вирусов через веб: iframe и JavaScript На

- 15. Что может сделать ботнет-вирус, троян? Безвозвратно удалить ОС и все данные Похитить любую информацию на компе

- 16. Как злоумышленники могут монетизировать заражения? Хищение конфиденциальной информации Вывод средств через банк-клиент, электронные деньги DDOS –

- 17. Что делать?

- 18. Защита персональных компьютеров регулярно обновлять системное и все прикладное ПО, антивирусные базы с подозрением относится ко

- 19. Защита веб-сайтов – самая серьезная задача! Большая часть современных сайтов - набор запчастей. низкий уровень стандартной

- 20. Веб-антивирус В платформу «1С-Битрикс» встроена система противодействия заражениям сайтов, которая: выявляет в html-коде потенциально опасные участки

- 21. Инструменты защиты веб-сайта Аутентификация и система составных паролей Технология защиты сессии пользователя Проактивный фильтр защиты от

- 22. Использование одноразовых паролей OTP Двухфакторная аутентификация Невозможность повторного использования перехваченного пароля Защита от фишинга Обязательно для

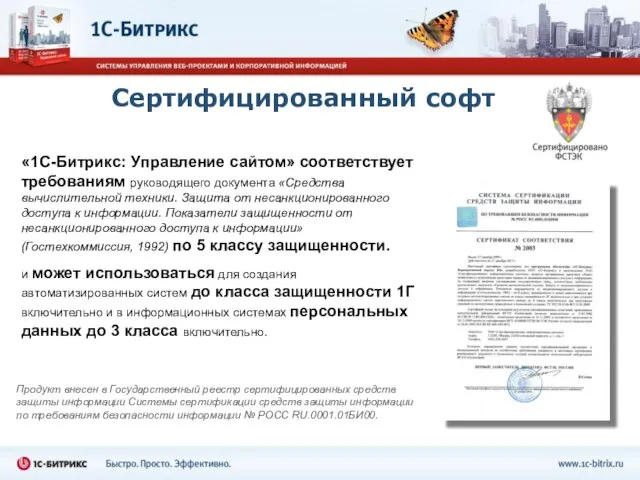

- 23. Сертифицированный софт Продукт внесен в Государственный реестр сертифицированных средств защиты информации Системы сертификации средств защиты информации

- 24. Подробнее о веб-безопасности: www.1c-bitrix.ru/products/cms/security/ Задавайте вопросы Артем Рябинков [email protected]

- 26. Скачать презентацию

Ресторан Золотой дракон

Ресторан Золотой дракон Конфлікти в закладі дошкільної освіти

Конфлікти в закладі дошкільної освіти Игра Пирамида

Игра Пирамида Как человек открывал Землю

Как человек открывал Землю Занимательные клеточки

Занимательные клеточки Компьютерные вирусы

Компьютерные вирусы FN1_LessonOne

FN1_LessonOne Цилиндр и конус

Цилиндр и конус Основы работы профБюро факультета

Основы работы профБюро факультета Педагогический советГОУ СОШ № 547 протокол № 1 от 30.08.2010 г.

Педагогический советГОУ СОШ № 547 протокол № 1 от 30.08.2010 г. Сборник артикуляционных упражнений

Сборник артикуляционных упражнений Темперамент. Для учащихся 5 класса

Темперамент. Для учащихся 5 класса Инжиниринговый центр Краснодарского края

Инжиниринговый центр Краснодарского края Древний Китай

Древний Китай Гимнастика

Гимнастика Методология проекта. Культура Японии

Методология проекта. Культура Японии Окказионализмы в детском словотворчестве

Окказионализмы в детском словотворчестве История развития пожарного дела в России

История развития пожарного дела в России Звук К

Звук К RoomTour show. Экскурсия по домам медийных личностей

RoomTour show. Экскурсия по домам медийных личностей Внеплановая Чёрная Пятница теперь в М.Видео

Внеплановая Чёрная Пятница теперь в М.Видео Формирование ключевых компетенций средствами межпредметной интеграции и использованием регионального компонента

Формирование ключевых компетенций средствами межпредметной интеграции и использованием регионального компонента Исследование уровня интернет-зависимости уучащихся

Исследование уровня интернет-зависимости уучащихся Этика, культура делового общения

Этика, культура делового общения Сон Иосифа

Сон Иосифа Что такое техника?

Что такое техника? Перспективы развития информационных технологий в библиотечной сфере Хабаровского края

Перспективы развития информационных технологий в библиотечной сфере Хабаровского края Наркотизм и национальная безопасность. Тест

Наркотизм и национальная безопасность. Тест