Содержание

- 2. Основные определения Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности. Информационная безопасность –

- 3. - возможность за приемлемое время получить требуемую информационную услугу. (c) Angelflyfree, 2011 Доступность

- 4. - актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения. (c) Angelflyfree, 2011 Целостность

- 5. - защита от несанкционированного доступа к информации. (c) Angelflyfree, 2011 Конфиденциальность

- 6. Угроза – потенциальная возможность определенным образом нарушить информационную безопасность. Попытка реализации угрозы называется атакой, а тот,

- 7. Самыми частыми и самыми опасными с точки зрения размера ущерба являются непреднамеренные ошибки штатных пользователей. (c)

- 8. Повреждение или разрушение оборудования (в том числе носителей данных). (c) Angelflyfree, 2011 Угрозы доступности

- 9. Программные атаки на доступность: SYN-наводнение. XSS-атака. DDoS-атака. Вредоносные программы (вирусы). (c) Angelflyfree, 2011 Угрозы доступности

- 10. Кражи и подлоги. Дублирование данных. Внесение дополнительных сообщений. Нарушение целостности программ (внедрение вредоносного кода). (c) Angelflyfree,

- 11. Раскрытие паролей. Перехват данных. Кража оборудования. Маскарад – выполнение действий под видом лица, обладающим полномочиями для

- 12. Безопасность зданий, где хранится информация. Контроль доступа. Разграничение доступа. Дублирование канала связи и создание резервных копий.

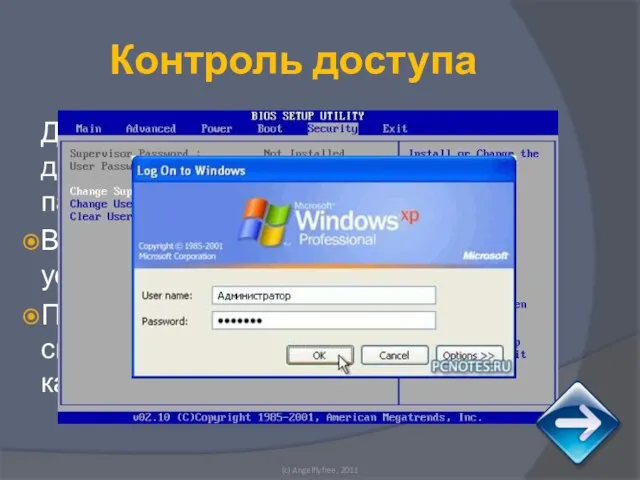

- 13. Для защиты от несанкционированного доступа к информации используются пароли: Вход по паролю может быть установлен в

- 14. К ним относятся системы идентификации по: Отпечаткам пальцев. Характеристикам речи. Радужной оболочке глаз. Изображению лица. Геометрии

- 15. От несанкционированного доступа может быть защищен каждый диск, папка или файл. Для них могут быть установлены

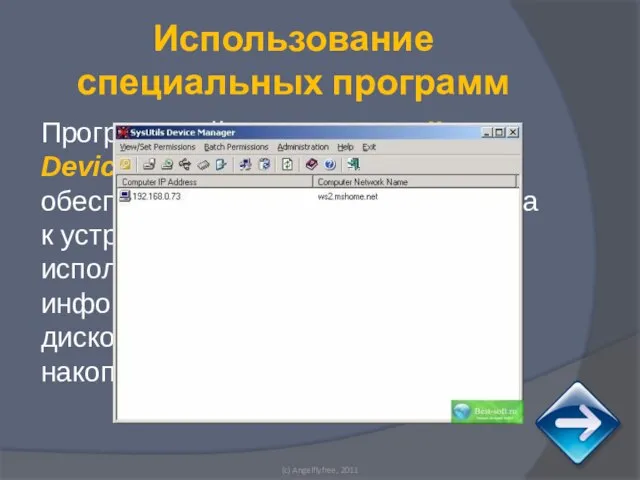

- 16. Программный продукт SysUtils Device Manager Enterprise Edition обеспечивает разграничение доступа к устройствам хранения данных, использующим съемные

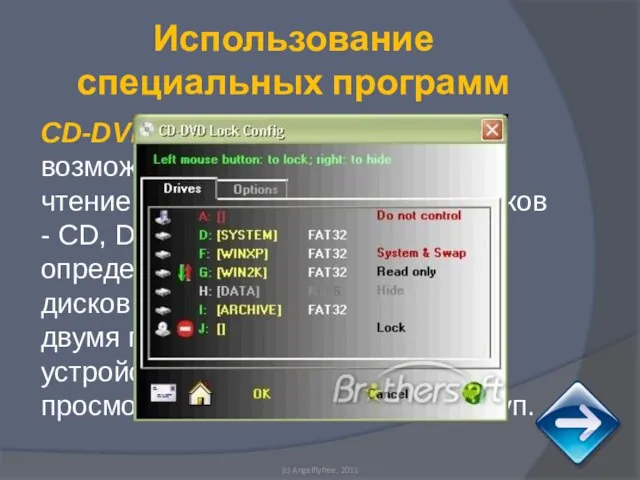

- 17. CD-DVD Lock - программа дает возможность запретить доступ на чтение или на запись съемных дисков -

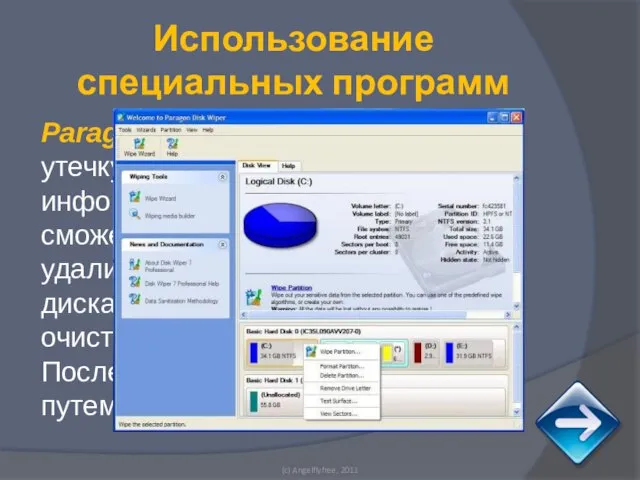

- 18. Paragon Disk Wiper не допустит утечку значимой для Вас информации. С помощью неё Вы сможете безопасно

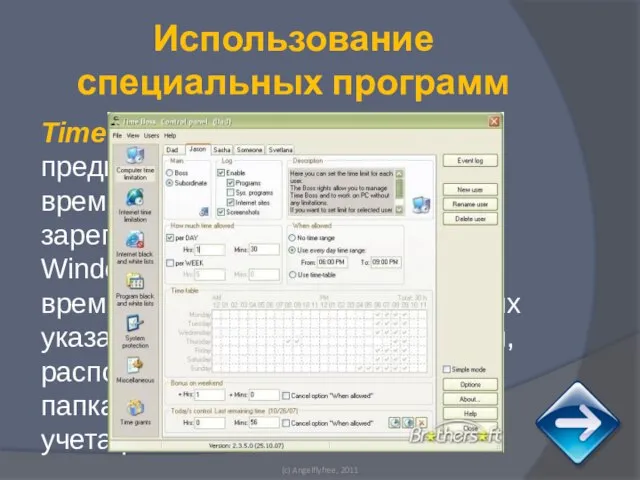

- 19. TimeBoss - программа предназначена для управления временем работы пользователей, зарегистрированных в системе Windows. Позволяет ограничивать время,

- 21. Скачать презентацию

Школьная интеллектуальная корреспонденция ШИК

Школьная интеллектуальная корреспонденция ШИК Зарядка русская народная

Зарядка русская народная №4 соц.нормы

№4 соц.нормы Использование ИКТ в работе классного руководителя

Использование ИКТ в работе классного руководителя Дымковская игрушка (7 класс)

Дымковская игрушка (7 класс) с 2005 года обучение иностранным языкам по современным методикам английский, немецкий, французский, итальянский, испанский, японски

с 2005 года обучение иностранным языкам по современным методикам английский, немецкий, французский, итальянский, испанский, японски Исследования для IT сектора

Исследования для IT сектора 1 ГОСУДАРСТВЕННАЯ КОРПОРАЦИЯ «БАНК РАЗВИТИЯ И ВНЕШНЕЭКОНОМИЧЕСКОЙ ДЕЯТЕЛЬНОСТИ (ВНЕШЭКОНОМБАНК)» ВЗАИМОДЕЙСТВИЕ ПРЕДСТАВИТЕЛЬС

1 ГОСУДАРСТВЕННАЯ КОРПОРАЦИЯ «БАНК РАЗВИТИЯ И ВНЕШНЕЭКОНОМИЧЕСКОЙ ДЕЯТЕЛЬНОСТИ (ВНЕШЭКОНОМБАНК)» ВЗАИМОДЕЙСТВИЕ ПРЕДСТАВИТЕЛЬС Инновационный дизайн пальто

Инновационный дизайн пальто Аппликация из салфеток Подсолнух

Аппликация из салфеток Подсолнух Демократия. Признаки и формы демократии

Демократия. Признаки и формы демократии ?????? – ?????? с иврита – на русский

?????? – ?????? с иврита – на русский Свято матері

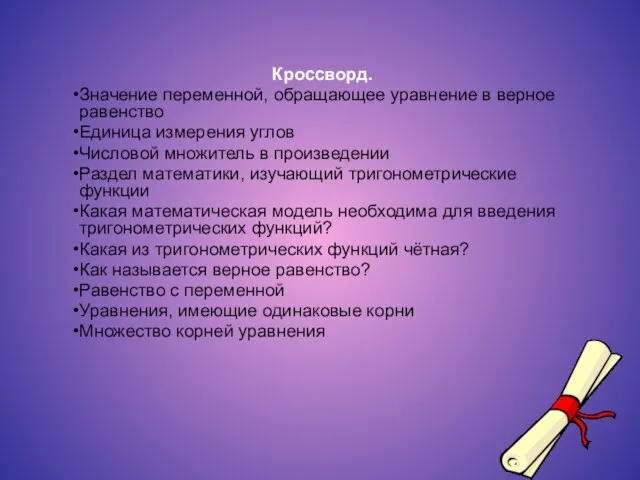

Свято матері Кроссворд. Значение переменной, обращающее уравнение в верное равенство Единица измерения углов Числовой множитель в произведени

Кроссворд. Значение переменной, обращающее уравнение в верное равенство Единица измерения углов Числовой множитель в произведени Презентация на тему Длина ломаной. Периметр

Презентация на тему Длина ломаной. Периметр  Верста значение

Верста значение В гостях у солнечного лета

В гостях у солнечного лета Презентация на тему Электромагнитная индукция

Презентация на тему Электромагнитная индукция  Орган

Орган Добро пожаловать в Хогвартс!

Добро пожаловать в Хогвартс! Презентация_Хлебниковой_Таисиии_СОПК2

Презентация_Хлебниковой_Таисиии_СОПК2 М.А. Булгаков Роман "Белая гвардия" и пьеса "Дни Турбиных"

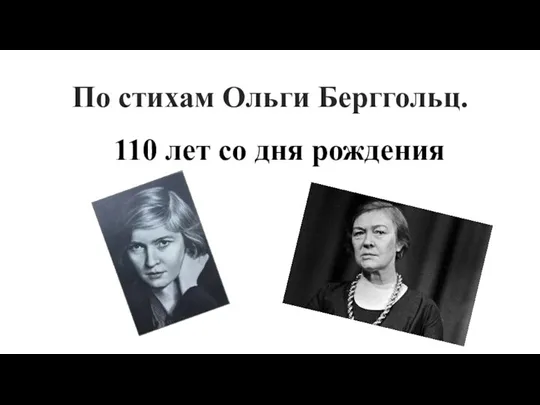

М.А. Булгаков Роман "Белая гвардия" и пьеса "Дни Турбиных" О́льга Фёдоровна Бергго́льц

О́льга Фёдоровна Бергго́льц Славянские боги

Славянские боги Народы России

Народы России Древесные и зеленые ароматы. Фужерные ароматы

Древесные и зеленые ароматы. Фужерные ароматы Поэты-земляки на полях Великой Отечественной Войны

Поэты-земляки на полях Великой Отечественной Войны ООО «Белвнешреклама» Рекламные щиты 8х4 и 6х3 Тел./факс: (017) 233 97 37

ООО «Белвнешреклама» Рекламные щиты 8х4 и 6х3 Тел./факс: (017) 233 97 37