1 Симметричные блочные шифры DES, ГОСТ 28148(Магма), IDEA, недостатки и модификации DES финалисты AES

Содержание

- 2. История В 1972 году было проведено исследование потребности правительства США в компьютерной безопасности. Американское «национальное бюро

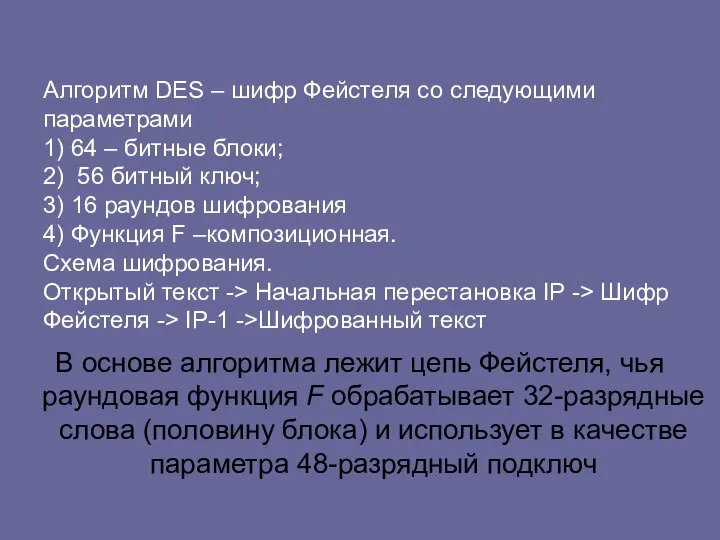

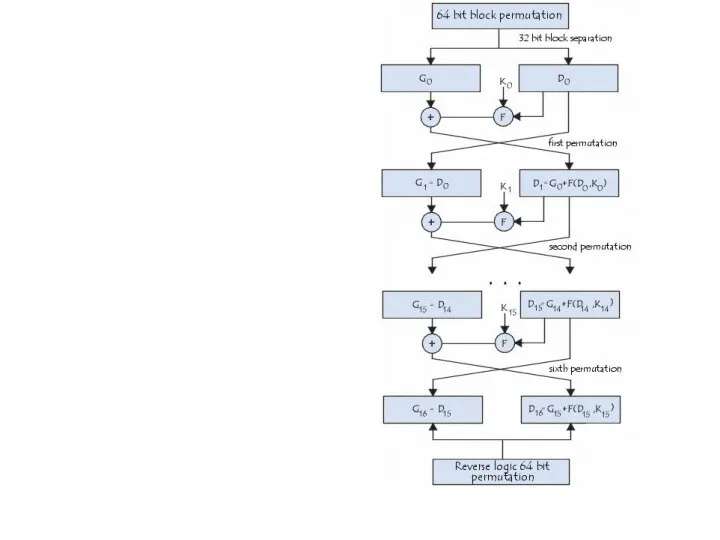

- 3. Алгоритм DES – шифр Фейстеля со следующими параметрами 1) 64 – битные блоки; 2) 56 битный

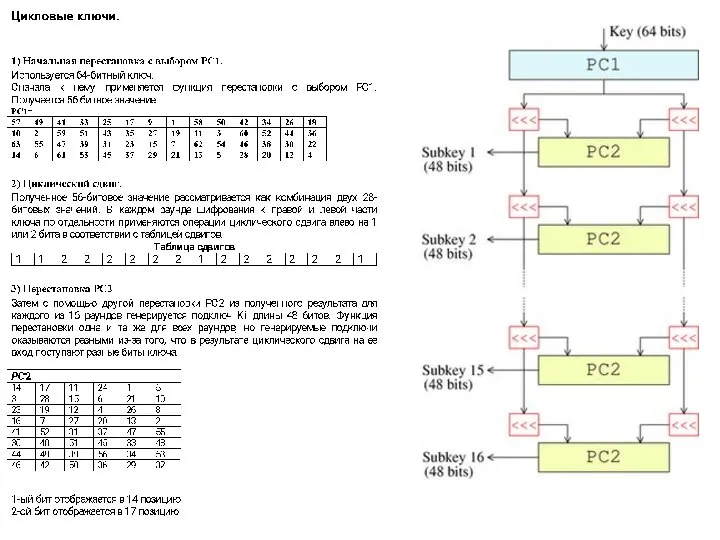

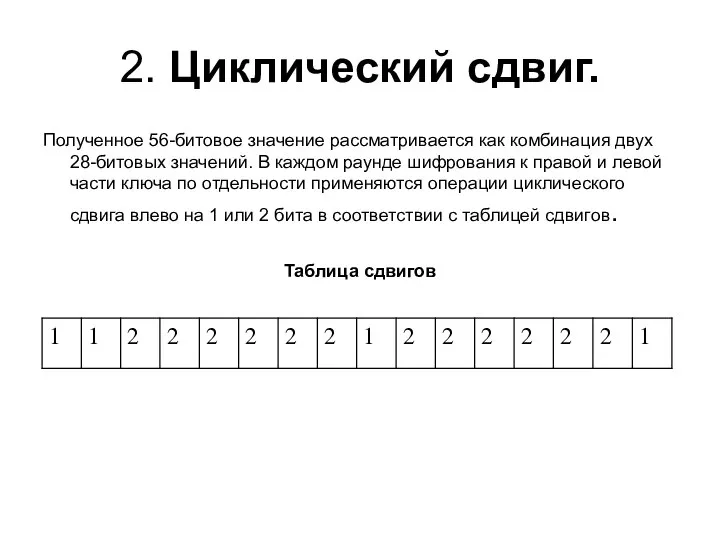

- 6. 2. Циклический сдвиг. Полученное 56-битовое значение рассматривается как комбинация двух 28-битовых значений. В каждом раунде шифрования

- 7. Прямое и обратное преобразование сети Фейстеля Minor cryptanalytic properties DES exhibits the complementation property, namely that

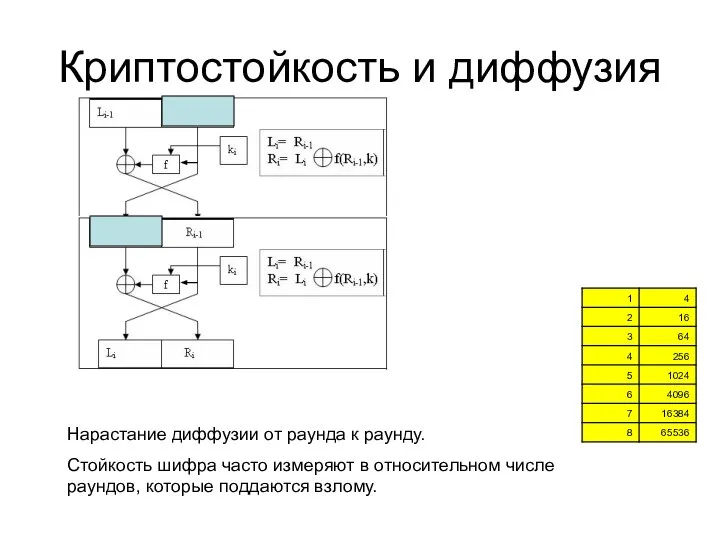

- 8. Криптостойкость и диффузия Нарастание диффузии от раунда к раунду. Стойкость шифра часто измеряют в относительном числе

- 9. Кроме того, практически сразу после появления DES были обнаружены следующие проблемы с ключами шифрования DES [4]:

- 10. Отечественный стандарт шифрования ГОСТ 28147-89 ГОСТ 28147-89 - это стандарт, принятый в 1989 году в Советском

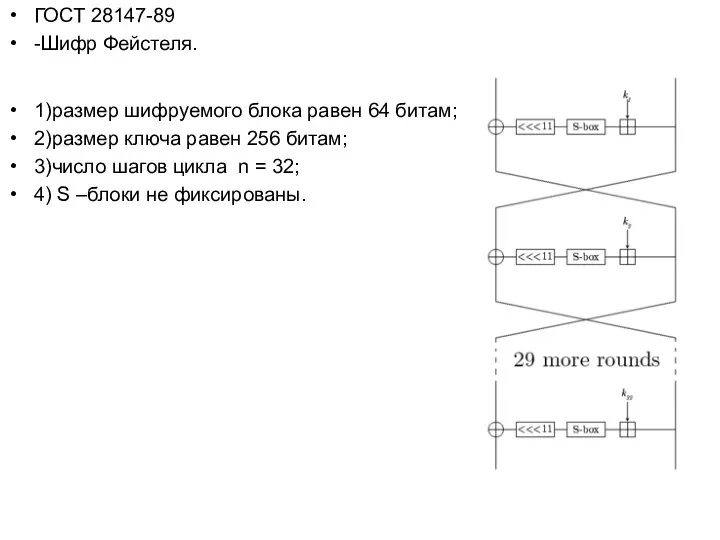

- 11. ГОСТ 28147-89 -Шифр Фейстеля. 1)размер шифруемого блока равен 64 битам; 2)размер ключа равен 256 битам; 3)число

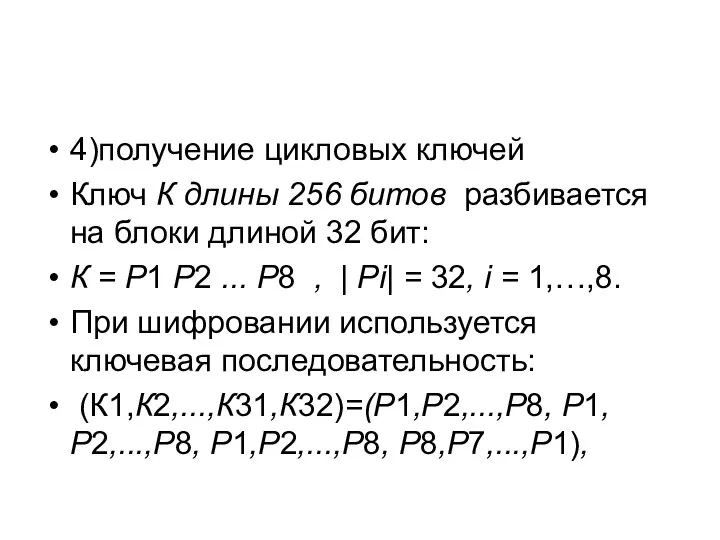

- 12. 4)получение цикловых ключей Ключ К длины 256 битов разбивается на блоки длиной 32 бит: К =

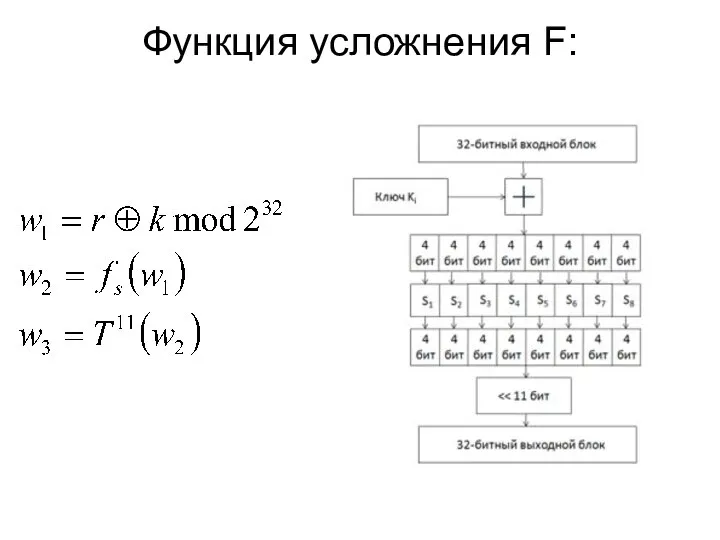

- 13. Функция усложнения F:

- 14. Таблица замен в ГОСТе - аналог S-блоков DES'а - представляет собой таблицу (матрицу) размером 8x16, содержащую

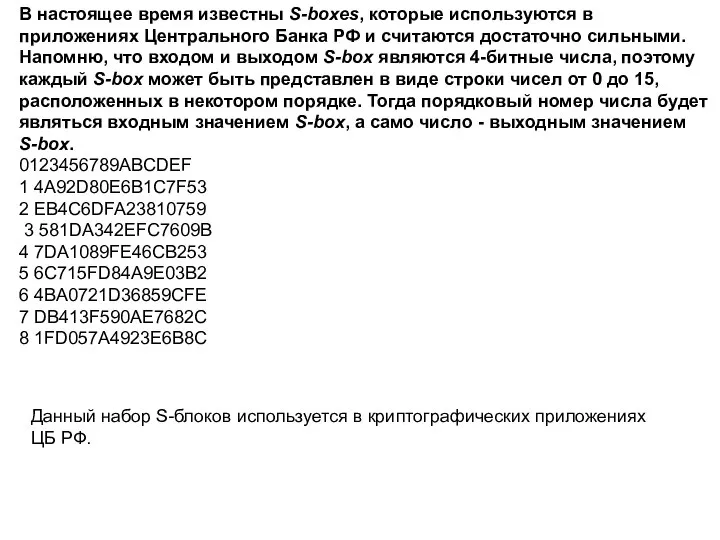

- 15. В настоящее время известны S-boxes, которые используются в приложениях Центрального Банка РФ и считаются достаточно сильными.

- 16. Криптоанализ В мае 2011 года известный криптоаналитик Николя Куртуа заявил об обнаружении серьезных уязвимостей в данном

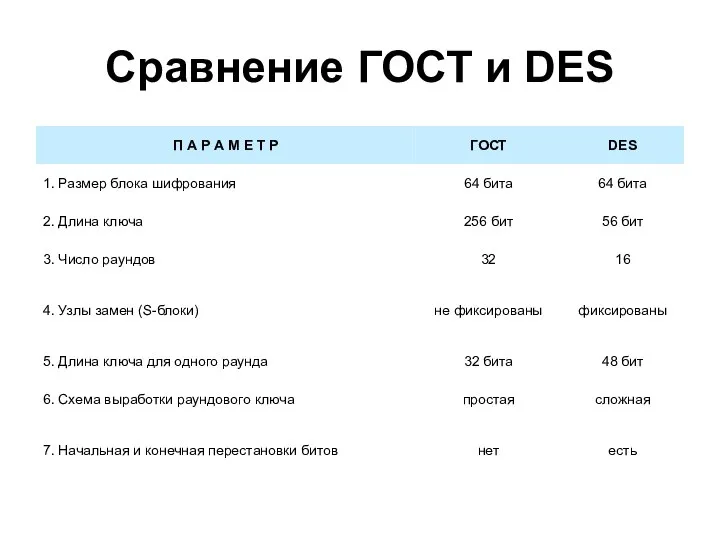

- 17. Сравнение ГОСТ и DES

- 18. в DES сложная генерация подключей из ключей, а в ГОСТ простая. в DES 56-битный ключ, а

- 19. DES использует гораздо более сложную процедуру создания подключей, чем ГОСТ 28147. В ГОСТ эта процедура очень

- 20. ГОСТ не запантентован, поэтому его может свободно использовать любое юридическое и физическое лицо, если, конечно, это

- 21. Слабые ключи DES и ГОСТ Слабыми ключами называется ключи k такие, что Ek Ek(x)=x , где

- 22. Алгоритм IDEA International Data Encryption Algorithm IDEA является одним из нескольких симметричных криптографических алгоритмов, которыми первоначально

- 23. Алгоритм IDEA International Data Encryption Algorithm IDEA является одним из нескольких симметричных криптографических алгоритмов, которыми первоначально

- 24. Частично основан на структуре FEAL 1)размер блока 64 бита; 2) размер ключа 128 битов; 3) число

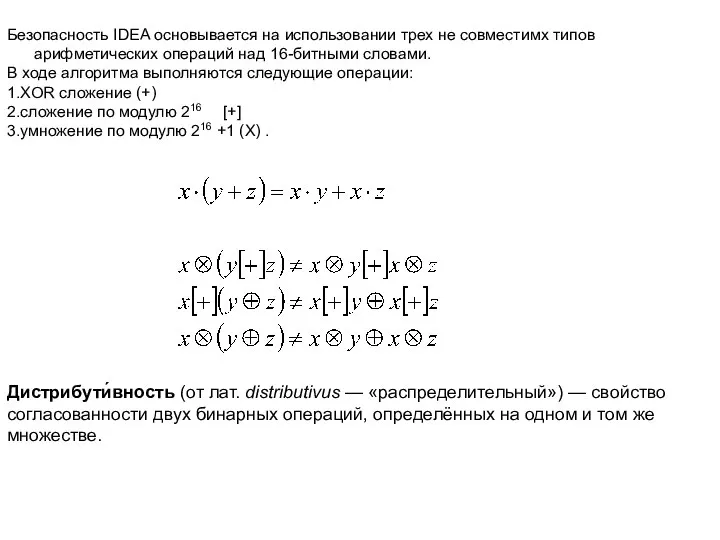

- 25. Безопасность IDEA основывается на использовании трех не совместимх типов арифметических операций над 16-битными словами. В ходе

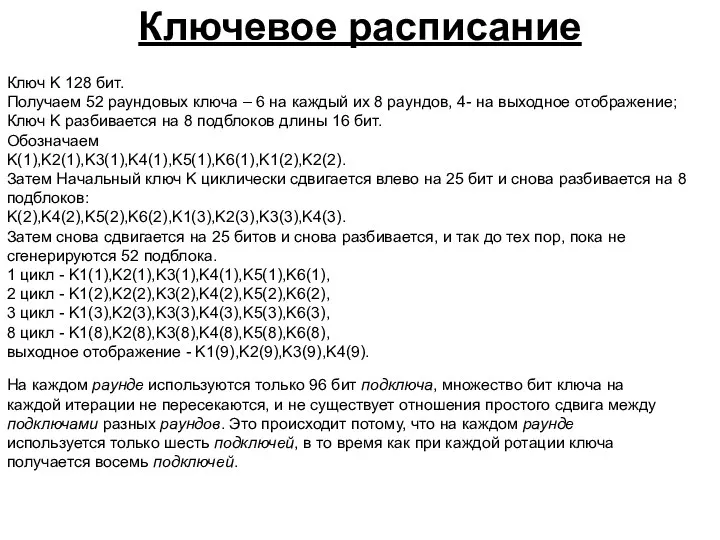

- 26. Ключевое расписание Ключ K 128 бит. Получаем 52 раундовых ключа – 6 на каждый их 8

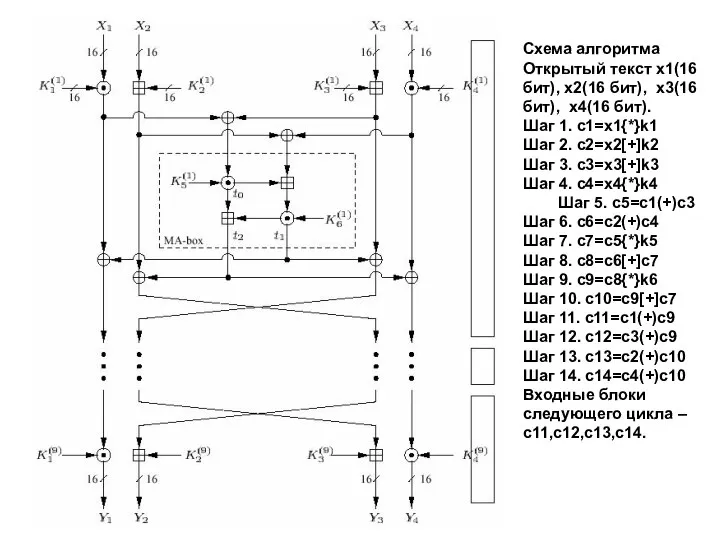

- 27. Схема алгоритма Открытый текст x1(16 бит), x2(16 бит), x3(16 бит), x4(16 бит). Шаг 1. c1=x1{*}k1 Шаг

- 28. Выходное отображение После 8 цикла реализуется выходное отображение Шаг 1. y1=x1(9){*}k1(9) Шаг 2. y2=x2(9)[+]k2(9) Шаг 3.

- 29. Расшифровка Метод вычисления, использующийся для расшифровки текста по существу такой же, как и при его шифровании.

- 30. Аппаратная реализация Аппаратная реализация имеет перед программной следующие преимущества: существенное повышение скорости шифрования за счёт использования

- 31. Развитие аппаратных реализаций IDEA 1998программная 23,53Мб/сек Limpaa 2000программная 44Мб/сек Limpaa 1992ASIC1992ASIC 1,5 мкм КМОП44Мб/сек Bonnenberg и

- 32. Брюс Шнайер отозвался об IDEA так: «Мне кажется, это самый лучший и надежный блочный алгоритм, опубликованный

- 33. Сравнение с некоторыми блочными алгоритмами

- 34. Преимущества и недостатки IDEA Преимущества В программной реализации на Intel486SX по сравнению с DES IDEA в

- 35. Применение IDEA Алгоритм IDEA является торговой маркой и запатентован в Австрии, Франции, Германии, Италии, Нидерландах, Испании,

- 36. Недостатки DES

- 37. Double DES Наиболее логичным способом противодействия полному перебору ключа DES выглядит многократное зашифрование данных алгоритмом DES

- 38. Атака «встреча посередине» предложена Ральфом Мерклем (Ralph Merkle) и Мартином Хеллманом . С помощью этой атаки

- 39. Тройной DES Достаточно медленно работает, так что некоторые приложения не могут работать по этим алгоритмом. Так

- 40. DESX Метод DESX создан Рональдом Ривестом и формально продемонстрирована Killian и Rogaway. Этод метод — усиленный

- 41. AES

- 42. В 80-х годах в США был принят стандарт симметричного криптоалгоритма для внутреннего применения DES (Data Encryption

- 43. алгоритм должен быть симметричным, алгоритм должен быть блочным шифром, алгоритм должен иметь длину блока 128 бит,

- 44. использовать операции, легко реализуемые как аппаратно, так и программно, ориентироваться на 32-разрядные процессоры, не усложнять без

- 45. На первом этапе в оргкомитет соревнования поступило 15 заявок из совершенно разных уголков мира. В течение

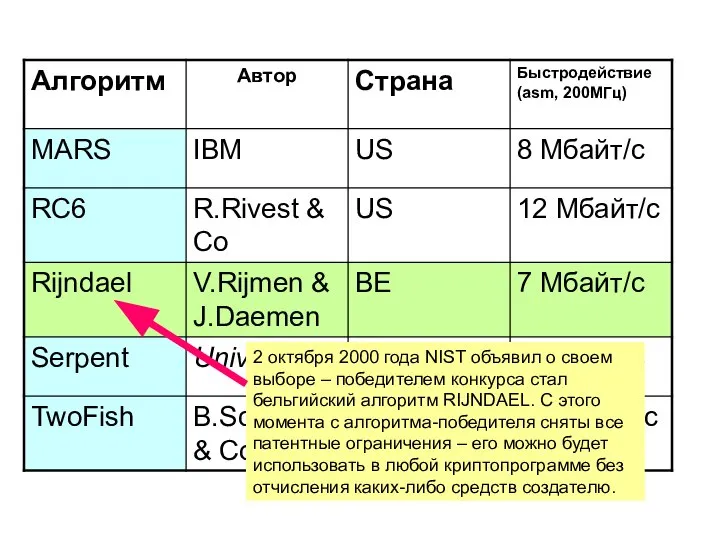

- 46. 5 финалистов AES Все эти алгоритмы были признаны достаточно стойкими и успешно противостоящими всем широко известным

- 47. 5 финалистов AES 2 октября 2000 года NIST объявил о своем выборе – победителем конкурса стал

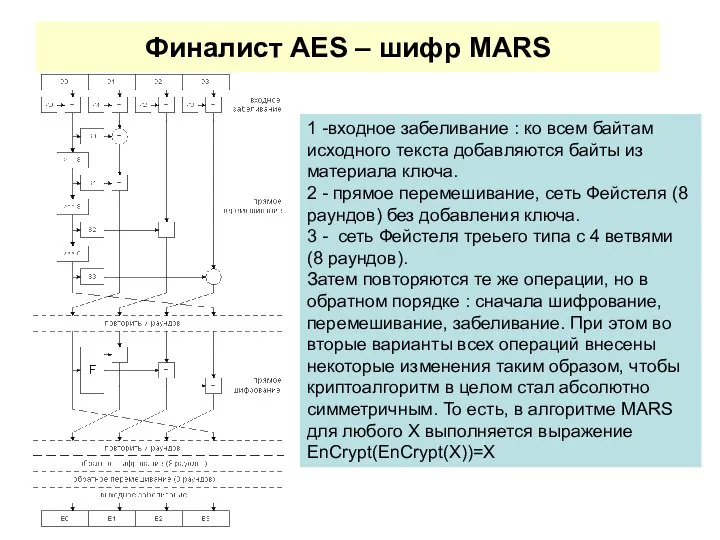

- 48. Финалист AES – шифр MARS 1 -входное забеливание : ко всем байтам исходного текста добавляются байты

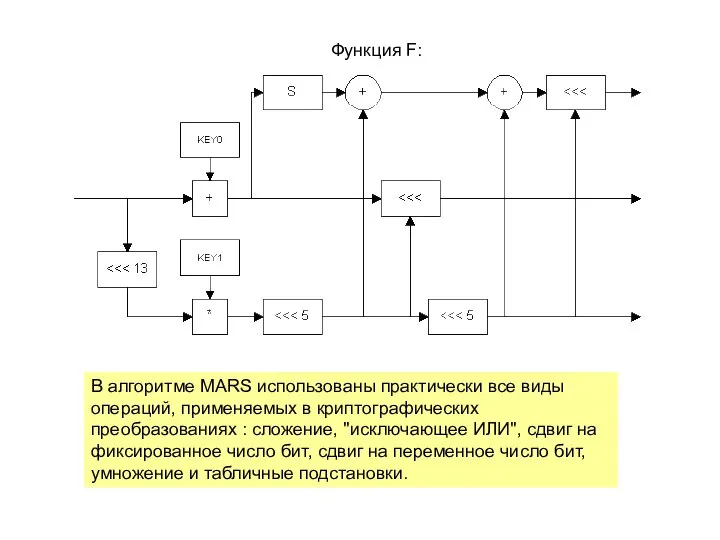

- 49. Функция F: В алгоритме MARS использованы практически все виды операций, применяемых в криптографических преобразованиях : сложение,

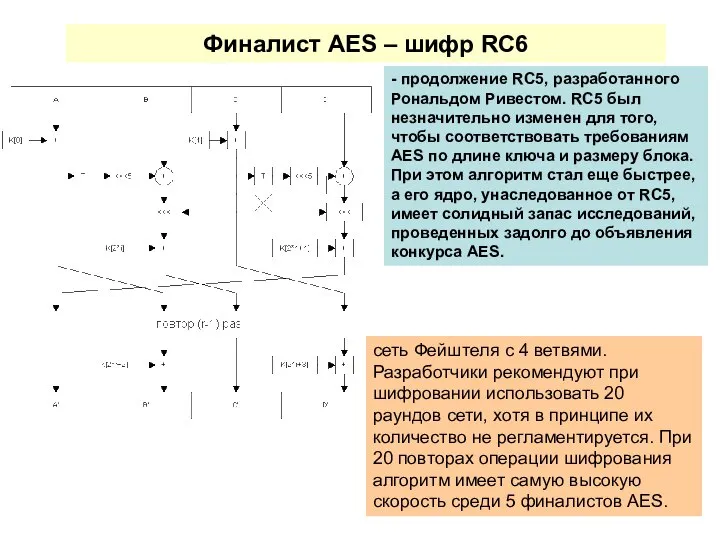

- 50. Финалист AES – шифр RC6 - продолжение RC5, разработанного Рональдом Ривестом. RC5 был незначительно изменен для

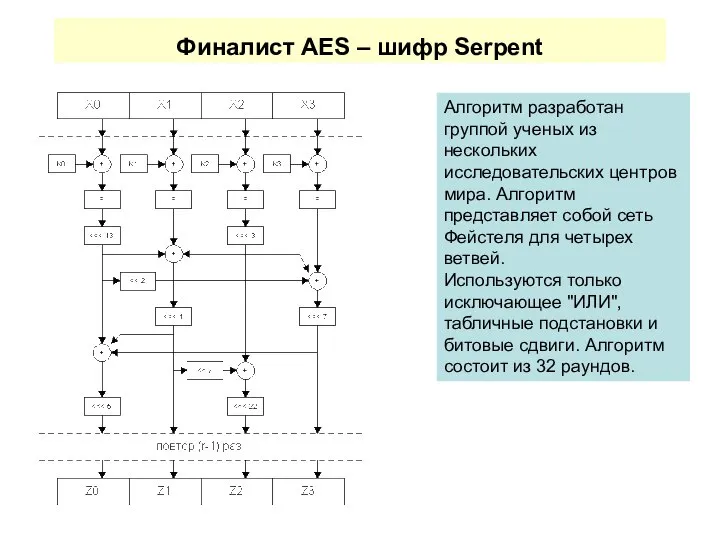

- 51. Финалист AES – шифр Serpent Алгоритм разработан группой ученых из нескольких исследовательских центров мира. Алгоритм представляет

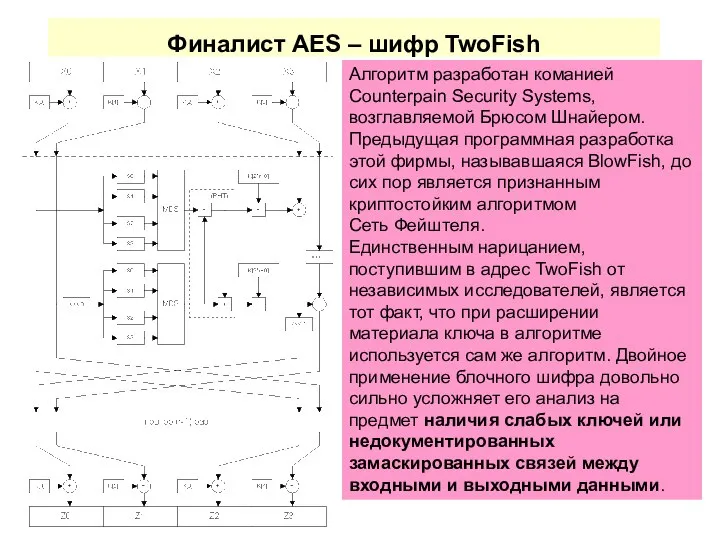

- 52. Финалист AES – шифр TwoFish Алгоритм разработан команией Counterpain Security Systems, возглавляемой Брюсом Шнайером. Предыдущая программная

- 53. Победитель AES – шифр Rijndael Не использует сеть Фейстеля для криптопреобразований. Алгоритм представляет каждый блок кодируемых

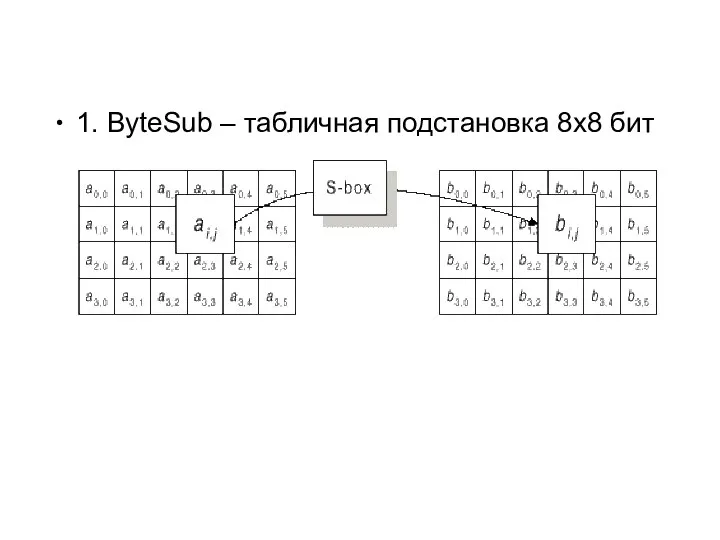

- 54. 1. ByteSub – табличная подстановка 8х8 бит

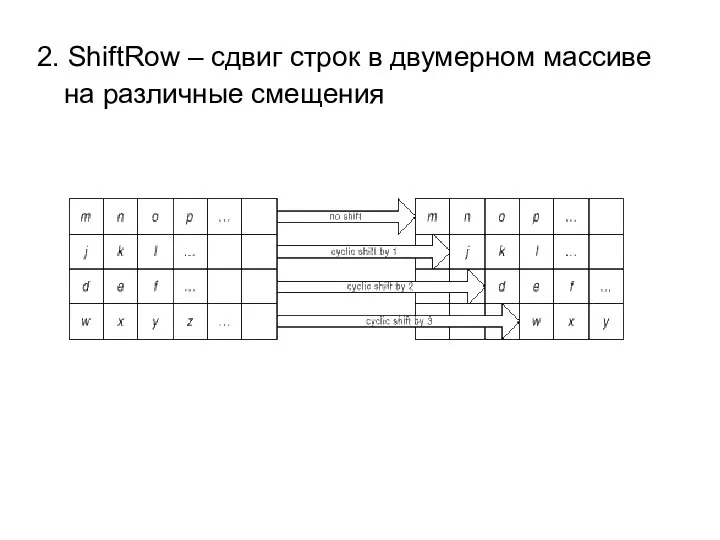

- 55. 2. ShiftRow – сдвиг строк в двумерном массиве на различные смещения

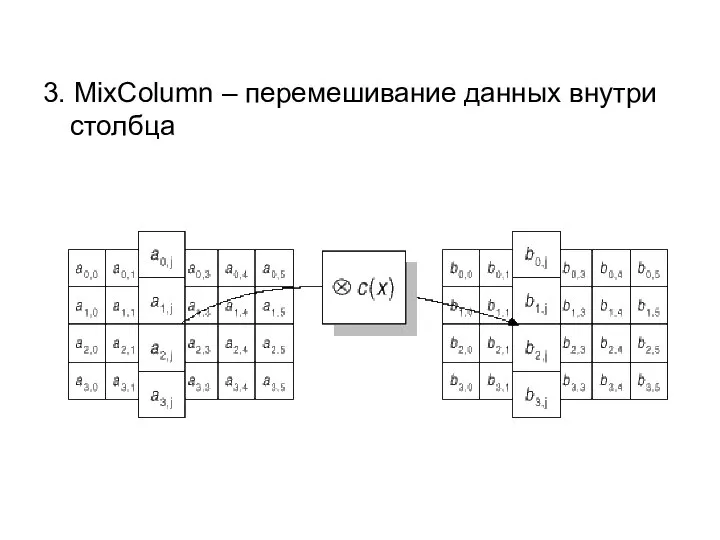

- 56. 3. MixColumn – перемешивание данных внутри столбца

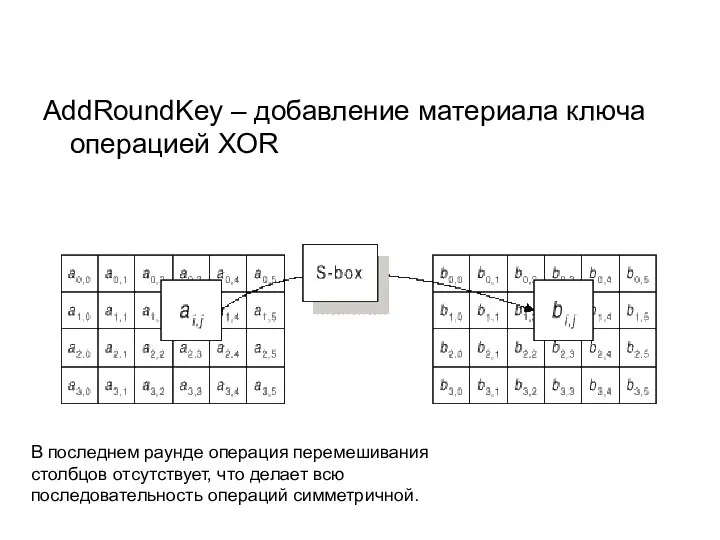

- 57. AddRoundKey – добавление материала ключа операцией XOR В последнем раунде операция перемешивания столбцов отсутствует, что делает

- 58. Криптоанализ AES На презентации алгоритма разработчики продемонстрировали атаку на 6 раундов алгоритма и заявили о необходимости

- 59. Криптоанализ Serpent Наиболее консервативный из всех участников конкурса. Полностью ориентирован на обеспечение безопасности. Наилучшая из атак

- 60. Криптоанализ Twofish Почти такой же быстрый, как AES, но с большим запасом прочности. Наилучшая атака –

- 62. Скачать презентацию

Безопасность транспортного уровня

Безопасность транспортного уровня Работа с фильтрами в Adobe Photoshop

Работа с фильтрами в Adobe Photoshop Настройка политики безопасности для корпоративной сети на основе GPO в ООО Виктория

Настройка политики безопасности для корпоративной сети на основе GPO в ООО Виктория Chronos v4.0

Chronos v4.0 Обозрение - один из жанров аналитической журналистики

Обозрение - один из жанров аналитической журналистики Ветвление. Решение задач

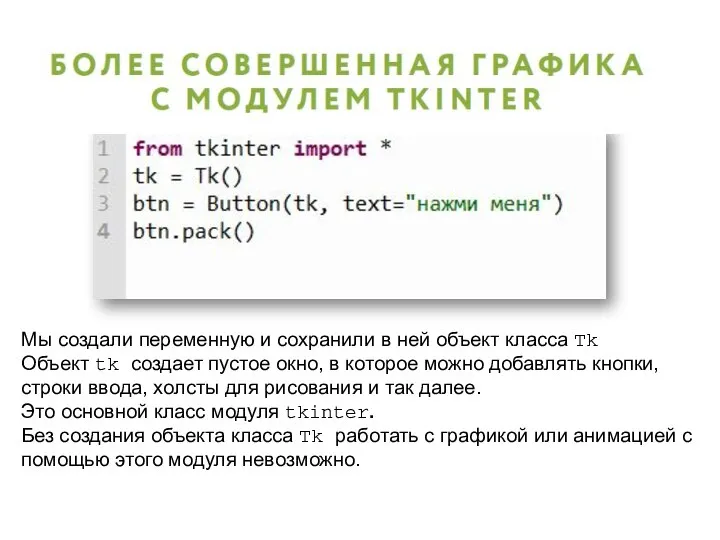

Ветвление. Решение задач Модуль tKinter

Модуль tKinter Предоставление информации о местоположении в системе АДАМС

Предоставление информации о местоположении в системе АДАМС Алгоритм работы Вконтакте

Алгоритм работы Вконтакте Lorem ipsum dolor sit amet, consectetuer adipiscing elit

Lorem ipsum dolor sit amet, consectetuer adipiscing elit Особенности языка Java

Особенности языка Java Новые ИТ за 15 лет

Новые ИТ за 15 лет Кодирование информации. Знаки и знаковые системы

Кодирование информации. Знаки и знаковые системы Базы данных. Системы управления базами данных и банками знаний

Базы данных. Системы управления базами данных и банками знаний Вас приветствует мастер установки Windows 9 x64

Вас приветствует мастер установки Windows 9 x64 Руслан Тушенцов, известный как Crazy Mega Hell

Руслан Тушенцов, известный как Crazy Mega Hell UDP

UDP Сайт yarmetro.ru

Сайт yarmetro.ru Создание измерительного комплекса для мониторинга газовых сред на основе наноструктурированных полупроводниковых пленок

Создание измерительного комплекса для мониторинга газовых сред на основе наноструктурированных полупроводниковых пленок ОСНОВЫ HTML. ПРОСТЫЕ ТЕГИ

ОСНОВЫ HTML. ПРОСТЫЕ ТЕГИ Локальные и глобальные компьютерные сети. Коммуникационные технологии

Локальные и глобальные компьютерные сети. Коммуникационные технологии Учёба занимает всё свободное время? на любимые игры нет времени? скачай это приложение!

Учёба занимает всё свободное время? на любимые игры нет времени? скачай это приложение! Единый деканат. Сайт ТюмГУ

Единый деканат. Сайт ТюмГУ Оказание телемедицинских услуг в режиме онлайн. Руководство пользователя Lime Team

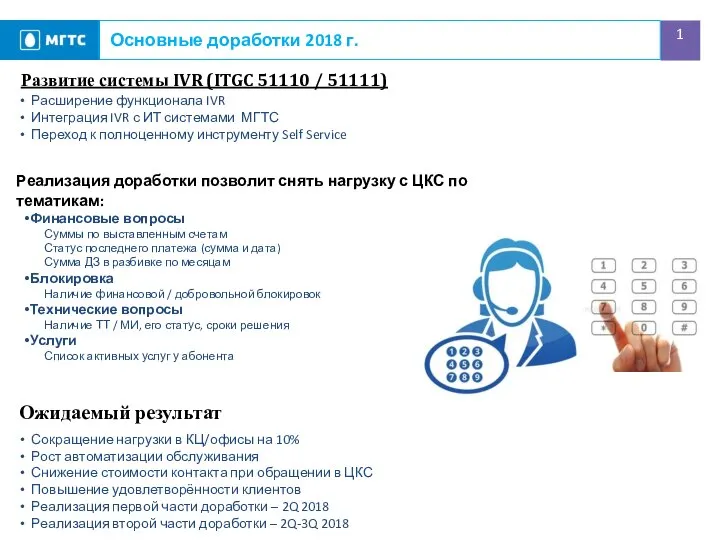

Оказание телемедицинских услуг в режиме онлайн. Руководство пользователя Lime Team Основные доработки 2018 г. Развитие системы IVR (ITGC 51110 / 51111)

Основные доработки 2018 г. Развитие системы IVR (ITGC 51110 / 51111) Табличный процессор Excel. Составление формул, функции. Работа с листом и данными, оформление таблицы

Табличный процессор Excel. Составление формул, функции. Работа с листом и данными, оформление таблицы Словари. Методические указания

Словари. Методические указания Обобщенное программирование

Обобщенное программирование