- Главная

- Информатика

- Принципы Фон-неймановской архитектуры

Содержание

- 2. Принцип программного управления При запуске программы процессору сообщается адрес первой инструкции программы. Этот адрес заносится в

- 3. Некоторые признаки классификации информации Методы получения (эмпирическая, теоретическая, эмпирико-теоретическая) IT-область: имитационное моделирование, компьютерная математика Актуальность. IT-область:

- 4. Сравнение архитектур CISC, RISC, EPIC (VLIW) Пусть в С-программе написано выражение «а = b + с

- 6. Скачать презентацию

Слайд 2Принцип программного управления

При запуске программы процессору сообщается адрес первой инструкции программы. Этот

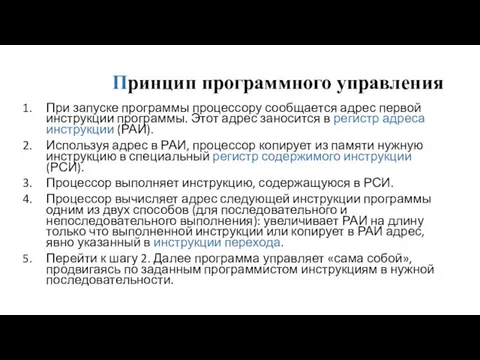

Принцип программного управления

При запуске программы процессору сообщается адрес первой инструкции программы. Этот

Используя адрес в РАИ, процессор копирует из памяти нужную инструкцию в специальный регистр содержимого инструкции (РСИ).

Процессор выполняет инструкцию, содержащуюся в РСИ.

Процессор вычисляет адрес следующей инструкции программы одним из двух способов (для последовательного и непоследовательного выполнения): увеличивает РАИ на длину только что выполненной инструкции или копирует в РАИ адрес, явно указанный в инструкции перехода.

Перейти к шагу 2. Далее программа управляет «сама собой», продвигаясь по заданным программистом инструкциям в нужной последовательности.

Слайд 3Некоторые признаки классификации информации

Методы получения (эмпирическая, теоретическая, эмпирико-теоретическая)

IT-область: имитационное моделирование, компьютерная математика

Актуальность.

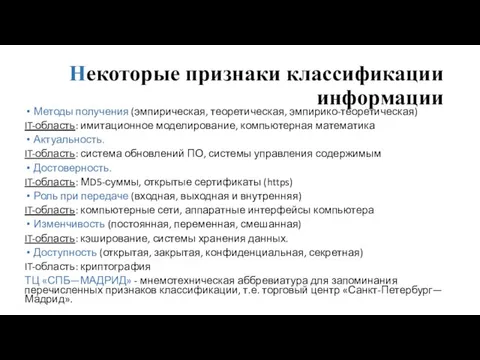

Некоторые признаки классификации информации

Методы получения (эмпирическая, теоретическая, эмпирико-теоретическая)

IT-область: имитационное моделирование, компьютерная математика

Актуальность.

IT-область: система обновлений ПО, системы управления содержимым

Достоверность.

IT-область: МD5-суммы, открытые сертификаты (https)

Роль при передаче (входная, выходная и внутренняя)

IT-область: компьютерные сети, аппаратные интерфейсы компьютера

Изменчивость (постоянная, переменная, смешанная)

IT-область: кэширование, системы хранения данных.

Доступность (открытая, закрытая, конфиденциальная, секретная)

IT-область: криптография

ТЦ «СПБ—МАДРИД» - мнемотехническая аббревиатура для запоминания перечисленных признаков классификации, т.е. торговый центр «Санкт-Петербург—Мадрид».

Слайд 4Сравнение архитектур CISC, RISC, EPIC (VLIW)

Пусть в С-программе написано выражение «а =

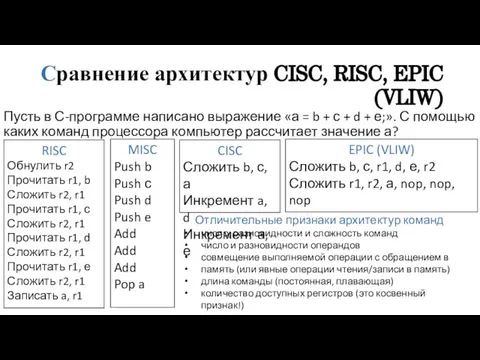

Сравнение архитектур CISC, RISC, EPIC (VLIW)

Пусть в С-программе написано выражение «а =

e

RISC

Обнулить r2

Прочитать r1, b

Сложить r2, r1

Прочитать r1, с

Сложить r2, r1

Прочитать r1, d

Сложить r2, r1

Прочитать r1, е

Сложить r2, r1

Записать a, r1

MISC

Push b

Push с

Push d

Push e

Add

Add

Add

Pop a

CISC

Сложить b, с, а

Инкремент a, d

Инкремент а, е

EPIC (VLIW)

Сложить b, с, r1, d, е, r2

Сложить r1, r2, а, nop, nop, nop

Отличительные признаки архитектур команд

число, разновидности и сложность команд

число и разновидности операндов

совмещение выполняемой операции с обращением в

память (или явные операции чтения/записи в память)

длина команды (постоянная, плавающая)

количество доступных регистров (это косвенный признак!)

Понятия Истина и Ложь (4 класс)

Понятия Истина и Ложь (4 класс) Квантовые игры и теоретико-игровые основания прагматики

Квантовые игры и теоретико-игровые основания прагматики Групповой файл

Групповой файл Теория прототипирования

Теория прототипирования Инструкция по настройке гид-доступа

Инструкция по настройке гид-доступа Маркировка возрастных ограничений в каталогах и фондах библиотек

Маркировка возрастных ограничений в каталогах и фондах библиотек Знакомство с NRG food. Первый ознакомительный лэнд

Знакомство с NRG food. Первый ознакомительный лэнд Система распознавания лиц для контроля доступа на объект

Система распознавания лиц для контроля доступа на объект Публикации Винокурова В.И. по политико-дипломатическим проблемам

Публикации Винокурова В.И. по политико-дипломатическим проблемам Двоичное кодирование текста. 7 класс

Двоичное кодирование текста. 7 класс Республиканский конкурс Компьютер. Образование. Интернет. Номинация ЭОР в допрофессиональной подготовке Слесарные работы

Республиканский конкурс Компьютер. Образование. Интернет. Номинация ЭОР в допрофессиональной подготовке Слесарные работы Лекция 1 мат. пакет Matlab (1)

Лекция 1 мат. пакет Matlab (1) Структуры данных для выполнения интервальных запросов

Структуры данных для выполнения интервальных запросов Инструкция LearningApps

Инструкция LearningApps Динамическое создание объектов

Динамическое создание объектов Обучение вместе с МЭО. План проведения занятий с МЭО в условиях дистанционного обучения

Обучение вместе с МЭО. План проведения занятий с МЭО в условиях дистанционного обучения Состав и структура ЭВМ

Состав и структура ЭВМ Объектноориентированное программирование. Информатика

Объектноориентированное программирование. Информатика Презентация на тему Школа Пифагора. Число

Презентация на тему Школа Пифагора. Число  106398

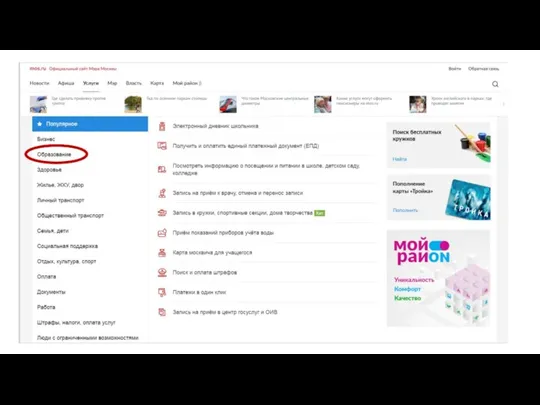

106398 ГИА регистрация

ГИА регистрация Программное обеспечение внешних устройств

Программное обеспечение внешних устройств Windows Server. Основные понятия

Windows Server. Основные понятия Сайти Інтернету

Сайти Інтернету Особенности разработки сложных программных систем

Особенности разработки сложных программных систем Золотая рыбка

Золотая рыбка USB-flash Drive (USB - накопители)

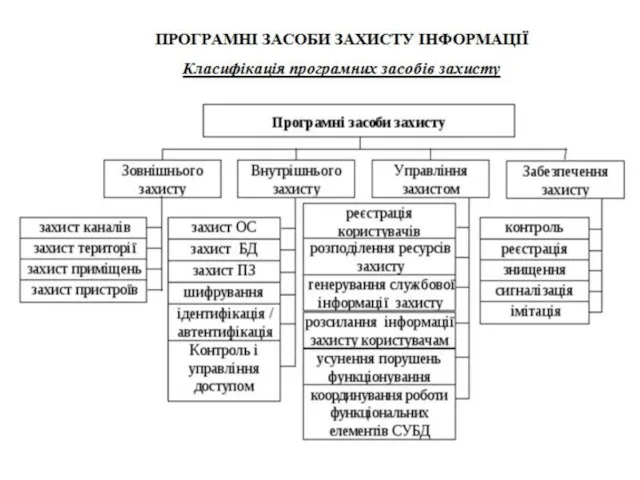

USB-flash Drive (USB - накопители) Програмні засоби захисту інформації

Програмні засоби захисту інформації