Содержание

- 2. План 15.1. Система аутентификации пользователей 15.2. Подсистема контроля целостности 15.3. Подсистема антивирусной защиты 15.4. Криптографические системы

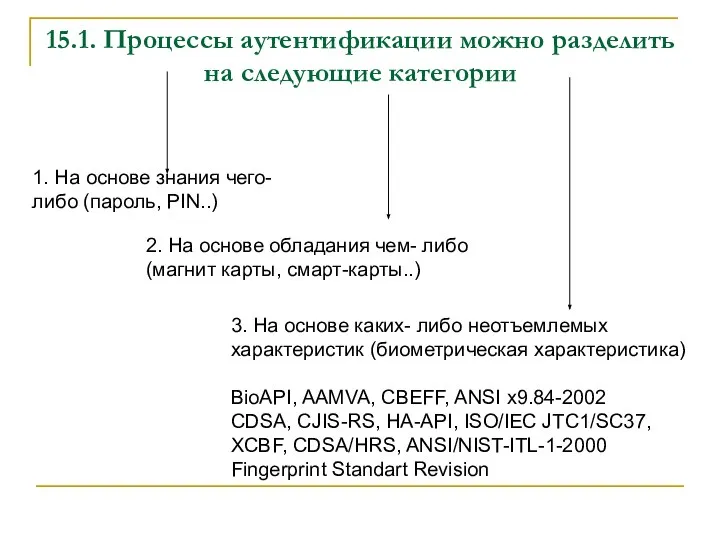

- 3. 15.1. Процессы аутентификации можно разделить на следующие категории 1. На основе знания чего- либо (пароль, PIN..)

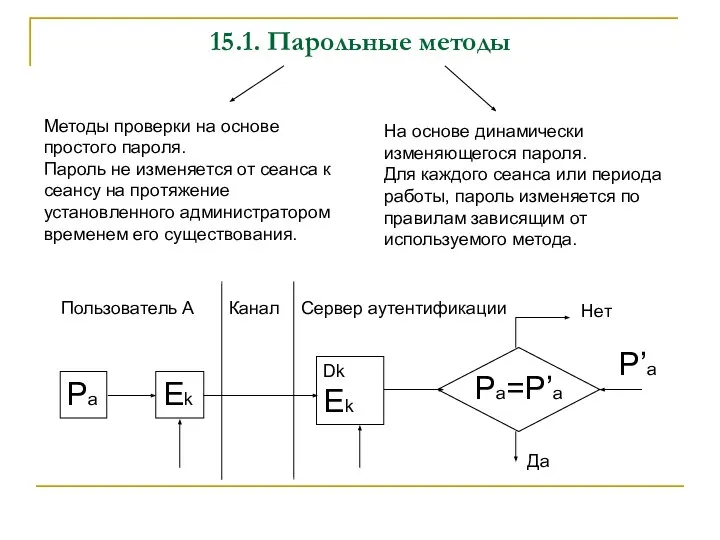

- 5. 15.1. Парольные методы Методы проверки на основе простого пароля. Пароль не изменяется от сеанса к сеансу

- 6. I. Способы повышения стойкости системы защиты на этапе аутентификации Увеличение степени нетривиальности пароля; Увеличение длины последовательности

- 7. II. Динамически изменяющиеся пароли 1. Метод модификации схемы простых паролей А. Случайная выборка символов: длинный пароль

- 8. II. Динамически изменяющиеся пароли 3.2. метод «рукопожатия» Наличие функции F, известная пользователю и системе При входе

- 9. 15.2. Общие сведения о КИЦ Основные действия при выполнении контроля информационной целостности: Создание эталонной характеристики (по

- 10. 15.2. Способы определения модификаций Этапы установки и использования программных средств КИЦ: Анализ всех файлов конфигурирования и

- 11. 15.2. Способы функционирования Транзитный Режимы работы: - первый запуск для форматирования эталонных характеристик; ежедневный запуск в

- 12. Задачи, решаемые использованием регистрационных журналов Наблюдение за использованием реквизитов защиты; Регулирование использования средств защиты в процессе

- 13. 15.3. Методы обнаружения ЗПО 1. Встраивание в BIOS - 2. Метод сравнения с эталоном - просмотр

- 14. 15.3. Методы обнаружения ЗПО 3. Метод обнаружения изменений - обнаружение изменений в объектах КС путем сравнения

- 15. 15.3. Методы обнаружения ЗПО 5. Антивирусный мониторинг - постоянное присутствие в оперативной памяти компьютера с целью

- 16. 15.3. Классификация АВ ПО Большинство современных АВ программ являются комплексными т.е. Включают: сканеры - дополнительной функцией

- 17. Причины актуальности криптологии Расширение использования КС Увеличение V конфиденциальных данных передаваемых по КС Появление новых устройств,

- 18. 15.4. Основные понятия Алфавит - конечное множество символов, используемых для преобразования. Текст - упорядоченный набор из

- 19. 15.4. Основные понятия Криптографическая система - представляет собой семейство преобразований открытого текста. Криптостойкость - характеристика шифра,

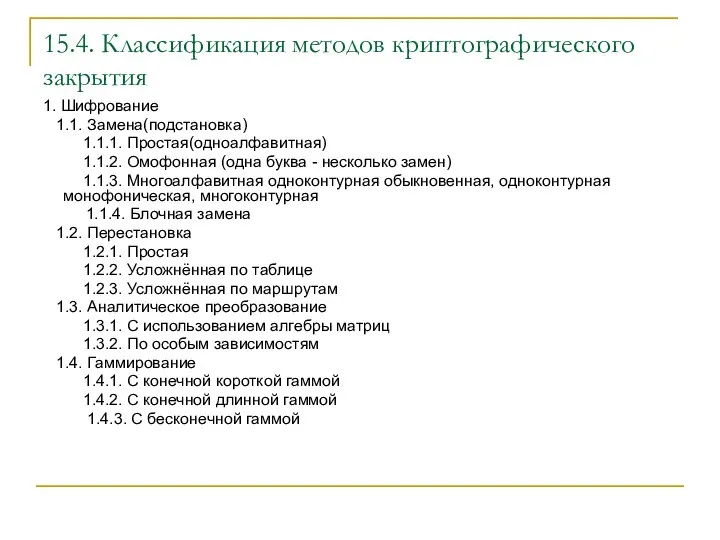

- 20. 15.4. Классификация методов криптографического закрытия 1. Шифрование 1.1. Замена(подстановка) 1.1.1. Простая(одноалфавитная) 1.1.2. Омофонная (одна буква -

- 21. 1.5. Комбинированные методы 1.5.1. Замена и перестановка 1.5.2. Замена и гаммирование 1.5.3. Перестановка и гаммирование 1.5.4.

- 23. Скачать презентацию

Лабораторная работа. СКУД с функцией запрета двойного прохода

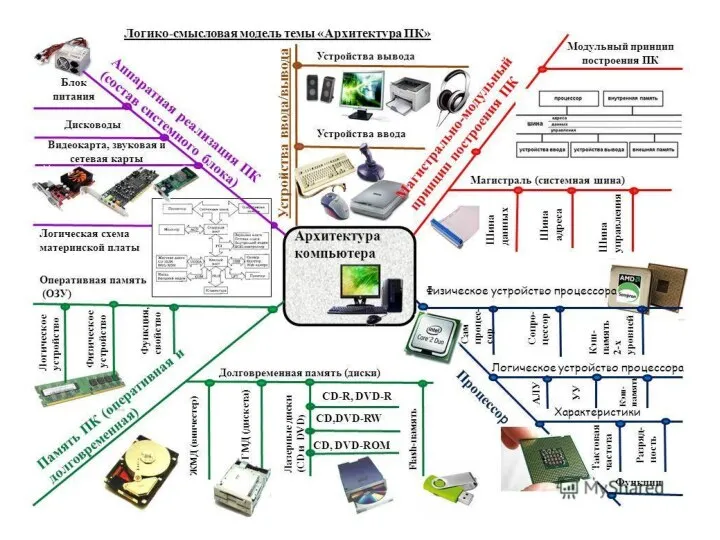

Лабораторная работа. СКУД с функцией запрета двойного прохода Периферийные устройства ПК

Периферийные устройства ПК Отчёт 2020. Кирилловской сельской библиотеки

Отчёт 2020. Кирилловской сельской библиотеки Моделирующий алгоритм

Моделирующий алгоритм Автополив цветов

Автополив цветов Проектирование базы данных. Определение предметной области. Уровни представления данных

Проектирование базы данных. Определение предметной области. Уровни представления данных Программы для создания интересного контента Crello и Stop Motion Studio

Программы для создания интересного контента Crello и Stop Motion Studio Закрепление материала о документах Microsoft Word

Закрепление материала о документах Microsoft Word СВАН-анализ

СВАН-анализ Готов к защите и обороне? Программирование

Готов к защите и обороне? Программирование Верховодов Г.С. 712

Верховодов Г.С. 712 Знакомство с Visual Studio 2010. Visual Basic 2010

Знакомство с Visual Studio 2010. Visual Basic 2010 TAILS (The Amnesic Incognito Live System)

TAILS (The Amnesic Incognito Live System) BibTeX – пакет LaTeX для создания форматированных списков библиографий

BibTeX – пакет LaTeX для создания форматированных списков библиографий Использование информационных технологий в учебном предмете Устройство самоходных машин сельхоз назначения

Использование информационных технологий в учебном предмете Устройство самоходных машин сельхоз назначения Лабораториум, апрель

Лабораториум, апрель Публицистические жанры

Публицистические жанры Информационный дизайн

Информационный дизайн Заголовок презентации. Подготовка к показу презентации (Виды компьютерной графики)

Заголовок презентации. Подготовка к показу презентации (Виды компьютерной графики) Знакомство с редактором компас-3d, v18

Знакомство с редактором компас-3d, v18 Программирование в среде Robot C. Арифметические действия

Программирование в среде Robot C. Арифметические действия Шифрование с открытым ключом. Алгоритм RSA

Шифрование с открытым ключом. Алгоритм RSA Маска в Photoshop. Компьютерная графика. Задание 8

Маска в Photoshop. Компьютерная графика. Задание 8 Создание сервиса Гарантийные дороги на официальном сайте города Ижевска в 2016 году

Создание сервиса Гарантийные дороги на официальном сайте города Ижевска в 2016 году Создание текстового документа

Создание текстового документа Анимация перехода слайдов

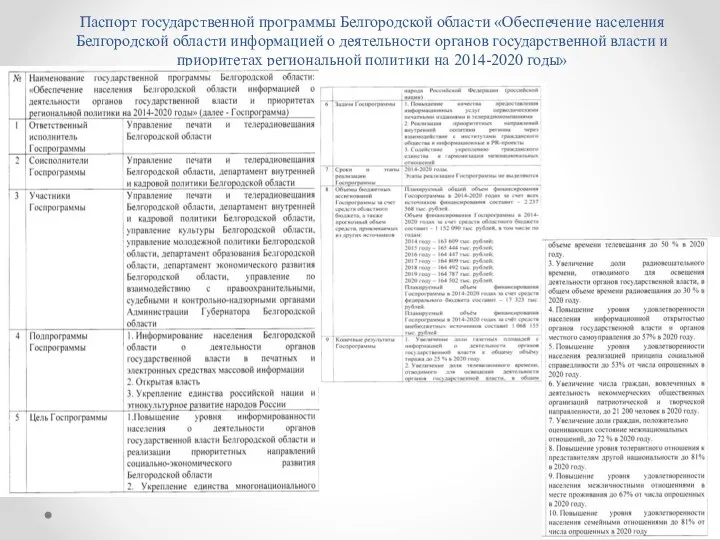

Анимация перехода слайдов Обеспечение населения Белгородской области информацией о деятельности органов государственной власти

Обеспечение населения Белгородской области информацией о деятельности органов государственной власти ИС Астана - 1. Сотрудничество КГД МФ РК с ЮНКТАД ООН

ИС Астана - 1. Сотрудничество КГД МФ РК с ЮНКТАД ООН