Содержание

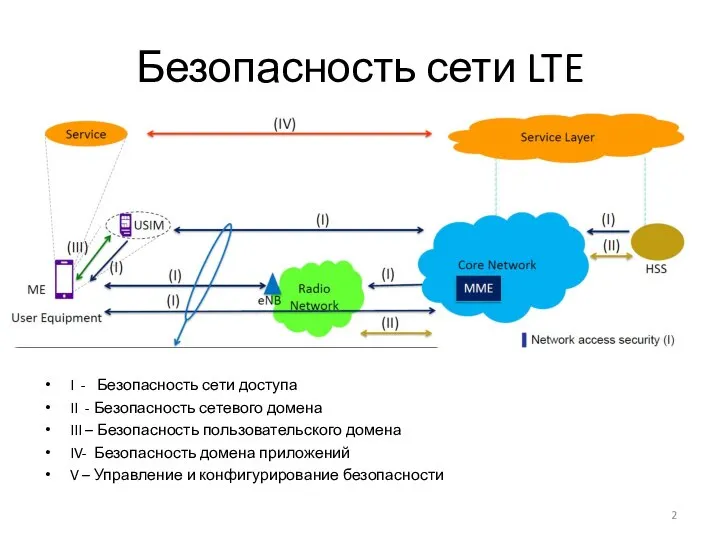

- 2. Безопасность сети LTE I - Безопасность сети доступа II - Безопасность сетевого домена III – Безопасность

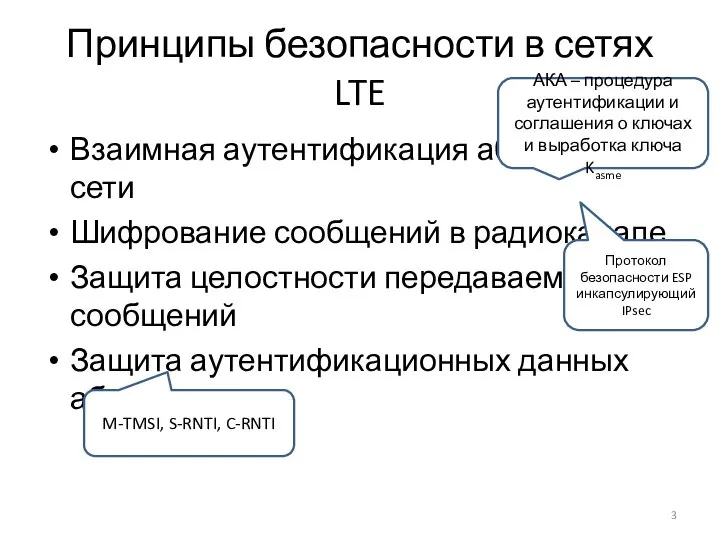

- 3. Принципы безопасности в сетях LTE Взаимная аутентификация абонентов в сети Шифрование сообщений в радиоканале Защита целостности

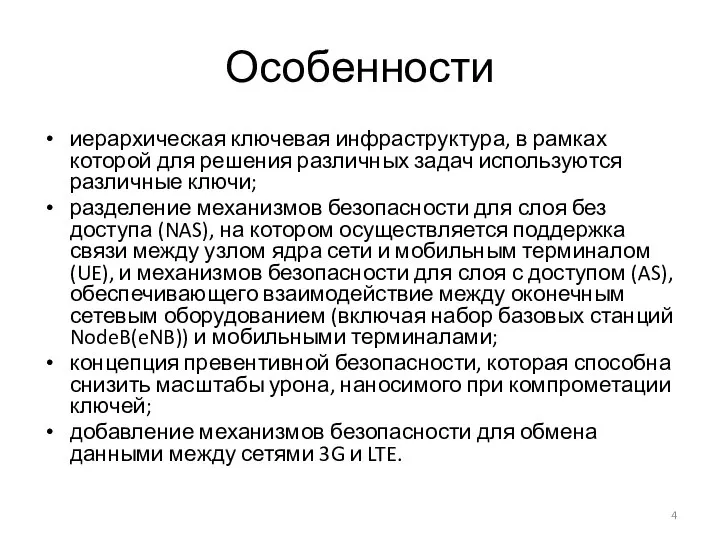

- 4. Особенности иерархическая ключевая инфраструктура, в рамках которой для решения различных задач используются различные ключи; разделение механизмов

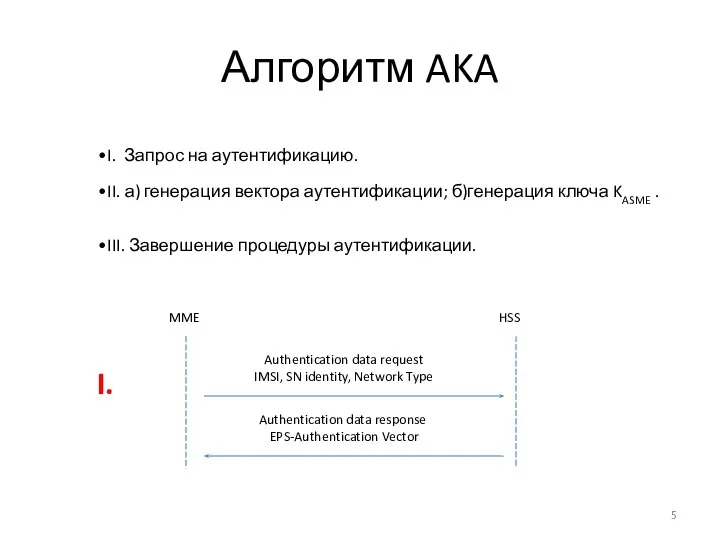

- 5. Алгоритм AKA I. Запрос на аутентификацию. II. а) генерация вектора аутентификации; б)генерация ключа KASME . III.

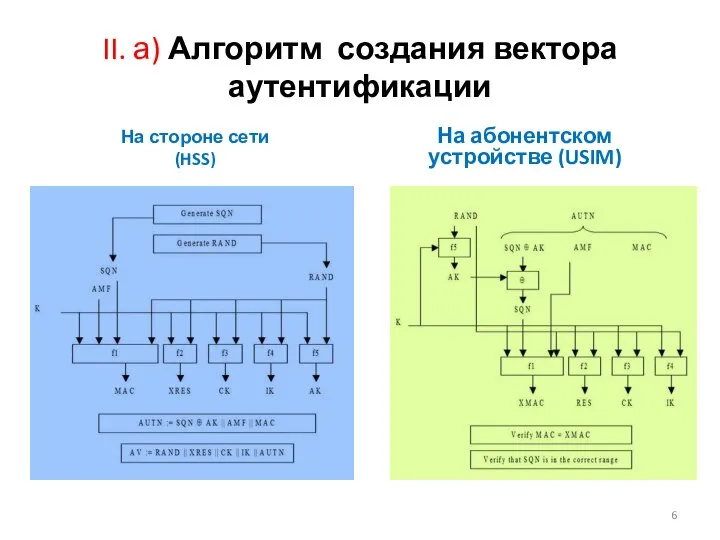

- 6. II. а) Алгоритм создания вектора аутентификации На стороне сети (HSS) На абонентском устройстве (USIM)

- 7. Параметры различных элементов ключ K – 128 бит; случайное число RAND – 128 бит; номер последовательности

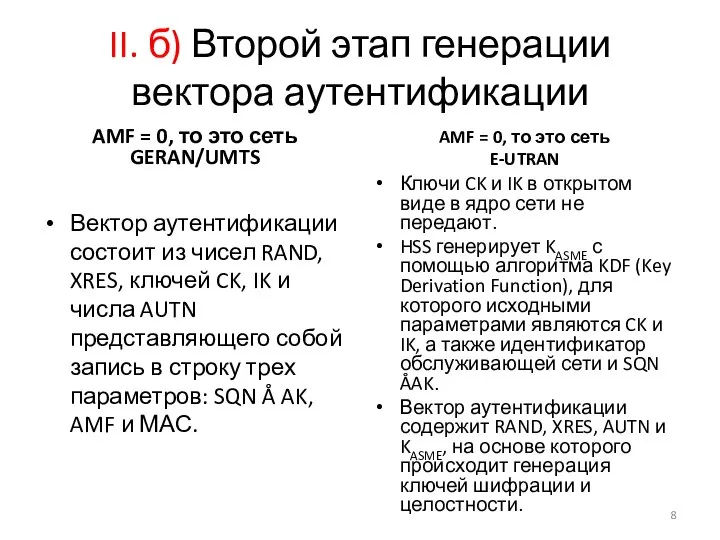

- 8. II. б) Второй этап генерации вектора аутентификации AMF = 0, то это сеть GERAN/UMTS Вектор аутентификации

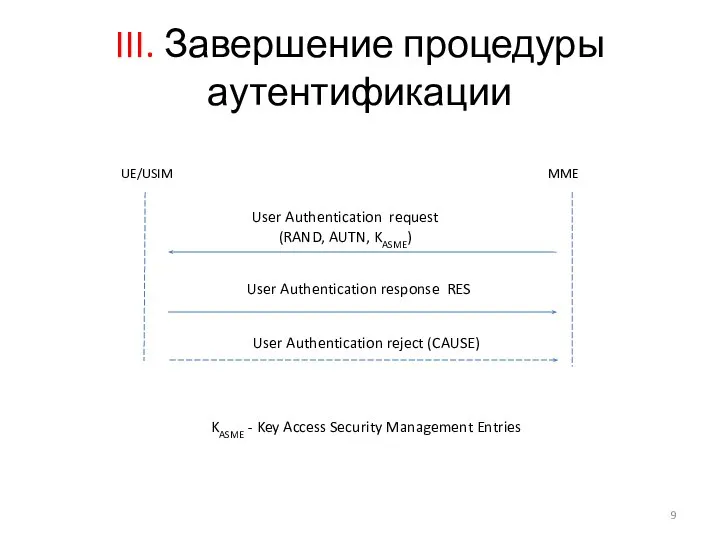

- 9. III. Завершение процедуры аутентификации KASME - Key Access Security Management Entries

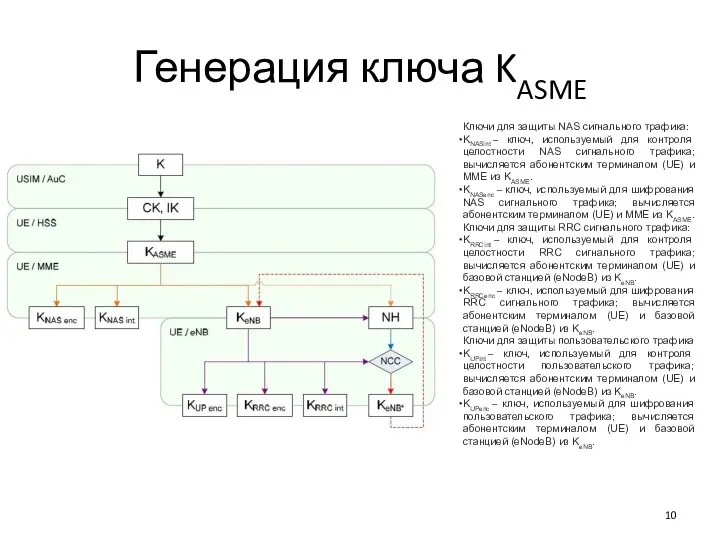

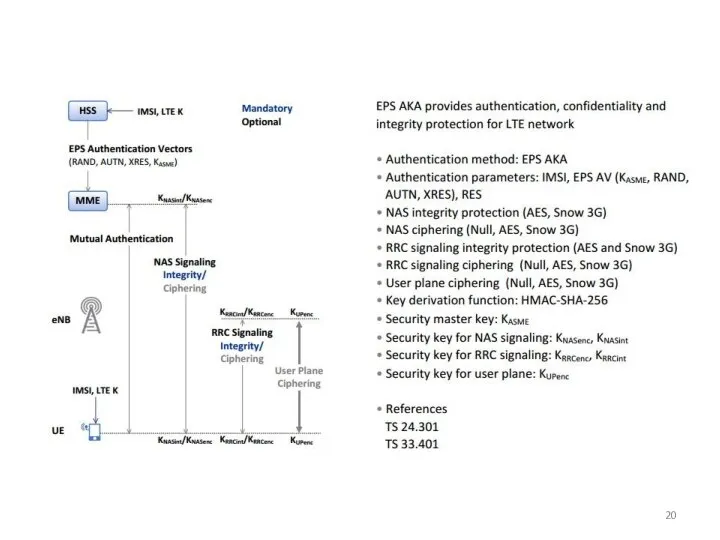

- 10. Генерация ключа KASME Ключи для защиты NAS сигнального трафика: KNASint – ключ, используемый для контроля целостности

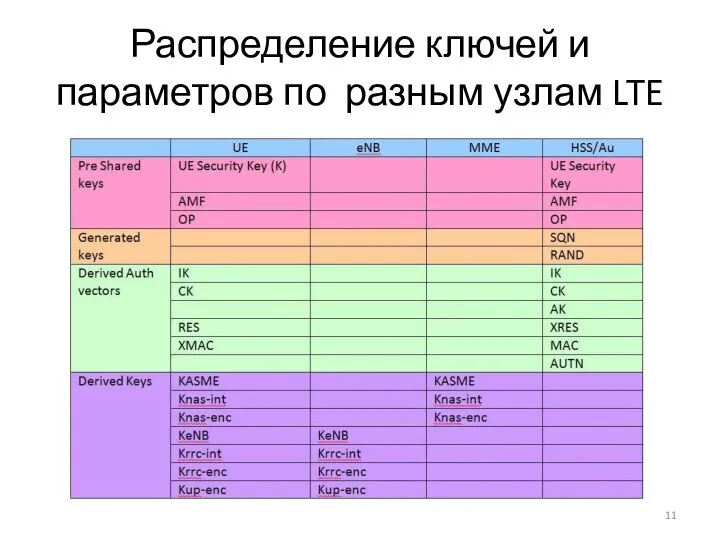

- 11. Распределение ключей и параметров по разным узлам LTE

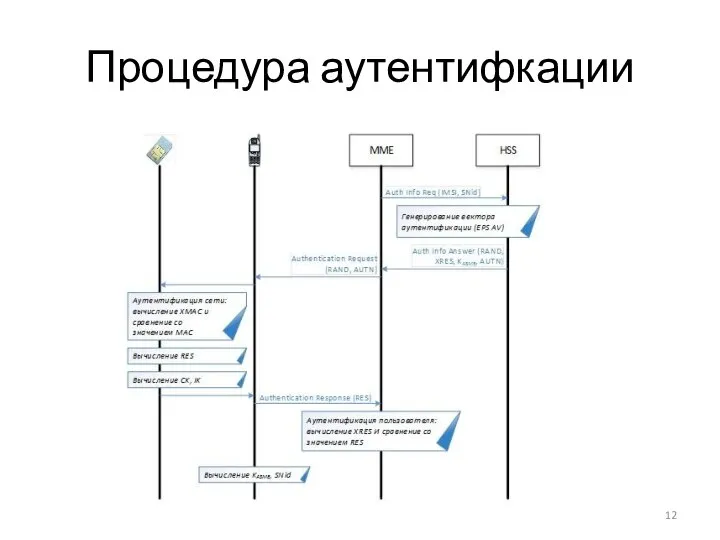

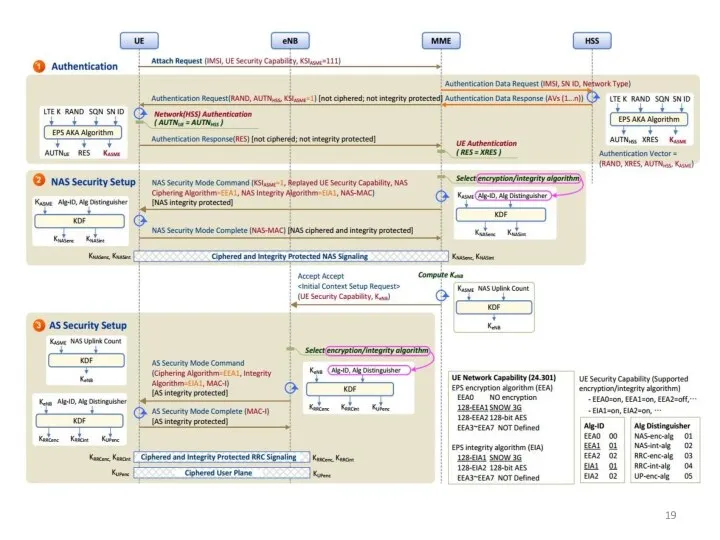

- 12. Процедура аутентифкации

- 13. Диаграмма аутентификации и генерации ключа

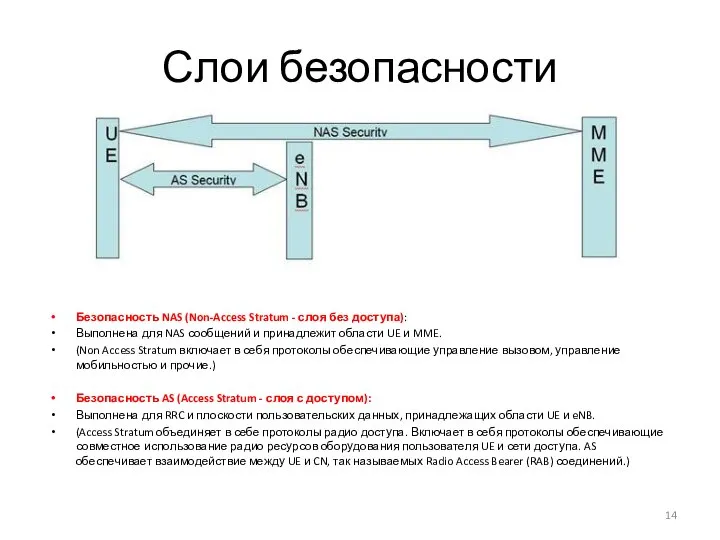

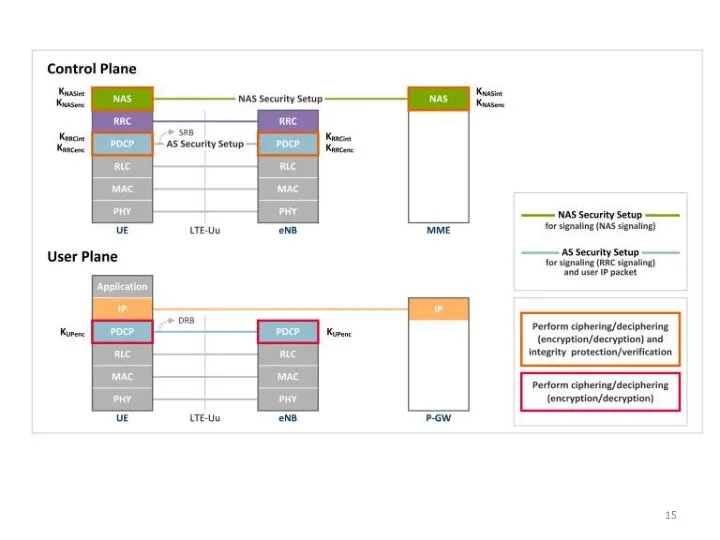

- 14. Слои безопасности Безопасность NAS (Non-Access Stratum - слоя без доступа): Выполнена для NAS сообщений и принадлежит

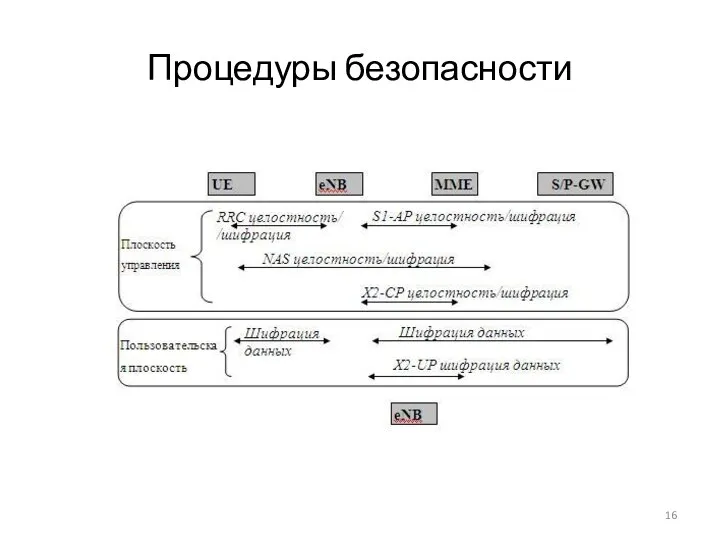

- 16. Процедуры безопасности

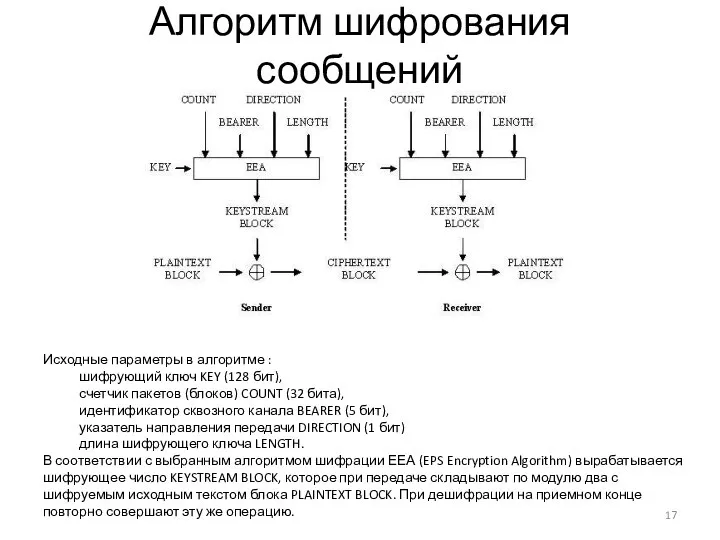

- 17. Алгоритм шифрования сообщений Исходные параметры в алгоритме : шифрующий ключ KEY (128 бит), счетчик пакетов (блоков)

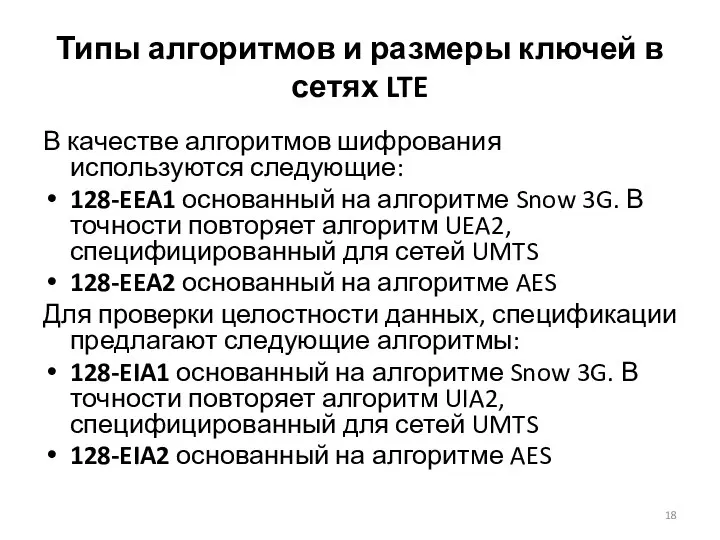

- 18. Типы алгоритмов и размеры ключей в сетях LTE В качестве алгоритмов шифрования используются следующие: 128-EEA1 основанный

- 21. ПРИКАЗ от 25 июня 2018 года N 319. Об утверждении Правил применения оборудования коммутации сетей подвижной

- 23. Скачать презентацию

Crowd1. Нас 4,5 миллиона

Crowd1. Нас 4,5 миллиона Андройд UI-design мобильного интерфейса

Андройд UI-design мобильного интерфейса Проектирование реляционной базы данных веб-студии Салавей

Проектирование реляционной базы данных веб-студии Салавей 314835

314835 Алфавитный подход к измерению информации

Алфавитный подход к измерению информации Абсолютная, относительная и смешанная ссылки

Абсолютная, относительная и смешанная ссылки Arhitectura Multistrat a Rețelelor Neurale

Arhitectura Multistrat a Rețelelor Neurale Анализ приложения для управления проектами redbooth

Анализ приложения для управления проектами redbooth Характеристика сетей и качество услуг

Характеристика сетей и качество услуг Компьютерный сервис. Преимущества комплексных пакетов настроек

Компьютерный сервис. Преимущества комплексных пакетов настроек Функции ВПР(), ГПР(), ПОИСКПОЗ()

Функции ВПР(), ГПР(), ПОИСКПОЗ() Макет. Архитекту́рный маке́т

Макет. Архитекту́рный маке́т МПСвЭПиТК. Введение

МПСвЭПиТК. Введение Персональные данные

Персональные данные Маруся нам в помощь

Маруся нам в помощь Шаблон решения противоречий

Шаблон решения противоречий Основные теги HTML

Основные теги HTML Этапы развития информационных технологий

Этапы развития информационных технологий Як змінювалася графіка у відеоіграх

Як змінювалася графіка у відеоіграх Учебная практика по компьютерной графике

Учебная практика по компьютерной графике ВКР: Проектирование и администрирование сети бизнес отделов интернет..

ВКР: Проектирование и администрирование сети бизнес отделов интернет.. Объединение серверов в кластеры

Объединение серверов в кластеры Поток информации

Поток информации Devops. Lesson 10

Devops. Lesson 10 Начало

Начало Кодирование графической информации

Кодирование графической информации Парcер всех объявлений Yad2.co.il

Парcер всех объявлений Yad2.co.il Современные средства релейной защиты

Современные средства релейной защиты