Содержание

- 3. «Какие опасности подстерегают нас в Интернете?»

- 4. Преступники в интернете Вредоносные программы Интернет-мошенничесво и хищение данных с кредитной карты Азартные игры Онлайновое пиратство

- 5. ПРЕСТУПНИКИ В ИНТЕРНЕТЕ ДЕЙСТВИЯ, КОТОРЫЕ ПРЕДПРИНИМАЮТ ПРЕСТУПНИКИ В ИНТЕРНЕТЕ. Преступники преимущественно устанавливают контакты с детьми в

- 6. ВРЕДОНОСНЫЕ ПРОГРАММЫ К вредоносным программам относятся вирусы, черви и «троянские кони» – это компьютерные программы, которые

- 7. ИНТЕРНЕТ-МОШЕННИЧЕСТВО И ХИЩЕНИЕ ДАННЫХ С КРЕДИТНОЙ КАРТЫ В ЧЕМ СОСТОИТ МОШЕННИЧЕСТВО? Среди Интернет-мошенничеств широкое распространение получила

- 8. АЗАРТНЫЕ ИГРЫ Разница между игровыми сайтами и сайтами с азартными играми состоит в том, что на

- 9. ОНЛАЙНОВОЕ ПИРАТСТВО Онлайновое пиратство – это незаконное копирование и распространение (как для деловых, так и для

- 10. ИНТЕРНЕТ - ДНЕВНИКИ Увлечение веб-журналами (или, иначе говоря, блогами) распространяется со скоростью пожара, особенно среди подростков,

- 11. ИНТЕРНЕТ-ХУЛИГАНСТВО Так же как и в обычной жизни, в Интернете появились свои хулиганы, которые осложняют жизнь

- 12. НЕДОСТОВЕРНАЯ ИНФОРМАЦИЯ Интернет предлагает колоссальное количество возможностей для обучения, но есть и большая доля информации, которую

- 13. МАТЕРИАЛЫ НЕЖЕЛАТЕЛЬНОГО СОДЕРЖАНИЯ К материалам нежелательного содержания относятся: материалы порнографического, ненавистнического содержания, материалы суицидальной направленности, сектантскими

- 14. ВОПРОС 2 «Как этих опасностей избежать?»

- 15. ПРЕСТУПНИКИ В ИНТЕРНЕТЕ Прекращайте любые контакты по электронной почте, в системе обмена мгновенными сообщениями или в

- 16. ВРЕДОНОСНЫЕ ПРОГРАММЫ А) Никогда не открывайте никаких вложений, поступивших с электронным письмом, за исключением тех случаев,

- 17. ИНТЕРНЕТ-МОШЕННИЧЕСТВО И ХИЩЕНИЕ ДАННЫХ С КРЕДИТНОЙ КАРТЫ А)Посещая веб-сайты, нужно самостоятельно набирать в обозревателе адрес веб-сайта

- 18. АЗАРТНЫЕ ИГРЫ Помните, что нельзя играть на деньги. Ведь в основном подобные развлечения используются создателями для

- 19. ОНЛАЙНОВОЕ ПИРАТСТВО Помните! Пиратство, по сути, обычное воровство, и вы, скорее всего, вряд ли захотите стать

- 20. ИНТЕРНЕТ - ДНЕВНИКИ Никогда не публикуйте в них какую-либо личную информацию, в том числе фамилию, контактную

- 21. ИНТЕРНЕТ-ХУЛИГАНСТВО Игнорируйте таких хулиганов. Если вы не будете реагировать на их воздействия, большинству гриферов это, в

- 22. НЕДОСТОВЕРНАЯ ИНФОРМАЦИЯ Всегда проверяйте собранную в Сети информацию по другим источникам. Для проверки материалов обратитесь к

- 23. МАТЕРИАЛЫ НЕЖЕЛАТЕЛЬНОГО СОДЕРЖАНИЯ Используйте средства фильтрации нежелательного материала (например, MSN Premium’s Parental Controls или встроенные в

- 25. Скачать презентацию

Информатизация отрасли культуры

Информатизация отрасли культуры Игра

Игра АРМ адресной социальной помощи по выплате пенсий и пособий

АРМ адресной социальной помощи по выплате пенсий и пособий АгроНТИ-2020. Всероссийский конкурс среди учащихся 5-11 классов. Регистрация

АгроНТИ-2020. Всероссийский конкурс среди учащихся 5-11 классов. Регистрация Язык программирования Паскаль. (Тема 1)

Язык программирования Паскаль. (Тема 1) Команда UNICODE. Сеть Магнит

Команда UNICODE. Сеть Магнит 1С: Прогресс. Официальный партнер фирмы 1С

1С: Прогресс. Официальный партнер фирмы 1С Психологическая помощь школьникам через социальную сеть

Психологическая помощь школьникам через социальную сеть Три шага для активации автоматического отслеживания заказов партнеров

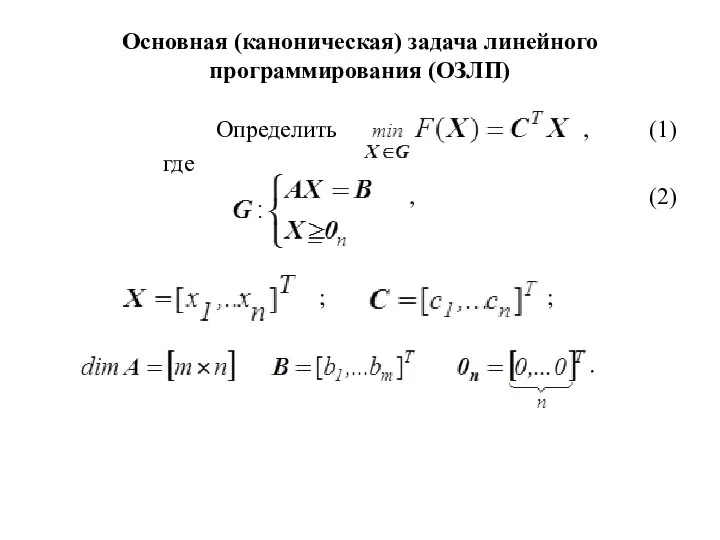

Три шага для активации автоматического отслеживания заказов партнеров Основная (каноническая) задача линейного программирования (ОЗЛП)

Основная (каноническая) задача линейного программирования (ОЗЛП) Обобщающий урок по теме: Информация

Обобщающий урок по теме: Информация Своя игра. Информатика. 6 класс

Своя игра. Информатика. 6 класс Автоматизированная генерация тестов с помощью программного обеспечения

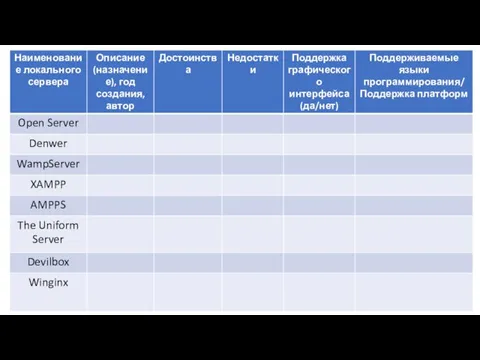

Автоматизированная генерация тестов с помощью программного обеспечения Сравнительная характеристика локальных серверов. Шаблон

Сравнительная характеристика локальных серверов. Шаблон Передача информации. Схема передачи информации. Электронная почта

Передача информации. Схема передачи информации. Электронная почта Криминологическая характеристика киберпреступлений

Криминологическая характеристика киберпреступлений Файловый ввод и вывод

Файловый ввод и вывод Презентация 1 (2) (1)

Презентация 1 (2) (1) Оценка устойчивой работы программной среды стационарного компьютера, разработка предложений по модернизации программной среды

Оценка устойчивой работы программной среды стационарного компьютера, разработка предложений по модернизации программной среды 1666818695067__fmaj9a (1)

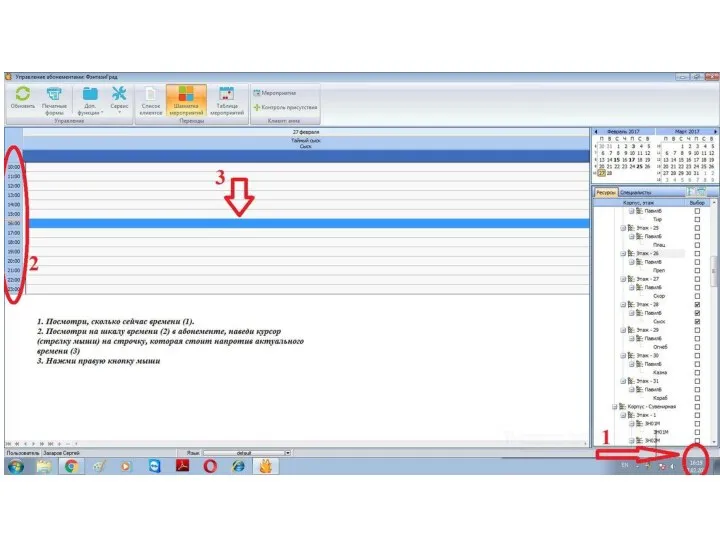

1666818695067__fmaj9a (1) Работа с программой Абонемент

Работа с программой Абонемент Written communication

Written communication Пример графики

Пример графики Элементы окон и диалоговых панелей. Проверочная работа

Элементы окон и диалоговых панелей. Проверочная работа Збереження персональних даних

Збереження персональних даних Антипаттерны

Антипаттерны Поиск информации

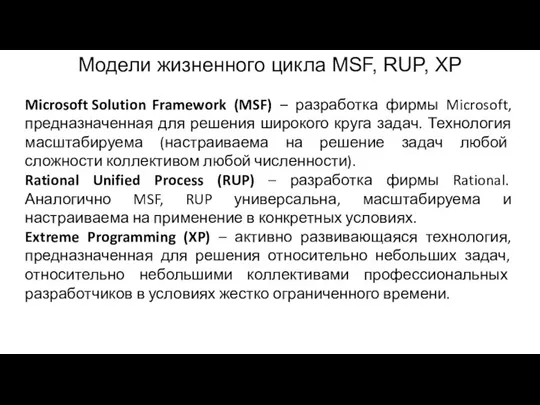

Поиск информации Модели жизненного цикла MSF, RUP, XP

Модели жизненного цикла MSF, RUP, XP