Содержание

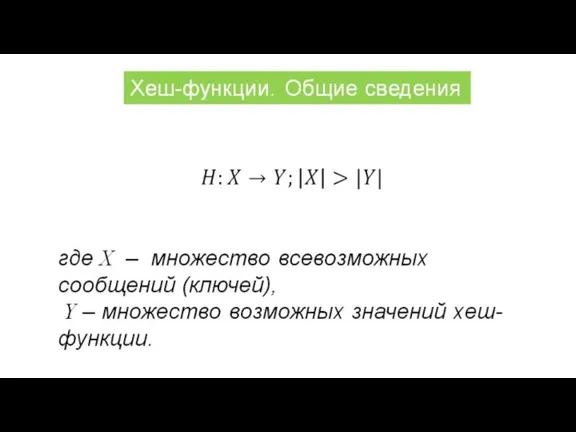

- 3. Коллизии X Y

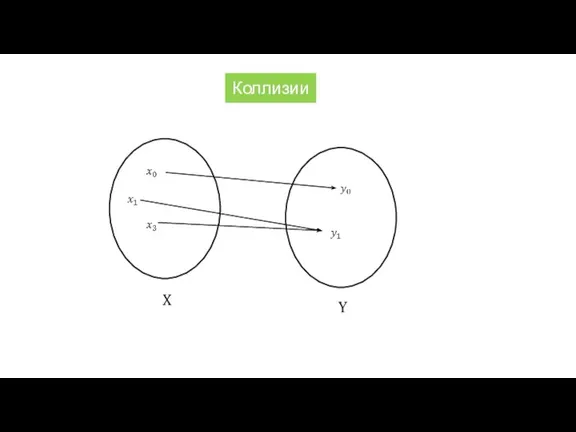

- 4. Коллизии

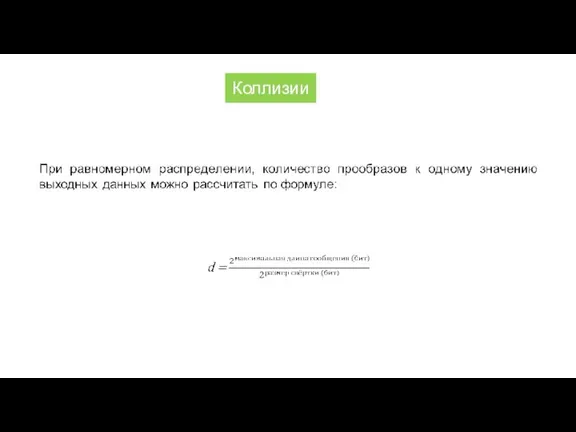

- 5. Типы хеш-функций Хеш-функции для ускорения поиска информации. Применяется для построения хеш-таблиц – особых структур, в которых

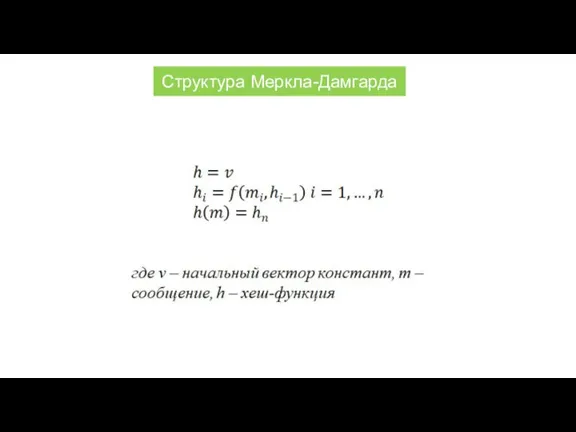

- 7. Структура Меркла-Дамгарда

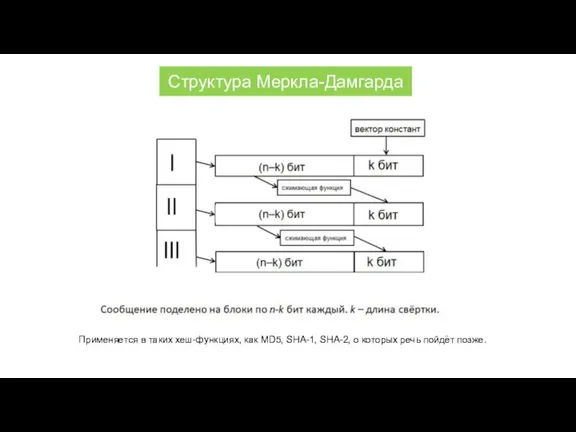

- 8. Структура Меркла-Дамгарда Применяется в таких хеш-функциях, как MD5, SHA-1, SHA-2, о которых речь пойдёт позже.

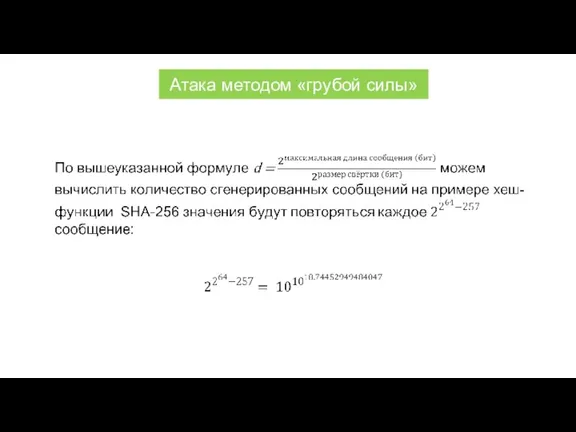

- 9. Атака методом «грубой силы»

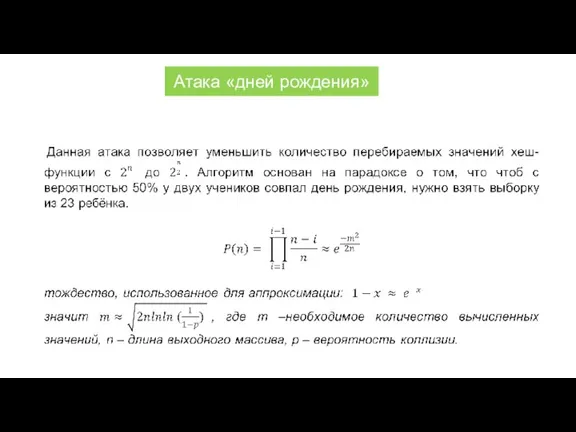

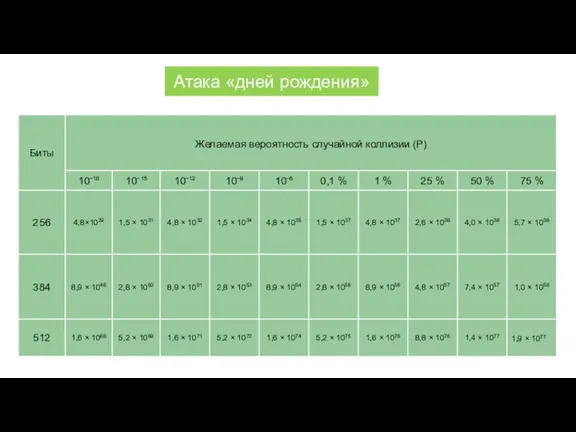

- 10. Атака «дней рождения»

- 11. Атака «дней рождения»

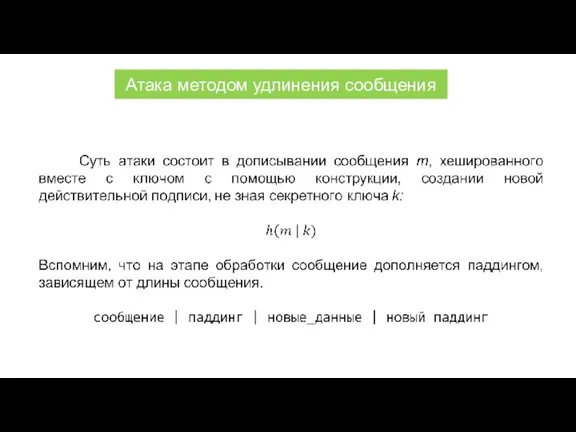

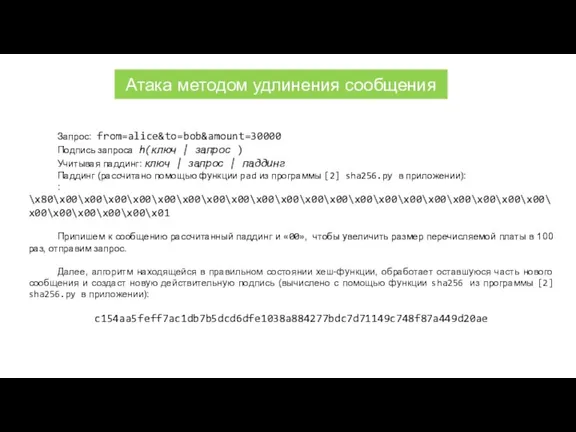

- 12. Атака методом удлинения сообщения

- 13. Запрос: from=alice&to=bob&amount=30000 Подпись запроса h(ключ | запрос ) Учитывая паддинг: ключ | запрос | паддинг Паддинг

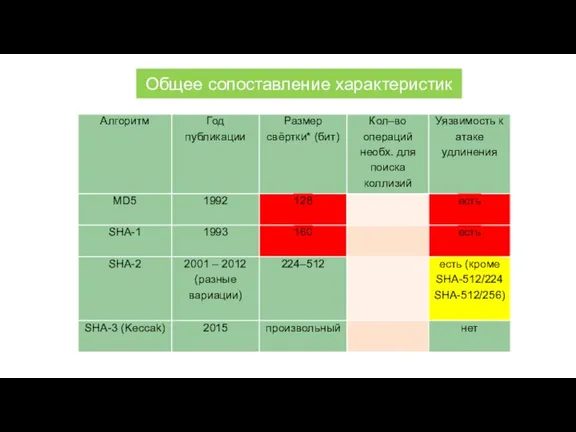

- 14. Общее сопоставление характеристик

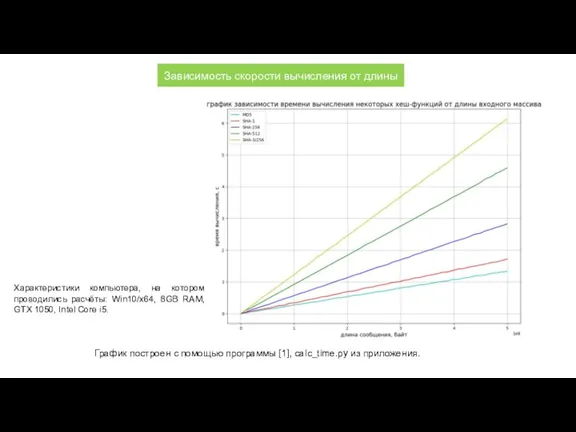

- 15. Тесты скорости были проведены с помощью функции calc_hash из программы [1], calc_time.py Время вычисления хеш-функции от

- 16. Зависимость скорости вычисления от длины Характеристики компьютера, на котором проводились расчёты: Win10/x64, 8GB RAM, GTX 1050,

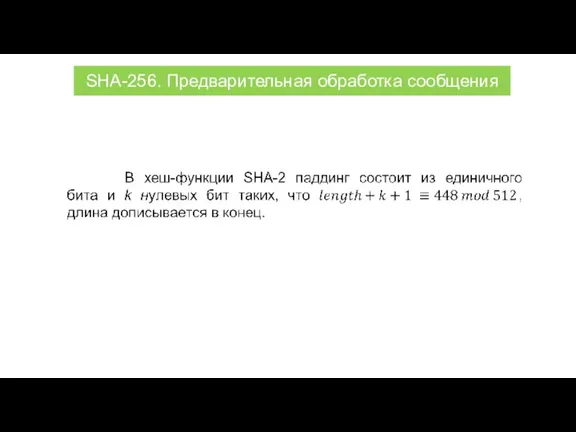

- 17. SHA-256. Предварительная обработка сообщения

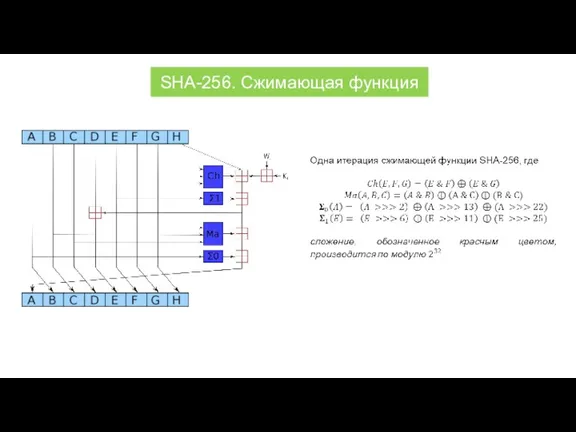

- 18. SHA-256. Сжимающая функция

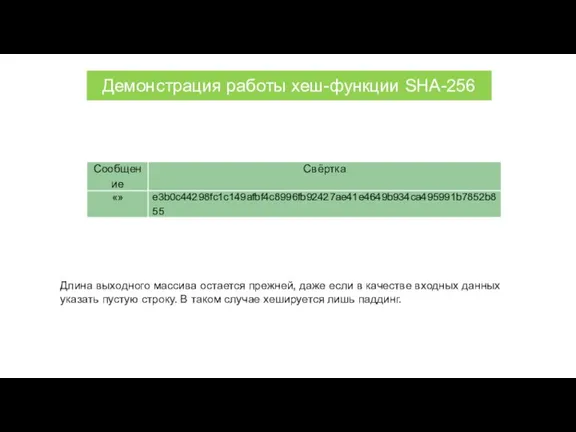

- 19. Демонстрация работы хеш-функции SHA-256 Для демонстрации работы SHA-256 была использована функция sha256 из [2].

- 20. Демонстрация работы хеш-функции SHA-256 Длина выходного массива остается прежней, даже если в качестве входных данных указать

- 21. Заключение

- 22. Приложение Все программы доступны по ссылке github.com/ulnsig/hash-functions .

- 24. Скачать презентацию

![Тесты скорости были проведены с помощью функции calc_hash из программы [1], calc_time.py](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1146809/slide-14.jpg)

![Демонстрация работы хеш-функции SHA-256 Для демонстрации работы SHA-256 была использована функция sha256 из [2].](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1146809/slide-18.jpg)

Анализ онлайн-ресурсов для создания мультимедийных макетов

Анализ онлайн-ресурсов для создания мультимедийных макетов Понятие ИТ и ИС

Понятие ИТ и ИС Хранение информации

Хранение информации Приложение STEmnt. Проект

Приложение STEmnt. Проект Инструкция по работе в Microsoft Teams

Инструкция по работе в Microsoft Teams Мир без интернета

Мир без интернета 7-1-3 Всемирная паутина

7-1-3 Всемирная паутина ServiceDesk Plus Proqramının Təqdimatı

ServiceDesk Plus Proqramının Təqdimatı Системы счисления. Обобщение

Системы счисления. Обобщение Видиоуроки по созданию сайтов, баннеров, электронных книг

Видиоуроки по созданию сайтов, баннеров, электронных книг Графы. Кратчайшие пути

Графы. Кратчайшие пути Программирование. Рекомендации по лабораторной работе №5

Программирование. Рекомендации по лабораторной работе №5 Информационные системы

Информационные системы Информационная система ТРК

Информационная система ТРК Язык запрос SQL

Язык запрос SQL Media – средства массовой информации

Media – средства массовой информации Макетирование с помощью таблиц

Макетирование с помощью таблиц Основы PowerShell

Основы PowerShell Безопасный интернет

Безопасный интернет Цифровое будущее

Цифровое будущее Анализ сетей массового обслуживания с положительными и отрицательными заявками

Анализ сетей массового обслуживания с положительными и отрицательными заявками Всемирная паутина как информационное хранилище

Всемирная паутина как информационное хранилище Особенности алгоритма CDA в акциях

Особенности алгоритма CDA в акциях Модель и моделирование. 9 класс

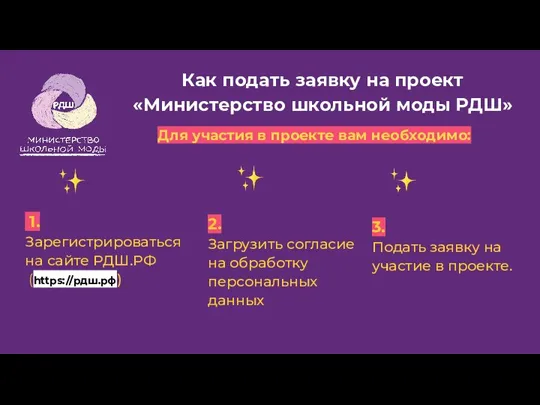

Модель и моделирование. 9 класс Как подать заявку на проект Министерство школьной моды РДШ

Как подать заявку на проект Министерство школьной моды РДШ Обработка данных

Обработка данных Як пісаць для інтэрнэта

Як пісаць для інтэрнэта Микроядро Mach. ОС на его основе

Микроядро Mach. ОС на его основе