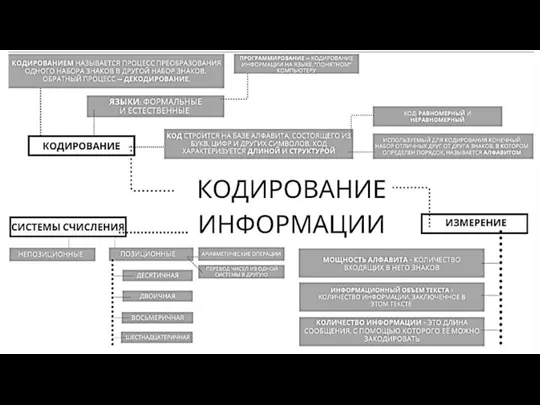

Содержание

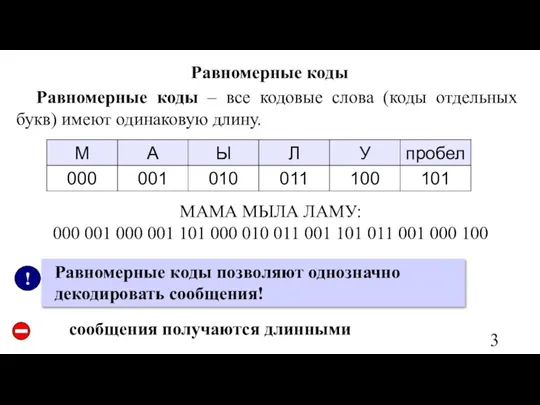

- 3. Равномерные коды Равномерные коды – все кодовые слова (коды отдельных букв) имеют одинаковую длину. МАМА МЫЛА

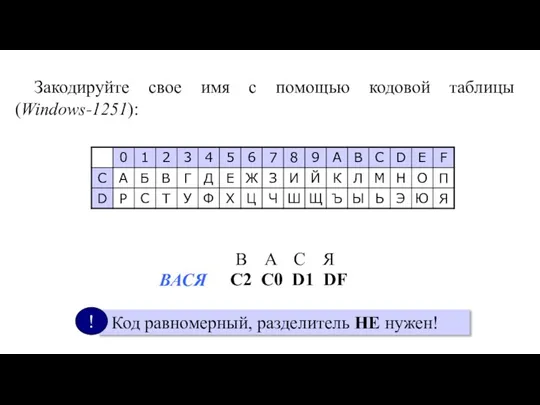

- 4. Закодируйте свое имя с помощью кодовой таблицы (Windows-1251):

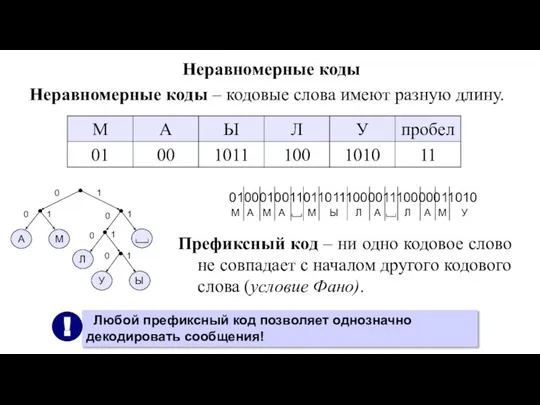

- 5. Неравномерные коды Неравномерные коды – кодовые слова имеют разную длину. 0100010011011011100001110000011010 М А М А М

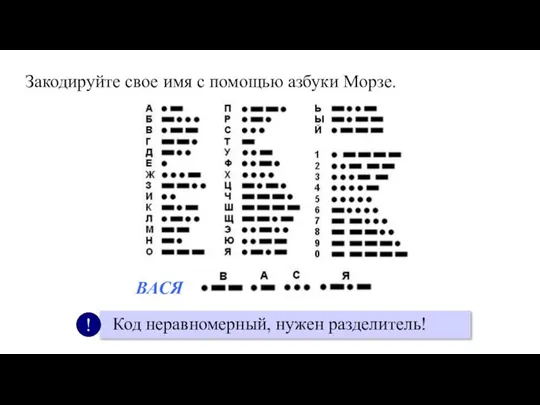

- 6. Закодируйте свое имя с помощью азбуки Морзе. ВАСЯ

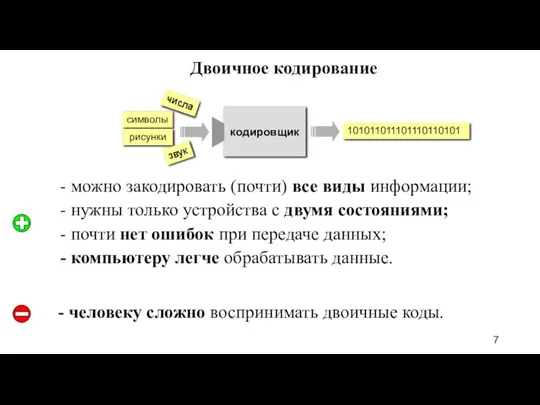

- 7. Двоичное кодирование - можно закодировать (почти) все виды информации; - нужны только устройства с двумя состояниями;

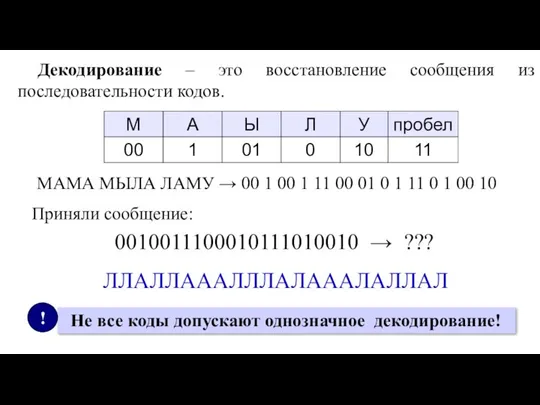

- 8. Декодирование – это восстановление сообщения из последовательности кодов. МАМА МЫЛА ЛАМУ → 00 1 00 1

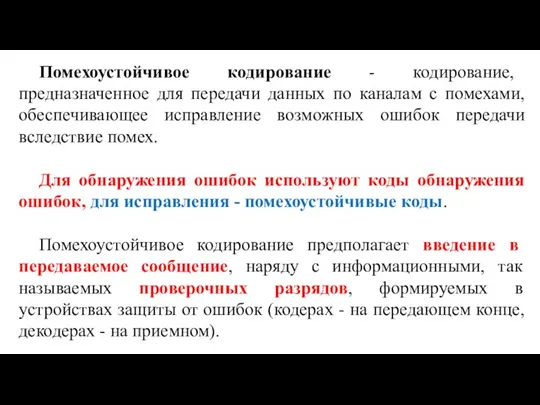

- 9. Помехоустойчивое кодирование - кодирование, предназначенное для передачи данных по каналам с помехами, обеспечивающее исправление возможных ошибок

- 10. Лабораторная работа №5 ПОМЕХОУСТОЙЧИВЫЙ КОД ХЭММИНГА Цель работы: изучение принципов помехоустойчивого кодирования, получение навыков моделирования помехоустойчивых

- 11. ЗАДАНИЕ 1. Формирование бита чётности Простейший код, предназначенный для обнаружения одной ошибки (точнее – для обнаружения

- 12. Проверочный бит k для n-битного двоичного слова b1b2...bn вычисляется по формуле:

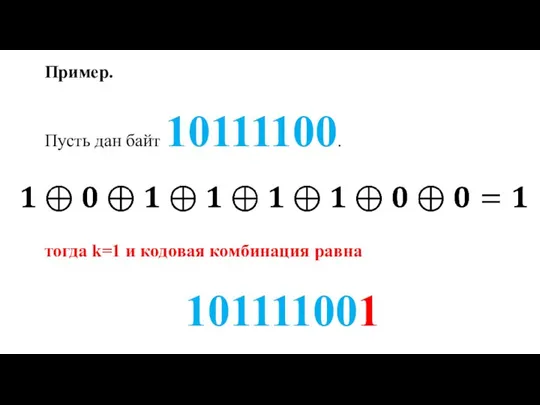

- 13. Пример. Пусть дан байт 10111100. тогда k=1 и кодовая комбинация равна 101111001

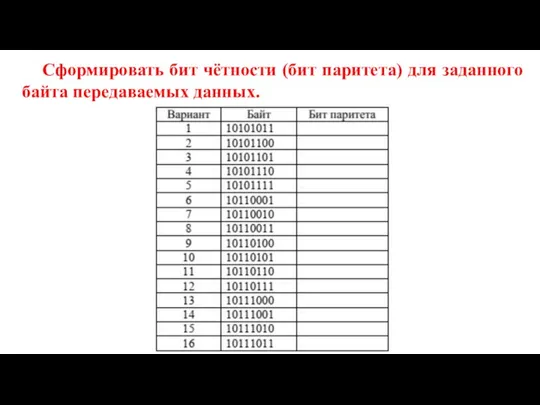

- 14. Сформировать бит чётности (бит паритета) для заданного байта передаваемых данных.

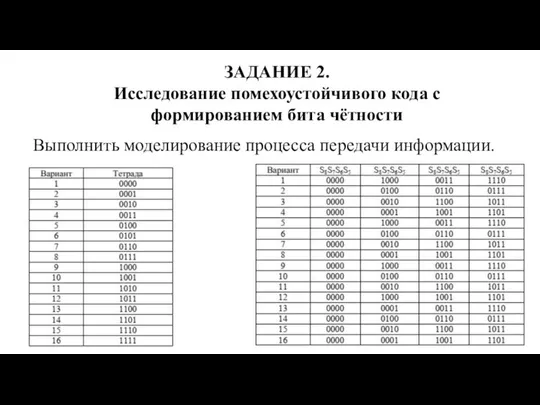

- 15. ЗАДАНИЕ 2. Исследование помехоустойчивого кода с формированием бита чётности Выполнить моделирование процесса передачи информации.

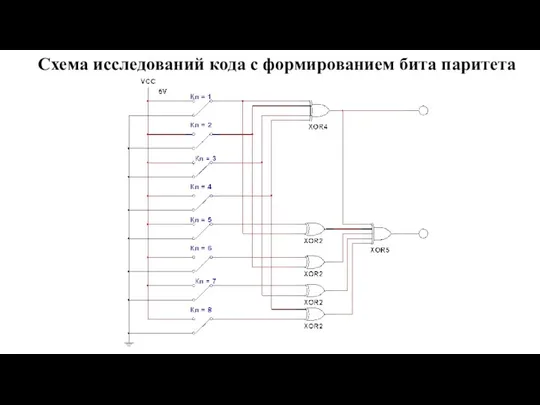

- 16. Схема исследований кода с формированием бита паритета

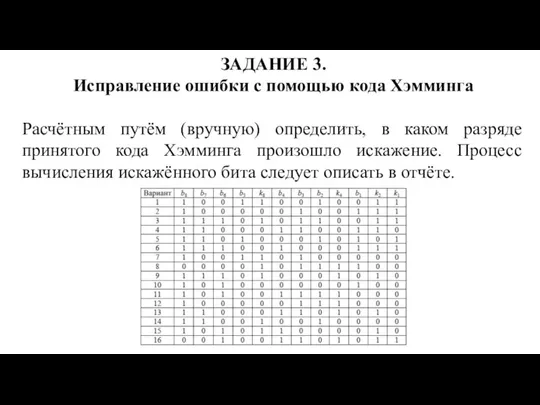

- 17. ЗАДАНИЕ 3. Исправление ошибки с помощью кода Хэмминга Расчётным путём (вручную) определить, в каком разряде принятого

- 18. Код Хемминга – это блочный код, позволяющий исправлять одиночные и фиксировать двойные ошибки, разработанный Ричардом Хеммингом

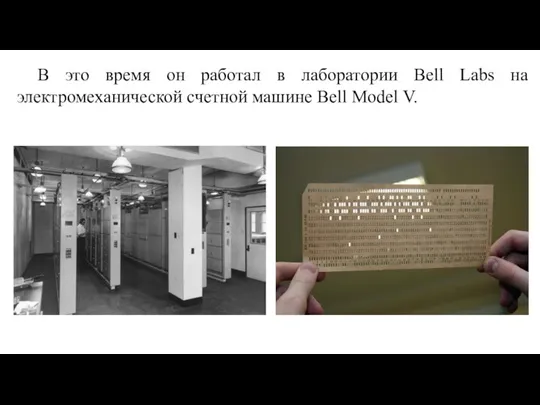

- 19. В это время он работал в лаборатории Bell Labs на электромеханической счетной машине Bell Model V.

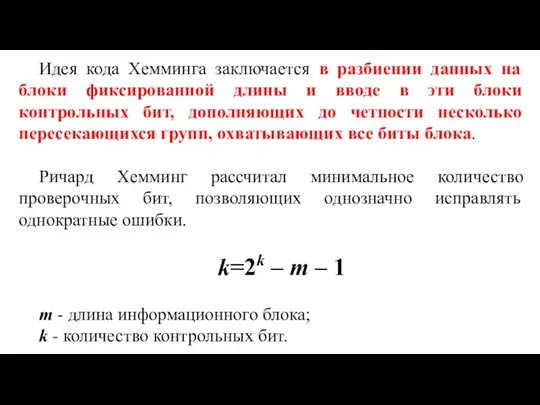

- 20. Идея кода Хемминга заключается в разбиении данных на блоки фиксированной длины и вводе в эти блоки

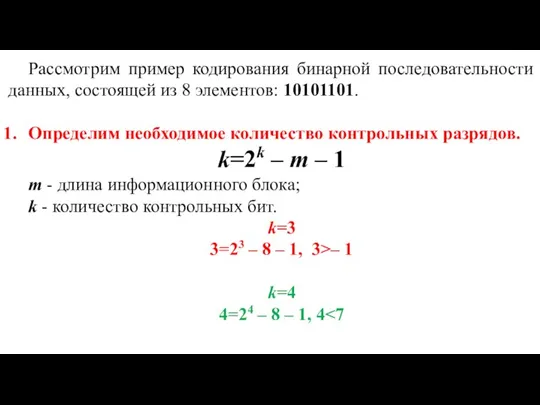

- 21. Рассмотрим пример кодирования бинарной последовательности данных, состоящей из 8 элементов: 10101101. Определим необходимое количество контрольных разрядов.

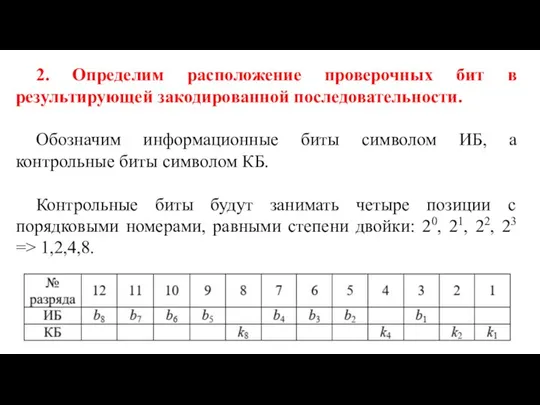

- 22. 2. Определим расположение проверочных бит в результирующей закодированной последовательности. Обозначим информационные биты символом ИБ, а контрольные

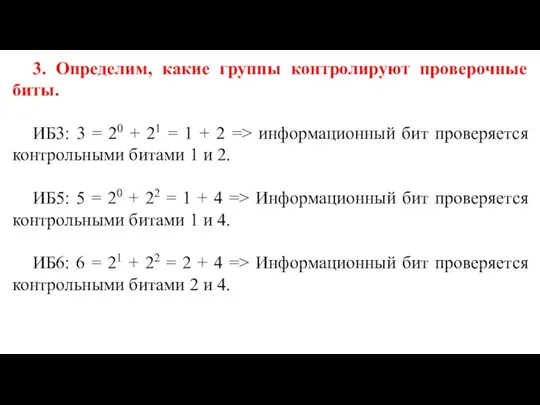

- 23. 3. Определим, какие группы контролируют проверочные биты. ИБ3: 3 = 20 + 21 = 1 +

- 24. ИБ7: 7 = 20 + 21 + 22 = 1 + 2 + 4 => Информационный

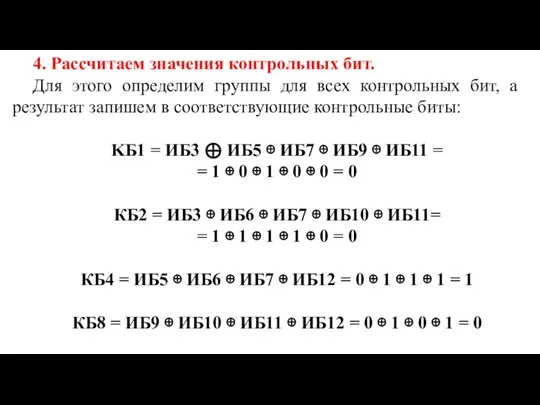

- 25. 4. Рассчитаем значения контрольных бит. Для этого определим группы для всех контрольных бит, а результат запишем

- 26. Итоговая кодовая комбинация

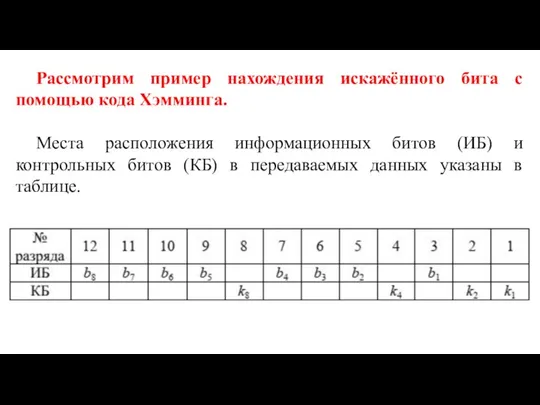

- 27. Рассмотрим пример нахождения искажённого бита с помощью кода Хэмминга. Места расположения информационных битов (ИБ) и контрольных

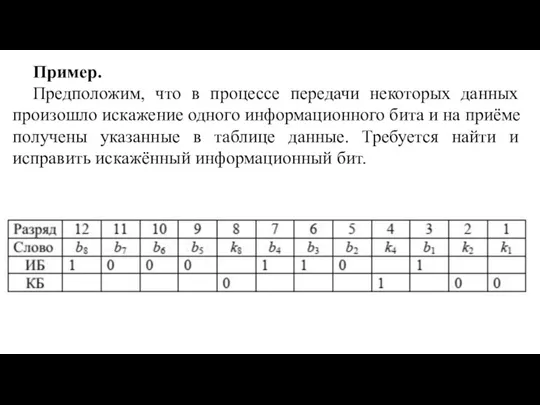

- 28. Пример. Предположим, что в процессе передачи некоторых данных произошло искажение одного информационного бита и на приёме

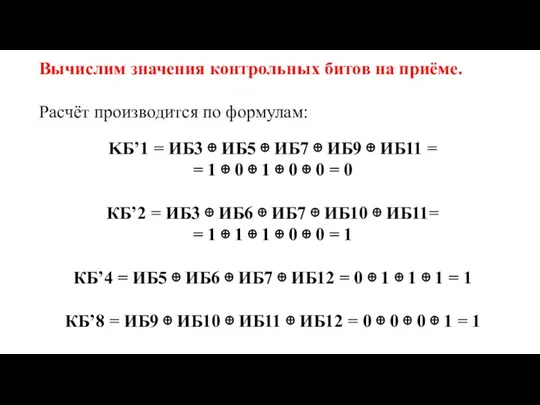

- 29. Вычислим значения контрольных битов на приёме. Расчёт производится по формулам: KБ’1 = ИБ3 ⊕ ИБ5 ⊕

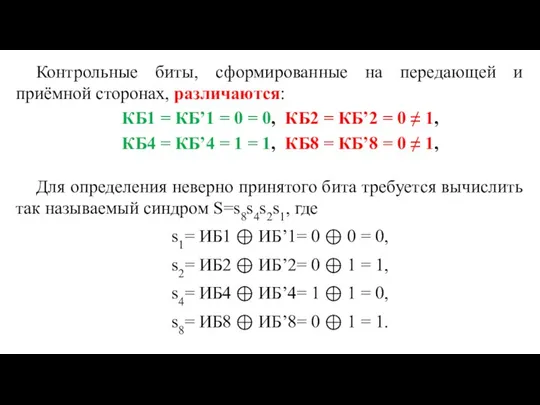

- 30. Контрольные биты, сформированные на передающей и приёмной сторонах, различаются: КБ1 = КБ’1 = 0 = 0,

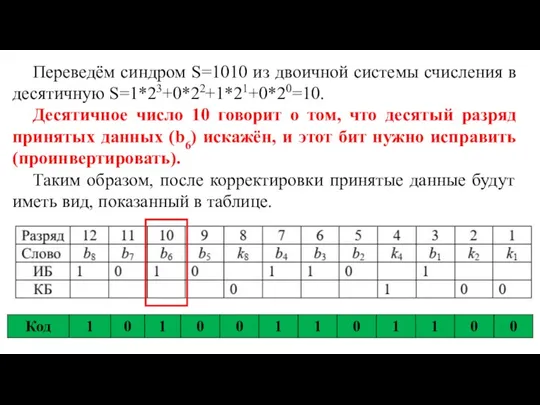

- 31. Переведём синдром S=1010 из двоичной системы счисления в десятичную S=1*23+0*22+1*21+0*20=10. Десятичное число 10 говорит о том,

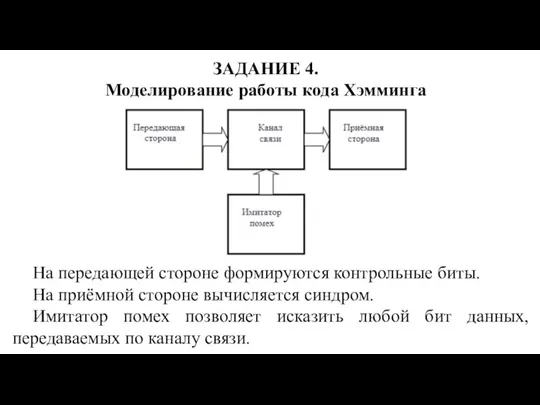

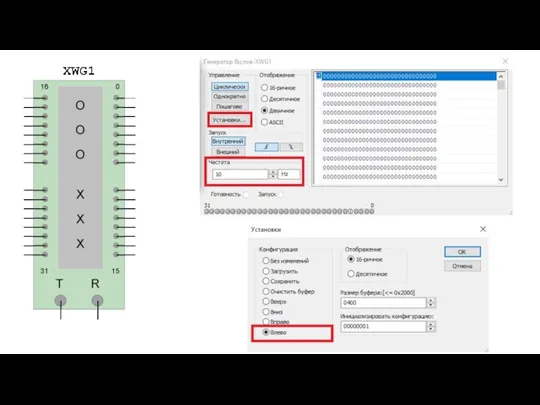

- 32. ЗАДАНИЕ 4. Моделирование работы кода Хэмминга На передающей стороне формируются контрольные биты. На приёмной стороне вычисляется

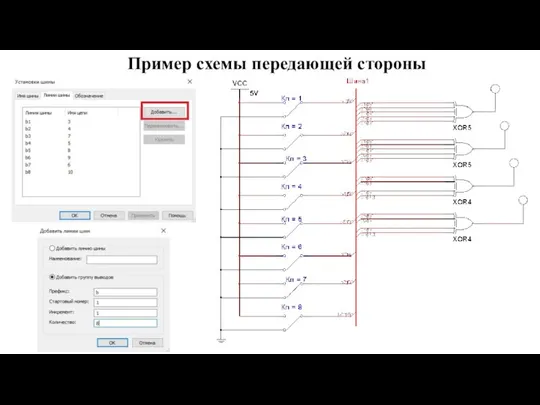

- 33. Пример схемы передающей стороны

- 34. Пример схемы канала связи

- 36. Пример схемы принимающей стороны

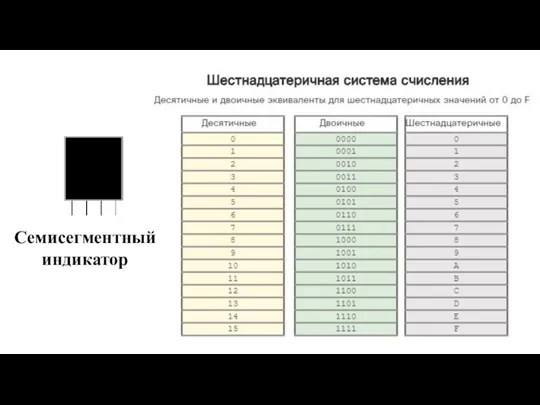

- 37. Семисегментный индикатор

- 39. Скачать презентацию

Сайт для поиска преподавателей

Сайт для поиска преподавателей Наследование

Наследование Логические задачи и способы их решения. Элементы теории множеств и алгебры логики

Логические задачи и способы их решения. Элементы теории множеств и алгебры логики Информационно-справочная система по учебным заведениям города Батайска на базе MS Access

Информационно-справочная система по учебным заведениям города Батайска на базе MS Access Крестики-нолики. Шаблон

Крестики-нолики. Шаблон Разработка моделей для справочной системы по ремонту сложных узлов автомобиля

Разработка моделей для справочной системы по ремонту сложных узлов автомобиля Алгоритм. Линейный алгоритм. Условные оператор if. Elif

Алгоритм. Линейный алгоритм. Условные оператор if. Elif Scratch Middle. 2D платформер Урок 8

Scratch Middle. 2D платформер Урок 8 Интернет

Интернет Comment obtenir une licence Microsoft office 2016 en utilisant l’adresse e-mail

Comment obtenir une licence Microsoft office 2016 en utilisant l’adresse e-mail Технические требования к файлам. Исходники

Технические требования к файлам. Исходники Сложные условия

Сложные условия Моделирование. Системный подход в моделировании. Лекция 7. Часть 2

Моделирование. Системный подход в моделировании. Лекция 7. Часть 2 Тренды визуального контента 2020

Тренды визуального контента 2020 Кодирование текстовой информациии_ Задания

Кодирование текстовой информациии_ Задания Нормализация данных в IDEF1X

Нормализация данных в IDEF1X Персональные ЭВМ

Персональные ЭВМ Представление команд

Представление команд Широкоэкранная презентация

Широкоэкранная презентация Раскдровка, последовательность рисунков, служащая вспомагательным средством при создании фильмов, рекламных роликов

Раскдровка, последовательность рисунков, служащая вспомагательным средством при создании фильмов, рекламных роликов Technologie mobilne Mobilne systemy baz danych

Technologie mobilne Mobilne systemy baz danych Уровень канала и механизмы доступа к сети

Уровень канала и механизмы доступа к сети Анализ результатов версии 10.1

Анализ результатов версии 10.1 Назначение и функции Ос ч2 (1)

Назначение и функции Ос ч2 (1) Информационные технологии конечного пользователя

Информационные технологии конечного пользователя Сайт. Запчасти для двигателей САТ

Сайт. Запчасти для двигателей САТ Компиляторы. Вопросы к экзамену

Компиляторы. Вопросы к экзамену ШАРП. Приложение для международного общения

ШАРП. Приложение для международного общения