Содержание

- 2. Введение В современном мире основа любого обвинения – улики. В рамках разговора о киберпреступности эти улики

- 3. В зависимости от ситуации в качестве улики или компромата на человека могут использовать следующие данные:

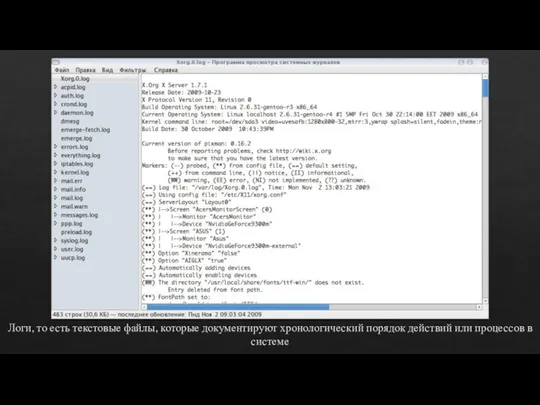

- 4. Логи, то есть текстовые файлы, которые документируют хронологический порядок действий или процессов в системе

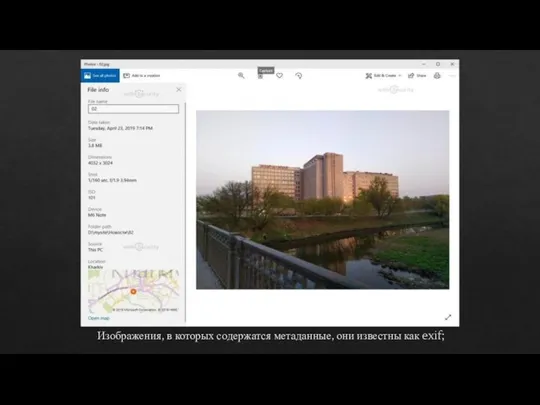

- 5. Изображения, в которых содержатся метаданные, они известны как exif;

- 6. Переписки с другими людьми, например, в мессенджерах, по электронной почте, на форуме и т.д.;

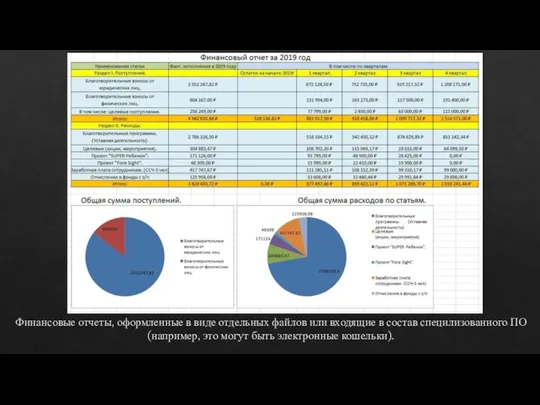

- 7. Финансовые отчеты, оформленные в виде отдельных файлов или входящие в состав специлизованного ПО (например, это могут

- 8. Сами способы уничтожения информации делятся на 2 типа: С разрушением носителя информации Без разрушения носителя информации

- 9. Способы уничтожения информации без уничтожения носителя информации Программный - специальная программа для удаления данных без возможности

- 10. Физический метод – неразрушающая перестройка структуры намагниченности материала рабочей поверхности носителя путём его размагничивания или намагничивания

- 11. Способы уничтожения информации с уничтожением носителя информации Механический – измельчение носителя, его разрушение механическим воздействием.

- 12. Термический – нагревание носителя до температуры плавления его основы, и компонентов пиротехническими средствами.

- 13. Химический - разрушение рабочего слоя или основы носителя химически агрессивными средствами

- 14. Радиационные – разрушение носителя ионизирующим излучением.

- 15. Заключение Если вы не хотите чтобы информация утекла в общий доступ, советую в использовать программный способ,

- 17. Скачать презентацию

Sport programming assist. Simply submitting code

Sport programming assist. Simply submitting code Премия Trainings

Премия Trainings Августа Ада Кинг (урожденная Байрон), графиня Лавлейс

Августа Ада Кинг (урожденная Байрон), графиня Лавлейс В контакте с молодежью. Информация XXI века

В контакте с молодежью. Информация XXI века Алгоритмические языки и программирование. ctype.h

Алгоритмические языки и программирование. ctype.h урок 6

урок 6 SWOT-анализ

SWOT-анализ Турнир смекалистых

Турнир смекалистых Paris MOU. Информационная система THETIS. Калькулятор расчета риска

Paris MOU. Информационная система THETIS. Калькулятор расчета риска Вёрстка. Каркас сайта

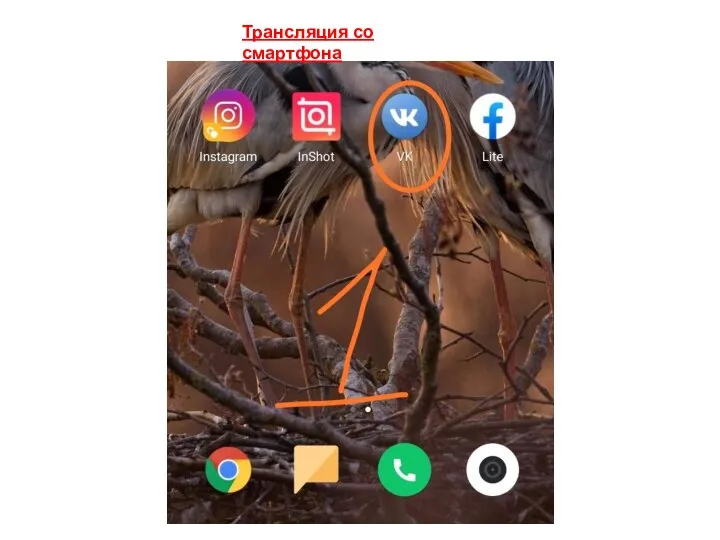

Вёрстка. Каркас сайта Трансляция со смартфона

Трансляция со смартфона Надежность программных продуктов

Надежность программных продуктов Орион 3. Отличия от Ориона 2+

Орион 3. Отличия от Ориона 2+ Упаковка для геймпадов

Упаковка для геймпадов Осуществление интеграции программных модулей

Осуществление интеграции программных модулей Таблицы как средство моделирования

Таблицы как средство моделирования Как ставить статусы в зен?

Как ставить статусы в зен? Компьютерный сервис. Преимущества комплексных пакетов настроек

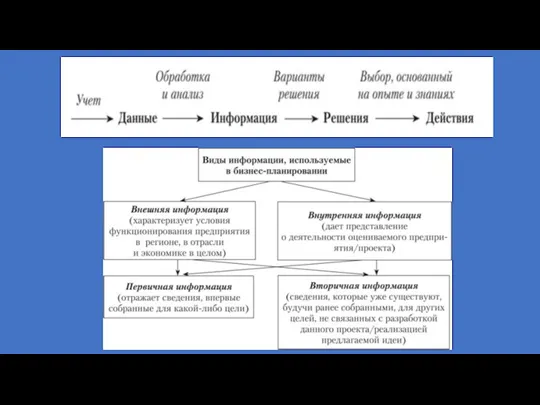

Компьютерный сервис. Преимущества комплексных пакетов настроек Informatsionnoe_obespechenie_biznes_planirovania

Informatsionnoe_obespechenie_biznes_planirovania Системы счисления. Правила сложения двоичных чисел. (часть 3)

Системы счисления. Правила сложения двоичных чисел. (часть 3) Нейронные сети

Нейронные сети Информационно-компьютерные технологии на уроках химии

Информационно-компьютерные технологии на уроках химии Определение PDO

Определение PDO Массивы. Описание массивов

Массивы. Описание массивов 7-1-1

7-1-1 Начать тестирование

Начать тестирование О получении услуг Агентства регионального развития (для предпринимателей)

О получении услуг Агентства регионального развития (для предпринимателей) Hash-functions, HMAC

Hash-functions, HMAC