Слайд 2Цель: Исследование и анализ аномального трафика в IoT.

Задачи:

Исследование существующих методов по

анализу трафика Интернета вещей.

Исследование систем обнаружения вторжений на основе аномалий.

Выявление эффективных способов по обеспечению информационной безопасности

Выявление возможных НСД

Oбнаружение аномалий на прикладном уровне

Oбнаружение аномалий в маршрутном и транспортном уровнях

Слайд 3Задачи и способности Интернета Вещей:

Обеспечения комфорта человеку

Автоматизация процесса работы;

Мониторинг человеческого здоровья

Локализация объекта: обнаружение наличия объектов на изображении и указание их местоположение с помощью ограничительной рамки.

Умные и безопасные дома ;

Организация дорожного движения.

Обнаружение объектов: определение наличия у человека

Диспетчеризация и автоматизация съема показаний с приборов учета;

Слайд 4Существующие примеры применения Интернета вещей

Яндекс. Навигатор

Известная в России и в странах ближнего

зарубежья система, есть не что иное, как использование IoT в управлении транспортом. Принцип действия следующий — гаджеты (планшеты, смартфоны) передают в компанию Яндекс направление движения автомобиля, координаты и скорость перемещения.

Вся информация анализируется на сервере и в обработанном виде передается на смартфон водителю, показывая заторы и пути их объезда.

То есть, обмен данными между сервером, приложениями и смартфонами происходит без участия человека и представляет собой пример использования интернет вещей.

Слайд 5Существующие примеры применения Интернета вещей

2. Умный дом

Kитайская компания Xiaomi выпускает ряд устройств

для умных домов. Это и смарт-электрика (розетки, выключатели, удлинители), и беспроводные контроллеры для управления другими гаджетами, и всевозможные датчики — движения, протечки воды, открывания дверей и окон, температуры, влажности и давления. Для большинства девайсов можно настроить сценарии поведения. К примеру, кнопка Xiaomi Smart Wireless Switch предлагает задать разные действия при одиночном щелчке, двойном или долгом нажатии, а Xiaomi Mi Magic Cube Controller, выполненный в виде кубика, можно повернуть, встряхнуть, постучать или сдвинуть — в зависимости от действия он умеет выполнять шесть команд, которые можно запрограммировать самостоятельно. Кнопка дверного звонка пришлет вам на смартфон сообщение, если кто-то придет к вам в ваше отсутствие, а при наличии камеры — еще и покажет фотографию гостя.

Слайд 6Существующие примеры применения распознавания объектов

2. Одно из подразделений компании General Electric, GE

Renewable Energy, сумело снизить расходы на техническое обслуживание на 10 %, а расходы на внеплановый ремонт — на 20 %, внедрив систему мониторинга данных на своем полевом оборудовании. Филиал занимается выработкой энергии из возобновляемых источников и производит ветрогенераторы, электростанции на солнечной энергии, гидроэлектростанции. Специальные датчики в непрерывном режиме контролируют работу этого оборудования, передавая данные телеметрии в единый центр. При малейших отклонениях в работе специалисты GE готовы оперативно выполнить профилактические работы или срочный ремонт, предотвращая поломку и экономя средства на восстановление техники. Та же телеметрия позволяет предсказывать будущие объемы выработки энергии и планировать, как эффективнее использовать генераторы. Все это снижает эксплуатационные расходы и минимизирует финансовые потери компании.

Датчики температуры, давления, влажности — такие же, как в умных домах — могут использоваться и на предприятиях или складах, где эти показатели важны для технологического процесса или условий хранения. Автоматический климат-контроль поможет предотвратить появление брака и порчу готовой продукции. Электронике можно доверить и отслеживание сроков годности продуктов и товаров на складах. Системы управления могут отключать освещение после того, как последний сотрудник покидает рабочее место, включать охранную сигнализацию и отдавать команду на запуск робота-пылесоса.

Системы физической и кибербезопасности уже сегодня активно используют интернет. Камеры с датчиками движения автоматически включаются, когда в их поле зрения попадают перемещающиеся объекты, и отправляют видеозапись на серверы. Отчеты о событиях и подозрительной активности могут быть моментально направлены на email или смартфоны ответственных лиц.

Слайд 7Существующие примеры применения IoT

3 Tesla.

Слайд 8 Обнаружение аномалий в инфраструктуре Интернета вещей (IoT) вызывает растущую озабоченность в области

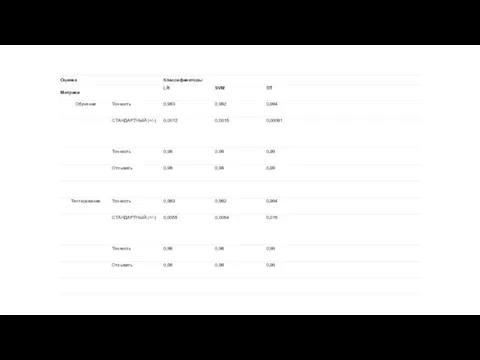

IT. С расширением использования инфраструктуры Интернета вещей в каждом обласьт человека соразмерно возрастают угрозы и атаки в этих инфраструктурах. Отказ в обслуживании, проверка типа данных, вредоносный контроль, вредоносная операция, сканирование, шпионаж и неправильная установка - это такие атаки и аномалии, которые могут вызвать сбой системы IoT. В этой статье сравниваются характеристики нескольких моделей машинного обучения для точного прогнозирования атак и аномалий в системах Интернета вещей. Здесь использовались алгоритмы машинного обучения (ML): логистическая регрессия (LR), машина опорных векторов (SVM), дерево решений (DT), случайный лес (RF) и искусственная нейронная сеть (ANN). Метрики оценки, используемые при сравнении производительности: точность, точность, отзывчивость, показатель f1 и площадь под кривой рабочих характеристик приемника. Система достигла 99,4% точности теста для дерева решений, случайного леса и ИНС.

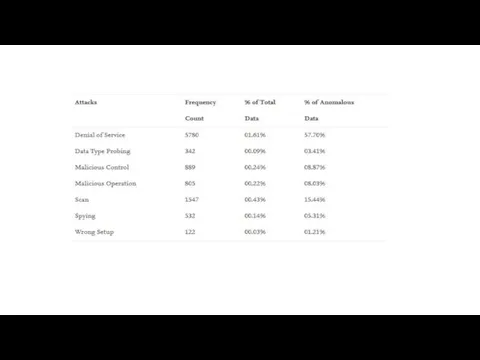

Слайд 9Набор данных с открытым исходным кодом был собран из kaggle , предоставленного Pahl et

al(https://github.com/Shauqi/Attack-and-Anomaly-Detection-in-IoT-Sensors-in-IoT-Sites-Using-Machine-Learning-Approaches).

Слайд 11Искусственная нейронная сеть (ИНС)

Искусственная нейронная сеть (ИНС) - это метод машинного обучения,

который является скелетом различных алгоритмов глубокого обучения. Мы можем обучить модель ИНС, используя необработанные данные. По сравнению с другими классификаторами он имеет большое количество параметров для настройки, что делает его сложной структурой.

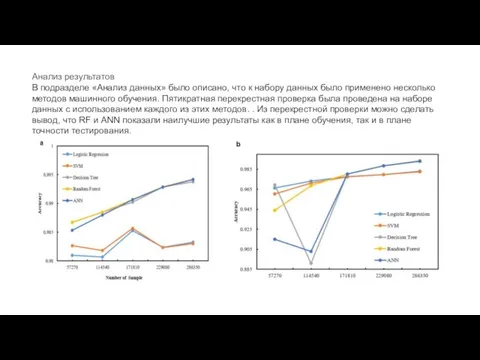

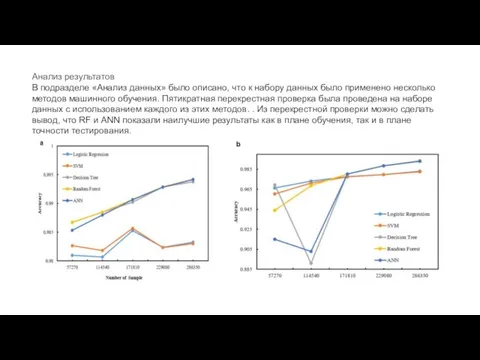

Слайд 12Анализ результатов

В подразделе «Анализ данных» было описано, что к набору данных было

применено несколько методов машинного обучения. Пятикратная перекрестная проверка была проведена на наборе данных с использованием каждого из этих методов. . Из перекрестной проверки можно сделать вывод, что RF и ANN показали наилучшие результаты как в плане обучения, так и в плане точности тестирования.

Информационные и коммуникационные технологии

Информационные и коммуникационные технологии Механический период создания вычислительных устройств. Изобретатели

Механический период создания вычислительных устройств. Изобретатели Информационные технологии. Понятие информационной технологии

Информационные технологии. Понятие информационной технологии Проект Наш город Мегион. Команда 123

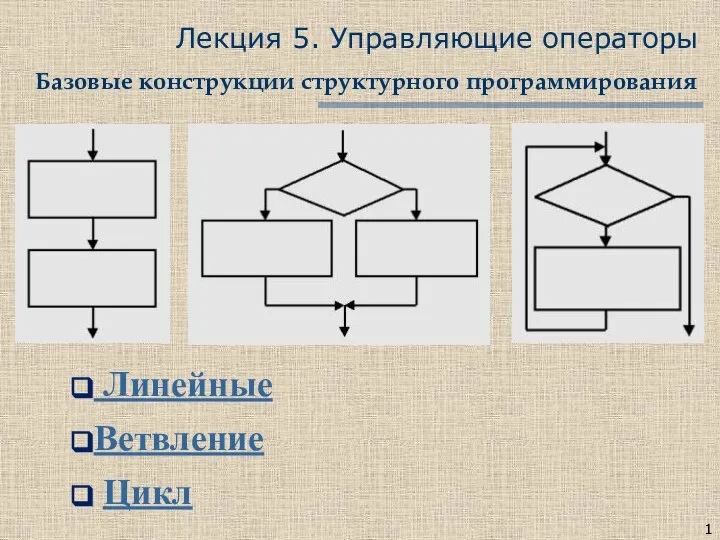

Проект Наш город Мегион. Команда 123 Управляющие операторы. Базовые конструкции структурного программирования. Лекция 5

Управляющие операторы. Базовые конструкции структурного программирования. Лекция 5 Информационные объекты различных видов. Язык как способ представления информации. Лекция 8

Информационные объекты различных видов. Язык как способ представления информации. Лекция 8 Компьютерные сети. Безопасность детей в Интернете. Тема 6

Компьютерные сети. Безопасность детей в Интернете. Тема 6 Чарльз Беббидж

Чарльз Беббидж 7-1-6

7-1-6 Технология блокчейн в защите информации. Самостоятельная работа

Технология блокчейн в защите информации. Самостоятельная работа Программное обеспечение компьютерных сетей. Обзор NOS

Программное обеспечение компьютерных сетей. Обзор NOS Агрегирование каналов

Агрегирование каналов Разгадай ребусы по информатике

Разгадай ребусы по информатике Справочно-правовые системы

Справочно-правовые системы Разрешения на доступ к этой презентации

Разрешения на доступ к этой презентации Источники информации в проектной деятельности

Источники информации в проектной деятельности Виды моделирования. Роль моделирования в жизни

Виды моделирования. Роль моделирования в жизни Назначение и применение CSS

Назначение и применение CSS HDMI конвертеры (AV RCA)

HDMI конвертеры (AV RCA) Методы и средства сопровождения сайта. Образ организации

Методы и средства сопровождения сайта. Образ организации Базы данных тема урока: реляционная модель данных. Математическое описание базы данных. Нормализация. Реляционная модель данных

Базы данных тема урока: реляционная модель данных. Математическое описание базы данных. Нормализация. Реляционная модель данных Методика решения графических тестов

Методика решения графических тестов Относительные и абсолютные ссылки в Microsoft Excel

Относительные и абсолютные ссылки в Microsoft Excel 9-1-1

9-1-1 Формирование коммуникативных и речевых навыков с использованием средств вербальной и альтернативной коммуникации

Формирование коммуникативных и речевых навыков с использованием средств вербальной и альтернативной коммуникации Информатика без границ

Информатика без границ Ежемесячный отчёт DOBRO.RU. Обновления в мае 2021 года

Ежемесячный отчёт DOBRO.RU. Обновления в мае 2021 года