Содержание

- 2. 1 Основные механизмы защиты информационных систем Идентификация и аутентификация Разграничение доступа пользователей Регистрация и оперативное освещение

- 3. 2 Идентификация и аутентификация 1. Идентификация и аутентификация

- 4. 2 Идентификация Идентификация - присвоение пользователям идентификаторов (уникальных имен или меток), под которыми система "знает" пользователя.

- 5. 3 Аутентификация Аутентификация - установление подлинности - проверка принадлежности пользователю предъявленного им идентификатора. Например, в начале

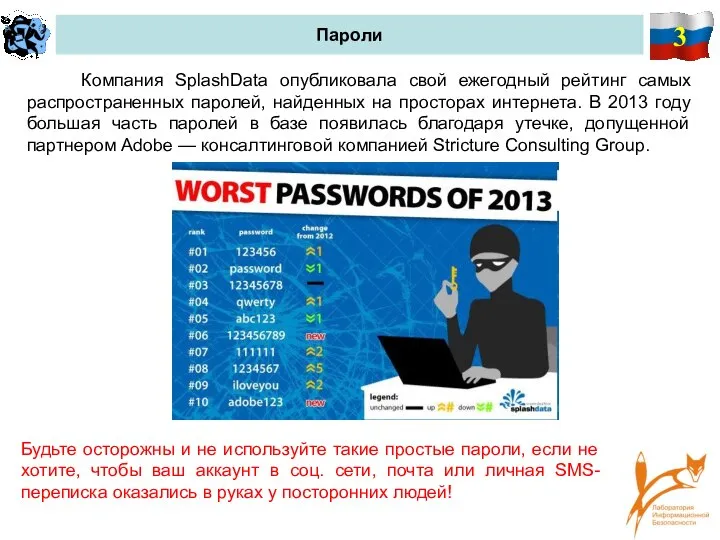

- 6. 3 Пароли Компания SplashData опубликовала свой ежегодный рейтинг самых распространенных паролей, найденных на просторах интернета. В

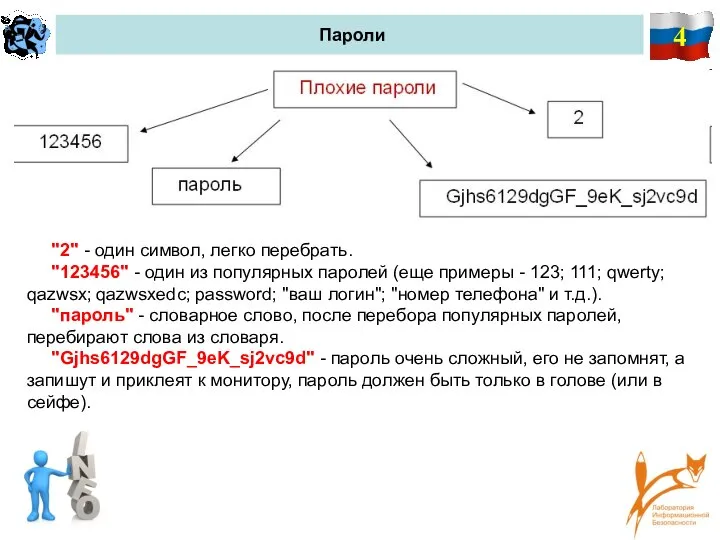

- 7. 4 Пароли "2" - один символ, легко перебрать. "123456" - один из популярных паролей (еще примеры

- 8. 2 Разграничение доступа пользователей 2. Разграничение доступа пользователей

- 9. 5 Разграничение доступа пользователей Разграничение (контроль) доступа к ресурсам АС – это такой порядок использования ресурсов

- 10. 6 Концепция единого диспетчера доступа

- 11. 7 Функции диспетчера Диспетчер доступа выполняет следующие основные функции: • при необходимости регистрирует факт доступа и

- 12. 8 Регистрация и оперативное оповещение о событиях безопасности 3. Регистрация и оперативное оповещение о событиях безопасности

- 13. 9 Регистрация и оперативное оповещение о событиях безопасности Механизмы регистрации предназначены для получения и накопления (с

- 14. 10 Регистрация и оперативное оповещение о событиях безопасности При регистрации событий безопасности в системном журнале обычно

- 15. 11 Криптографические методы защиты информации 4. Криптографические методы защиты информации

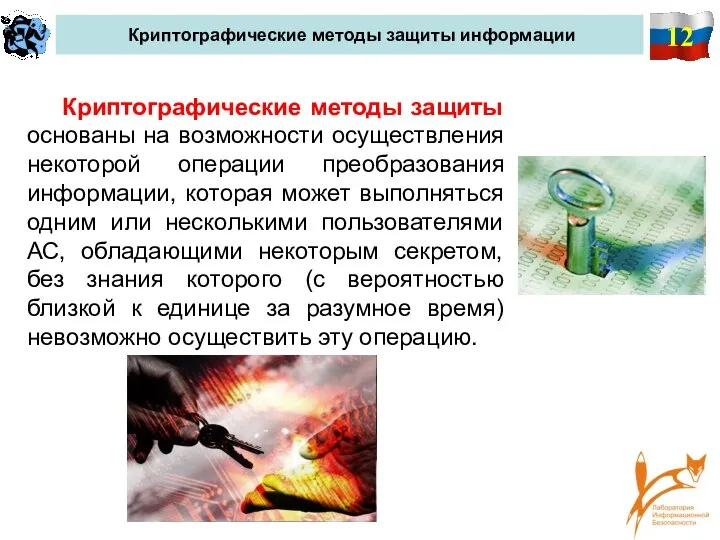

- 16. 12 Криптографические методы защиты информации Криптографические методы защиты основаны на возможности осуществления некоторой операции преобразования информации,

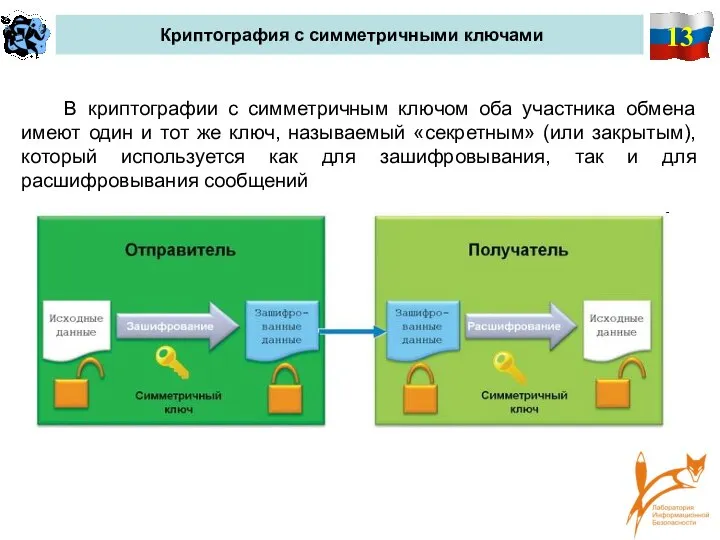

- 17. 13 Криптография с симметричными ключами В криптографии с симметричным ключом оба участника обмена имеют один и

- 18. 13 Криптография с симметричными ключами Этот закрытый ключ необходимо держать в секрете, чтобы предотвратить возможность расшифровать

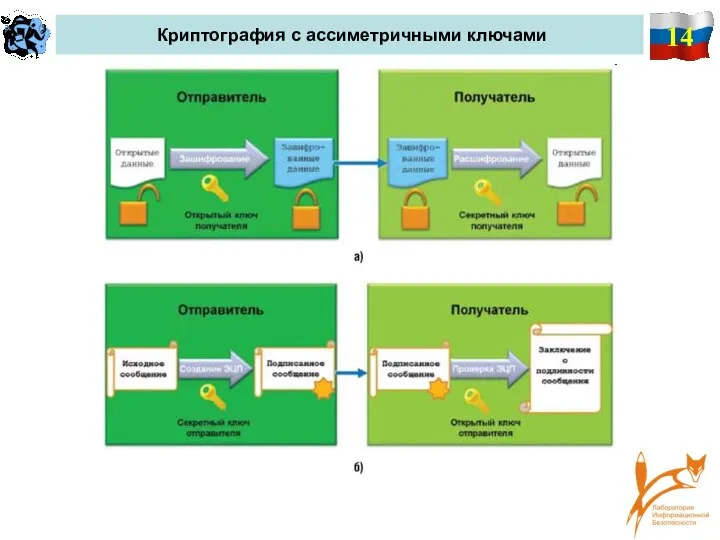

- 19. 14 Криптография с ассиметричными ключами

- 20. 14 Криптография с ассиметричными ключами Криптография с асимметричным ключом использует пару ключей, находящихся в такой математической

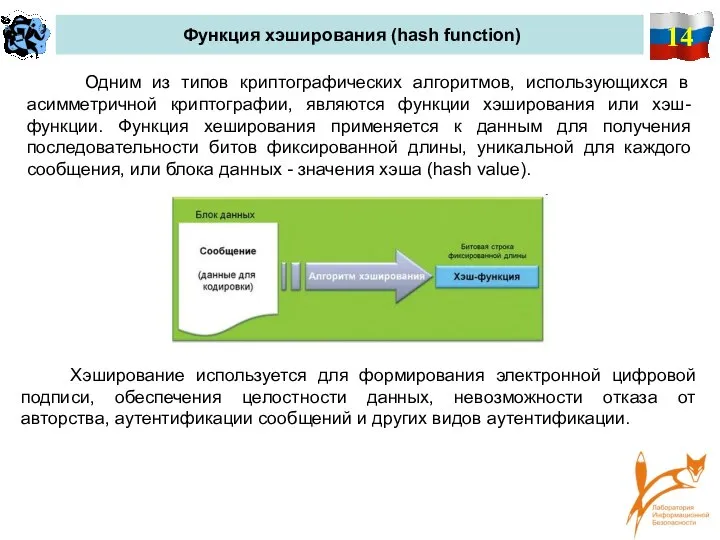

- 21. 14 Функция хэширования (hash function) Одним из типов криптографических алгоритмов, использующихся в асимметричной криптографии, являются функции

- 22. 15 Контроль целостности программных и информационных ресурсов 5. Контроль целостности программных и информационных ресурсов

- 23. 16 Контроль целостности программных и информационных ресурсов Механизм контроля целостности ресурсов системы предназначен для своевременного обнаружения

- 24. ? Контрольные вопросы Контрольные вопросы: 1. Назовите механизмы защиты информационных систем. 2. Что такое идентификация и

- 26. Скачать презентацию

Файлы и папки

Файлы и папки TDD (test-driven development). Разработка через тестирование

TDD (test-driven development). Разработка через тестирование Как мы познаем окружающий мир

Как мы познаем окружающий мир Решение задачи оптимального планирования с применением электронных таблиц

Решение задачи оптимального планирования с применением электронных таблиц Американский национальный институт стандартов

Американский национальный институт стандартов Утилиты Linux

Утилиты Linux Магнитная память

Магнитная память Заработок на создании сайтов на Tilda

Заработок на создании сайтов на Tilda Кодирование и обработка звуковой информации

Кодирование и обработка звуковой информации Дигитайзеры

Дигитайзеры Школьная библиотека

Школьная библиотека I am a Screen Leader

I am a Screen Leader Коммуникационное VS Информационное общество

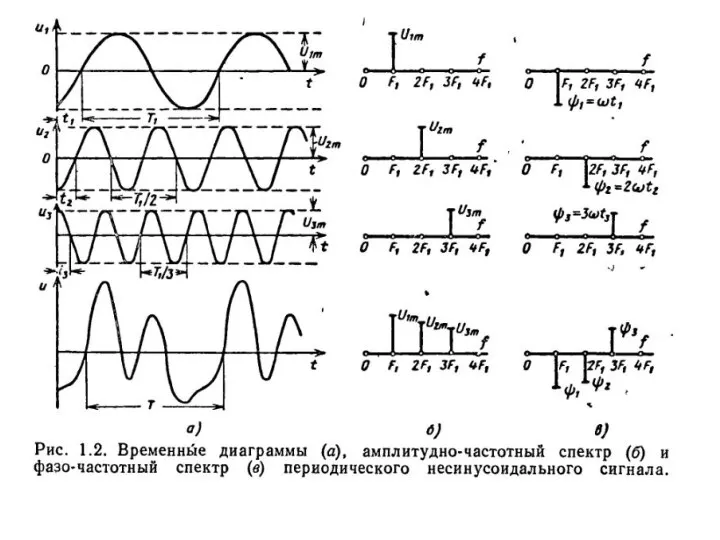

Коммуникационное VS Информационное общество Теорема Котельникова

Теорема Котельникова Видео-ролики по государственным услугам Росреестра

Видео-ролики по государственным услугам Росреестра Выбор конфигурации сетей Ethernet и Fast Ethernet

Выбор конфигурации сетей Ethernet и Fast Ethernet Лекция 1. Общая характеристика процессов сбора, передачи, обработки и накопления информации

Лекция 1. Общая характеристика процессов сбора, передачи, обработки и накопления информации Представление информации, языки, кодирование

Представление информации, языки, кодирование Построение сопряжений в AutoCAD (2)

Построение сопряжений в AutoCAD (2) Основы современных операционных систем

Основы современных операционных систем Dream Job. Тестовое задание

Dream Job. Тестовое задание Эволюция компьютерного вируса

Эволюция компьютерного вируса 1 Лекция Электронные таблицы

1 Лекция Электронные таблицы Аттестационная работа по результатам испытательного срока на НПО Криста

Аттестационная работа по результатам испытательного срока на НПО Криста Практика на телеканале ТюмГУ

Практика на телеканале ТюмГУ Стимулирование развития инноваций

Стимулирование развития инноваций Алгоритмические языки и программирование

Алгоритмические языки и программирование Построение графиков функций. Работа с формулами в таблице Excel

Построение графиков функций. Работа с формулами в таблице Excel