Содержание

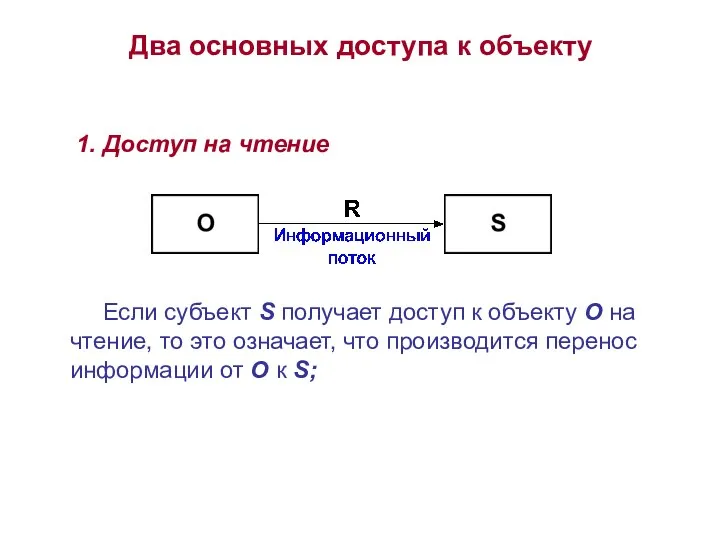

- 2. Два основных доступа к объекту 1. Доступ на чтение Если субъект S получает доступ к объекту

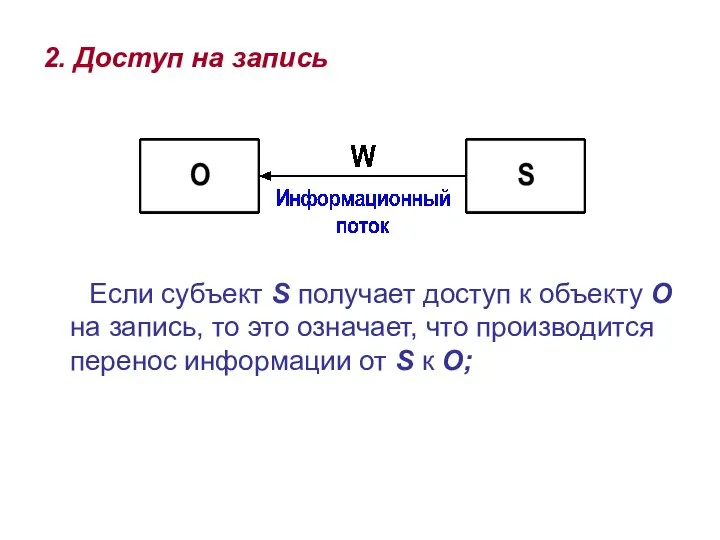

- 3. 2. Доступ на запись Если субъект S получает доступ к объекту O на запись, то это

- 4. 3. Также существует и модификация доступа в виде доступа на активизацию процесса в О Положение: Все

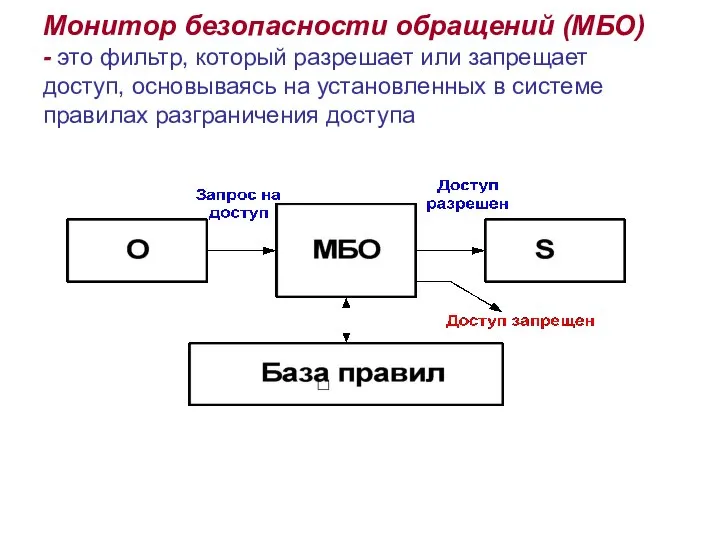

- 5. Монитор безопасности обращений (МБО) - это фильтр, который разрешает или запрещает доступ, основываясь на установленных в

- 6. Требования к МБО: Ни один запрос на доступ не должен выполняться в обход МБО Работа МБО

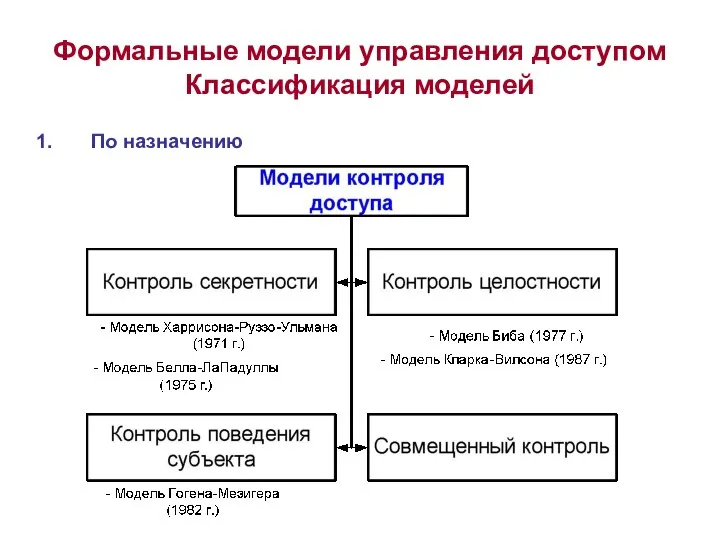

- 7. Формальные модели управления доступом Классификация моделей По назначению

- 9. Скачать презентацию

Введение в базы данных

Введение в базы данных Деловой квартал. Портал DK.RU

Деловой квартал. Портал DK.RU Прикладное программное обеспечение (ППО)специального назначения

Прикладное программное обеспечение (ППО)специального назначения Программное обеспечение TERMORAS

Программное обеспечение TERMORAS Dangers on of the internet

Dangers on of the internet Алгоритмы. Алгоритм Эратросфена. Виды алгоритмов

Алгоритмы. Алгоритм Эратросфена. Виды алгоритмов Помощь студенту к первой лабораторной работе. При выполнении лабораторных работ используется программа ISE Project Navigator

Помощь студенту к первой лабораторной работе. При выполнении лабораторных работ используется программа ISE Project Navigator Государственная политика в информационной сфере

Государственная политика в информационной сфере 2_представление чисел в компьютере

2_представление чисел в компьютере Разработка web-ориентированной информационной системы поддержки процесса защиты выпускных квалификационных работ

Разработка web-ориентированной информационной системы поддержки процесса защиты выпускных квалификационных работ Архитектура_ядер_операционной_системы

Архитектура_ядер_операционной_системы Навигация. Иерахическая навигация. Xamarin Forms

Навигация. Иерахическая навигация. Xamarin Forms 3D зоопарк экзотических животных (Виртуальный зоопарк у тебя дома)

3D зоопарк экзотических животных (Виртуальный зоопарк у тебя дома) Цифровая железная дорога. Лекция 2, часть 2

Цифровая железная дорога. Лекция 2, часть 2 ЯП. Приложения с базами данных

ЯП. Приложения с базами данных 10__

10__ Базы данных, системы управления базами данных

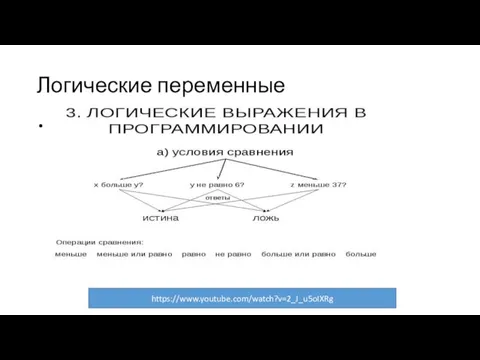

Базы данных, системы управления базами данных Презентация на тему Логические величины, операции, выражения

Презентация на тему Логические величины, операции, выражения  Научно-техническая революция. Шаблон тренажера

Научно-техническая революция. Шаблон тренажера Каскадные таблицы стилей CSS. Управление стилем отображения элементов

Каскадные таблицы стилей CSS. Управление стилем отображения элементов Электронная идентификация животных на территории Ханты-Мансийского автономного округа - Югры

Электронная идентификация животных на территории Ханты-Мансийского автономного округа - Югры Газета группы

Газета группы Замечания по диаграммам IDEF0

Замечания по диаграммам IDEF0 Типы гиперссылок на материале информационного агентства Омскпресс

Типы гиперссылок на материале информационного агентства Омскпресс Язык программирования Питон

Язык программирования Питон Фильтры, слои и выделение ( урок 2)

Фильтры, слои и выделение ( урок 2) Компьютерные вирусы

Компьютерные вирусы Технические новинки первой мировой войны

Технические новинки первой мировой войны