Слайд 2Spyware (шпионское программное обеспечение, программа-шпион)

— программа, которая скрытным образом устанавливается на компьютер с целью сбора информации о

конфигурации компьютера, пользователе, пользовательской активности без согласия последнего. Также могут производить другие действия: изменение настроек, установка программ без ведома пользователя, перенаправление действий пользователя.

Слайд 3Терминология

Нарушитель (англ. user violator)пользователь, осуществляющий

Несанкционированный доступ к информации. Несанкционированный доступ к информации

(англ. unauthorized access to information)доступ к информации, осуществляемый с нарушением правил разграничения доступа.

Правила разграничения доступа (англ. access mediation rules)часть политики безопасности, регламентирующая правила доступа пользователей и процессов к пассивным объектам.

Политика безопасности информации (англ. information security policy)совокупность законов, правил, ограничений, рекомендаций, инструкций и т. д., регламентирующих порядок обработки информации.

Слайд 4Spyware могут осуществлять широкий круг задач, например:

собирать информацию о привычках пользования Интернетом и

наиболее часто посещаемые сайты (программа отслеживания);

запоминать нажатия клавиш на клавиатуре (кейлоггеры) и записывать скриншоты экрана (screen scraper) и в дальнейшем отправлять информацию создателю spyware;

несанкционированно и удалённо управлять компьютером (remote control software) — бэкдоры, ботнеты, droneware;

инсталлировать на компьютер пользователя дополнительные программы;

Слайд 5Spyware могут осуществлять широкий круг задач, например:

использоваться для несанкционированного анализа состояния систем

безопасности (security analysis software) — сканеры портов и уязвимостей и взломщики паролей;

изменять параметры операционной системы (system modifying software) — руткиты, перехватчики управления (hijackers) и пр. — результатом чего является снижение скорости соединения с Интернетом или потеря соединения как такового, открывание других домашних страниц или удаление тех или иных программ;

перенаправлять активность браузеров, что влечёт за собой посещение веб-сайтов вслепую с риском заражения вирусами.

Слайд 6Законные виды применения

Tracking Software (программы отслеживания) широко и совершенно законно применяются для мониторинга

персональных компьютеров.

Adware может открыто включаться в состав бесплатного и условно-бесплатного программного обеспечения. Пользователь соглашается на просмотр рекламы, чтобы иметь какую-либо дополнительную возможность (например — пользоваться данной программой бесплатно). В таком случае наличие программы для показа рекламы должно явно прописываться в соглашении конечного пользователя (EULA).

Программы удалённого контроля и управления могут применяться для удалённой технической поддержки или доступа к собственным ресурсам, которые расположены на удалённом компьютере.

Слайд 7Законные виды применения

Дозвонщики (диалеры) могут давать возможность получить доступ к ресурсам, нужным пользователю

(например — дозвон к Интернет-провайдеру для подключения к сети Интернет).

Программы для модификации системы могут применяться и для персонализации, желательной для пользователя.

Программы для автоматической загрузки могут применяться для автоматической загрузки обновлений прикладных программ и обновлений ОС.

Программы для анализа состояния системы безопасности применяются для исследования защищённости компьютерных систем и в других совершенно законных целях.

Технологии пассивного отслеживания могут быть полезны для персонализации веб-страниц, которые посещает пользователь.

Слайд 8Образцы spyware

CoolWebSearch. Группа программ, использующая уязвимости в Internet Explorer. Перенаправляет трафик на рекламу

на веб-сайтах, включая coolwebsearch.com. Выдаёт всплывающие рекламные окна, переписывает результаты поисковых запросов и изменяет файл hosts инфицированного компьютера для перенаправления DNS на эти веб-сайты.

HuntBar, также WinTools или Adware.Websearch. Инсталлируется совместно с загрузкой ActiveX с партнёрских сайтов или посредством всплывающих окон, выдаваемых другой spyware (пример того, как одна spyware может инсталлировать ещё больше spyware).

Internet Optimizer, также известный как DyFuCa. Перенаправляет в Internet Explorer страницы с ошибками на рекламу. Когда пользователь вводит нерабочую ссылку или набирает неправильный URL, то видит страницу с рекламой. Internet Optimizer также классифицируется как загрузчик, то есть программа, способная загружать, инсталлировать и запускать другие программы без ведома пользователя.

Слайд 9Образцы spyware

Zango (прежде 180 Solutions). Передаёт детальную информацию рекламодателям о веб-страницах, посещаемых пользователем. Также

меняет HTTP-запросы со ссылок на веб-сайты партнёрских рекламодателей, которые, в свою очередь, дают возможность нечестных доходов для 180 Solutions. Открывает всплывающие окна, перекрывающие веб-страницы компаний-конкурентов.

Trojan.Zlob (англ.) или просто Zlob. Загружается на компьютер через кодек ActiveX и докладывает на сервер такую информацию, как история поиска, веб-сайты, которые вы посещали, и даже нажатия клавиш. Недавно выяснилось, что Zlob способен аннулировать установки роутеров.

Слайд 10Меры по предотвращению заражения

Использование браузеров, отличных от Internet Explorer — Opera, Mozilla Firefox и др. Хотя нет совершенно

безопасного браузера, Internet Explorer представляет бо́льший риск по части заражения из-за своей обширной пользовательской базы.

Использование файрволов и прокси-серверы для блокировки доступа к сайтам, известным как распространители spyware.

Использование hosts-файла, препятствующего возможности соединения компьютера с сайтами, известным как распространители spyware. Однако spyware легко могут обойти этот тип защиты, если производят соединение с удалённым хостом по IP-адресу, а не по имени домена.

Скачивание программ только из доверенных источников (предпочтительно с веб-сайтов производителя), поскольку некоторые spyware могут встраиваться в дистрибутивы программ.

Использование антивирусных программ с максимально «свежими» вирусными базами.

Знакомство с ES6. Урок 18

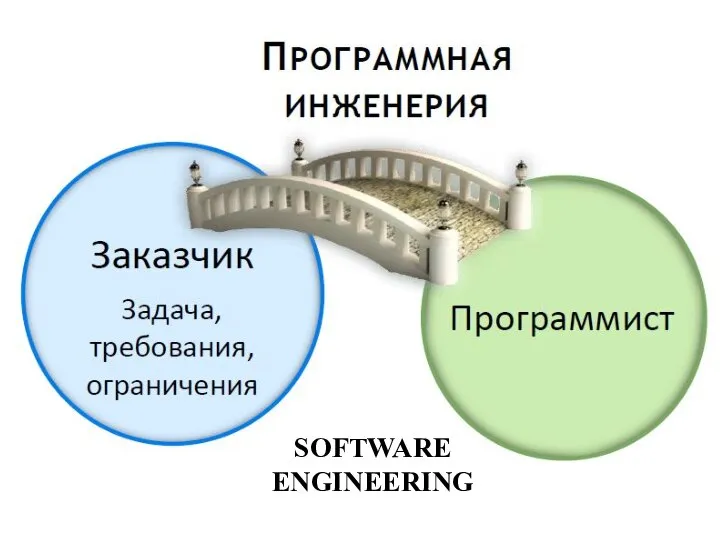

Знакомство с ES6. Урок 18 Software engineering

Software engineering Лекция 2

Лекция 2 Dastriy ta‘minot sifatining analizi. Payme

Dastriy ta‘minot sifatining analizi. Payme Логические операции с понятием

Логические операции с понятием IT консалтинг

IT консалтинг Структурирование данных

Структурирование данных Функции активации

Функции активации Внутренняя и внешняя память компьютера

Внутренняя и внешняя память компьютера Телеграм. Канал и особенности(видеотрансляции,аудиотрансляции)

Телеграм. Канал и особенности(видеотрансляции,аудиотрансляции) Новогорненский филиал Дружба. Объединение КОМПашки

Новогорненский филиал Дружба. Объединение КОМПашки Три батарейки, три винтика, три крышки

Три батарейки, три винтика, три крышки Кодирование и хранение информации

Кодирование и хранение информации Кодирование текстовой информации

Кодирование текстовой информации Инфраструктуры и протоколы. Лекция №9

Инфраструктуры и протоколы. Лекция №9 Шаг назад, только для разбега

Шаг назад, только для разбега Презентация на тему Технология обработки текстовой информации

Презентация на тему Технология обработки текстовой информации  дз2 (1)

дз2 (1) Регистрация и запись ребенка в электронном каталоге программ дополнительного образования Навигатор

Регистрация и запись ребенка в электронном каталоге программ дополнительного образования Навигатор Навигация в Android с Kotlin. GDG Mobile Meetup Izhevsk, 20/02

Навигация в Android с Kotlin. GDG Mobile Meetup Izhevsk, 20/02 Автоматический расчет стажей на основании кадровых изменений

Автоматический расчет стажей на основании кадровых изменений Инновации в видеоиграх

Инновации в видеоиграх Логика. Тест

Логика. Тест Lektsia_7

Lektsia_7 Построение трехмерных графиков функции в EXCEL

Построение трехмерных графиков функции в EXCEL ВКР: Разработка веб-сайта детского развивающего клуба

ВКР: Разработка веб-сайта детского развивающего клуба Заголовок слайда

Заголовок слайда Lektsia_1

Lektsia_1