Содержание

- 2. Учебные вопросы: 1.Понятие политики и моделей безопасности информации в компьютерных системах 2.Монитор (ядро) безопасности КС 3.Гарантирование

- 3. 1.Понятие политики и моделей безопасности информации в КС Политика безопасности КС -интегральная (качественная) характеристика, описывающая свойства,

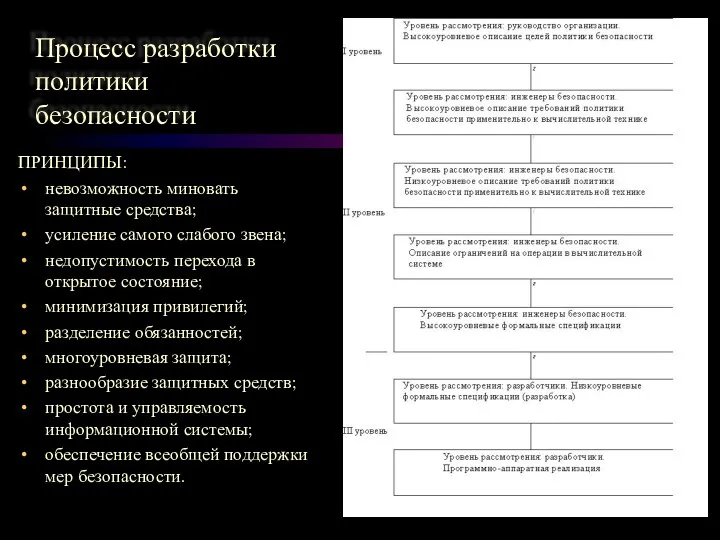

- 4. Процесс разработки политики безопасности ПРИНЦИПЫ: невозможность миновать защитные средства; усиление самого слабого звена; недопустимость перехода в

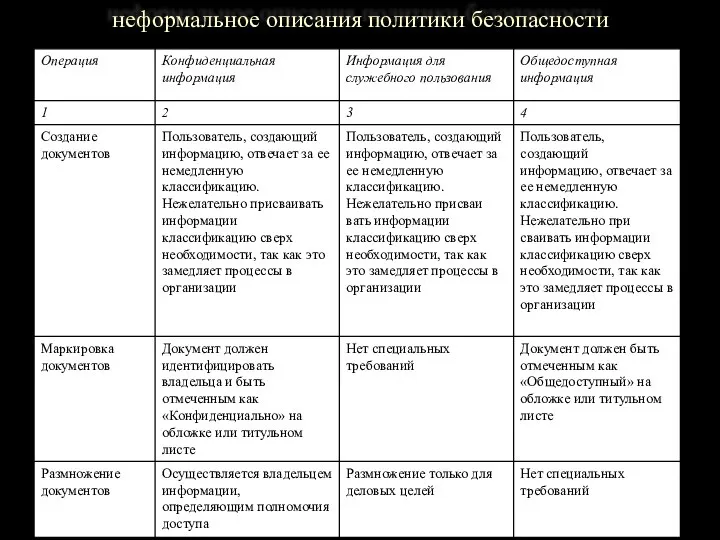

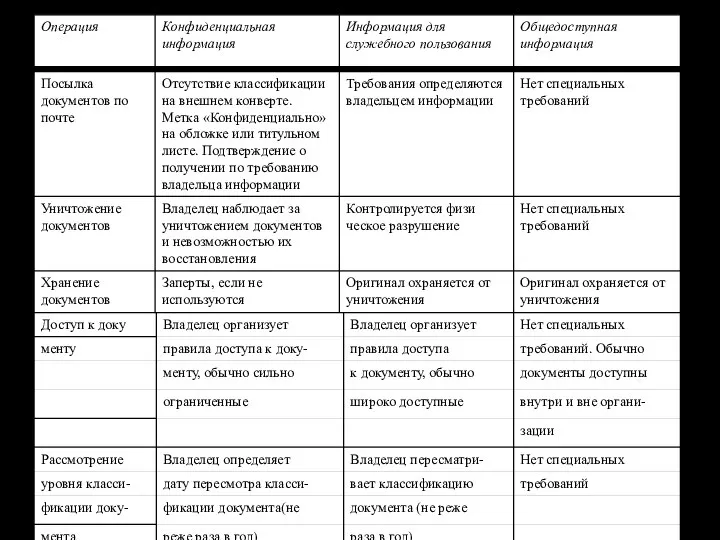

- 5. неформальное описания политики безопасности

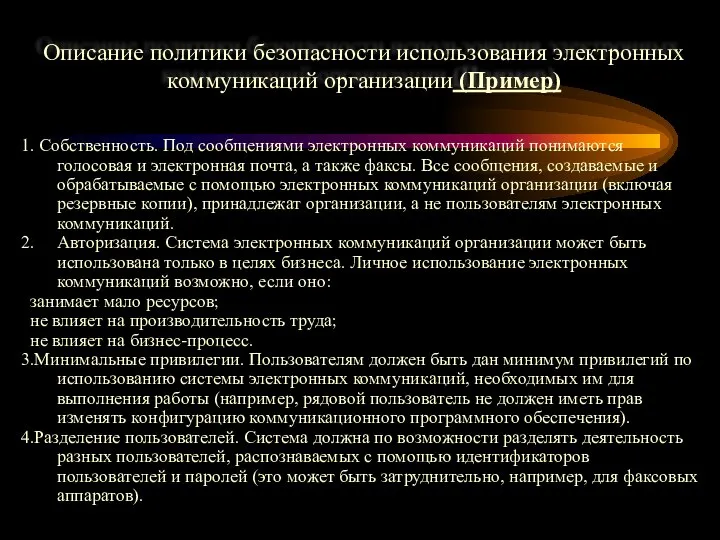

- 7. Описание политики безопасности использования электронных коммуникаций организации (Пример) 1. Собственность. Под сообщениями электронных коммуникаций понимаются голосовая

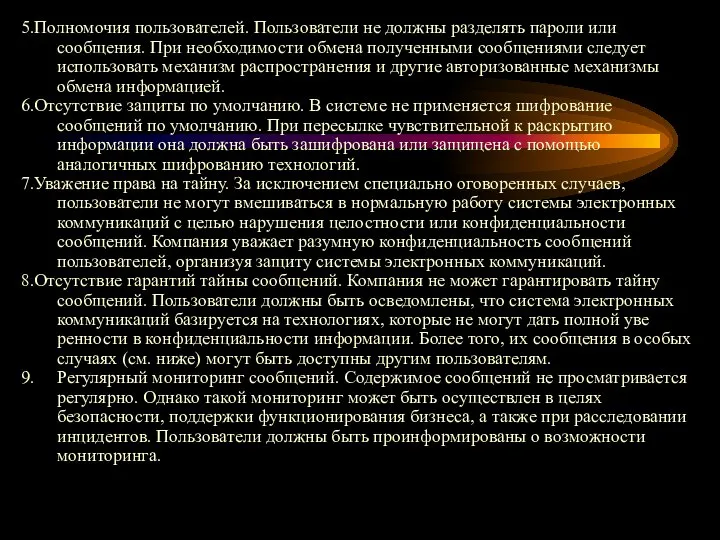

- 8. 5.Полномочия пользователей. Пользователи не должны разделять пароли или сообщения. При необходимости обмена полученными сообщениями следует использовать

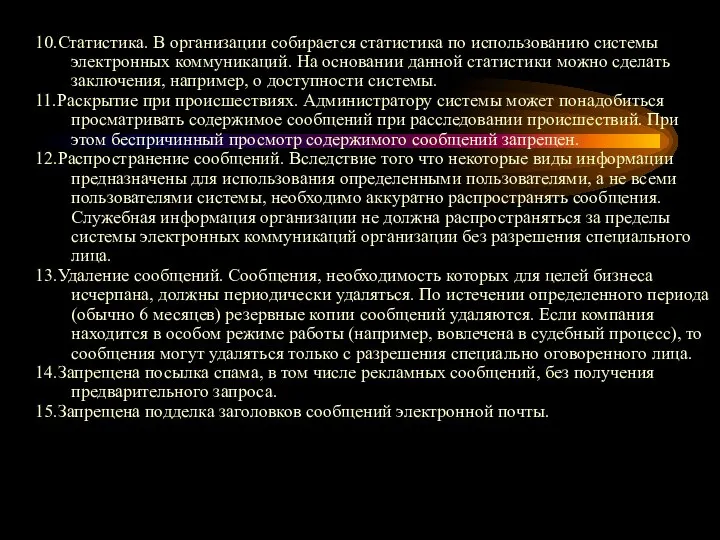

- 9. 10.Статистика. В организации собирается статистика по использованию системы электронных коммуникаций. На основании данной статистики можно сделать

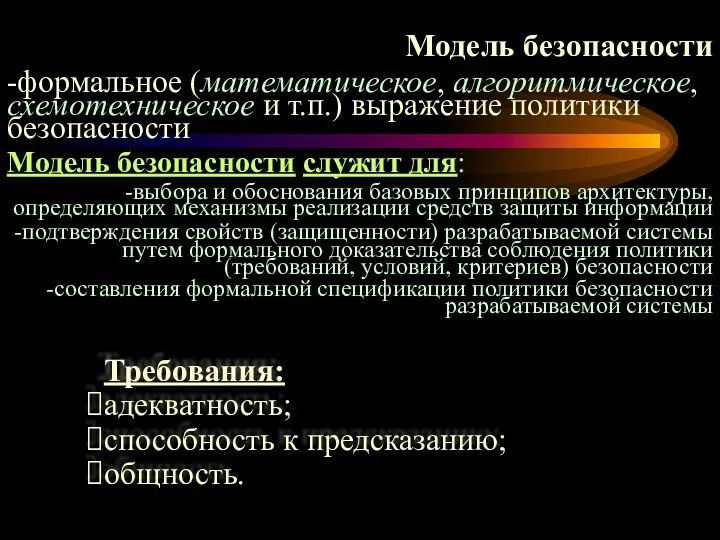

- 10. Модель безопасности служит для: -выбора и обоснования базовых принципов архитектуры, определяющих механизмы реализации средств защиты информации

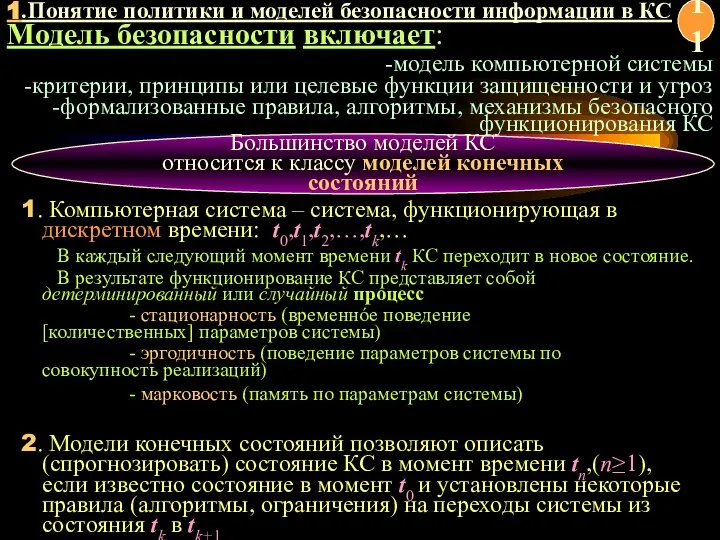

- 11. Большинство моделей КС относится к классу моделей конечных состояний Модель безопасности включает: -модель компьютерной системы -критерии,

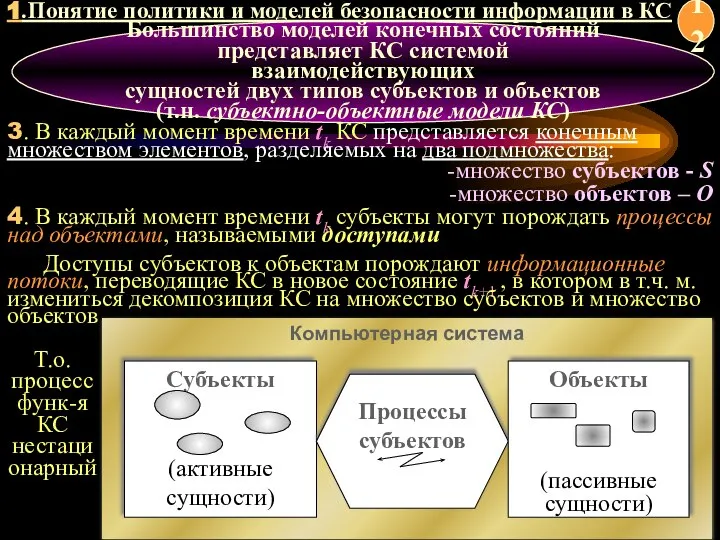

- 12. Большинство моделей конечных состояний представляет КС системой взаимодействующих сущностей двух типов субъектов и объектов (т.н. субъектно-объектные

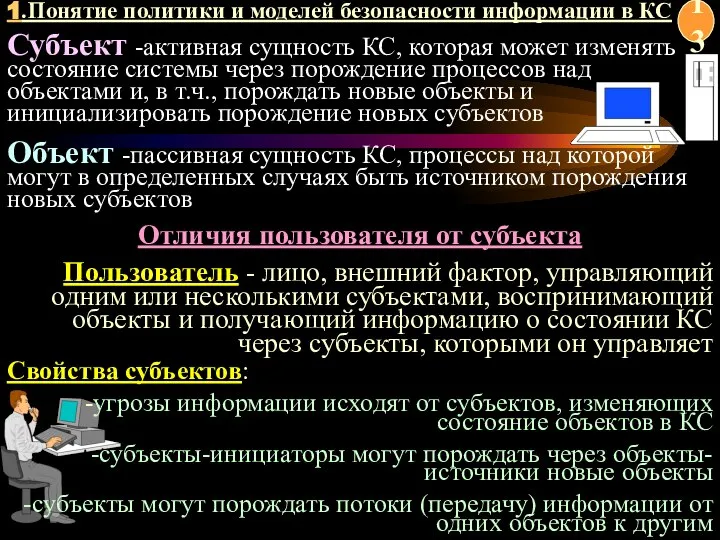

- 13. Отличия пользователя от субъекта Пользователь - лицо, внешний фактор, управляющий одним или несколькими субъектами, воспринимающий объекты

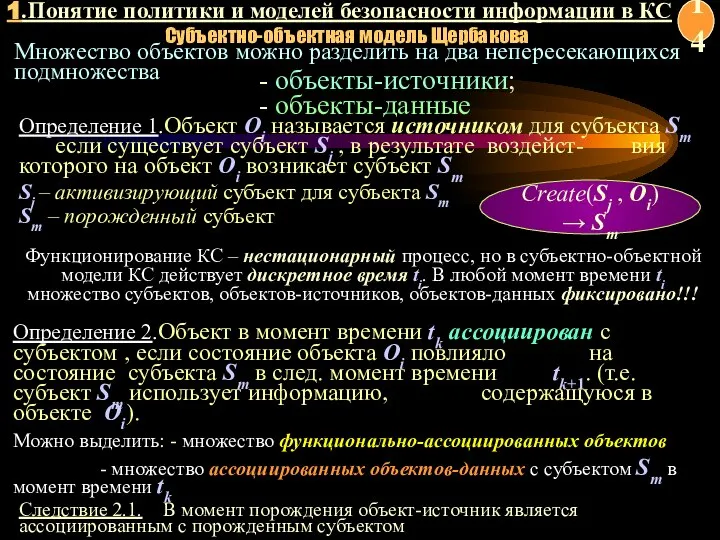

- 14. Множество объектов можно разделить на два непересекающихся подмножества Определение 1.Объект Oi называется источником для субъекта Sm

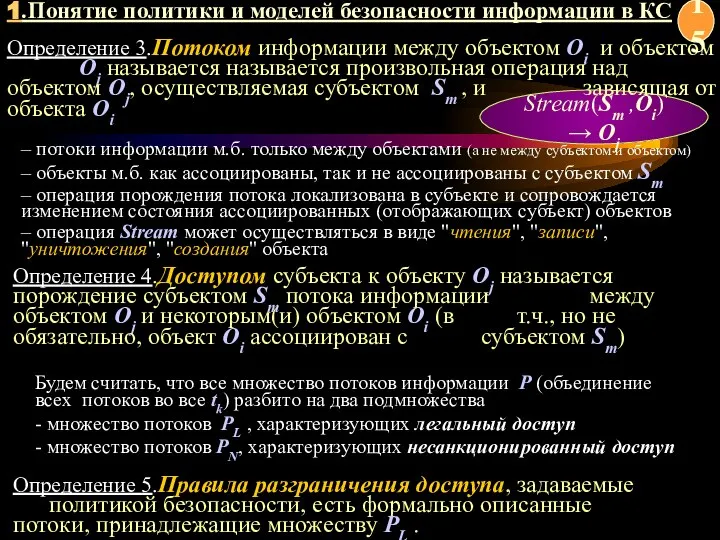

- 15. Stream(Sm ,Oi)→ Oj Определение 3.Потоком информации между объектом Oi и объектом Oj называется называется произвольная операция

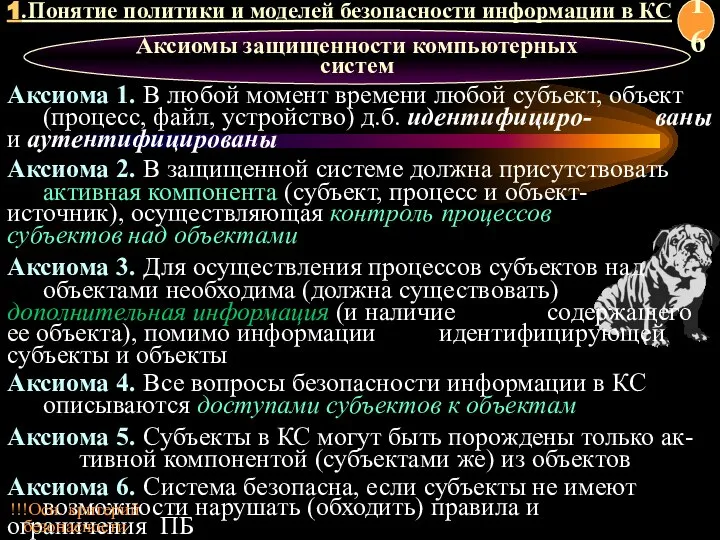

- 16. Аксиомы защищенности компьютерных систем Аксиома 4. Все вопросы безопасности информации в КС описываются доступами субъектов к

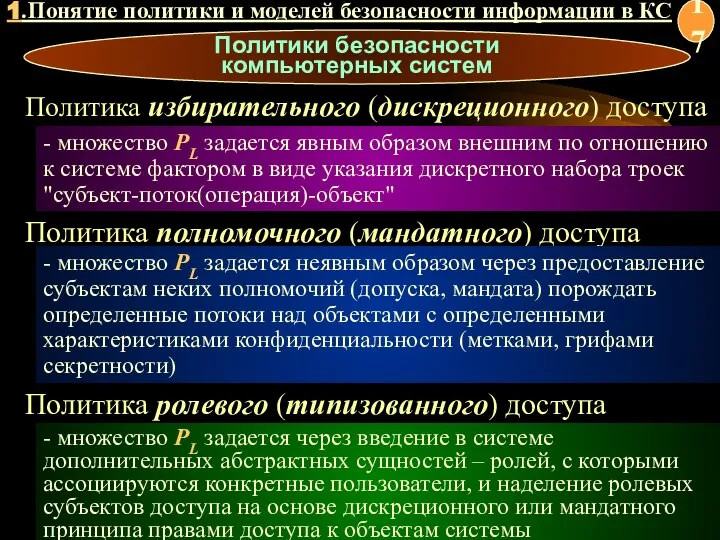

- 17. Политики безопасности компьютерных систем - множество PL задается явным образом внешним по отношению к системе фактором

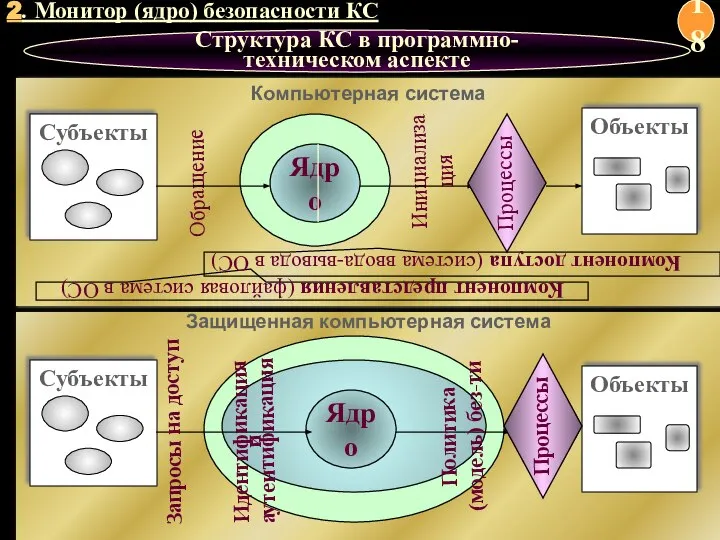

- 18. Защищенная компьютерная система 2. Монитор (ядро) безопасности КС Структура КС в программно-техническом аспекте Компьютерная система Компонент

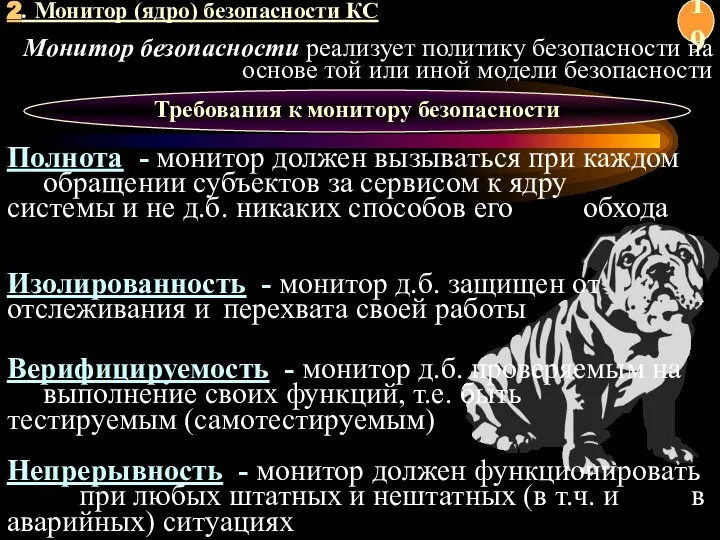

- 19. Требования к монитору безопасности Полнота - монитор должен вызываться при каждом обращении субъектов за сервисом к

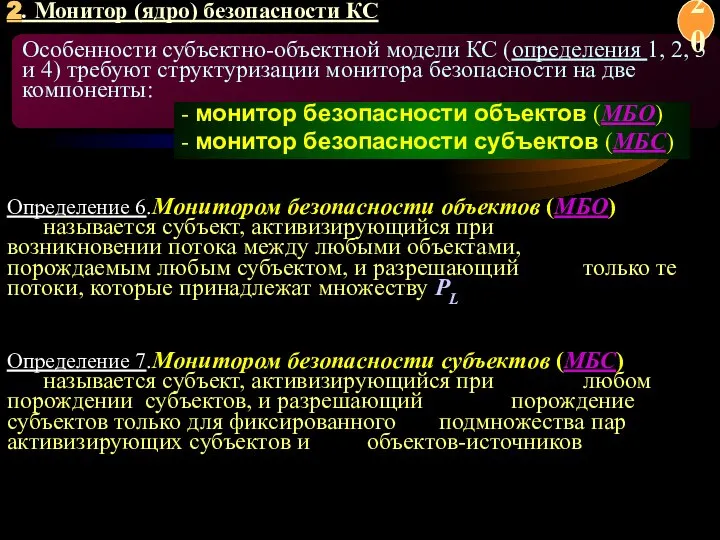

- 20. Особенности субъектно-объектной модели КС (определения 1, 2, 3 и 4) требуют структуризации монитора безопасности на две

- 21. Гарантии выполнения политики безопасности обеспечиваются определенными требованиями к МБО и МБС, реализующими т.н. изолированную программную среду

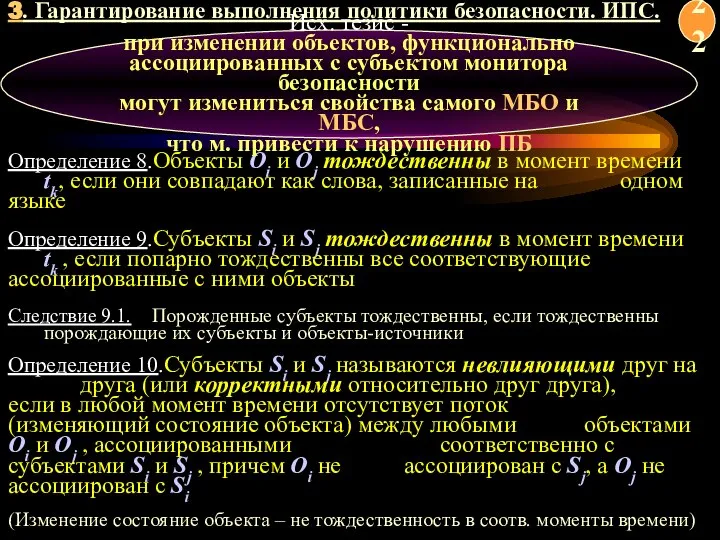

- 22. 3. Гарантирование выполнения политики безопасности. ИПС. Определение 8.Объекты Oi и Oj тождественны в момент времени tk,

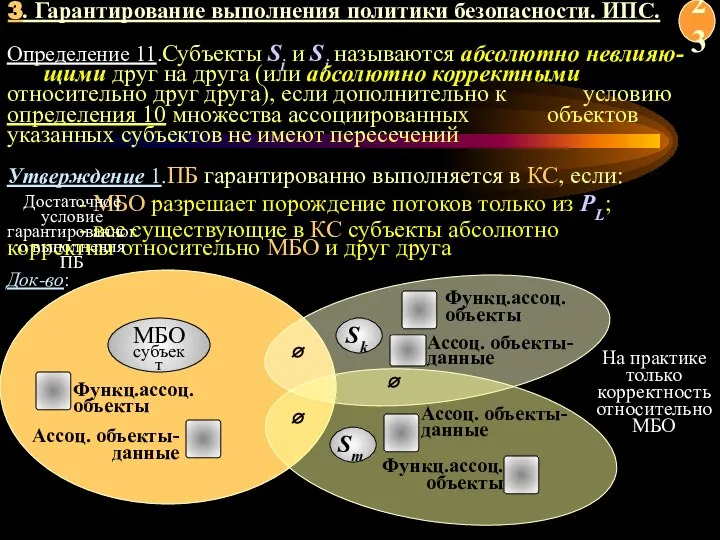

- 23. Определение 11.Субъекты Si и Sj называются абсолютно невлияю- щими друг на друга (или абсолютно корректными относительно

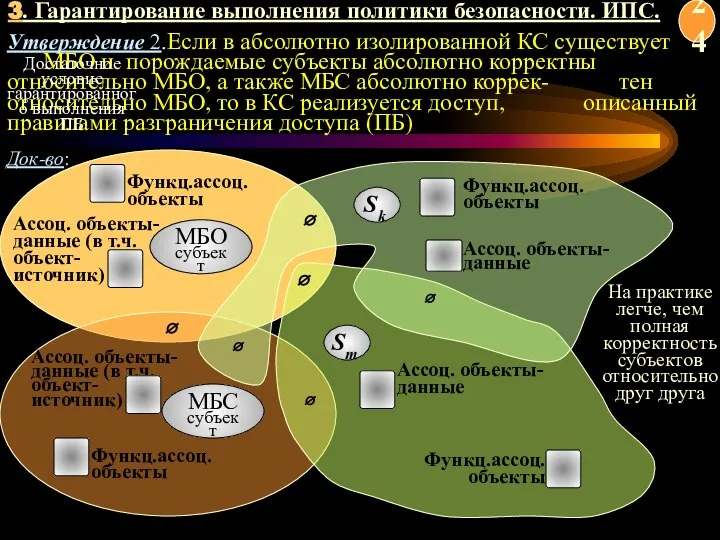

- 24. Утверждение 2.Если в абсолютно изолированной КС существует МБО и порождаемые субъекты абсолютно корректны относительно МБО, а

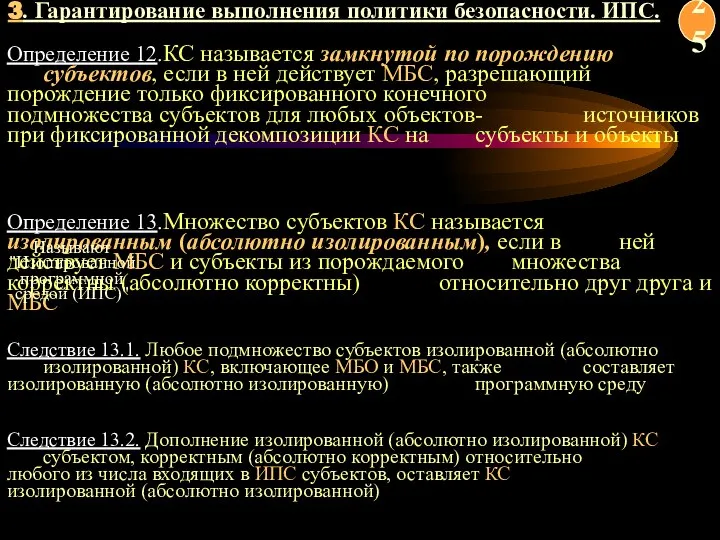

- 25. Определение 12.КС называется замкнутой по порождению субъектов, если в ней действует МБС, разрешающий порождение только фиксированного

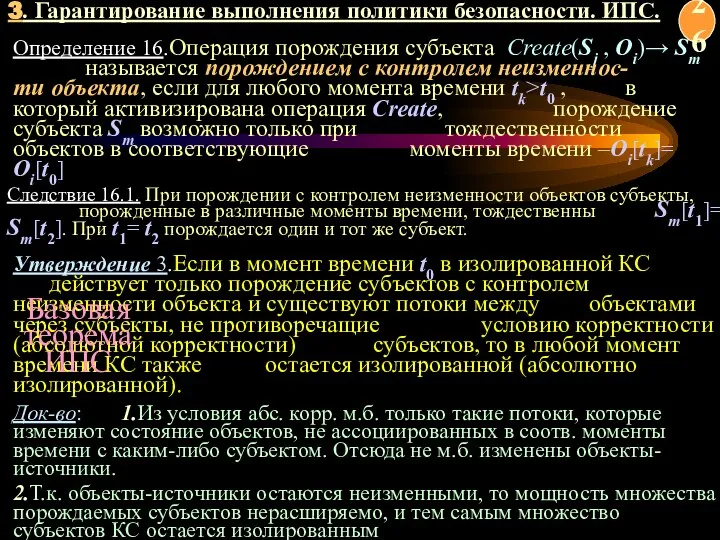

- 26. Определение 16.Операция порождения субъекта Create(Sj , Oi)→ Sm называется порождением с контролем неизменнос- ти объекта, если

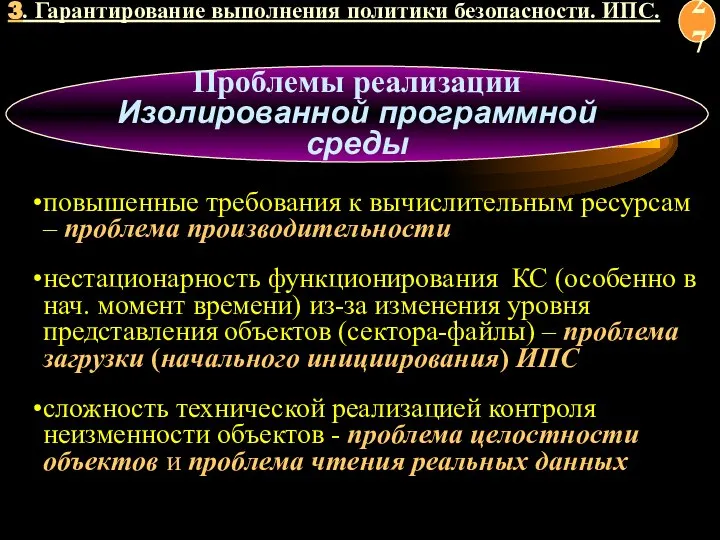

- 27. Проблемы реализации Изолированной программной среды повышенные требования к вычислительным ресурсам – проблема производительности нестационарность функционирования КС

- 28. Лекция Модели безопасности на основе дискреционной политики Тема 2. Модели безопасности компьютерных систем

- 29. Учебные вопросы: 1.Общая характеристика политики дискреционного доступа 2.Пятимерное пространство Хартсона 3.Модели на основе матрицы доступа 4.Модели

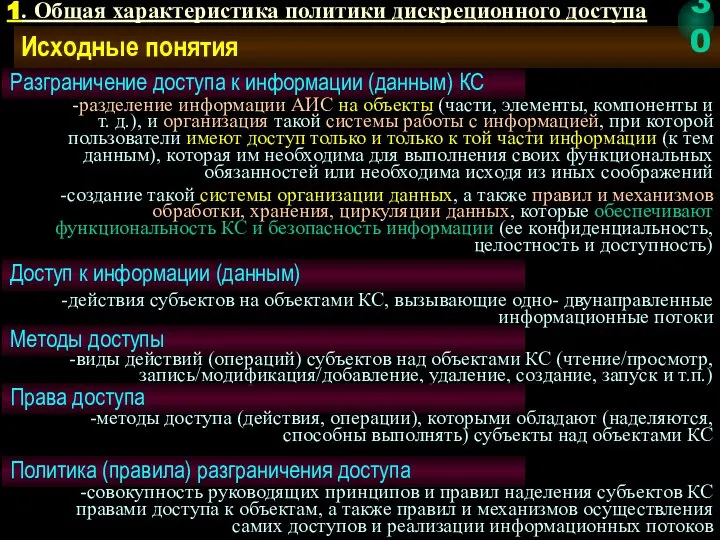

- 30. Исходные понятия Доступ к информации (данным) -действия субъектов на объектами КС, вызывающие одно- двунаправленные информационные потоки

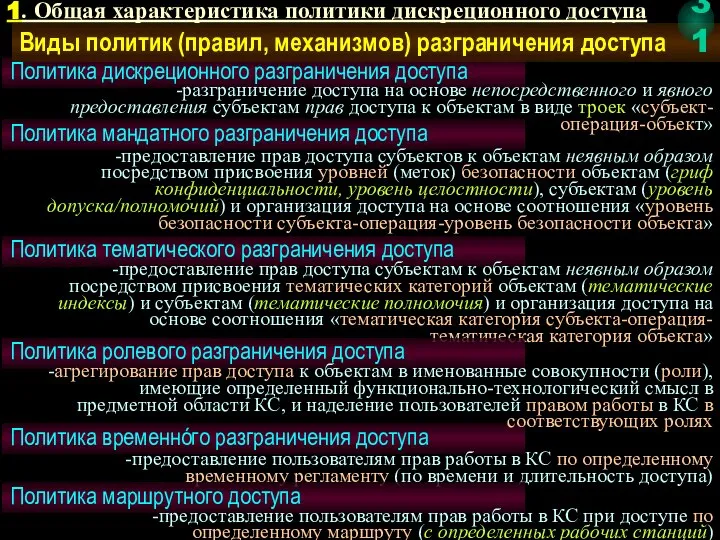

- 31. Политика дискреционного разграничения доступа -разграничение доступа на основе непосредственного и явного предоставления субъектам прав доступа к

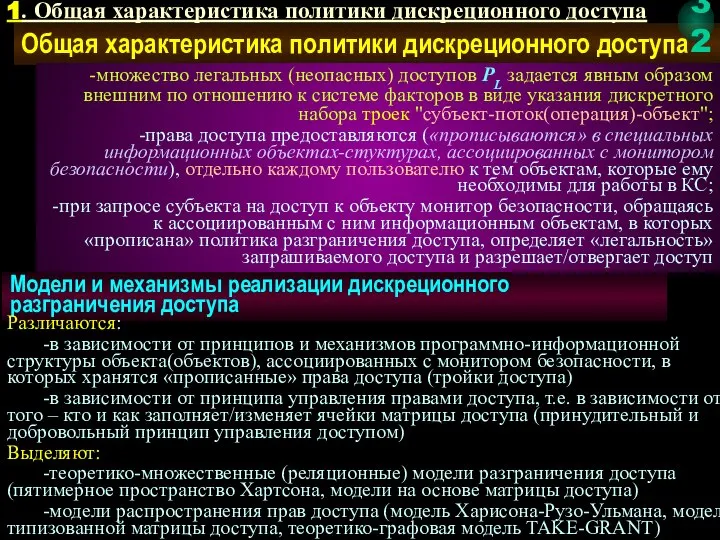

- 32. Общая характеристика политики дискреционного доступа множество легальных (неопасных) доступов PL задается явным образом внешним по отношению

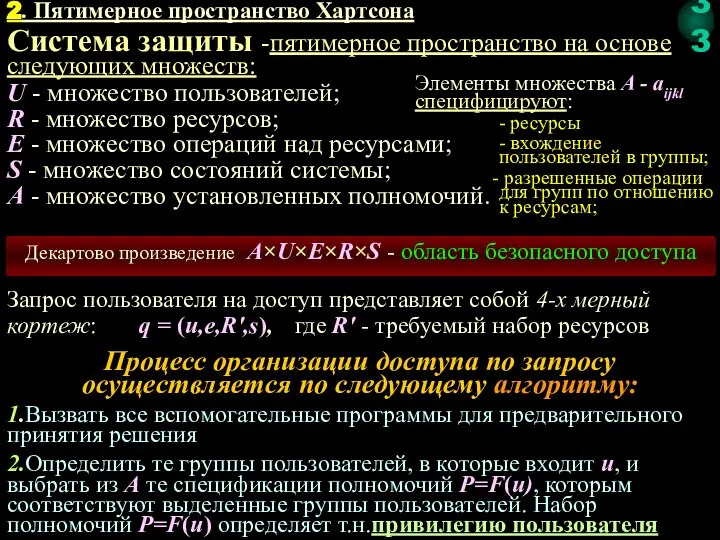

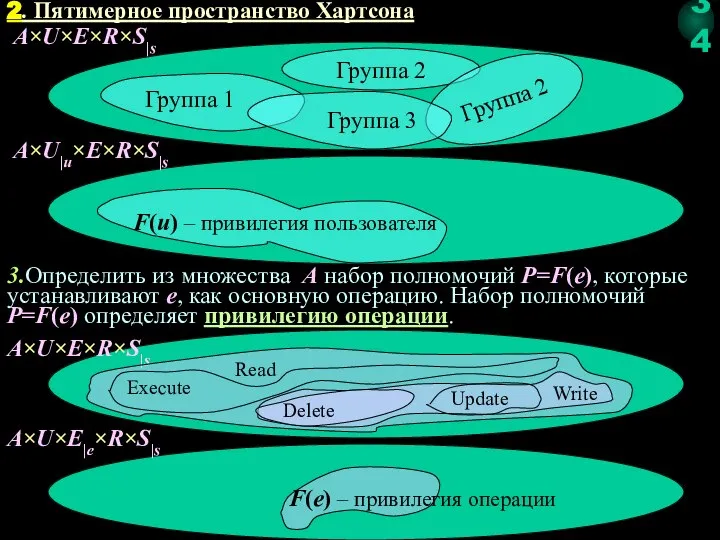

- 33. 2. Пятимерное пространство Хартсона Система защиты -пятимерное пространство на основе следующих множеств: U - множество пользователей;

- 34. 3.Определить из множества A набор полномочий P=F(e), которые устанавливают e, как основную операцию. Набор полномочий P=F(e)

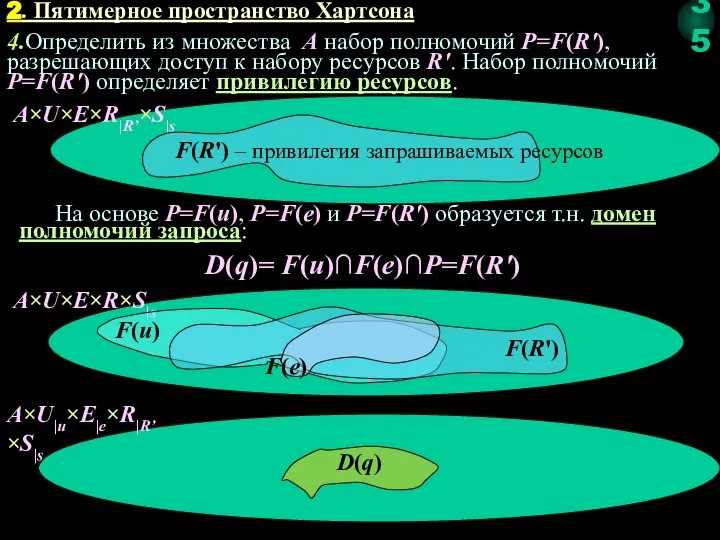

- 35. 4.Определить из множества A набор полномочий P=F(R'), разрешающих доступ к набору ресурсов R'. Набор полномочий P=F(R')

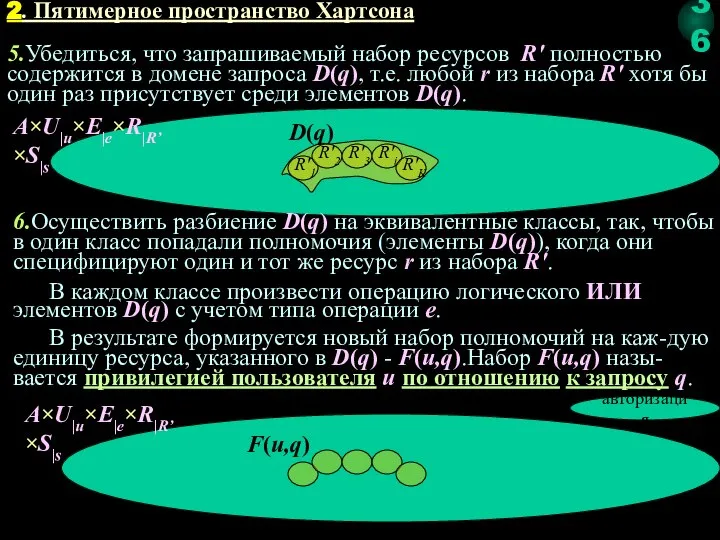

- 36. 5.Убедиться, что запрашиваемый набор ресурсов R' полностью содержится в домене запроса D(q), т.е. любой r из

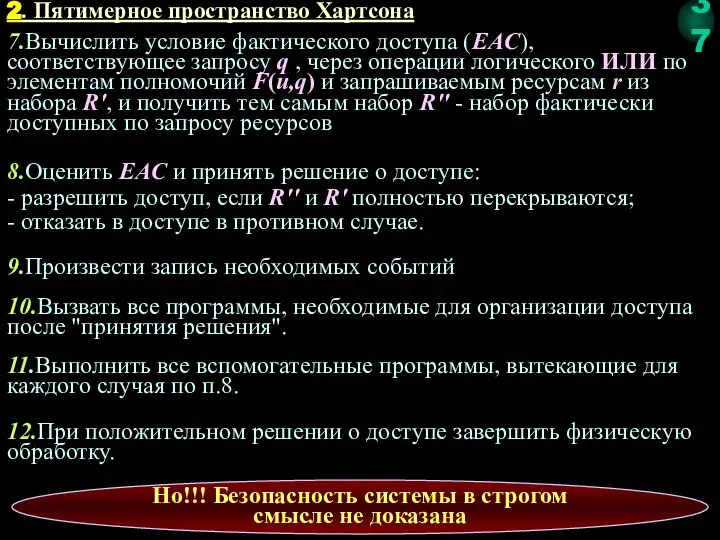

- 37. 7.Вычислить условие фактического доступа (EAC), соответствующее запросу q , через операции логического ИЛИ по элементам полномочий

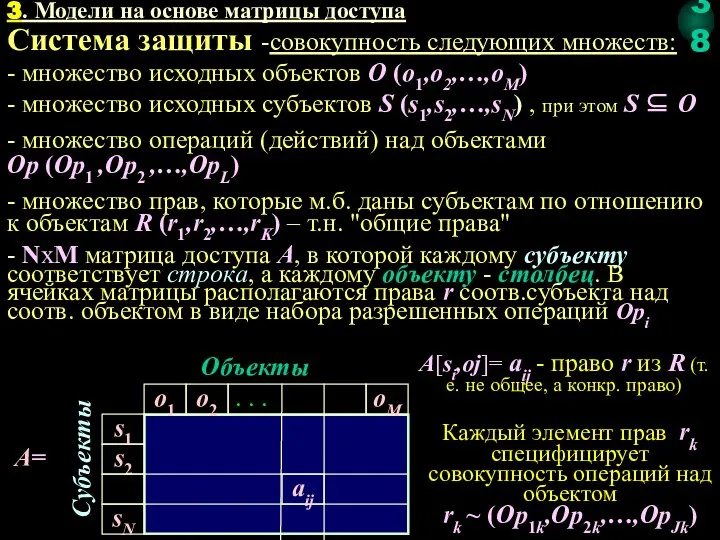

- 38. 3. Модели на основе матрицы доступа Система защиты -совокупность следующих множеств: - множество исходных объектов O

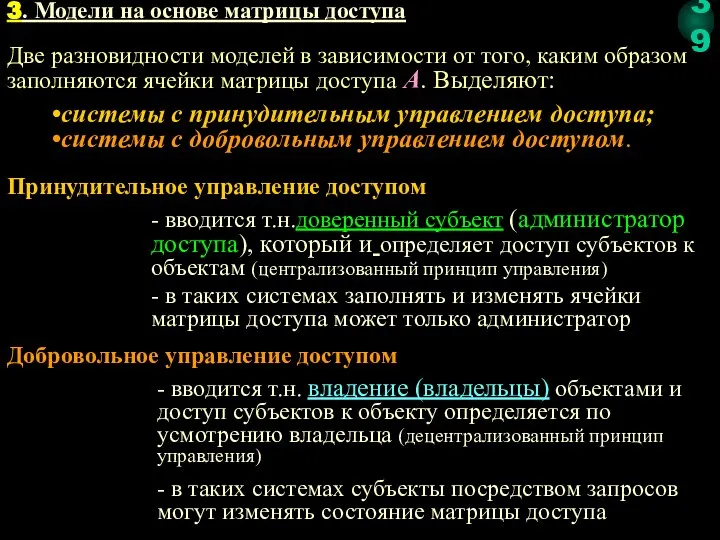

- 39. Две разновидности моделей в зависимости от того, каким образом заполняются ячейки матрицы доступа A. Выделяют: системы

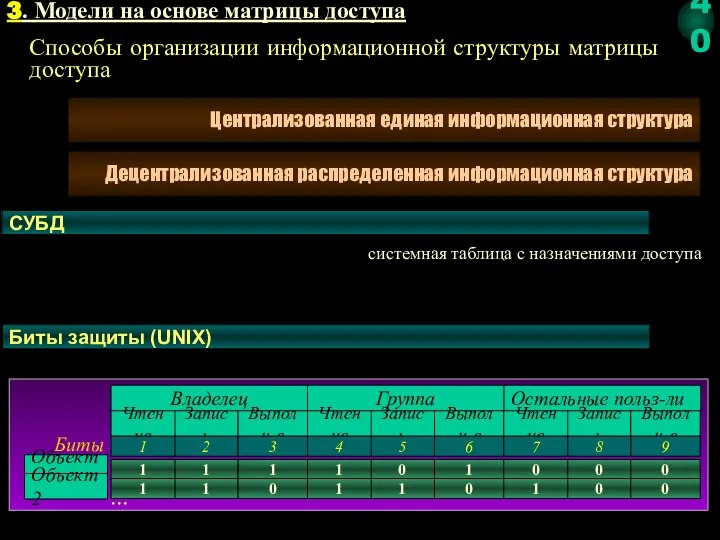

- 40. Биты защиты (UNIX) Владелец Группа Остальные польз-ли Способы организации информационной структуры матрицы доступа Централизованная единая информационная

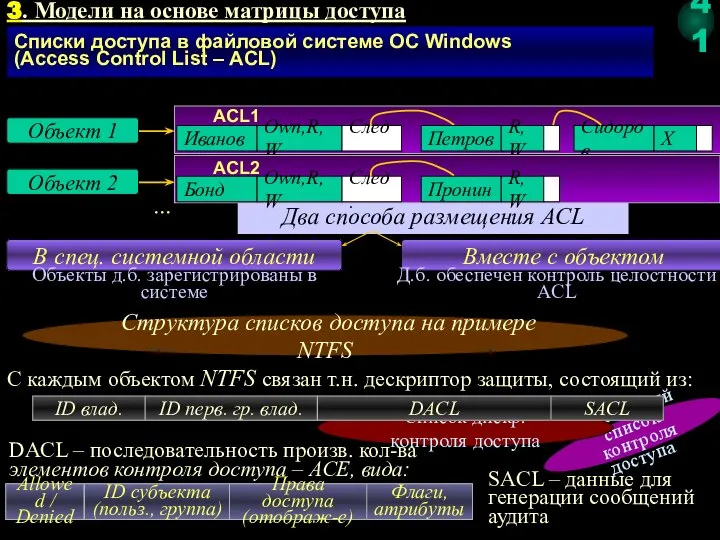

- 41. Два способа размещения ACL Системный список контроля доступа Список дискр. контроля доступа Списки доступа в файловой

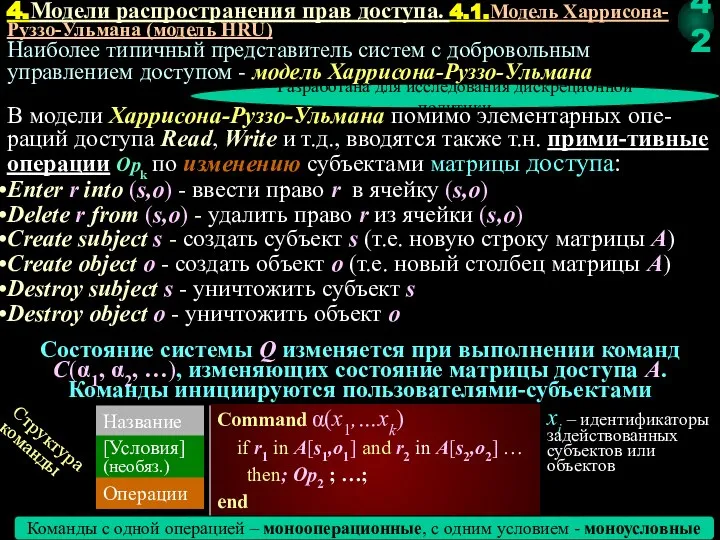

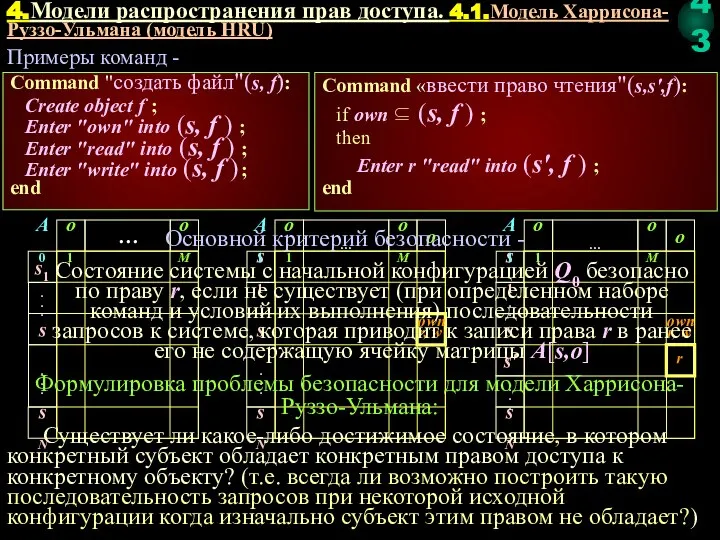

- 42. Наиболее типичный представитель систем с добровольным управлением доступом - модель Харрисона-Руззо-Ульмана Разработана для исследования дискреционной политики

- 43. Основной критерий безопасности - Состояние системы с начальной конфигурацией Q0 безопасно по праву r, если не

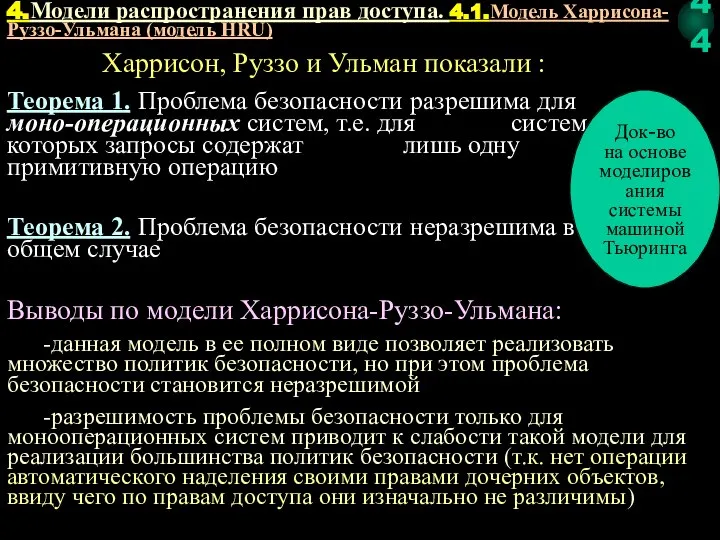

- 44. Теорема 1. Проблема безопасности разрешима для моно-операционных систем, т.е. для систем, в которых запросы содержат лишь

- 45. Проблема «троянских» программ Command "создать файл“ (s2,f): if write ∈ [s2, o2] ; then Create object

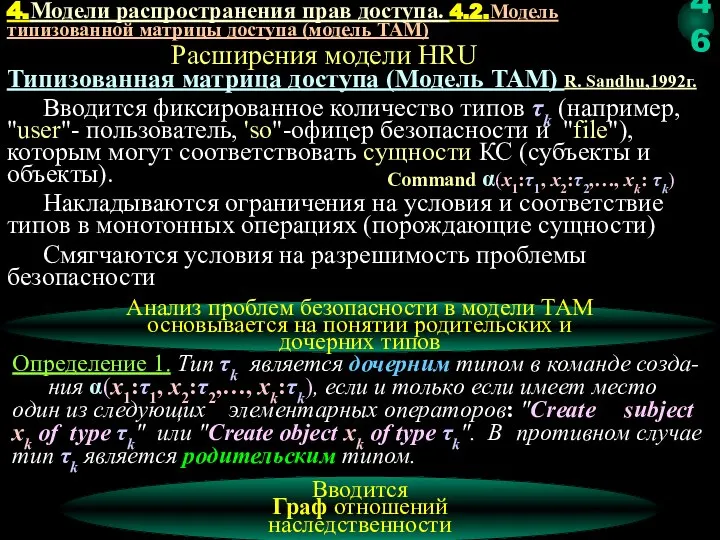

- 46. Расширения модели HRU Типизованная матрица доступа (Модель TAM) R. Sandhu,1992г. Вводится фиксированное количество типов τk (например,

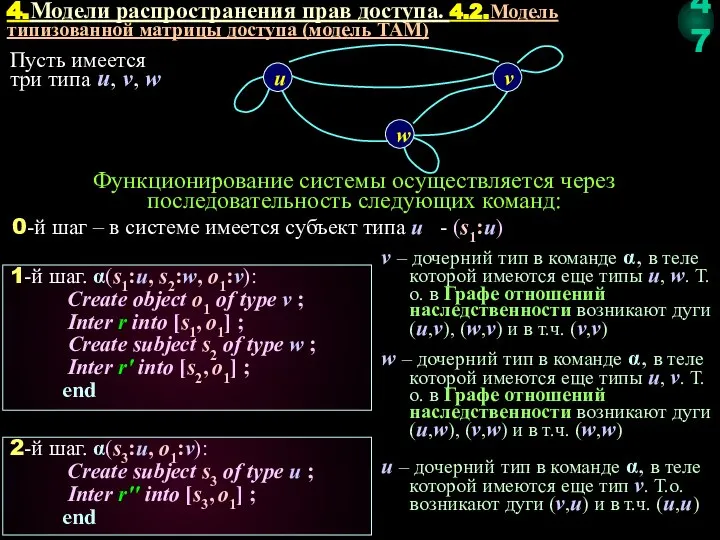

- 47. Функционирование системы осуществляется через последовательность следующих команд: 0-й шаг – в системе имеется субъект типа u

- 48. Определение 2. Реализация МTAM является ацикличной тогда и только тогда, когда ее граф отношений наследственности не

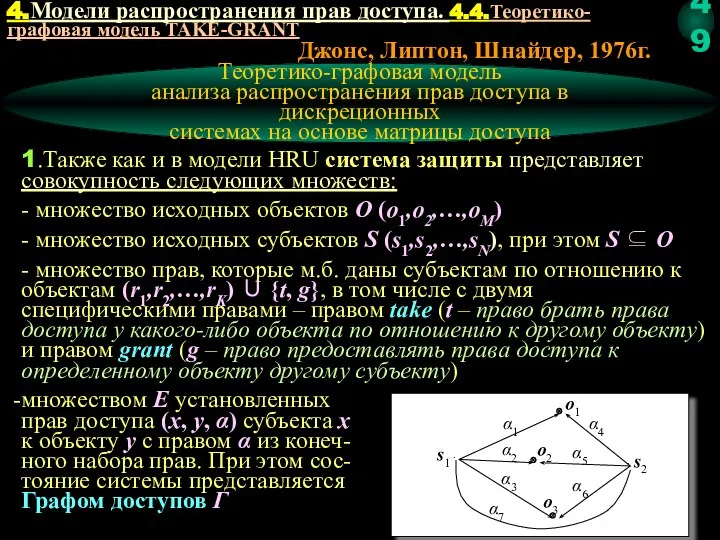

- 49. Теоретико-графовая модель анализа распространения прав доступа в дискреционных системах на основе матрицы доступа 1.Также как и

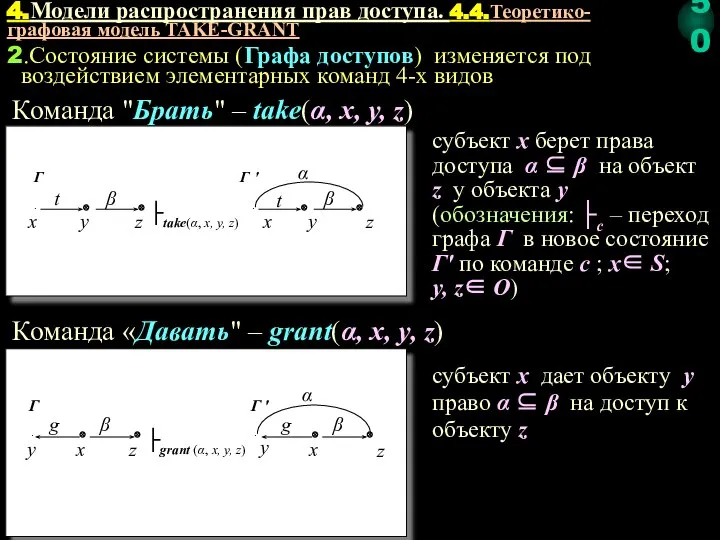

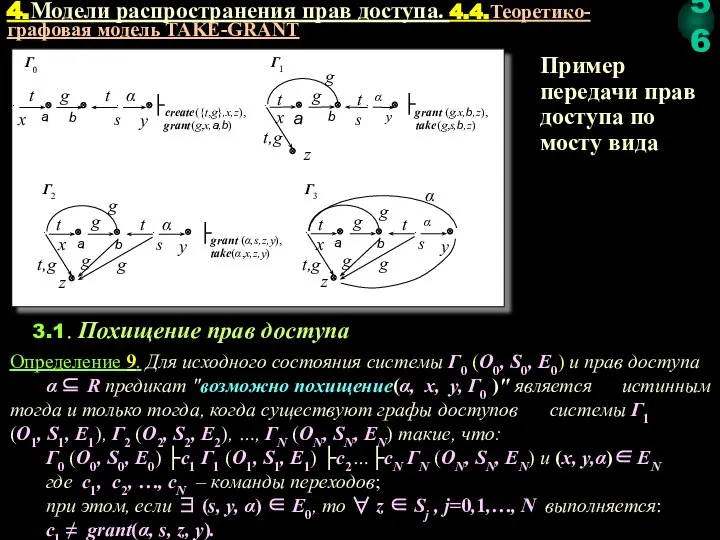

- 50. 2.Состояние системы (Графа доступов) изменяется под воздействием элементарных команд 4-х видов Команда "Брать" – take(α, x,

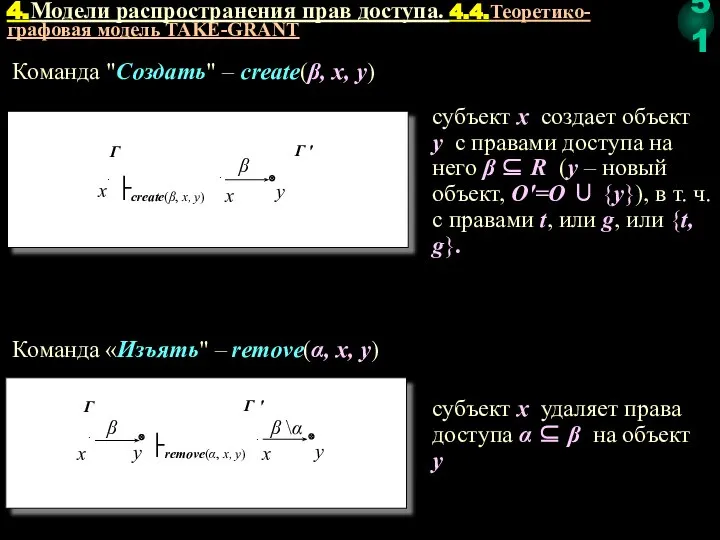

- 51. Команда "Создать" – create(β, x, y) субъект x создает объект y с правами доступа на него

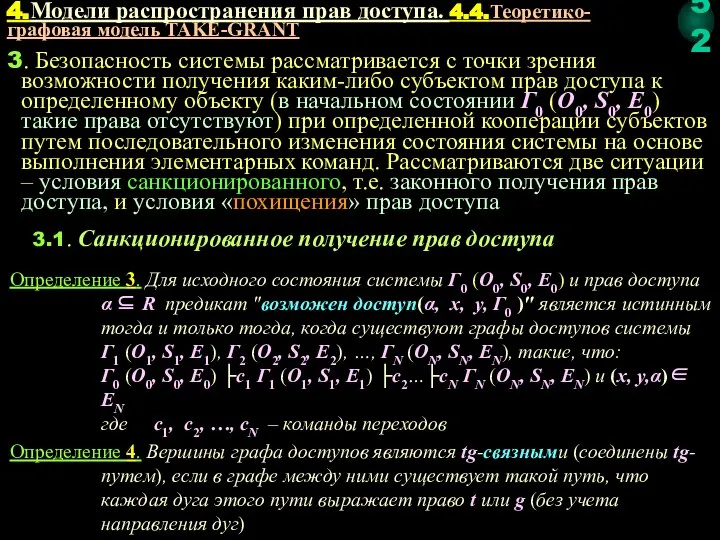

- 52. 3. Безопасность системы рассматривается с точки зрения возможности получения каким-либо субъектом прав доступа к определенному объекту

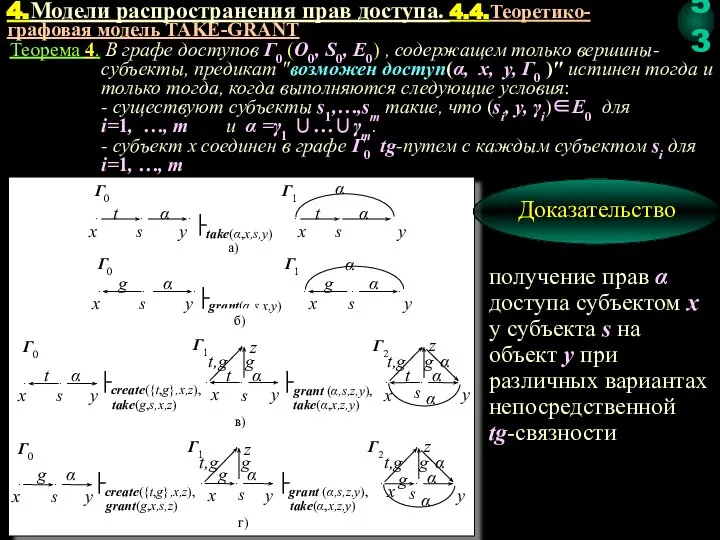

- 53. Теорема 4. В графе доступов Г0 (O0, S0, E0) , содержащем только вершины-субъекты, предикат "возможен доступ(α,

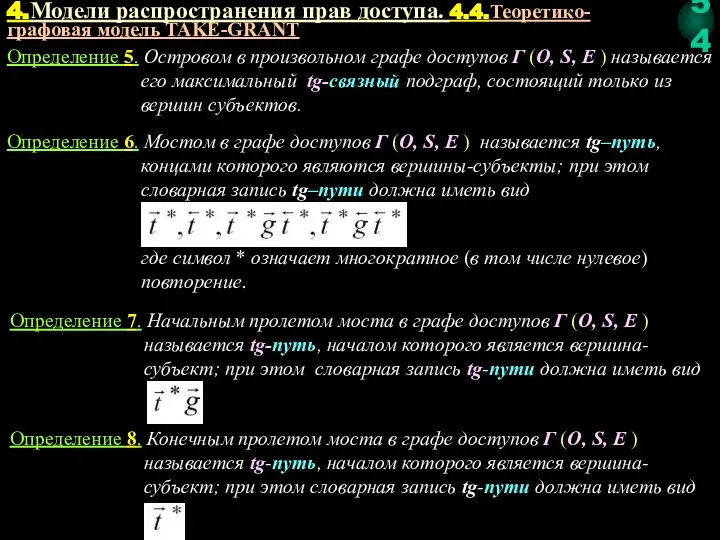

- 54. Определение 5. Островом в произвольном графе доступов Г (O, S, E ) называется его максимальный tg-связный

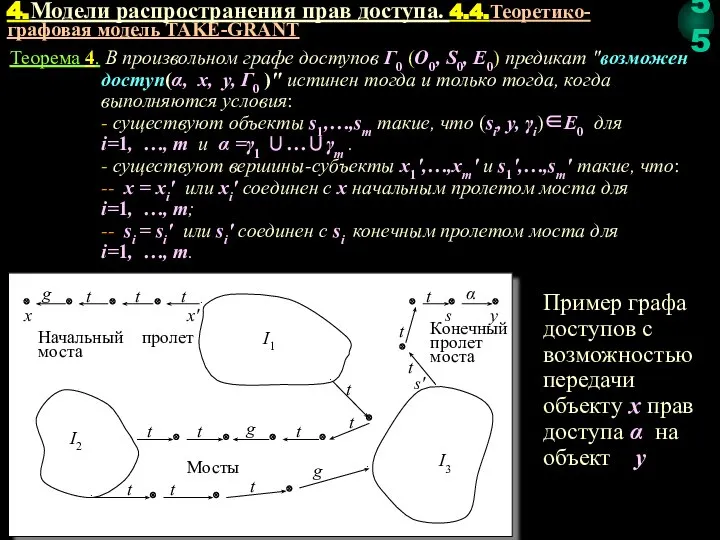

- 55. Теорема 4. В произвольном графе доступов Г0 (O0, S0, E0) предикат "возможен доступ(α, x, y, Г0

- 56. 3.1. Похищение прав доступа Определение 9. Для исходного состояния системы Г0 (O0, S0, E0) и прав

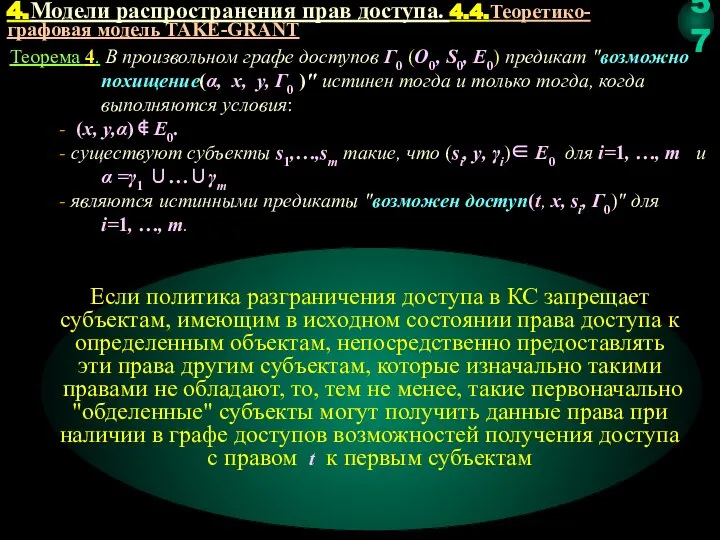

- 57. Теорема 4. В произвольном графе доступов Г0 (O0, S0, E0) предикат "возможно похищение(α, x, y, Г0

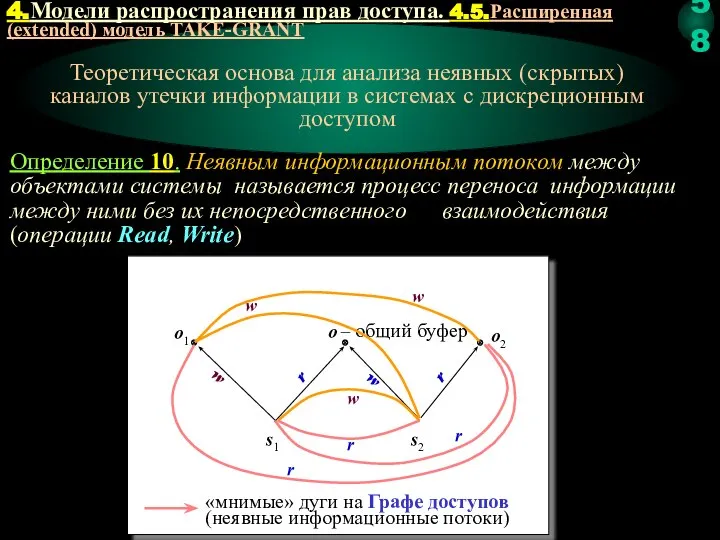

- 58. Определение 10. Неявным информационным потоком между объектами системы называется процесс переноса информации между ними без их

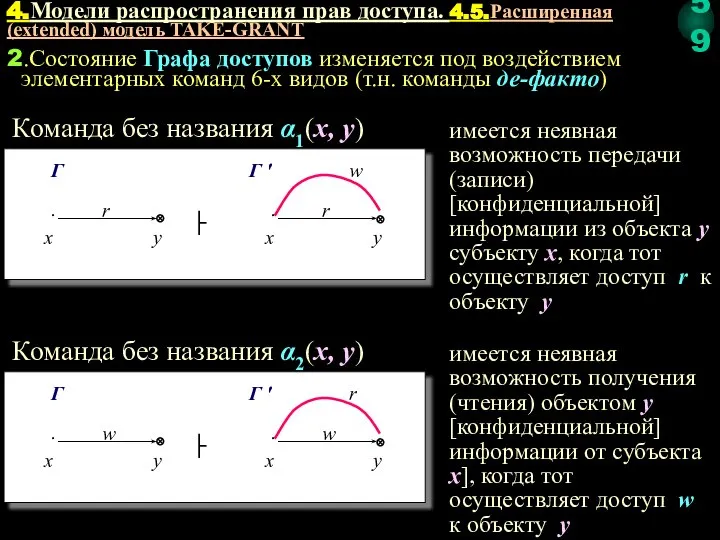

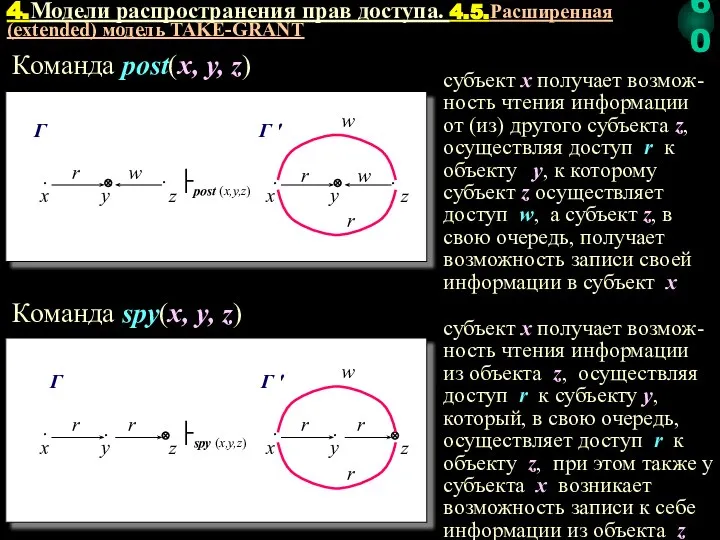

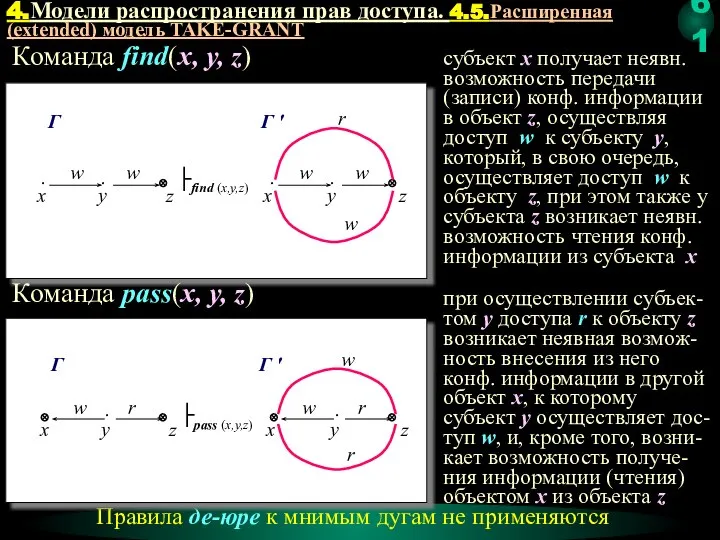

- 59. 2.Состояние Графа доступов изменяется под воздействием элементарных команд 6-х видов (т.н. команды де-факто) имеется неявная возможность

- 60. субъект x получает возмож-ность чтения информации от (из) другого субъекта z, осуществляя доступ r к объекту

- 61. субъект x получает неявн. возможность передачи (записи) конф. информации в объект z, осуществляя доступ w к

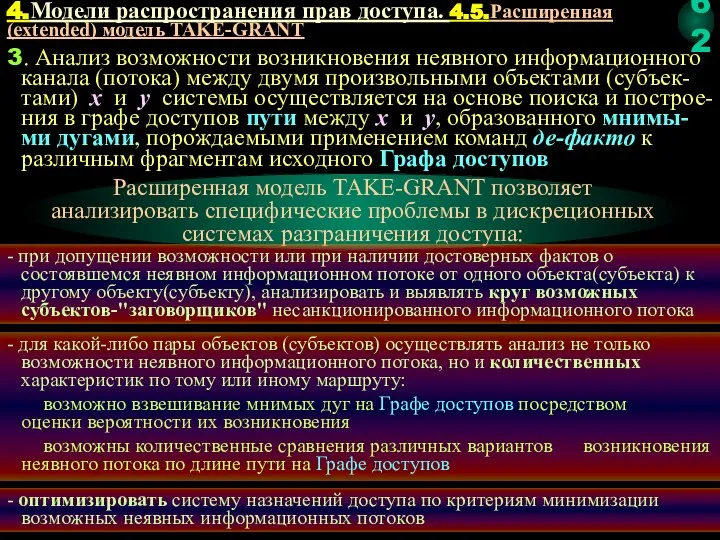

- 62. 3. Анализ возможности возникновения неявного информационного канала (потока) между двумя произвольными объектами (субъек-тами) x и y

- 63. Достоинства дискреционных моделей Хорошая гранулированность защиты (позволяют управлять доступом с точностью до отдельной операции над отдельным

- 64. Лекция Модели безопасности на основе мандатной политики Тема 2. Модели безопасности компьютерных систем

- 65. Учебные вопросы: 1.Общая характеристика моделей полномочного (мандатного) доступа 2.Модель Белла-ЛаПадулы 3.Расширения модели Белла-ЛаПадулы

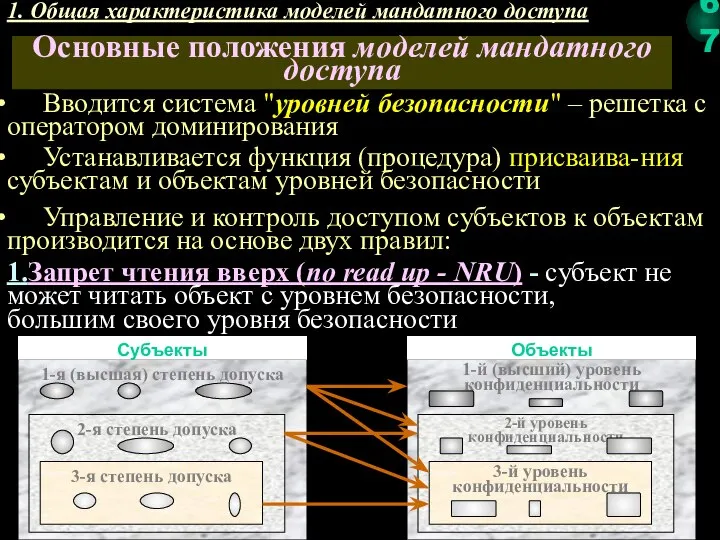

- 66. Основаны: на субъектно-объектной модели КС на правилах организации секретного делопроизводства принятых в гос. учреждениях многих стран

- 67. 1. Общая характеристика моделей мандатного доступа Вводится система "уровней безопасности" – решетка с оператором доминирования Основные

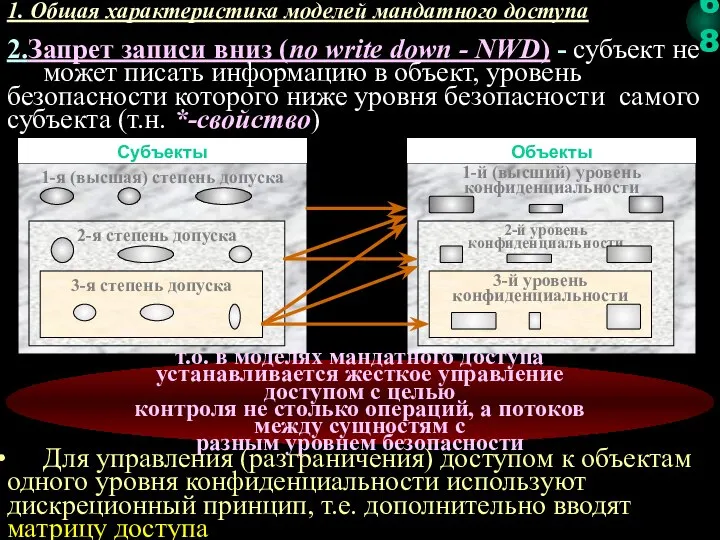

- 68. 1. Общая характеристика моделей мандатного доступа 2.Запрет записи вниз (no write down - NWD) - субъект

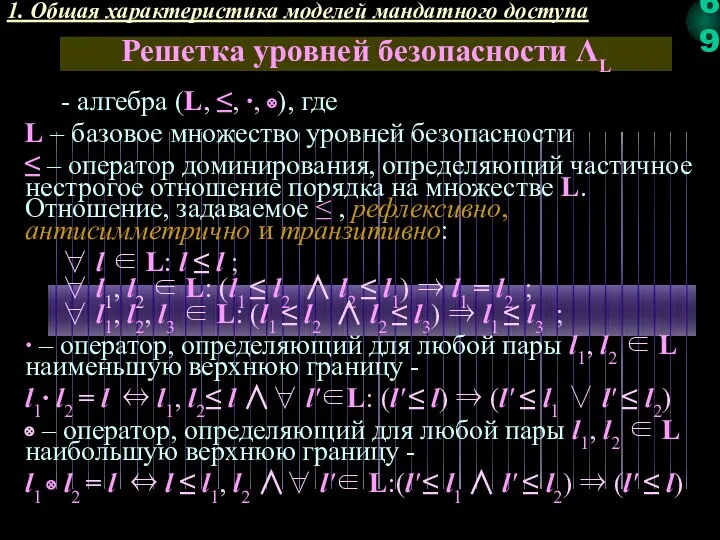

- 69. 1. Общая характеристика моделей мандатного доступа Решетка уровней безопасности ΛL - алгебра (L, ≤, ∙, ⊗),

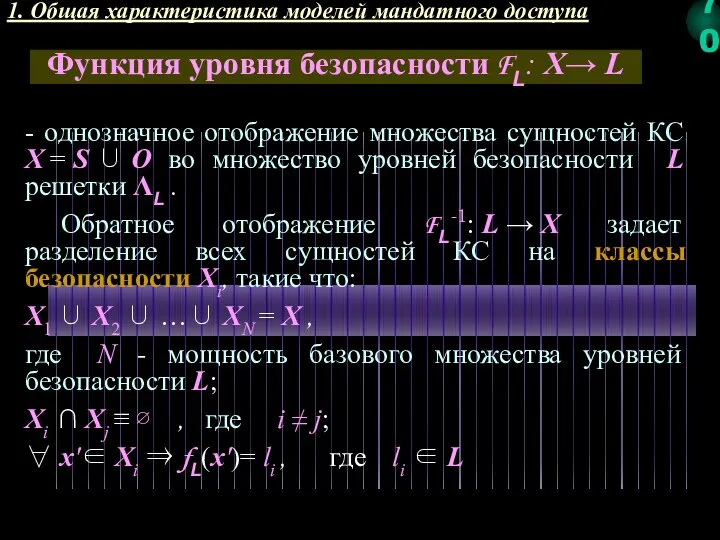

- 70. 1. Общая характеристика моделей мандатного доступа - однозначное отображение множества сущностей КС X = S ∪

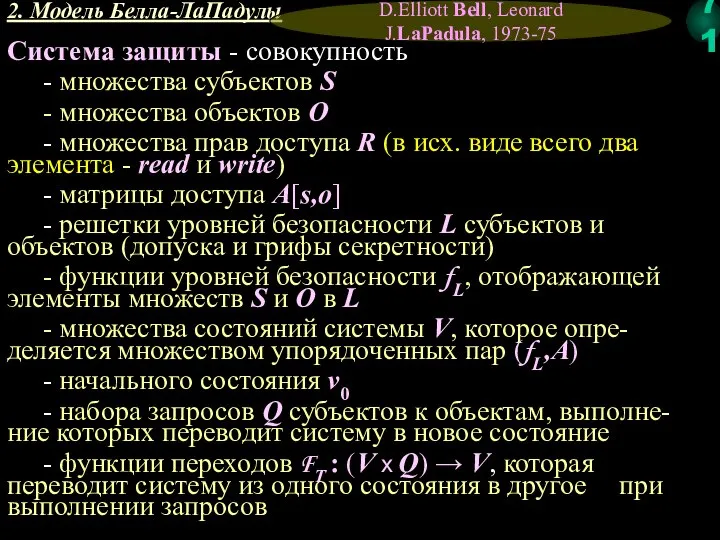

- 71. 2. Модель Белла-ЛаПадулы D.Elliott Bell, Leonard J.LaPadula, 1973-75 Система защиты - совокупность - множества субъектов S

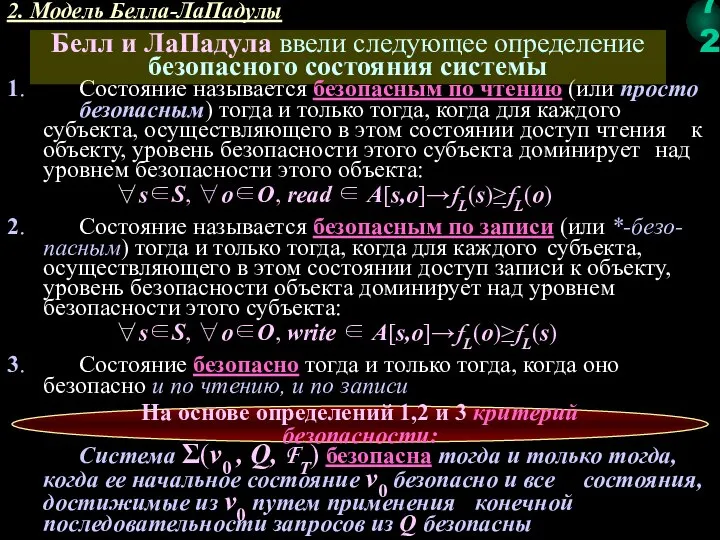

- 72. 2. Модель Белла-ЛаПадулы Белл и ЛаПадула ввели следующее определение безопасного состояния системы 1. Состояние называется безопасным

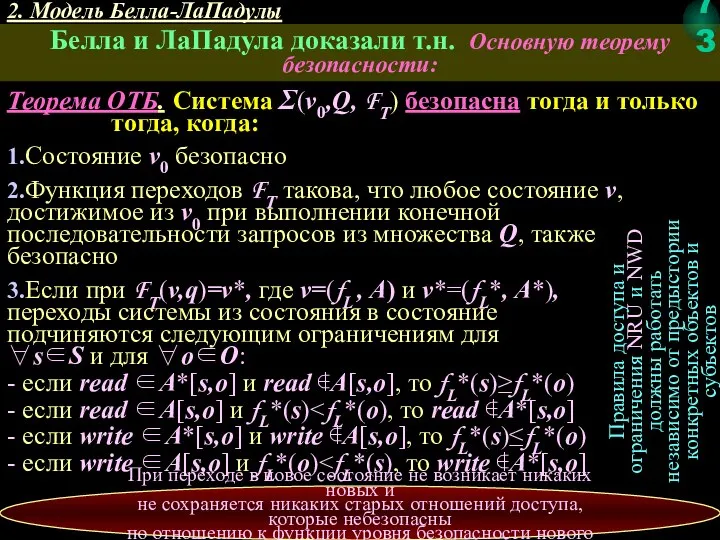

- 73. 2. Модель Белла-ЛаПадулы Белла и ЛаПадула доказали т.н. Основную теорему безопасности: Теорема ОТБ. Система Σ(v0,Q, FT)

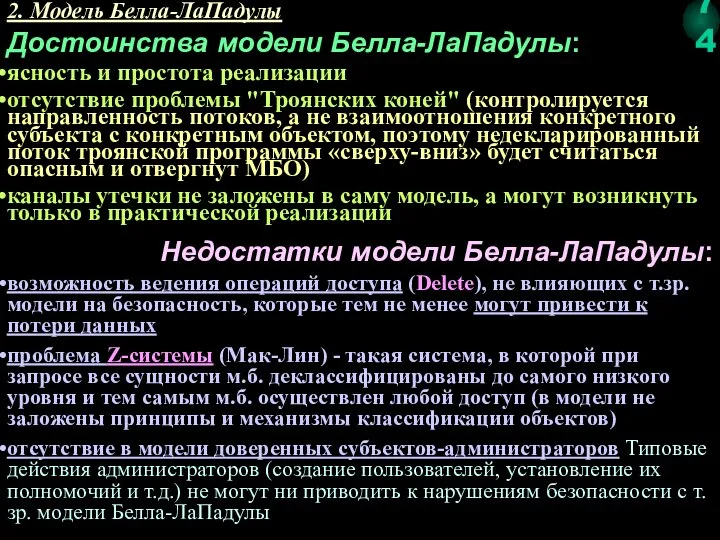

- 74. 2. Модель Белла-ЛаПадулы Достоинства модели Белла-ЛаПадулы: ясность и простота реализации отсутствие проблемы "Троянских коней" (контролируется направленность

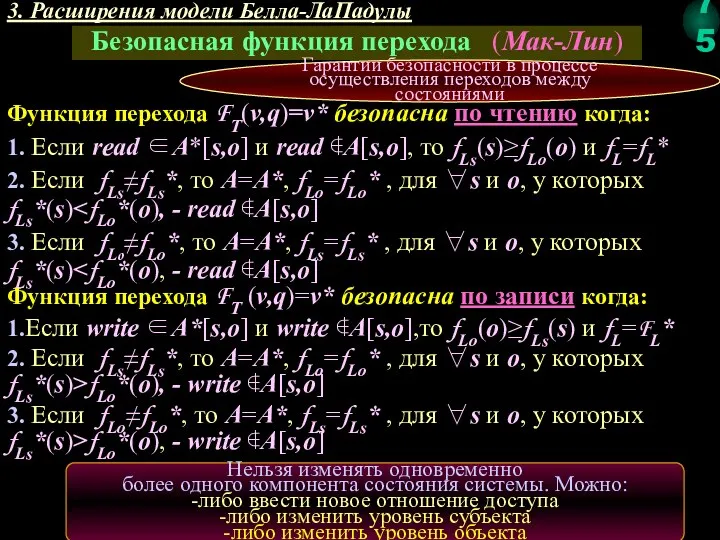

- 75. 3. Расширения модели Белла-ЛаПадулы Безопасная функция перехода (Мак-Лин) Гарантии безопасности в процессе осуществления переходов между состояниями

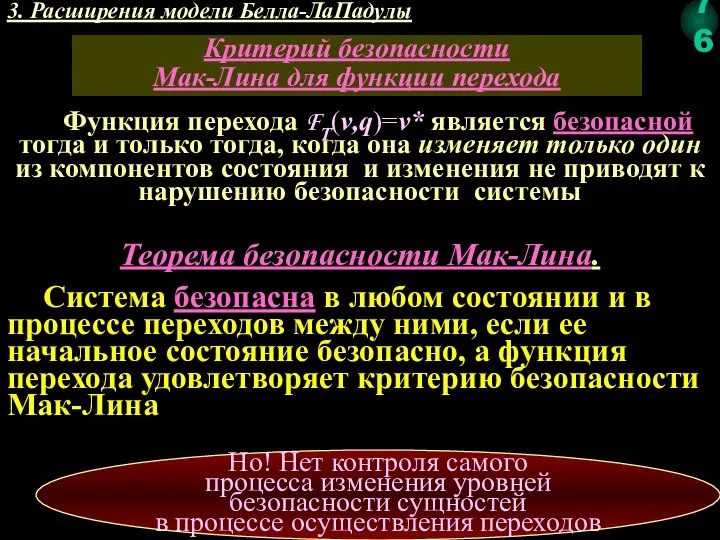

- 76. 3. Расширения модели Белла-ЛаПадулы Функция перехода FT(v,q)=v* является безопасной тогда и только тогда, когда она изменяет

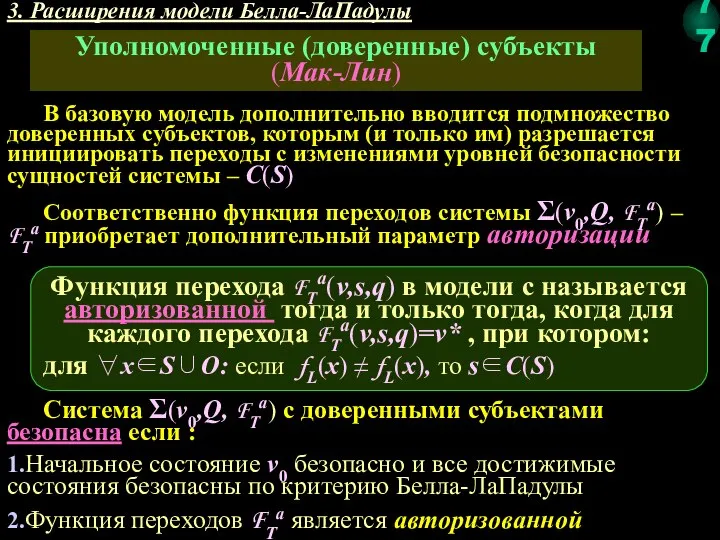

- 77. 3. Расширения модели Белла-ЛаПадулы Уполномоченные (доверенные) субъекты (Мак-Лин) В базовую модель дополнительно вводится подмножество доверенных субъектов,

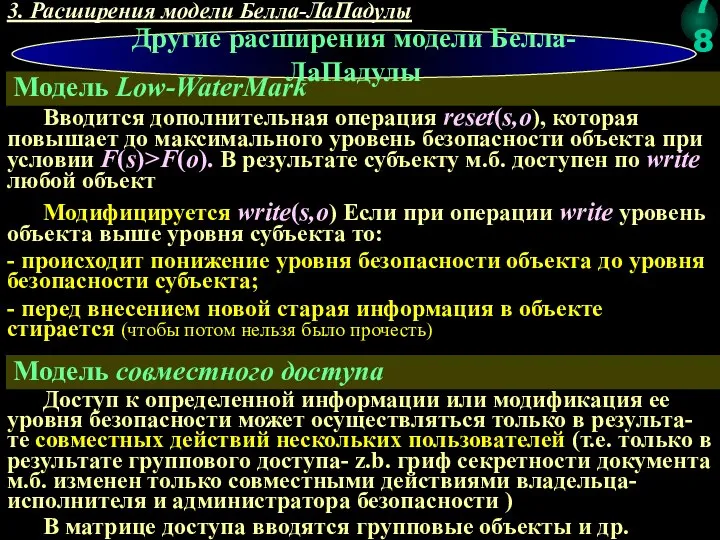

- 78. 3. Расширения модели Белла-ЛаПадулы Модель Low-WaterMark Другие расширения модели Белла-ЛаПадулы Модель совместного доступа Модифицируется write(s,o) Если

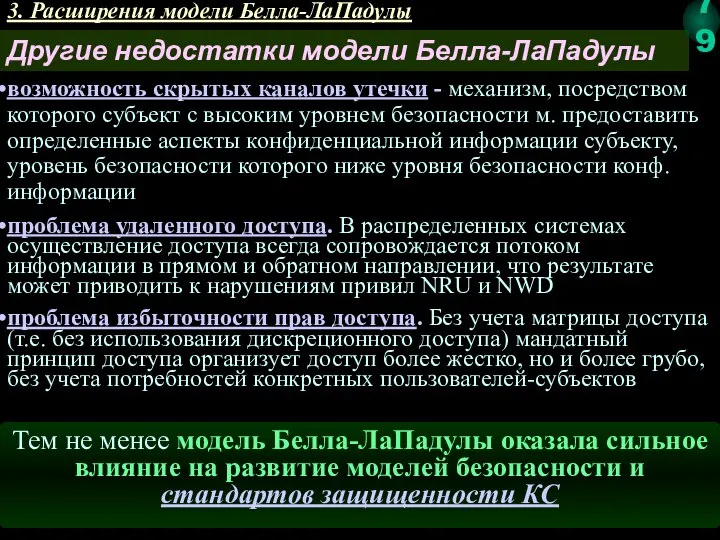

- 79. 3. Расширения модели Белла-ЛаПадулы Другие недостатки модели Белла-ЛаПадулы возможность скрытых каналов утечки - механизм, посредством которого

- 80. Лекция Модели безопасности на основе тематической политики Тема 2. Модели безопасности компьютерных систем

- 81. Учебные вопросы: 1.Общая характеристика тематического разграничения доступа 2.Тематическая решетка мультирубрик иерархического рубрикатора 3.Модели тематико-иерархического разграничения доступа

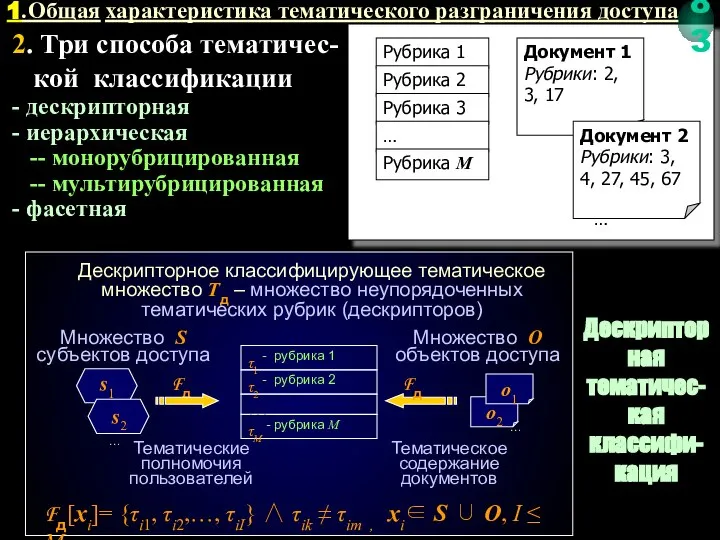

- 82. 1.Общая характеристика тематического разграничения доступа 1.Множество субъектов и объектов доступа X = S ∪ O тематически

- 83. 1.Общая характеристика тематического разграничения доступа 2. Три способа тематичес-кой классификации - дескрипторная - иерархическая -- монорубрицированная

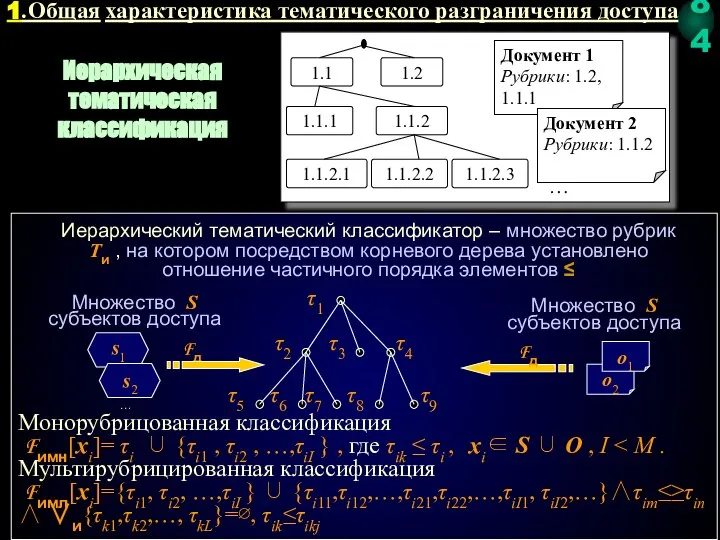

- 84. 1.Общая характеристика тематического разграничения доступа Иерархическая тематическая классификация

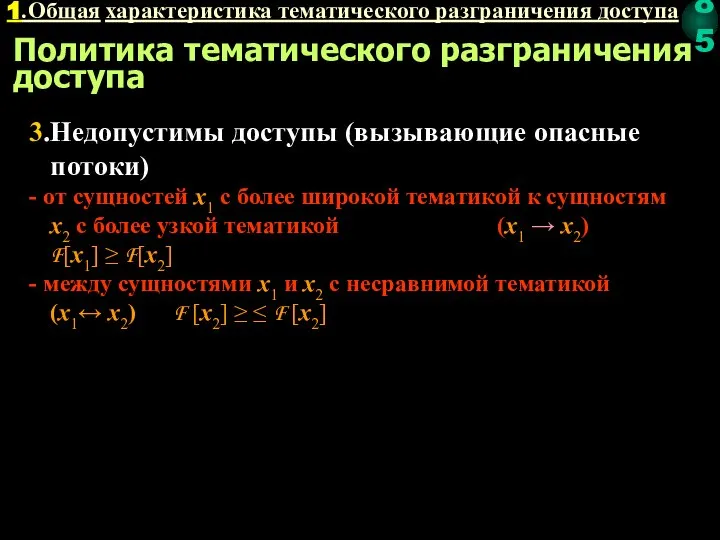

- 85. 1.Общая характеристика тематического разграничения доступа 3.Недопустимы доступы (вызывающие опасные потоки) - от сущностей x1 с более

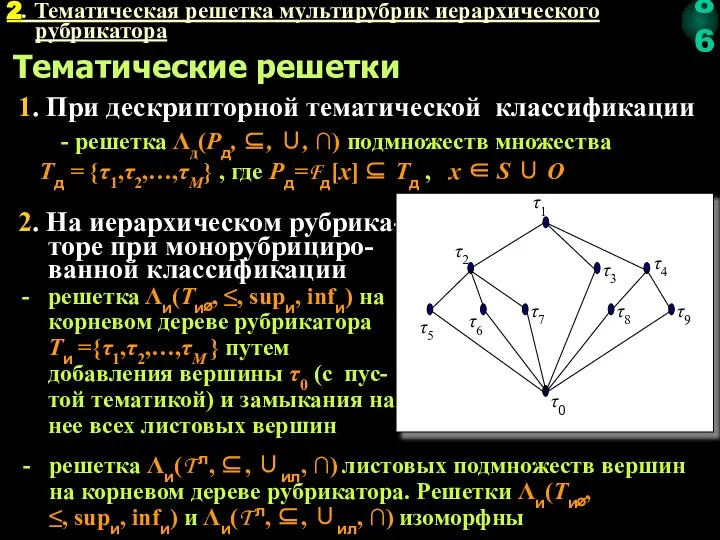

- 86. 2. Тематическая решетка мультирубрик иерархического рубрикатора Тематические решетки 1. При дескрипторной тематической классификации - решетка Λд(Pд,

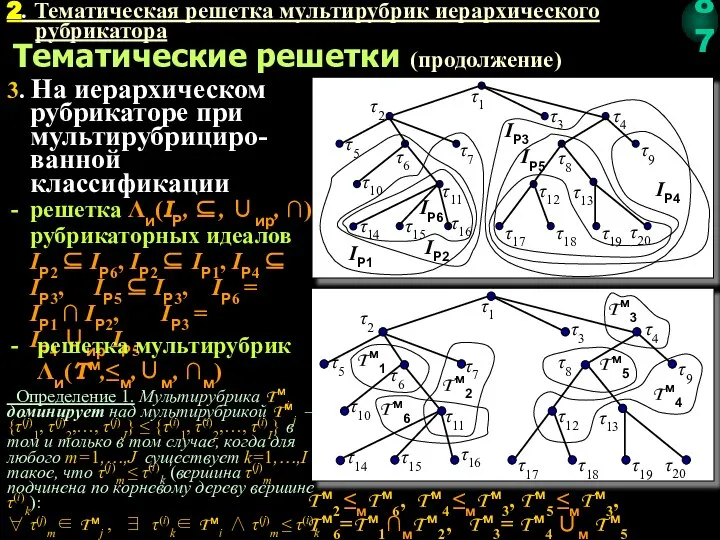

- 87. 2. Тематическая решетка мультирубрик иерархического рубрикатора Тематические решетки (продолжение) 3. На иерархическом рубрикаторе при мультирубрициро-ванной классификации

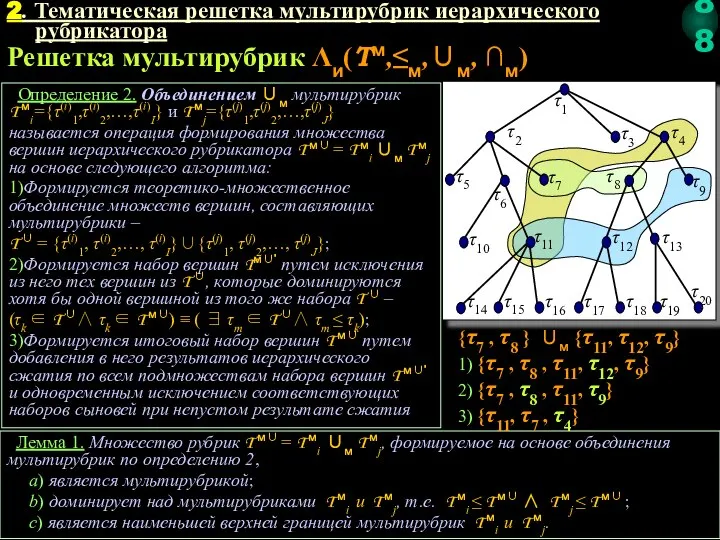

- 88. 2. Тематическая решетка мультирубрик иерархического рубрикатора Решетка мультирубрик Λи(Tм,≤м,∪м, ∩м) Определение 2. Объединением ∪м мультирубрик T

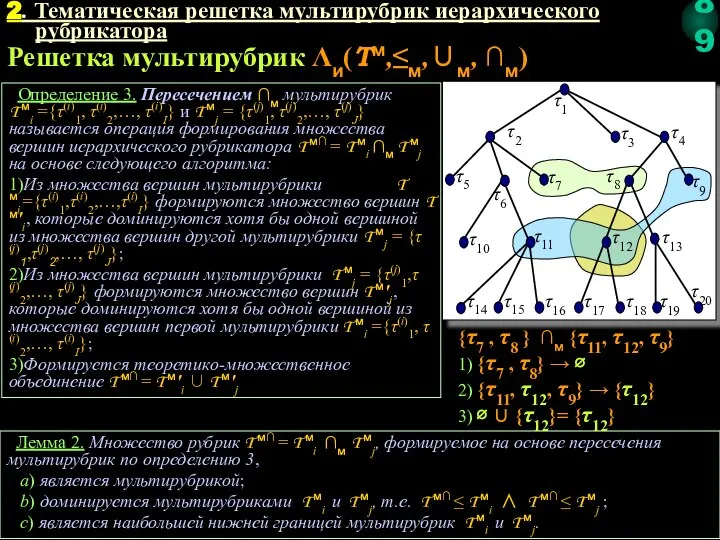

- 89. 2. Тематическая решетка мультирубрик иерархического рубрикатора Решетка мультирубрик Λи(Tм,≤м,∪м, ∩м) Определение 3. Пересечением ∩м мультирубрик T

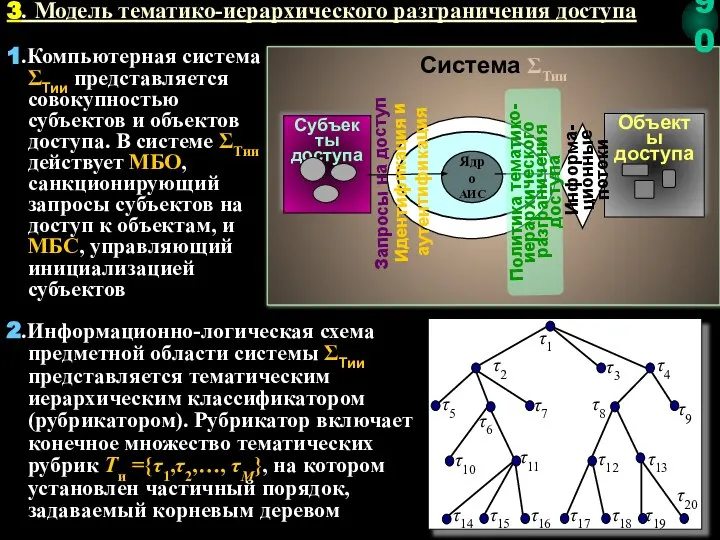

- 90. 3. Модель тематико-иерархического разграничения доступа 1.Компьютерная система ΣТии представляется совокупностью субъектов и объектов доступа. В системе

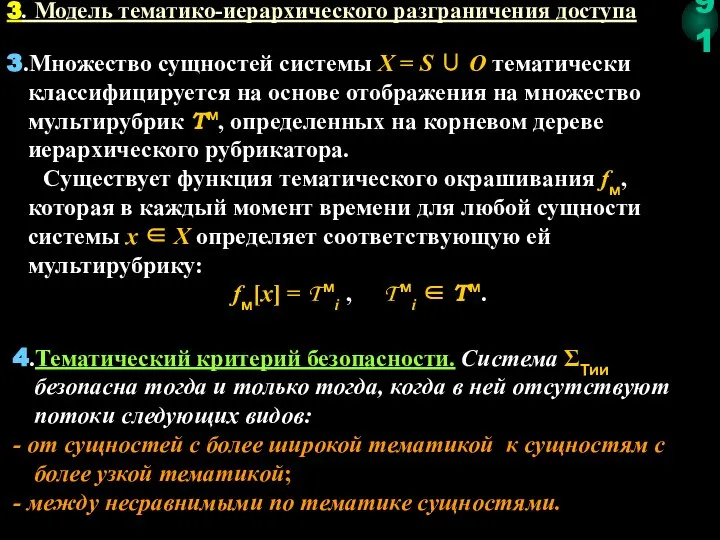

- 91. 3.Множество сущностей системы X = S ∪ O тематически классифицируется на основе отображения на множество мультирубрик

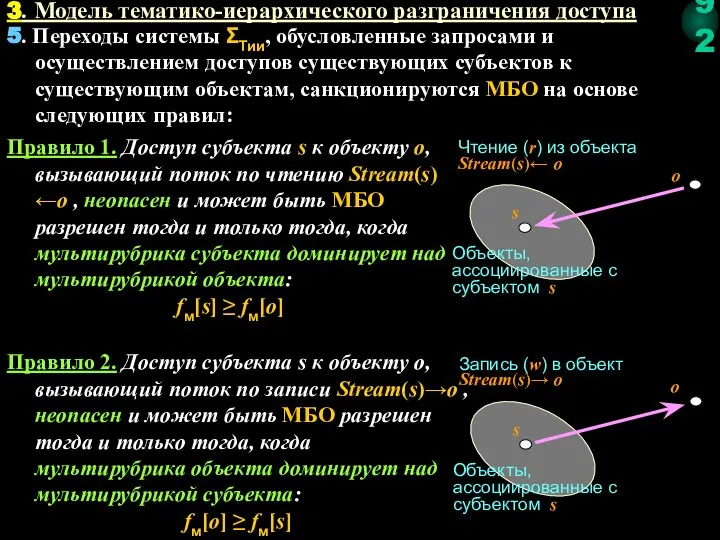

- 92. 5. Переходы системы ΣТии, обусловленные запросами и осуществлением доступов существующих субъектов к существующим объектам, санкционируются МБО

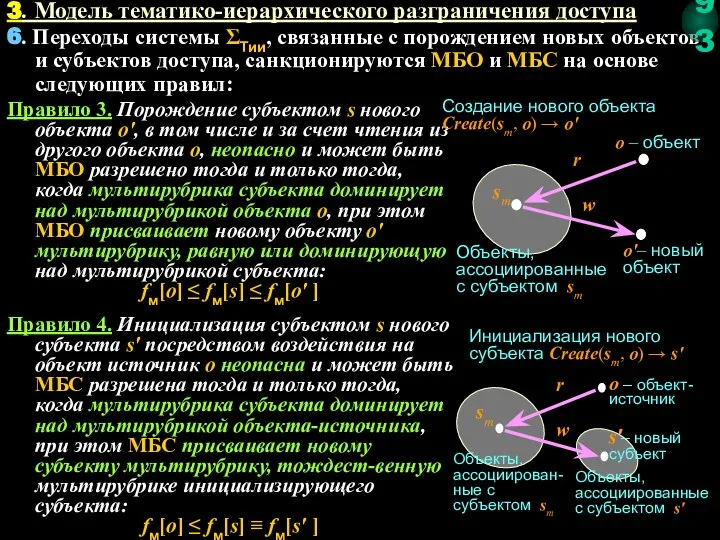

- 93. 6. Переходы системы ΣТии, связанные с порождением новых объектов и субъектов доступа, санкционируются МБО и МБС

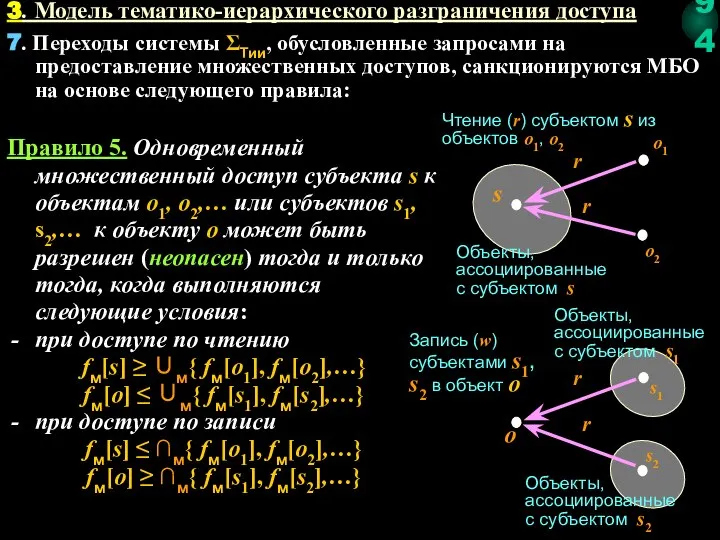

- 94. 7. Переходы системы ΣТии, обусловленные запросами на предоставление множественных доступов, санкционируются МБО на основе следующего правила:

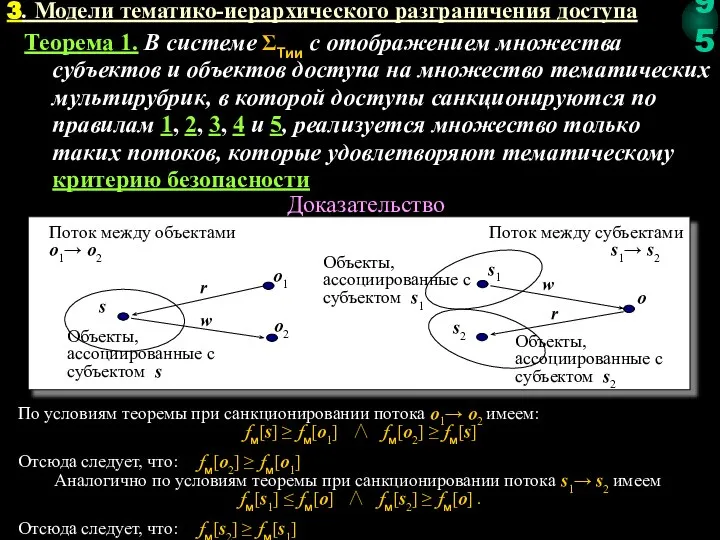

- 95. 3. Модели тематико-иерархического разграничения доступа Теорема 1. В системе ΣТии с отображением множества субъектов и объектов

- 96. Лекция Модели безопасности на основе ролевой политики Тема 2. Модели безопасности компьютерных систем

- 97. Учебные вопросы: 1.Модели ролевого доступа 2.Модели индивидуально-группового доступа 3.MMS-модель

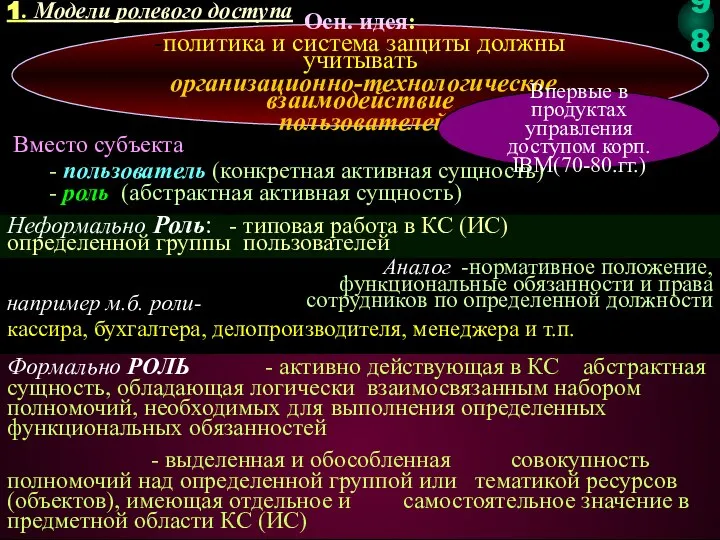

- 98. 1. Модели ролевого доступа Осн. идея: -политика и система защиты должны учитывать организационно-технологическое взаимодействие пользователей Вместо

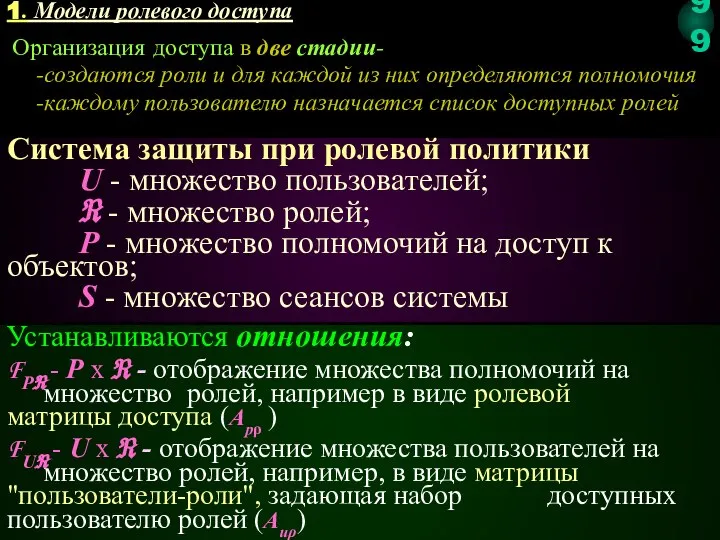

- 99. Система защиты при ролевой политики U - множество пользователей; ℜ - множество ролей; P - множество

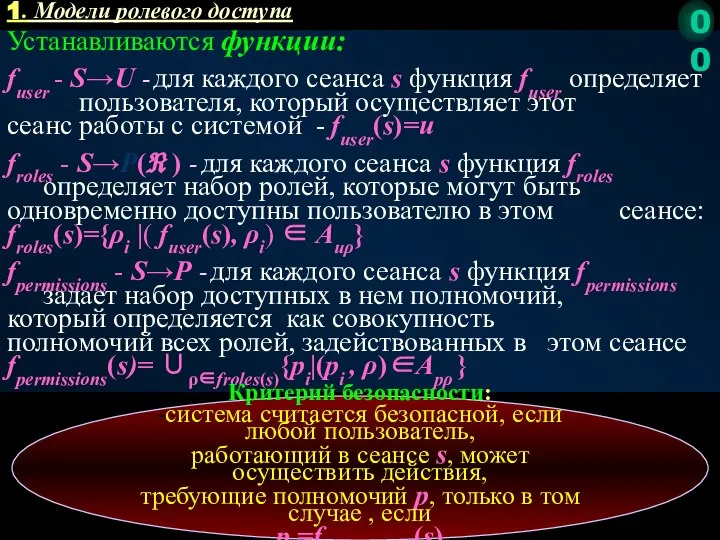

- 100. Устанавливаются функции: fuser - S→U - для каждого сеанса s функция fuser определяет пользователя, который осуществляет

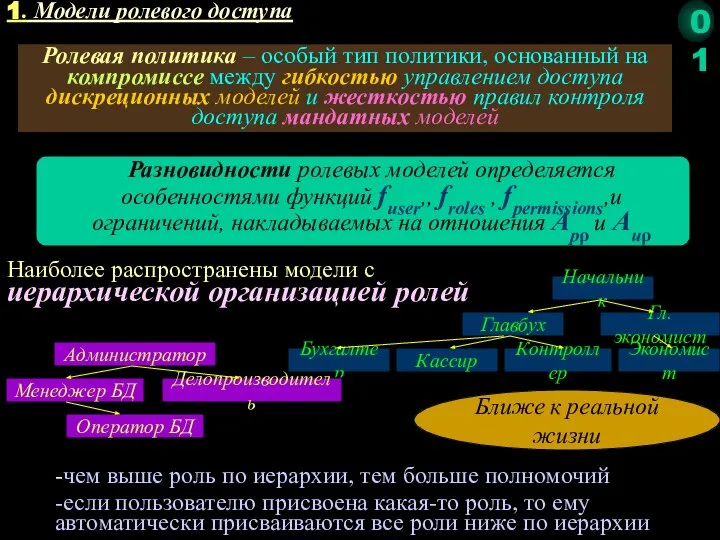

- 101. Ролевая политика – особый тип политики, основанный на компромиссе между гибкостью управлением доступа дискреционных моделей и

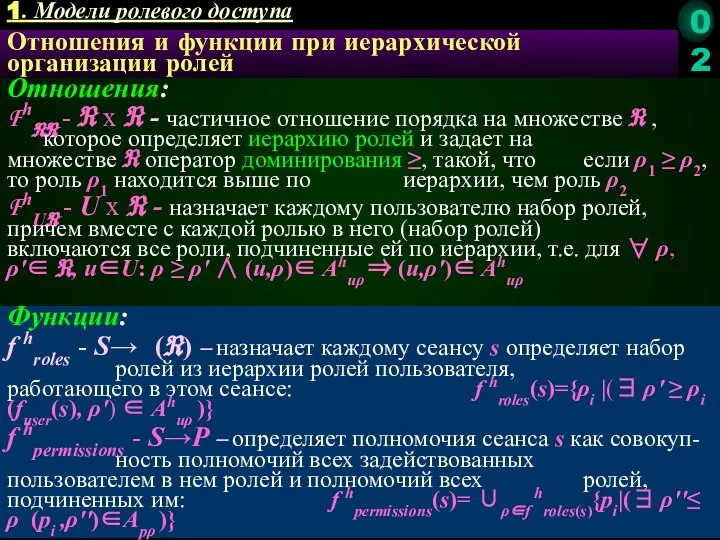

- 102. Отношения и функции при иерархической организации ролей Отношения: Fhℜℜ - ℜ х ℜ - частичное отношение

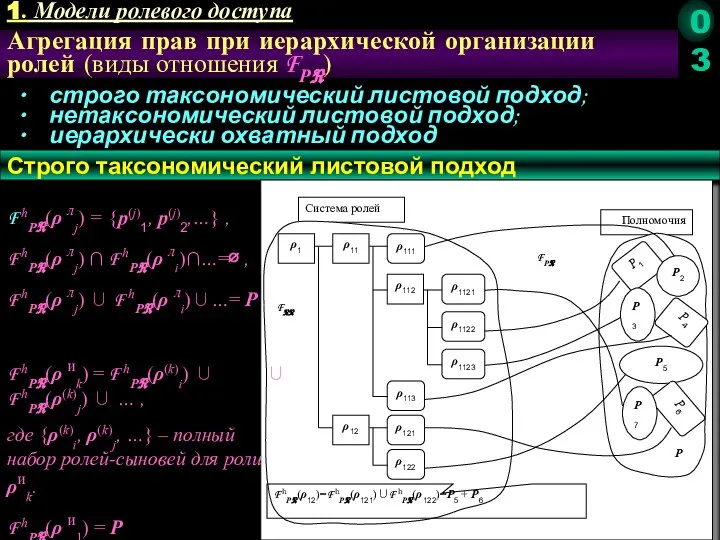

- 103. Агрегация прав при иерархической организации ролей (виды отношения FPℜ) ∙ строго таксономический листовой подход; ∙ нетаксономический

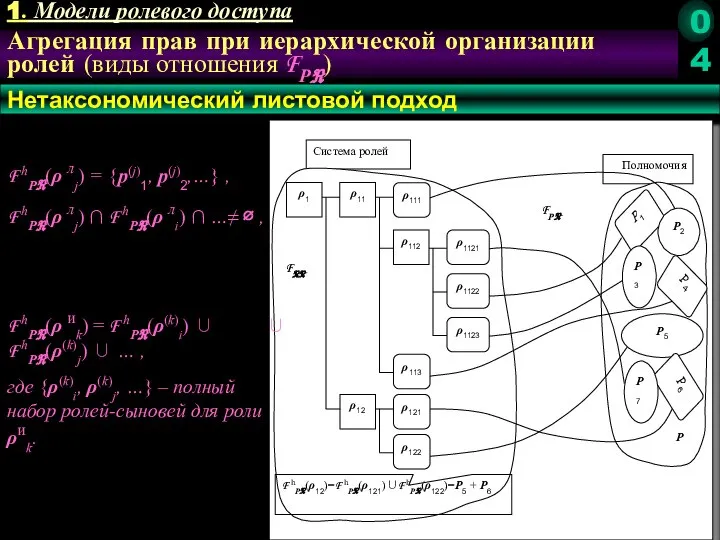

- 104. Агрегация прав при иерархической организации ролей (виды отношения FPℜ) Нетаксономический листовой подход F hPℜ(ρ лj) =

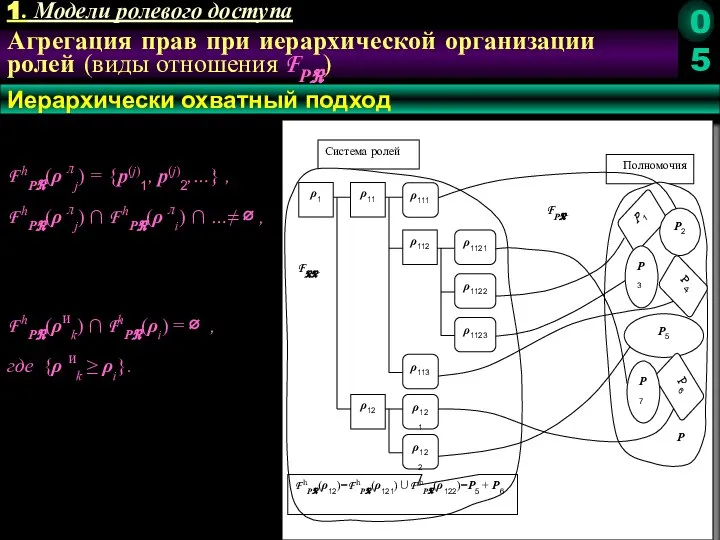

- 105. Агрегация прав при иерархической организации ролей (виды отношения FPℜ) Иерархически охватный подход F hPℜ(ρ лj) =

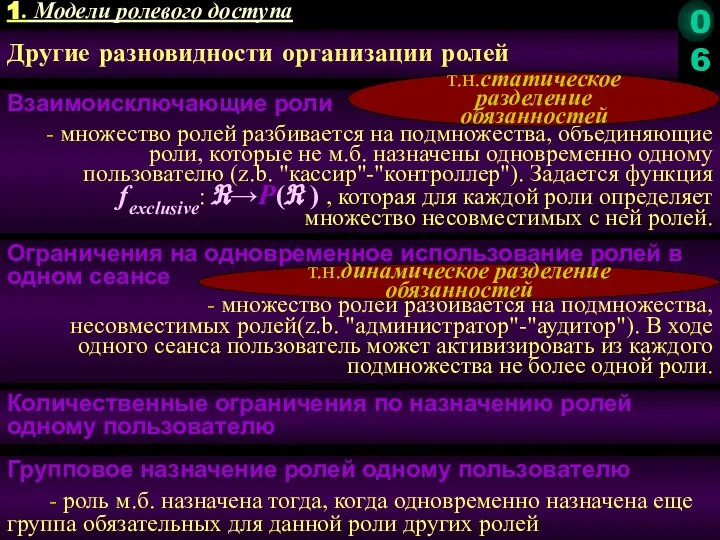

- 106. Другие разновидности организации ролей Взаимоисключающие роли - множество ролей разбивается на подмножества, объединяющие роли, которые не

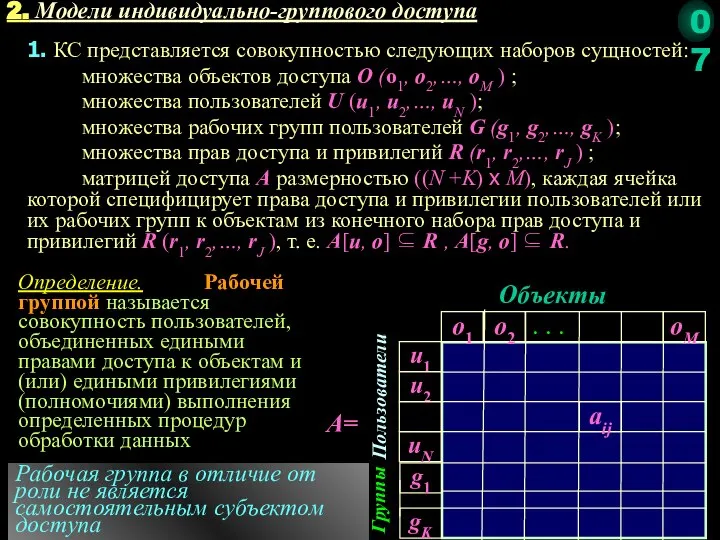

- 107. 2. Модели индивидуально-группового доступа 1. КС представляется совокупностью следующих наборов сущностей: множества объектов доступа O (o1,

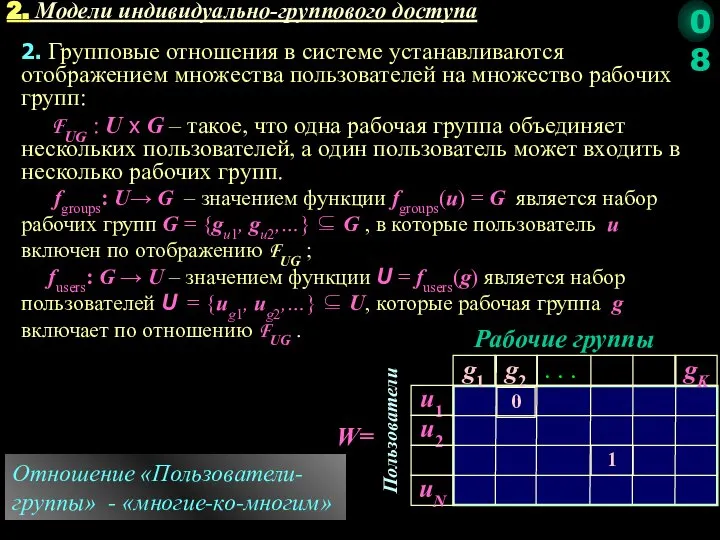

- 108. 2. Модели индивидуально-группового доступа 2. Групповые отношения в системе устанавливаются отображением множества пользователей на множество рабочих

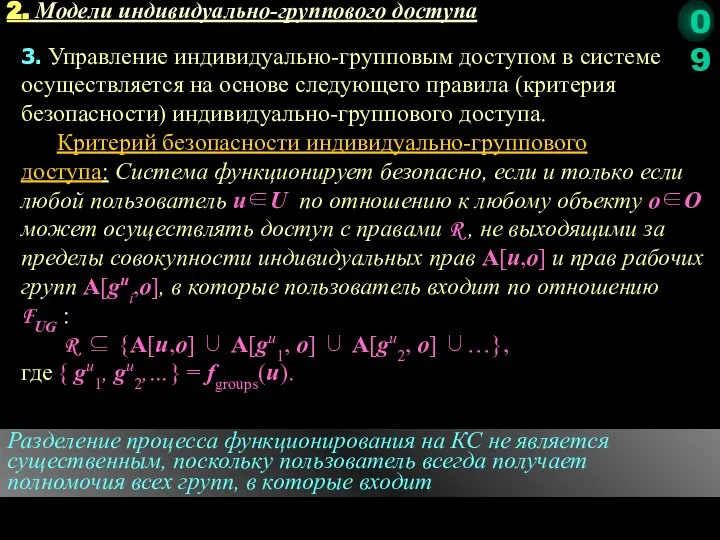

- 109. 2. Модели индивидуально-группового доступа 3. Управление индивидуально-групповым доступом в системе осуществляется на основе следующего правила (критерия

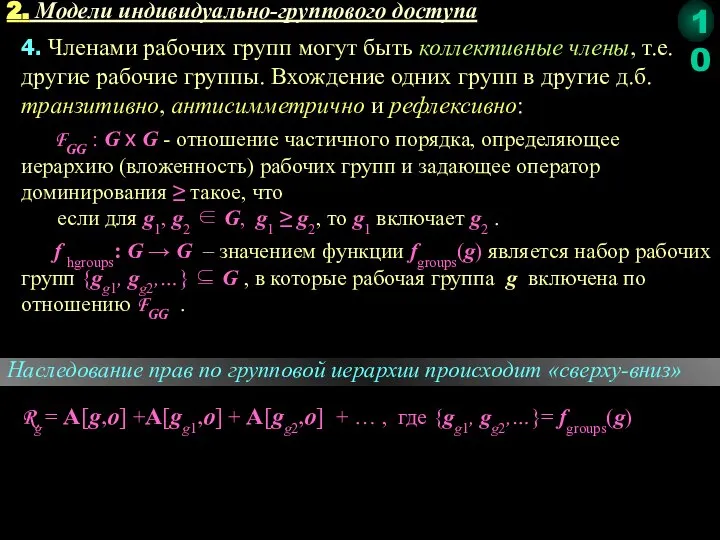

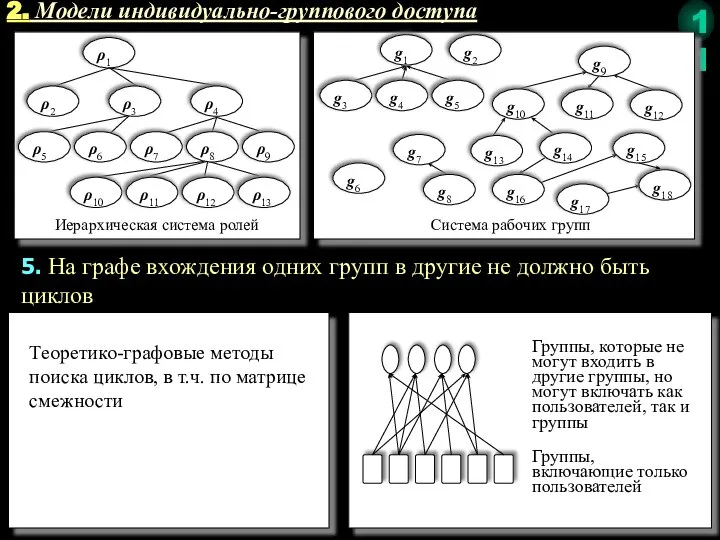

- 110. 2. Модели индивидуально-группового доступа 4. Членами рабочих групп могут быть коллективные члены, т.е. другие рабочие группы.

- 111. 2. Модели индивидуально-группового доступа 5. На графе вхождения одних групп в другие не должно быть циклов

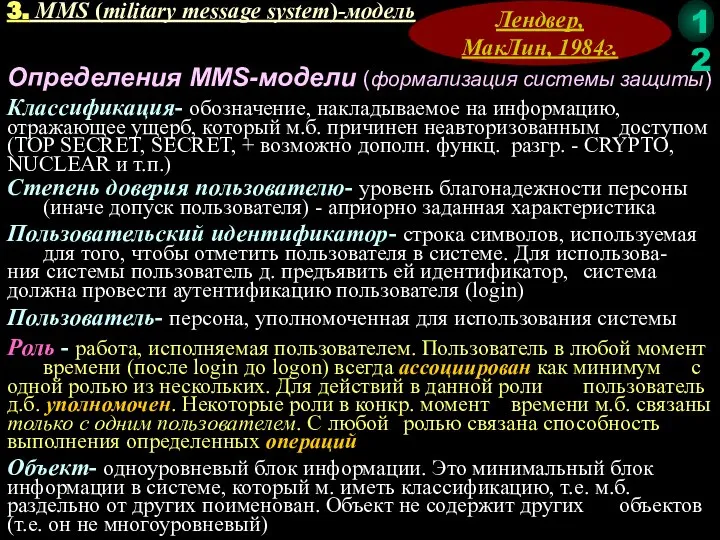

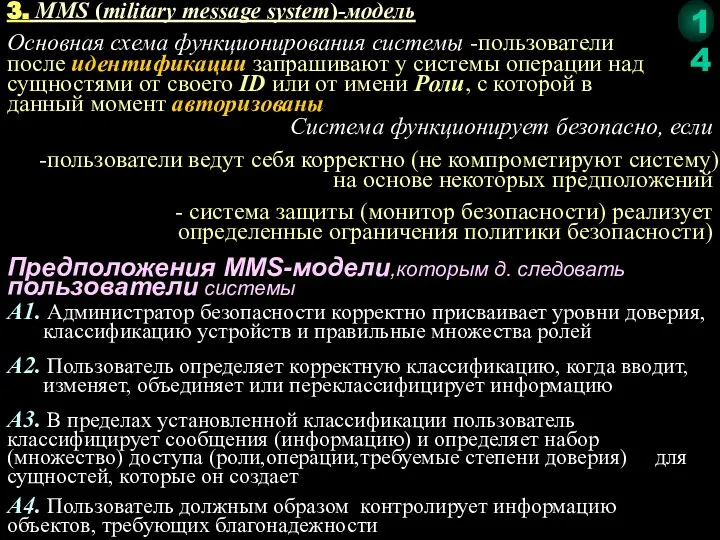

- 112. 3. MMS (military message system)-модель Лендвер, МакЛин, 1984г. Определения MMS-модели (формализация системы защиты) Классификация- обозначение, накладываемое

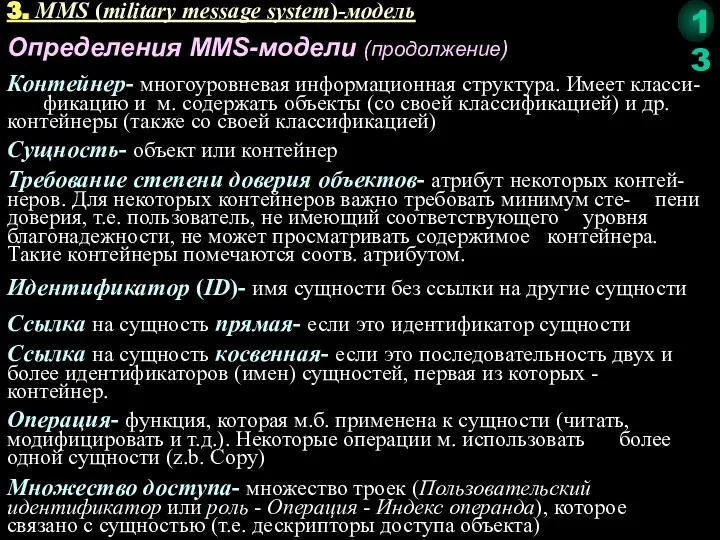

- 113. Определения MMS-модели (продолжение) Контейнер- многоуровневая информационная структура. Имеет класси- фикацию и м. содержать объекты (со своей

- 114. Основная схема функционирования системы -пользователи после идентификации запрашивают у системы операции над сущностями от своего ID

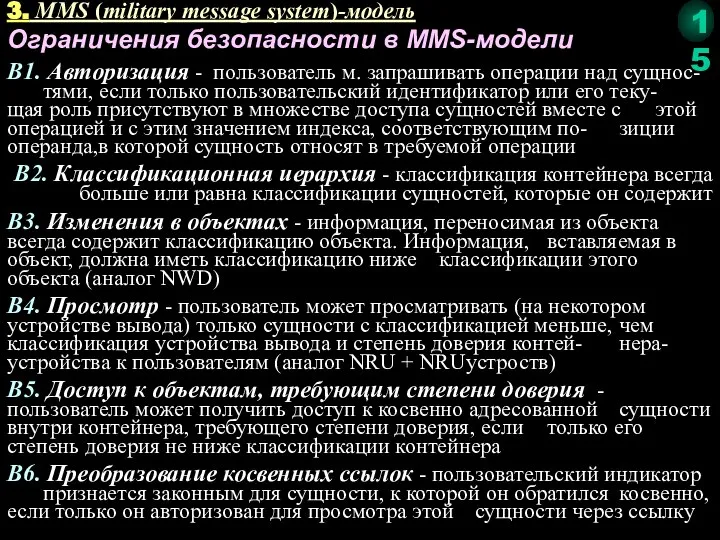

- 115. Ограничения безопасности в MMS-модели В1. Авторизация - пользователь м. запрашивать операции над сущнос- тями, если только

- 117. Скачать презентацию

![Проблема «троянских» программ Command "создать файл“ (s2,f): if write ∈ [s2, o2]](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/958898/slide-44.jpg)

Знакомство с интерфейсом программы Кумир

Знакомство с интерфейсом программы Кумир Цифровая среда современных детей

Цифровая среда современных детей Информация и алфавит

Информация и алфавит Создание Flash-анимации

Создание Flash-анимации Presentation name

Presentation name Текстовый редактор MS Word

Текстовый редактор MS Word Представление информационного пространства с помощь графического интерфейса

Представление информационного пространства с помощь графического интерфейса Делегаты. Примеры делегатов

Делегаты. Примеры делегатов Язык программирования Python

Язык программирования Python Использование Microsoft Office Publisher в работе

Использование Microsoft Office Publisher в работе Adobe InDesign. Быстрое погружение

Adobe InDesign. Быстрое погружение Передача телемеханической информации

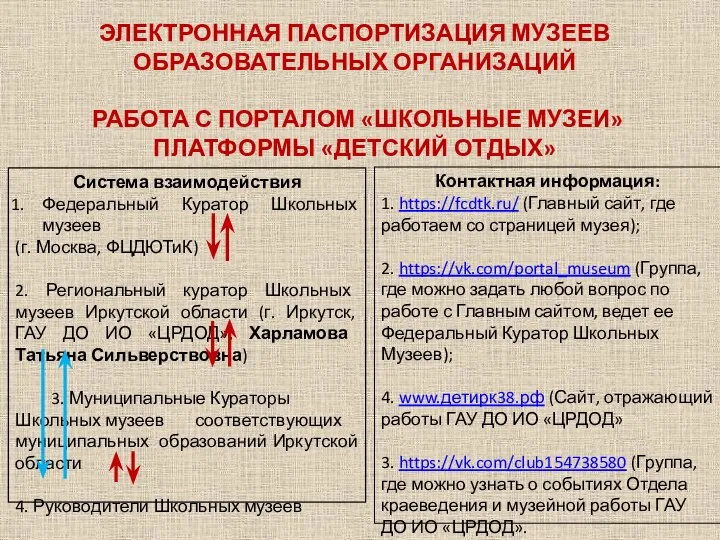

Передача телемеханической информации Электронная паспортизация музеев образовательных организаций. Портал Школьные музеи

Электронная паспортизация музеев образовательных организаций. Портал Школьные музеи Анимация объектов. Microsoft PowerPoint

Анимация объектов. Microsoft PowerPoint The Isis Magazine

The Isis Magazine Активный ли я пользователь социальных сетей?

Активный ли я пользователь социальных сетей? Почему не работает реклама в интернете

Почему не работает реклама в интернете Информационные системы судопроизводства

Информационные системы судопроизводства Принципы построения компьютерных сетей. Компоненты вычислительных сетей

Принципы построения компьютерных сетей. Компоненты вычислительных сетей Blue Belt … Onlykiosk Coding …

Blue Belt … Onlykiosk Coding … Создание магазина приложений для OC Android

Создание магазина приложений для OC Android Эволюция веб-технологий

Эволюция веб-технологий Ритм-игры и музыкальные компьютерные игры

Ритм-игры и музыкальные компьютерные игры Пенсійний фонд України оновлює фірмовий стиль

Пенсійний фонд України оновлює фірмовий стиль Информационно-поисковые системы

Информационно-поисковые системы Маршрутизация и транспортировка данных по компьютерным сетям

Маршрутизация и транспортировка данных по компьютерным сетям Расчет перекрытия на четырех колоннах

Расчет перекрытия на четырех колоннах Использование текстового процессора для обобщения темы Морфемика и орфография

Использование текстового процессора для обобщения темы Морфемика и орфография