Содержание

- 2. Лекция № 9 ПОЛИТИКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ В ОРГАНИЗАЦИИ

- 3. Лекция № 9 ПОЛИТИКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ В ОРГАНИЗАЦИИ ВОПРОС 1. Определение политики информационной безопасности

- 4. ВОПРОС 1. Определение политики информационной безопасности персональных данных в организации ПОЛИТИКА БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ — формальное изложение

- 5. ВОПРОС 1. Определение политики информационной безопасности персональных данных в организации ЦЕЛЬ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ (ОРГАНИЗАЦИИ) - заранее

- 6. Среднестатистический проект по защите персональных данных организации длится 4-6 месяцев. В условиях жесткой экономии времени, особенную

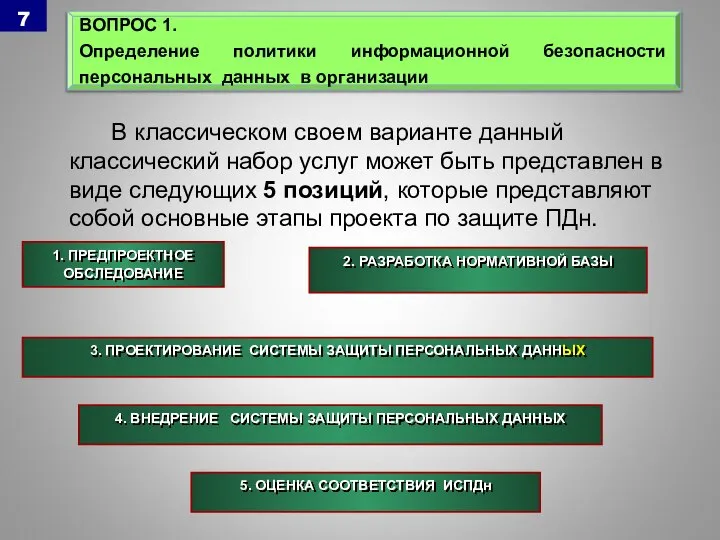

- 7. В классическом своем варианте данный классический набор услуг может быть представлен в виде следующих 5 позиций,

- 8. ВОПРОС 1. Определение политики информационной безопасности персональных данных в организации

- 9. ВОПРОС 1. Определение политики информационной безопасности персональных данных в организации

- 10. ВОПРОС 1. Определение политики информационной безопасности персональных данных в организации

- 11. ВОПРОС 1. Определение политики информационной безопасности персональных данных в организации

- 12. ВОПРОС 1. Определение политики информационной безопасности персональных данных в организации

- 13. ВОПРОС 1. Определение политики информационной безопасности персональных данных в организации

- 14. ВОПРОС 1. Определение политики информационной безопасности персональных данных в организации

- 15. Лекция № 9 ПОЛИТИКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ В ОРГАНИЗАЦИИ ВОПРОС 2. Принципы политики безопасности персональных

- 16. ВОПРОС 2. Принципы политики безопасности персональных данных Обработка персональных данных должна осуществляться на основе принципов: 1)

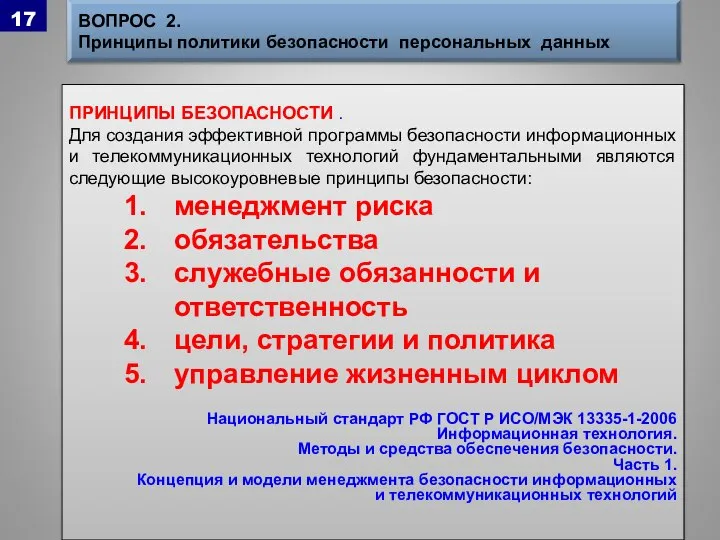

- 17. ВОПРОС 2. Принципы политики безопасности персональных данных ПРИНЦИПЫ БЕЗОПАСНОСТИ . Для создания эффективной программы безопасности информационных

- 18. ВОПРОС 2. Принципы политики безопасности персональных данных ПРИНЦИПЫ БЕЗОПАСНОСТИ . 1. МЕНЕДЖМЕНТ РИСКА— скоординированные действия по

- 19. ВОПРОС 2. Принципы политики безопасности персональных данных ПРИНЦИПЫ БЕЗОПАСНОСТИ 2. ОБЯЗАТЕЛЬСТВА — важны обязательства организации в

- 20. ВОПРОС 2. Принципы политики безопасности персональных данных ПРИНЦИПЫ БЕЗОПАСНОСТИ 3. СЛУЖЕБНЫЕ ОБЯЗАННОСТИ И ОТВЕТСТВЕННОСТЬ — руководство

- 21. ВОПРОС 2. Принципы политики безопасности персональных данных ПРИНЦИПЫ БЕЗОПАСНОСТИ . 4. ЦЕЛИ, СТРАТЕГИИ И ПОЛИТИКА —

- 22. ВОПРОС 2. Принципы политики безопасности персональных данных ПРИНЦИПЫ БЕЗОПАСНОСТИ 5. УПРАВЛЕНИЕ ЖИЗНЕННЫМ ЦИКЛОМ — управление безопасностью

- 23. ВОПРОС 2. Принципы политики безопасности персональных данных ПРИНЦИПЫ БЕЗОПАСНОСТИ ЖИЗНЕННЫЙ ЦИКЛ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ — совокупность взаимосвязанных

- 24. Лекция № 9 ПОЛИТИКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ В ОРГАНИЗАЦИИ ВОПРОС 3. Практические аспекты выполнения законодательных

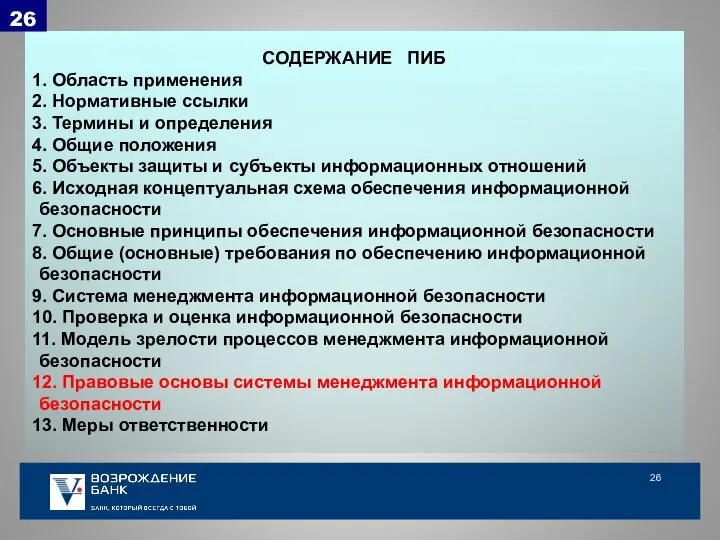

- 26. СОДЕРЖАНИЕ ПИБ 1. Область применения 2. Нормативные ссылки 3. Термины и определения 4. Общие положения 5.

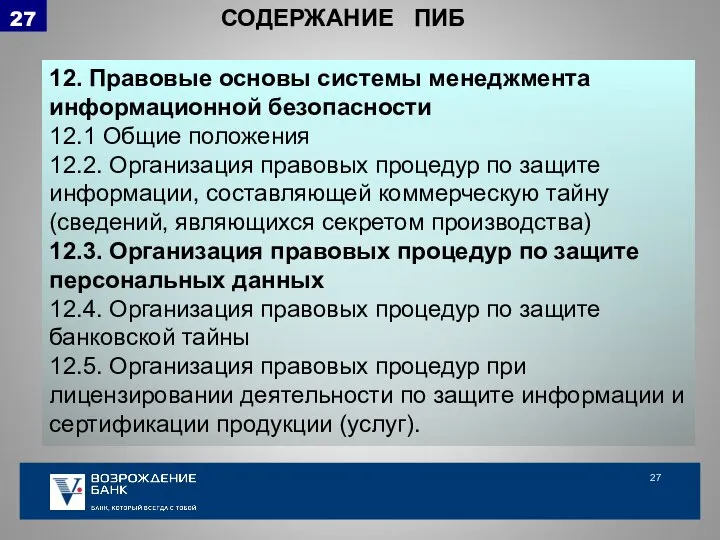

- 27. 12. Правовые основы системы менеджмента информационной безопасности 12.1 Общие положения 12.2. Организация правовых процедур по защите

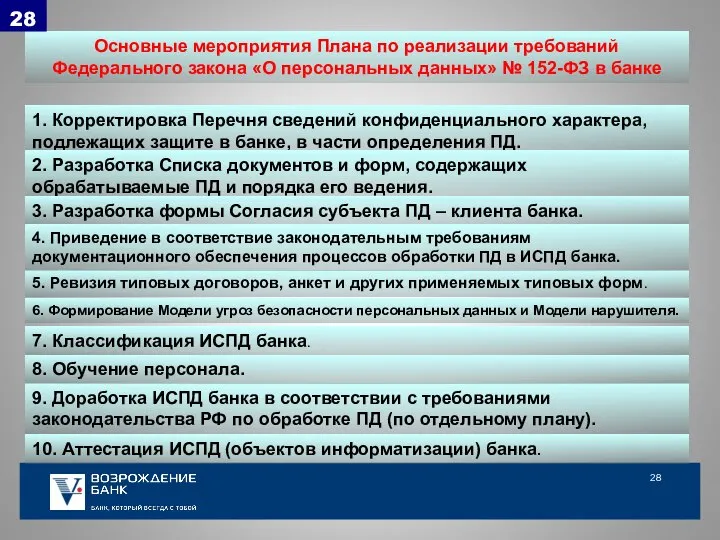

- 28. 1. Корректировка Перечня сведений конфиденциального характера, подлежащих защите в банке, в части определения ПД. Основные мероприятия

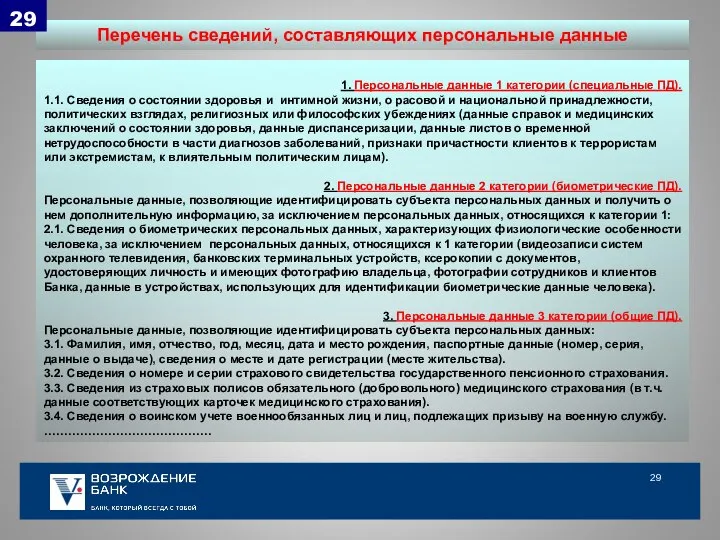

- 29. Перечень сведений, составляющих персональные данные 1. Персональные данные 1 категории (специальные ПД). 1.1. Сведения о состоянии

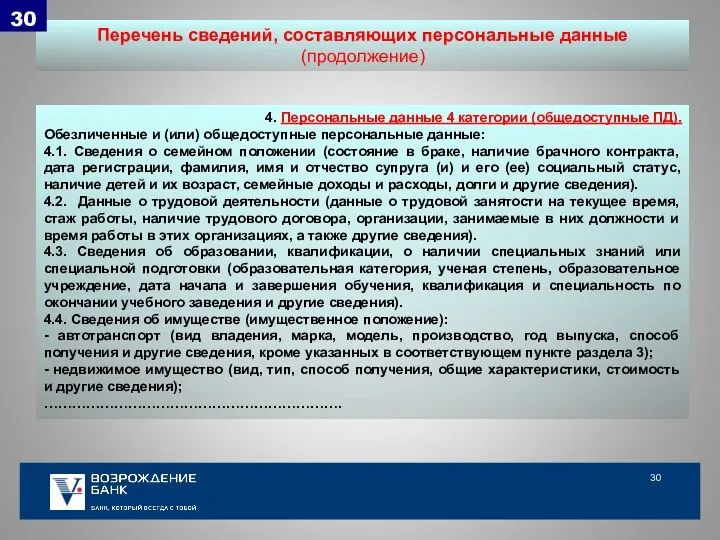

- 30. Перечень сведений, составляющих персональные данные (продолжение) 4. Персональные данные 4 категории (общедоступные ПД). Обезличенные и (или)

- 31. Система аудита и аттестации Банка «Возрождение» (ОАО)

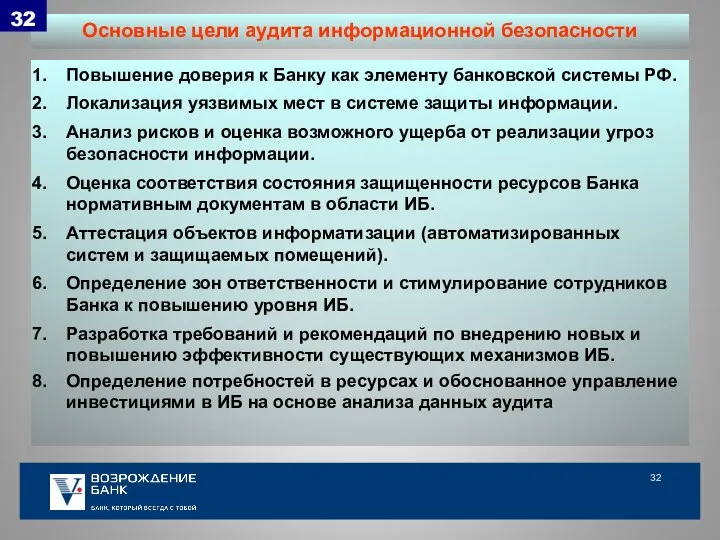

- 32. Основные цели аудита информационной безопасности Повышение доверия к Банку как элементу банковской системы РФ. Локализация уязвимых

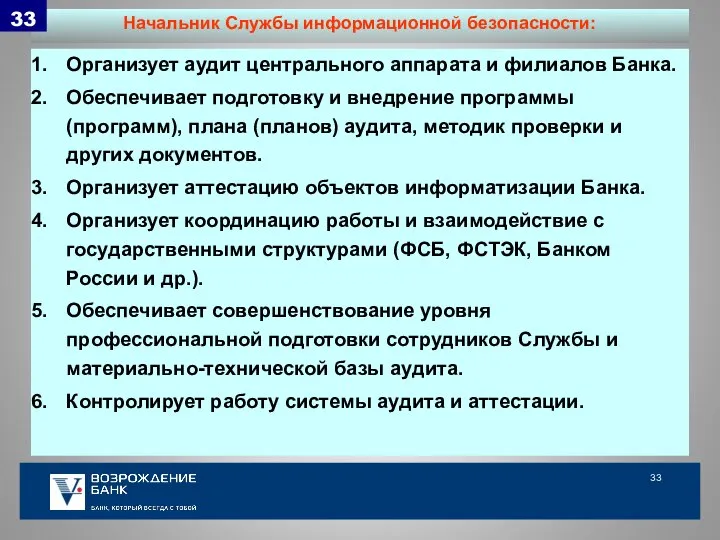

- 33. Начальник Службы информационной безопасности: Организует аудит центрального аппарата и филиалов Банка. Обеспечивает подготовку и внедрение программы

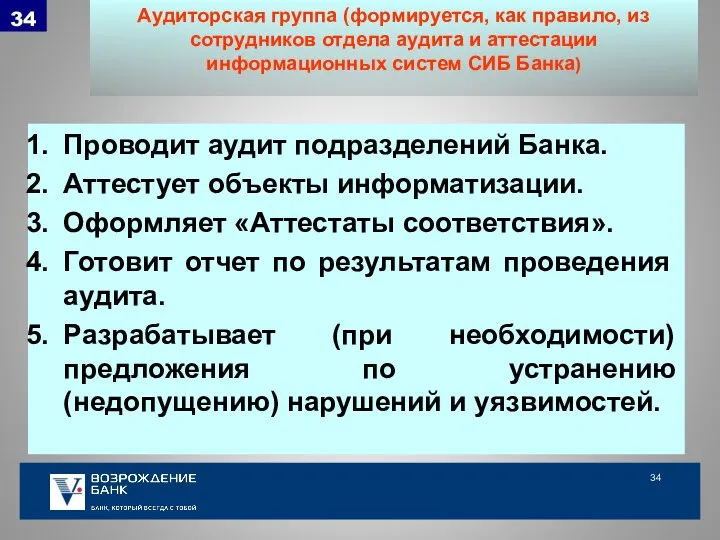

- 34. Аудиторская группа (формируется, как правило, из сотрудников отдела аудита и аттестации информационных систем СИБ Банка) Проводит

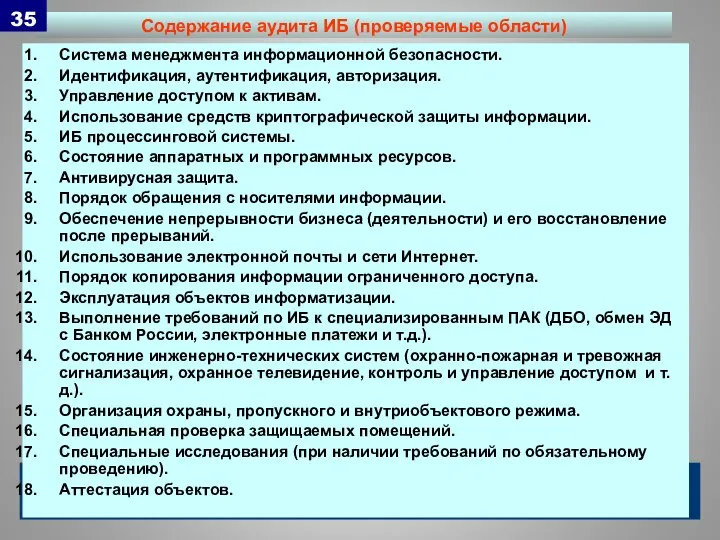

- 35. Содержание аудита ИБ (проверяемые области) Система менеджмента информационной безопасности. Идентификация, аутентификация, авторизация. Управление доступом к активам.

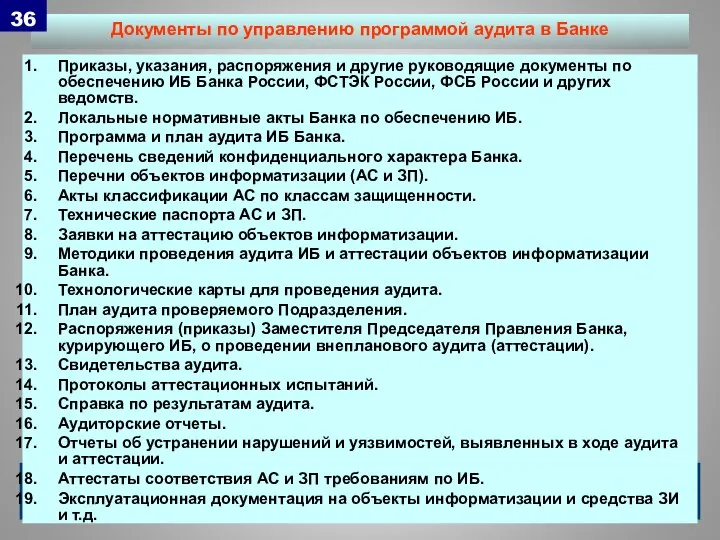

- 36. Документы по управлению программой аудита в Банке Приказы, указания, распоряжения и другие руководящие документы по обеспечению

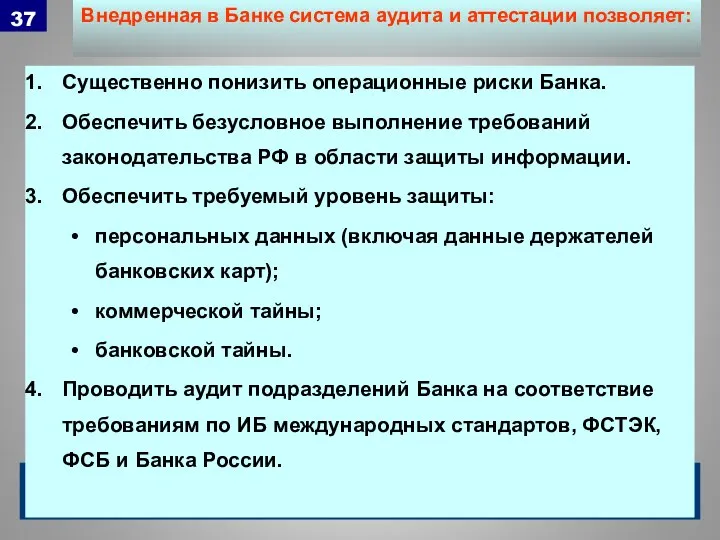

- 37. Внедренная в Банке система аудита и аттестации позволяет: Существенно понизить операционные риски Банка. Обеспечить безусловное выполнение

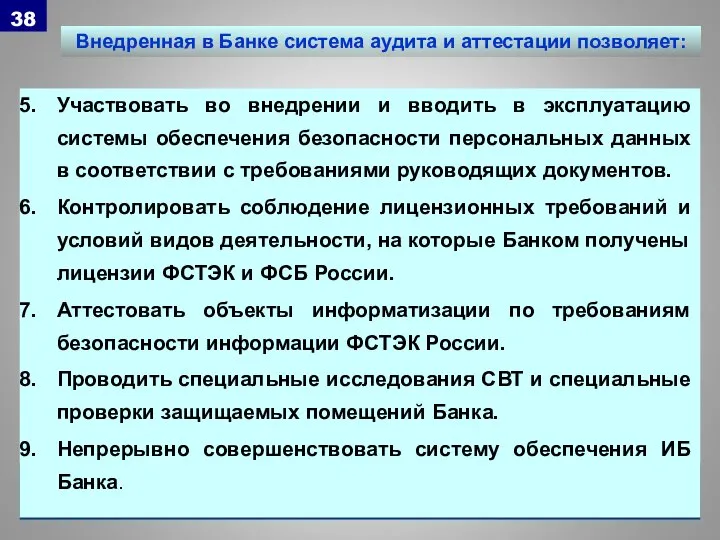

- 38. Участвовать во внедрении и вводить в эксплуатацию системы обеспечения безопасности персональных данных в соответствии с требованиями

- 39. ВОПРОС 4. Практические примеры частных политик информационной безопасности Лекция № 9 ПОЛИТИКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ

- 40. ВОПРОС 4. Практические примеры частных политик информационной безопасности организации ПОЛИТИКА КЛАССИФИКАЦИИ ИНФОРМАЦИИ Назначение и область действия

- 41. ВОПРОС 4. Практические примеры частных политик информационной безопасности организации ПОЛИТИКА КЛАССИФИКАЦИИ ИНФОРМАЦИИ Основные требования Для обеспечения

- 42. ВОПРОС 4. Практические примеры частных политик информационной безопасности организации ПОЛИТИКА КЛАССИФИКАЦИИ ИНФОРМАЦИИ К информации I категории

- 43. ВОПРОС 4. Практические примеры частных политик информационной безопасности организации ПОЛИТИКА КЛАССИФИКАЦИИ ИНФОРМАЦИИ Информационные ресурсы, содержащие классифицированную

- 44. ВОПРОС 4. Практические примеры частных политик информационной безопасности организации ПОЛИТИКА КЛАССИФИКАЦИИ ИНФОРМАЦИИ Ответственность Ответственность за проведение

- 45. ВОПРОС 4. Практические примеры частных политик информационной безопасности организации ПОЛИТИКА ИНВЕНТАРИЗАЦИИ ИНФОРМАЦИОННЫХ РЕСУРСОВ 1. Назначение и

- 46. ВОПРОС 4. Практические примеры частных политик информационной безопасности организации ПОЛИТИКА ИНВЕНТАРИЗАЦИИ ИНФОРМАЦИОННЫХ РЕСУРСОВ 2. Основные требования

- 47. ВОПРОС 4. Практические примеры частных политик информационной безопасности организации ПОЛИТИКА ИНВЕНТАРИЗАЦИИ ИНФОРМАЦИОННЫХ РЕСУРСОВ Для каждого защищаемого

- 48. ВОПРОС 4. Практические примеры частных политик информационной безопасности организации ПОЛИТИКА ИНВЕНТАРИЗАЦИИ ИНФОРМАЦИОННЫХ РЕСУРСОВ Ответственность Ответственность за

- 49. ВОПРОС 4. Практические примеры частных политик информационной безопасности организации ПОЛИТИКА УПРАВЛЕНИЯ РИСКАМИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Назначение и

- 50. ВОПРОС 4. Практические примеры частных политик информационной безопасности организации ПОЛИТИКА УПРАВЛЕНИЯ РИСКАМИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ 2 Основные

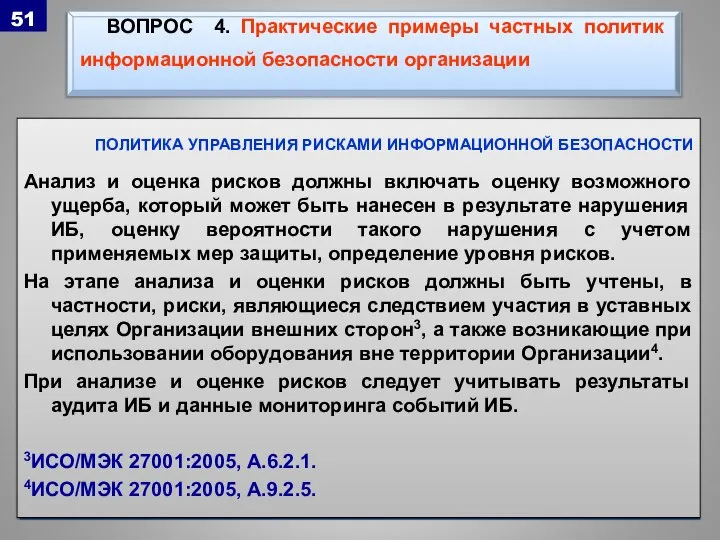

- 51. ВОПРОС 4. Практические примеры частных политик информационной безопасности организации ПОЛИТИКА УПРАВЛЕНИЯ РИСКАМИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Анализ и

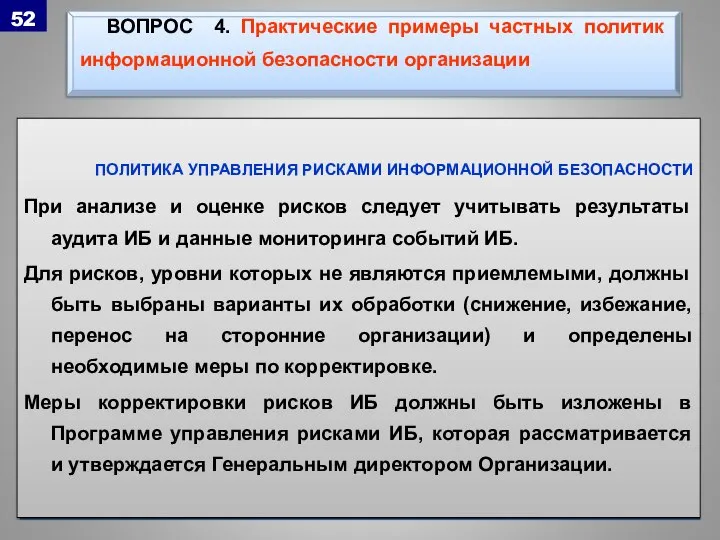

- 52. ВОПРОС 4. Практические примеры частных политик информационной безопасности организации ПОЛИТИКА УПРАВЛЕНИЯ РИСКАМИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ При анализе

- 54. Скачать презентацию

Алфавит и кодирование информации

Алфавит и кодирование информации Презентация на тему Кроссворды по информатике

Презентация на тему Кроссворды по информатике  Основные компоненты компьютера и их функции. Устройство обработки информации - центральный процессор

Основные компоненты компьютера и их функции. Устройство обработки информации - центральный процессор Аппаратное обеспечение ПК

Аппаратное обеспечение ПК Информационные технологии тесты 1-13 (ответы)

Информационные технологии тесты 1-13 (ответы) Этапы развития информационных технологий

Этапы развития информационных технологий Электронная почта. Телеконференции

Электронная почта. Телеконференции Windows PowerShell

Windows PowerShell Криптография для школьников

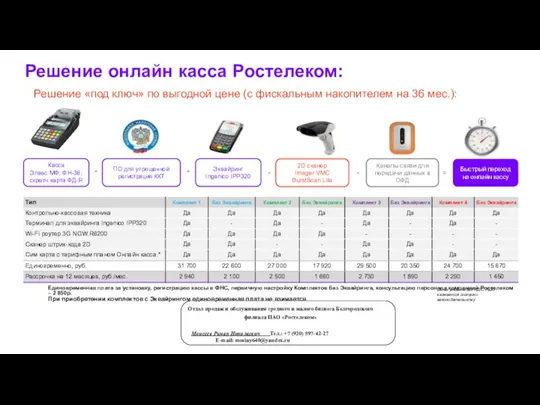

Криптография для школьников Решение под ключ по выгодной цене с фискальным накопителем на 36 месяцев, онлайн касса Ростелеком

Решение под ключ по выгодной цене с фискальным накопителем на 36 месяцев, онлайн касса Ростелеком Интернет

Интернет Обработка информации с помощью электронных таблиц. Практическое занятие. Часть II

Обработка информации с помощью электронных таблиц. Практическое занятие. Часть II Демонстрация MDM CORE

Демонстрация MDM CORE Система мониторинга и анализа перемещений пассажиров общественного транспорта

Система мониторинга и анализа перемещений пассажиров общественного транспорта Программирование циклических алгоритмов. Начала программирования

Программирование циклических алгоритмов. Начала программирования Разработка учебной презентации

Разработка учебной презентации Бот для назначения совещаний

Бот для назначения совещаний Файлы и папки. Имя слайда

Файлы и папки. Имя слайда Реализация принципов ООП в .net

Реализация принципов ООП в .net Социально-технологическая сингулярность. Значимые события в истории цифрового искусства

Социально-технологическая сингулярность. Значимые события в истории цифрового искусства Функции для разбора списка переданных опций

Функции для разбора списка переданных опций Криптография

Криптография Содержательная линия Алгоритмизации и программирования

Содержательная линия Алгоритмизации и программирования Сложности и возможности развития кластеров в ИКТ сфере – примеры норвежских ИКТкластеров

Сложности и возможности развития кластеров в ИКТ сфере – примеры норвежских ИКТкластеров Человек в стеклянном замке, или безопасность в интернете. Интернет-зависимость

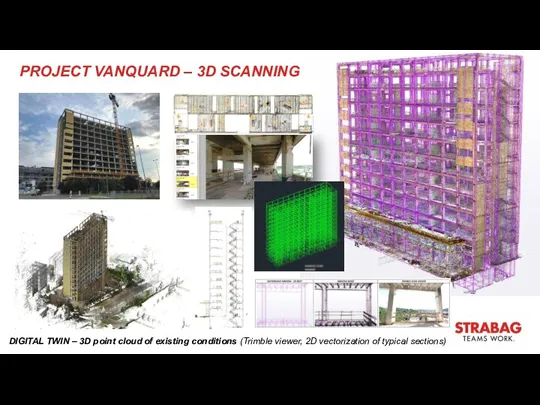

Человек в стеклянном замке, или безопасность в интернете. Интернет-зависимость Project vanquard – 3D scanning

Project vanquard – 3D scanning Программирование JavaScript на базе библиотеки JQuery

Программирование JavaScript на базе библиотеки JQuery Сравнение платформ создания сайтов

Сравнение платформ создания сайтов