Содержание

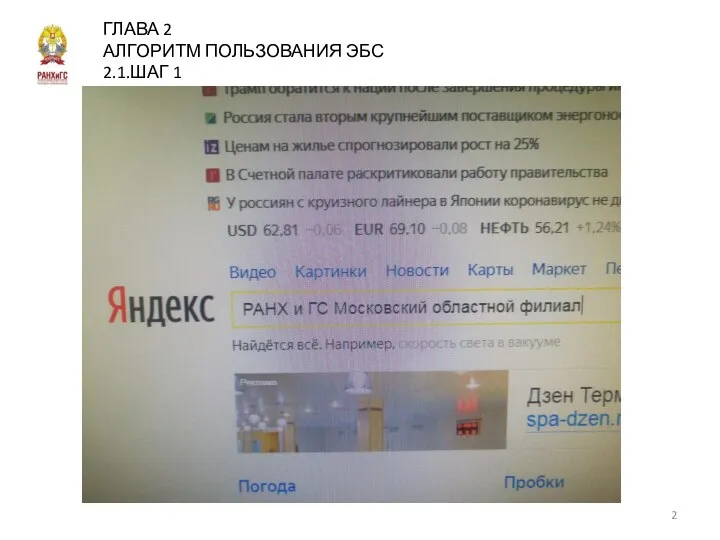

- 2. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.1.ШАГ 1

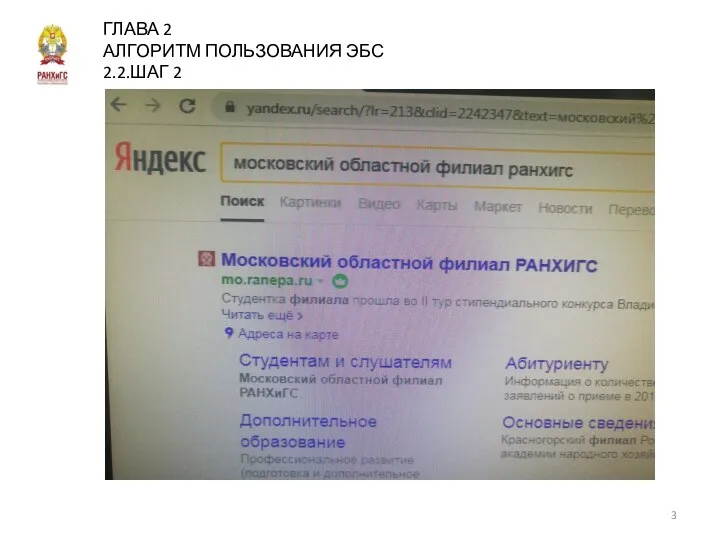

- 3. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.2.ШАГ 2

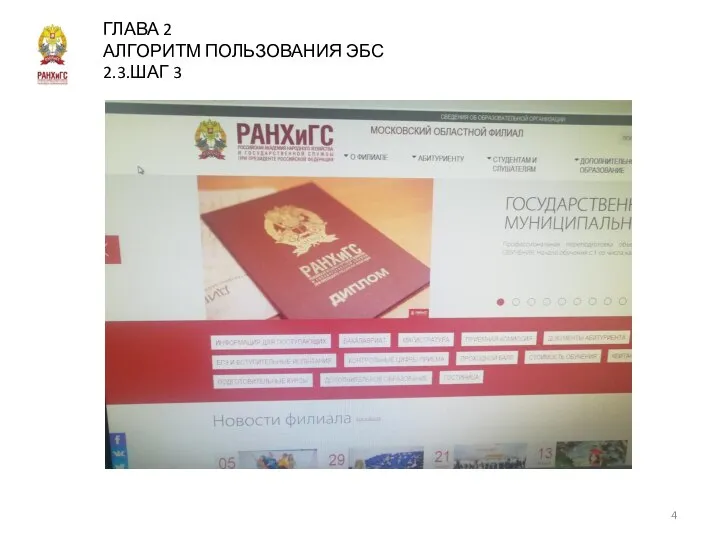

- 4. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.3.ШАГ 3

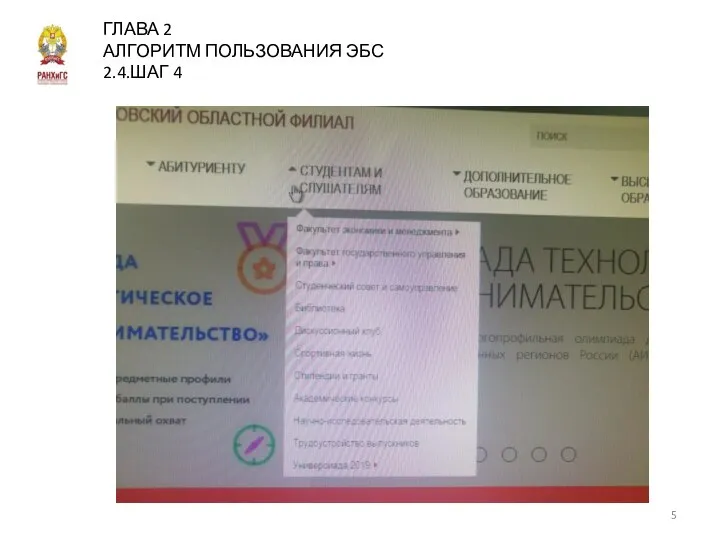

- 5. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.4.ШАГ 4

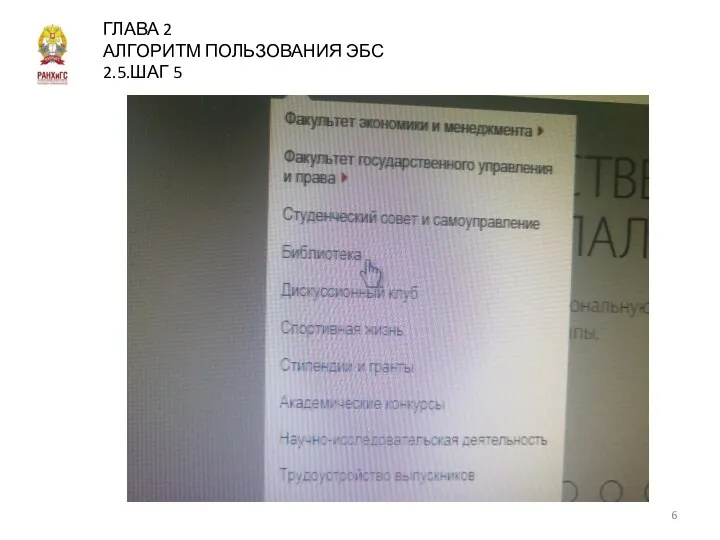

- 6. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.5.ШАГ 5

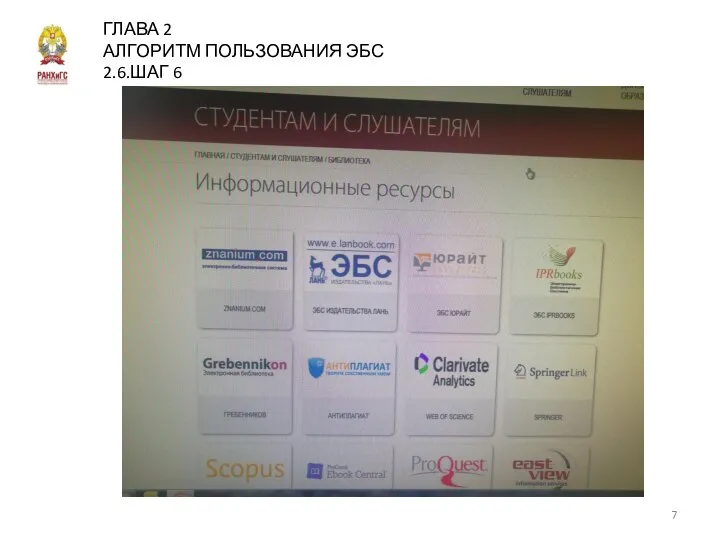

- 7. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.6.ШАГ 6

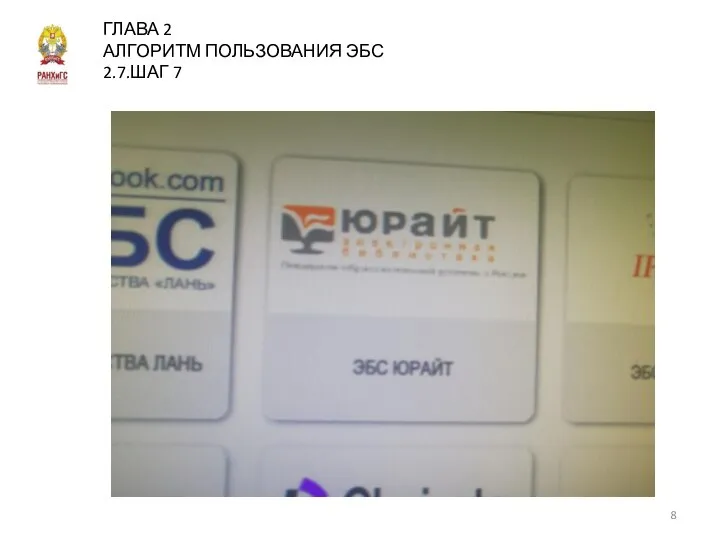

- 8. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.7.ШАГ 7

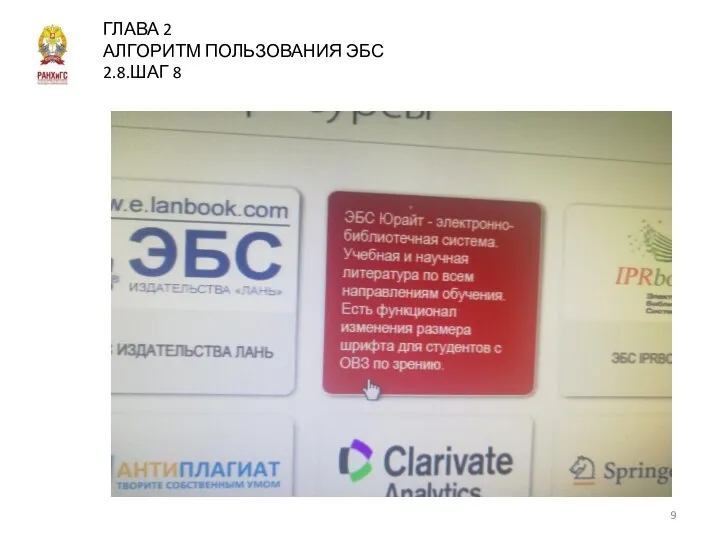

- 9. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.8.ШАГ 8

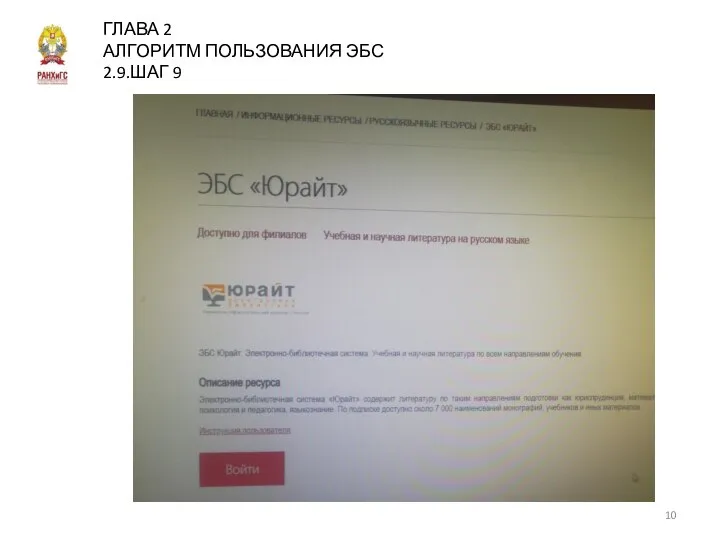

- 10. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.9.ШАГ 9

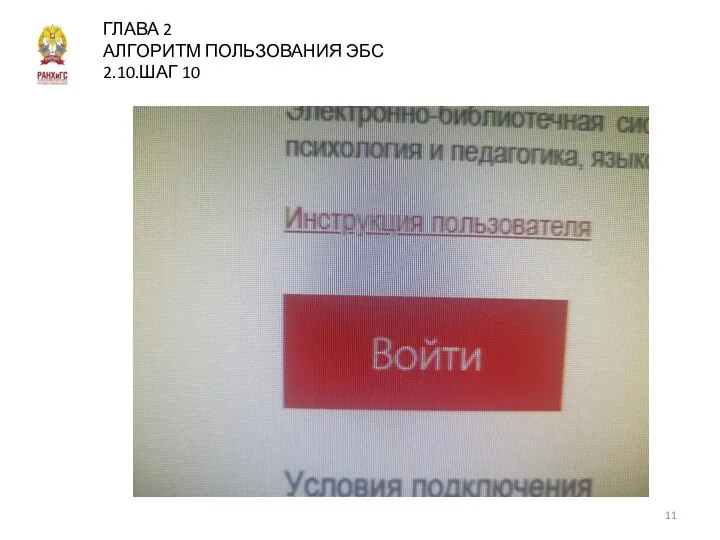

- 11. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.10.ШАГ 10

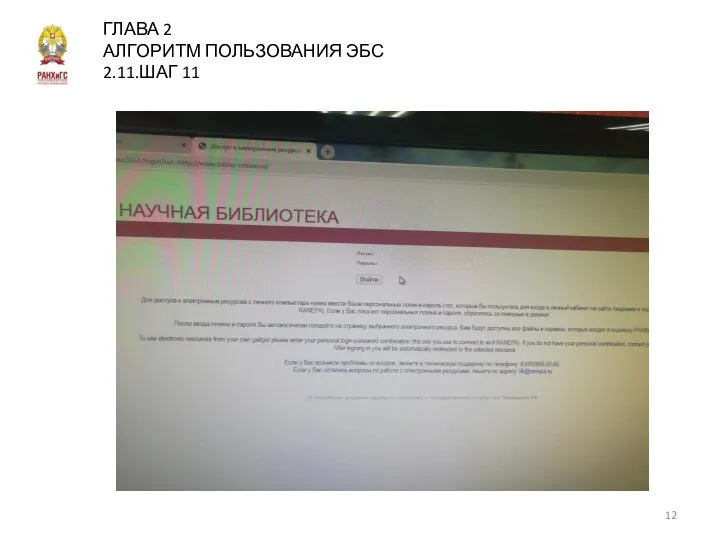

- 12. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.11.ШАГ 11

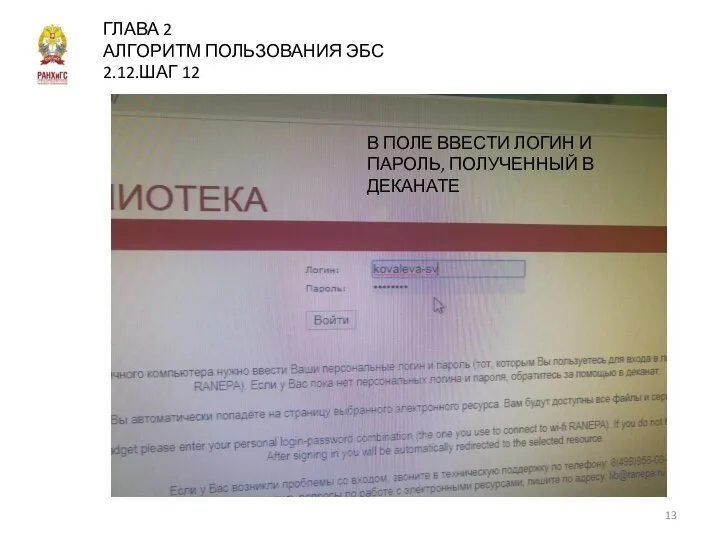

- 13. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.12.ШАГ 12 В ПОЛЕ ВВЕСТИ ЛОГИН И ПАРОЛЬ, ПОЛУЧЕННЫЙ В ДЕКАНАТЕ

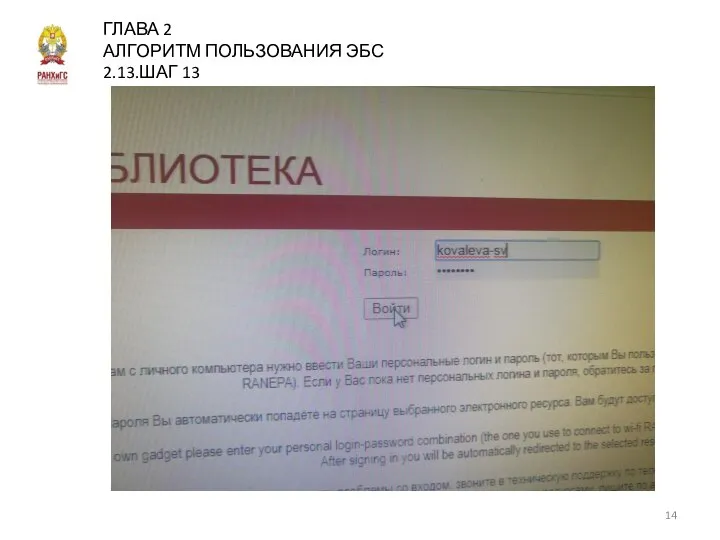

- 14. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.13.ШАГ 13

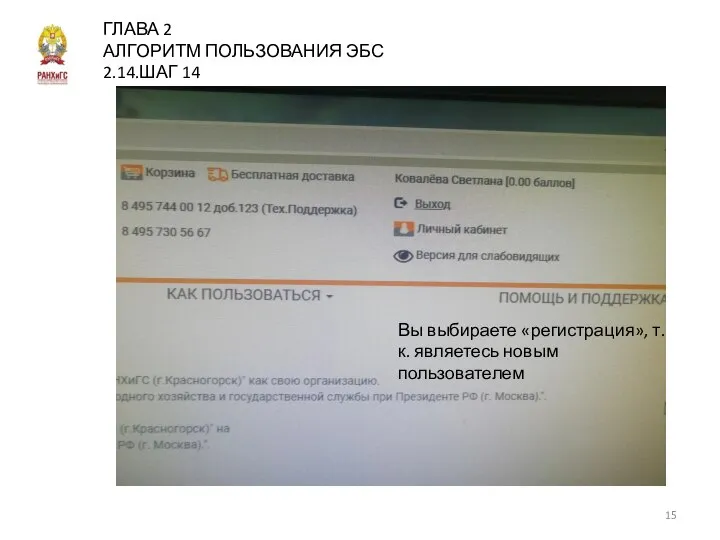

- 15. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.14.ШАГ 14 Вы выбираете «регистрация», т.к. являетесь новым пользователем

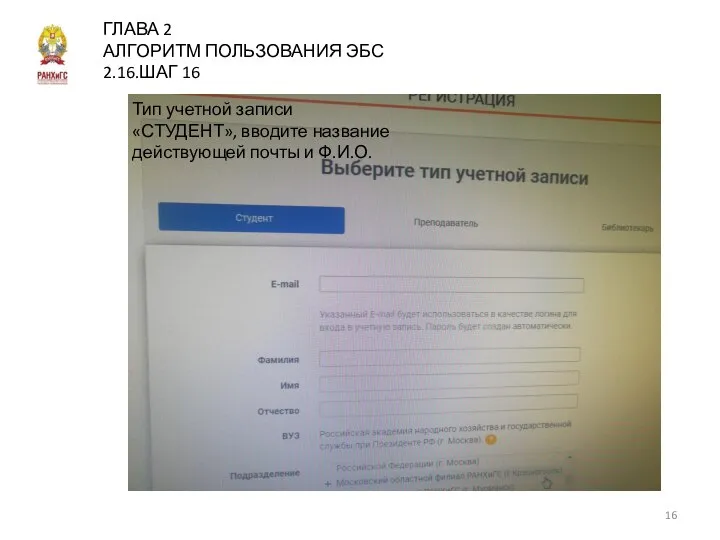

- 16. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.16.ШАГ 16 Тип учетной записи «СТУДЕНТ», вводите название действующей почты и

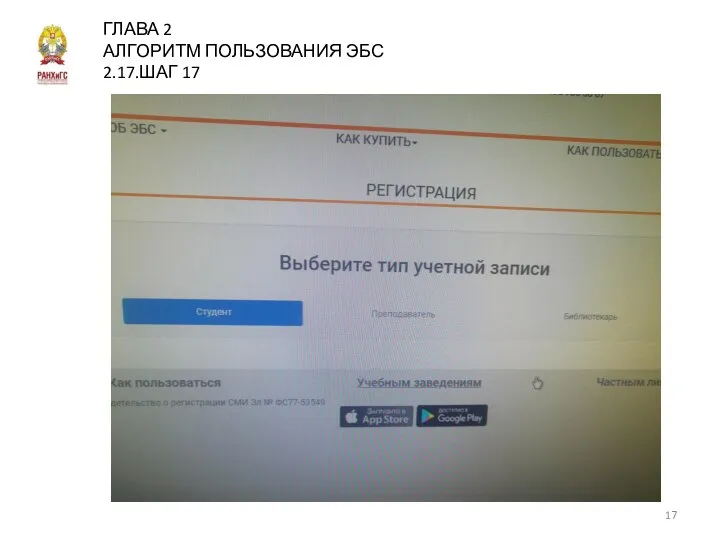

- 17. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.17.ШАГ 17

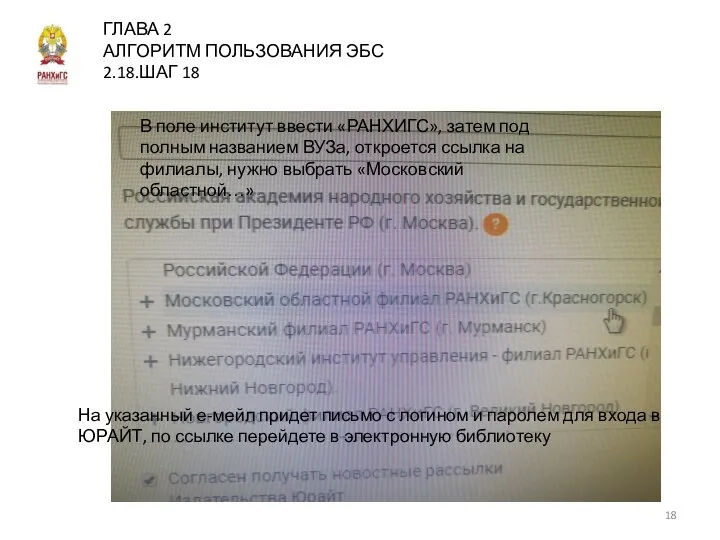

- 18. ГЛАВА 2 АЛГОРИТМ ПОЛЬЗОВАНИЯ ЭБС 2.18.ШАГ 18 В поле институт ввести «РАНХИГС», затем под полным названием

- 20. Скачать презентацию

Разработка игры

Разработка игры Презентация на тему Понятия «Истина» и «Ложь» 4 класс

Презентация на тему Понятия «Истина» и «Ложь» 4 класс  Презентация на тему Обучение Word'у

Презентация на тему Обучение Word'у  Программирование. Рекомендации по лабораторной работе №5

Программирование. Рекомендации по лабораторной работе №5 Диаграммы USE CASE

Диаграммы USE CASE Digitalisierung der Arbeitswelt

Digitalisierung der Arbeitswelt Презентація

Презентація Пример (2)

Пример (2) Фреймы в InDesign

Фреймы в InDesign Форматирование текста (шрифт 2). Web-проектирование

Форматирование текста (шрифт 2). Web-проектирование Выживание человека и формирование личности в условиях агрессивной антипедагогической информационной среды: современные вызовы

Выживание человека и формирование личности в условиях агрессивной антипедагогической информационной среды: современные вызовы Алфавитный подход к измерению информации

Алфавитный подход к измерению информации Программное обеспечение компьютерных сетей. 3-курс. Практическая работа

Программное обеспечение компьютерных сетей. 3-курс. Практическая работа Int main. Объявление переменной. Типы данных. Логические операции

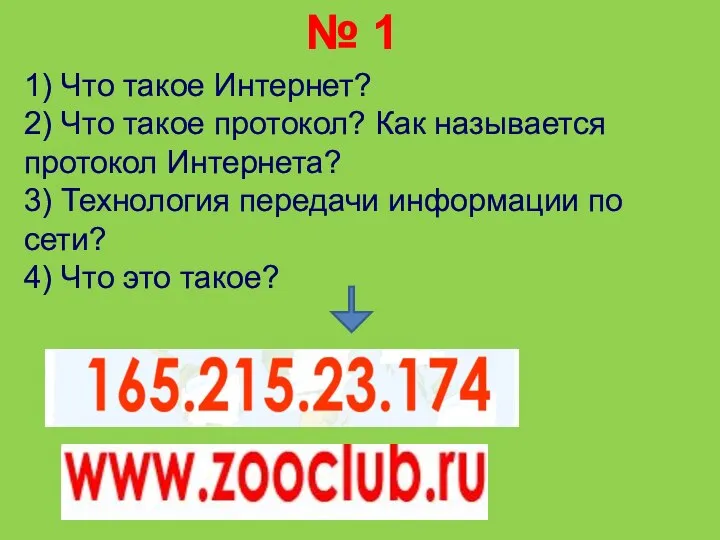

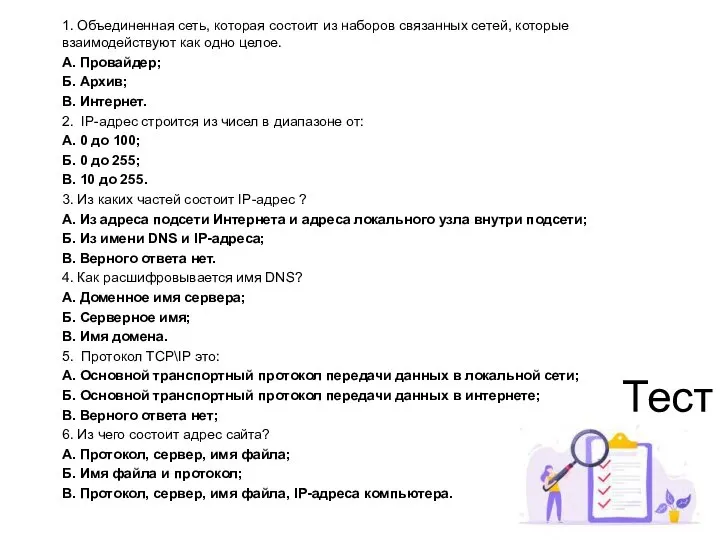

Int main. Объявление переменной. Типы данных. Логические операции Коммуникационные технологии

Коммуникационные технологии Программируемое радио. Основные определения

Программируемое радио. Основные определения Crowd1. Нас 4,5 миллиона

Crowd1. Нас 4,5 миллиона Безопасность WLAN

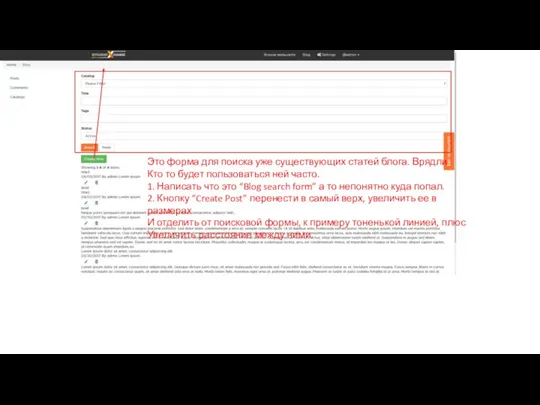

Безопасность WLAN Форма для поиска уже существующих статей блога “Blog search form”

Форма для поиска уже существующих статей блога “Blog search form” Табличные информационные модели

Табличные информационные модели Системы управления и контроля

Системы управления и контроля Сервисы сети. Электронная почта

Сервисы сети. Электронная почта Создание игр в Construct 2

Создание игр в Construct 2 Кодирование чисел. Системы счисления

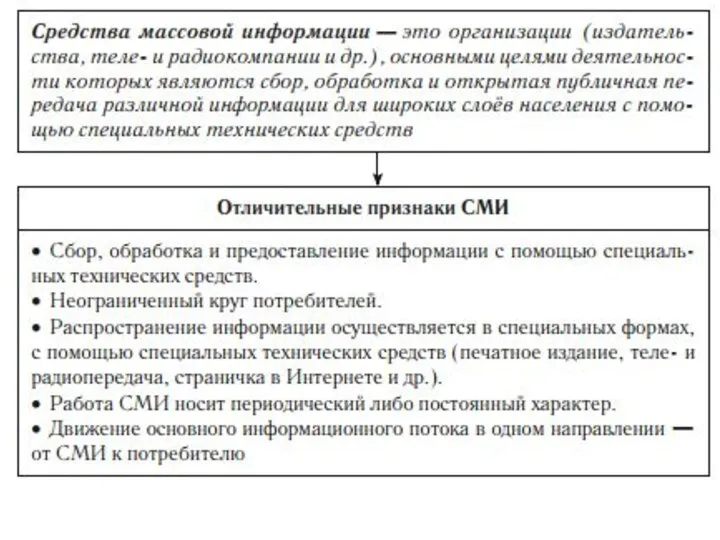

Кодирование чисел. Системы счисления Средства массовой информации

Средства массовой информации Язык программирования Pascal Работа со строками А. Жидков

Язык программирования Pascal Работа со строками А. Жидков Презентация на тему Сложные условия

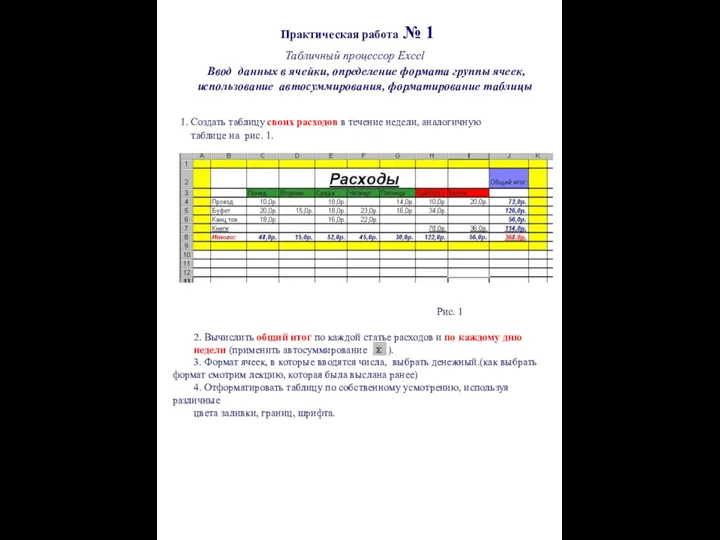

Презентация на тему Сложные условия  Табличный процессор Excel. Практическая работа №1

Табличный процессор Excel. Практическая работа №1