Слайд 2Компьютерная безопасность

информационная безопасность,

безопасность самого компьютера,

организация безопасной работы человека с компьютерной

техникой.

Слайд 4Первая угроза безопасности информации - некомпетентность пользователей.

Слайд 5Одна из проблем подобного рода — это так называемые слабые пароли.

Другая

проблема — пренебрежение требованиями безопасности.

Слайд 6Безопасность в информационной среде

Средства информационной безопасности должны обеспечивать содержание информации в состояниях

доступности, целостности и конфиденциальности.

Слайд 7Основные составляющие информационной безопасности

доступность информации;

целостность информации;

конфиденциальность информации.

Слайд 8Доступность информации

Обеспечение готовности системы к обслуживанию поступающих к ней запросов.

Слайд 9Целостность информации

Обеспечение существования информации в неискаженном виде.

Слайд 10Конфиденциальность информации

Обеспечение доступа к информации только авторизованному кругу субъектов.

Слайд 12Законодательный уровень

Глава 28 УК РФ. Преступления в сфере компьютерной информации:

-статья 272.

Неправомерный доступ к компьютерной информации;

-статья 273. Создание, использование и распространение вредоносных программ для ЭВМ;

-статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети.

Слайд 13Административный и процедурный уровни

Формируются политика безопасности и комплекс процедур, определяющих действия персонала

в штатных и критических ситуациях.

Слайд 14Программно-технический уровень

идентификация пользователей,

управление доступом,

криптография,

экранирование и т.д.

Слайд 15Средства защиты информации

Установка двух паролей: один пароль в настройках ВIOS и другой

— на заставку экрана.

Слайд 16Установка пароля на уровне BIOS

Достаточно тонкий процесс, требующий определенных навыков работы с

настройками компьютера.

Слайд 17Пароль на заставку экрана

нажмите кнопку Пуск, выберите команды Настройка и Панель

управления, дважды щелкните по значку Экран и в открывшемся окне Свойства экрана выберите вкладку Заставка.

задайте вид заставки, установите временной интервал, установите флажок Пароль и нажмите на кнопку Изменить.

в открывшемся окне Изменение пароля введите пароль на заставку экрана, затем повторно его наберите для подтверждения и нажмите на кнопку ОК.

Слайд 19Первый способ

Воспользоваться «универсальным паролем для забывчивых людей».

Слайд 20Второй способ

Снимите кожух компьютера, выньте примерно на 20...30 мин литиевую батарейку на

системной плате, после чего вставьте ее обратно.

Слайд 21Третий способ

Вынуть из компьютера жесткий диск и подключить его к другому компьютеру

в качестве второго устройства.

Слайд 22Защита жесткого диска (винчестера)

Организовать защиту содержимого жесткого диска можно с помощью заранее

созданной аварийной загрузочной дискеты.

Слайд 23Создание аварийного загрузочного диска

в меню Пуск выберите Мой компьютер >Диск 3,5 А;

щелчок

правой кнопки мыши, выберите позицию Форматировать;

выберите режим Создание загрузочного диска MS-DOS > Начать;

по завершении процедуры выньте дискету из дисковода, наклейте на нее этикетку с маркировкой «Аварийная загрузочная дискета» и положите в безопасное место.

Слайд 24Резервное копирование данных

Всегда следует хранить данные в двух экземплярах: один на жестком

диске, другой на сменных носителях, используемых для резервного копирования.

Слайд 25Коварство мусорной корзины

Чтобы быть точно уверенным, что ваши данные уничтожены навсегда, систематически

проводите дефрагментацию жесткого диска, перемещающую данные на диске таким образом, чтобы файлы и свободное пространство размещались оптимально.

Слайд 26Установка паролей на документ

открыть текстовый документ,

в меню Сервис выбрать команду Параметры,

в открывшемся окне на вкладке Сохранение набрать пароль для открытия файла документа,

сделать подтверждение его повторным набором и нажать на кнопку ОК.

Слайд 27Полезные советы.

Как защитить данные?

Установите пароли на ВIOS и на экранную заставку.

Исключите

доступ посторонних лиц к вашему компьютеру.

Создайте аварийную загрузочную дискету.

Систематически делайте резервное копирование данных.

Регулярно очищайте Корзину с удаленными файлами.

Программы и файлы

Программы и файлы Презентация на тему Моделирование физических процессов

Презентация на тему Моделирование физических процессов  Базы Данных

Базы Данных Handwritten Emotion

Handwritten Emotion Поисковая оптимизация

Поисковая оптимизация Восхождение на гору Информация

Восхождение на гору Информация Алгоритм получения доступа к Электронному дневнику

Алгоритм получения доступа к Электронному дневнику Презентация на тему Моделирование сюжетных задач

Презентация на тему Моделирование сюжетных задач  История возникновения интернета

История возникновения интернета Программное обеспечение и его классификация

Программное обеспечение и его классификация PDH_Tema3

PDH_Tema3 How much time do you spend online per day?

How much time do you spend online per day? Программа Full Survice

Программа Full Survice Основы веб-технологий. Основы разработки веб-приложений

Основы веб-технологий. Основы разработки веб-приложений Смешарики

Смешарики Сводные таблицы. ВСР №12

Сводные таблицы. ВСР №12 Российская СПС Консультант Плюс. Лекция 22

Российская СПС Консультант Плюс. Лекция 22 Цикл отработки запроса

Цикл отработки запроса Департамент образования КОГОБУ СПО Кировский механико-технологический техникум молочной промышленности Классификация ПО

Департамент образования КОГОБУ СПО Кировский механико-технологический техникум молочной промышленности Классификация ПО  Тренинг для операторов

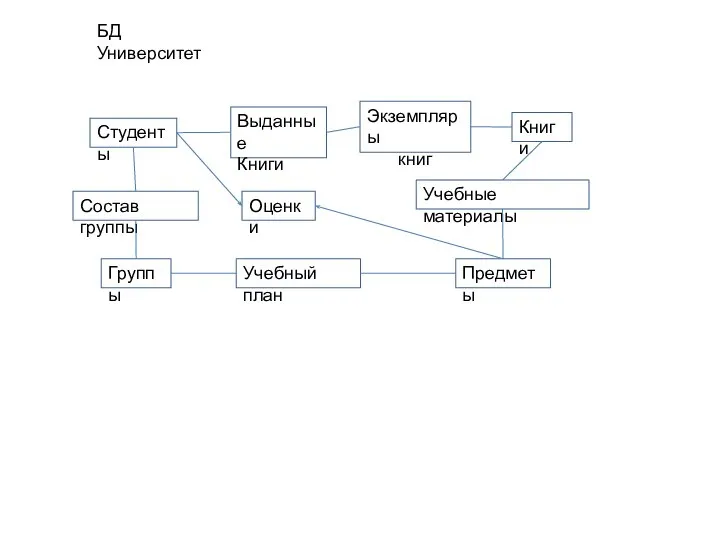

Тренинг для операторов Базы данных. Лекция 2

Базы данных. Лекция 2 Наборов иконок

Наборов иконок informacii_i_informacionnye_processy

informacii_i_informacionnye_processy Сценарий ролика

Сценарий ролика Создаем игру Пакмен

Создаем игру Пакмен Сравнительный анализ сайтов

Сравнительный анализ сайтов Единицы измерения информации. Задания

Единицы измерения информации. Задания Вирусы и антивирусные программы

Вирусы и антивирусные программы