Слайд 2В современном мире бурно развиваются технологии обработки, хранения и передачи информации. Применение

информационных технологий требует повышенного внимания к вопросам информационной безопасности.

Слайд 3Основные положения безопасного хранения данных

Безопасной системой является система, в основные характеристики которой

входит защита данных от несанкционированно доступа, свободное предоставление данных своим пользователям, гарантия неизменности данных и, конечно же, надежность хранения данных.

Отсюда вытекает и понятие защиты информации, то есть

предупреждение несанкционированного доступа к информации;

создание условий, ограничивающих распространение информации;

ограждение права собственника на владение и распоряжение информацией;

Слайд 4Основные положения безопасного хранения данных

предотвращение утечки, хищения, утраты, несанкционированного уничтожения, копирования, модификации,

искажения, блокирования, разглашения информации, несанкционированных и непреднамеренных воздействий на нее;

сохранение полноты, надежности, целостности, достоверности, конфиденциальности информации и т.д.

Слайд 5Методы и средства защиты информации

Идентификация и аутентификация пользователей

Разграничение доступа пользователей к ресурсам

системы и авторизация пользователям

Регистрация и оповещение о событиях, происходящих в системе

Криптографическое закрытие данных во время связи

Контроль целостности и аутентичности данных

Выявление уязвимостей системы

Защита периметра компьютерных сетей

Резервное копирование

Слайд 6Механизмы обеспечения безопасности

Идентификация — это процедура определения каждого пользователя в информационных взаимодействиях перед

тем, как он сможет пользоваться этой же системой.

Политика — это список утвержденных или сложившихся правил, которые объясняют принцип работы средства информационной безопасности.

Аутентификация — процесс, который дает систем понять, что пользователь представился тем какие вводные данные он ввел.

Слайд 7Механизмы обеспечения безопасности

Мониторинг и аудит — это процесс постоянного отслеживания событий, которые происходят

в ИС. Мониторинг предполагает в режиме реального времени, а аудит — анализ произошедших событий.

Управление конфигурацией — созидание и поддержание функций среды ИС для поддержании ее в соответствии с требованиями которые могут быть наведенными в политике безопасности предприятия.

Реагирование на инциденты — это множество мероприятий и процедур, которые вступают в действие на нарушение или подозрение информационной безопасности.

Управление пользователями — это поддержание условий для работы сотрудников в ИС. Эти условия могут быть описаны в политике безопасности.

Слайд 8Заключение

В данной презентации, мной рассмотрены виды угроз информации, проблемы связные с защитой

информации, способы её защиты и истории криптографии.

Подводя итог моей презентации можно сказать что: Важной особенностью использования информационных технологий является необходимость эффективных решений проблемы защиты информационного ресурса, что предполагает рассредоточение мероприятий по защите данных среди пользователей. Информацию необходимо защитить в первую очередь там, где она содержится, создаётся и перерабатывается, а так же в тех организациях, на интересы которых негативно влияет внешний доступ к данным. Это самый рациональный и эффективный принцип защиты интересов организаций, что является первичной ячейкой на пути решения проблемы защиты информации и интересов государства в целом.

Слайд 9Заключение

Статистика показывает, что во всех странах убытки от злонамеренных действий непрерывно возрастают.

Причем, основные причины убытков связаны не столько с недостаточностью средств безопасности как таковых, сколько с отсутствием взаимосвязи между ними, т.е. с нереализованностью системного подхода. Поэтому необходимо опережающими темпами совершенствовать комплексные средства защиты.

Отличительные особенности и факторы успеха ИТ-проектов. Лекция 2

Отличительные особенности и факторы успеха ИТ-проектов. Лекция 2 Sem1_13_files_arrays

Sem1_13_files_arrays Ввод/вывод информации

Ввод/вывод информации Информация и управление

Информация и управление Маска в Photoshop. Компьютерная графика. Задание 8

Маска в Photoshop. Компьютерная графика. Задание 8 Colonization of Mars. Основная концепция игры

Colonization of Mars. Основная концепция игры Списки (list): Часть 1 Методы списков (Лекция 8)

Списки (list): Часть 1 Методы списков (Лекция 8) Google company

Google company Культура, этика и практика масс-медиа. Современная журналистика

Культура, этика и практика масс-медиа. Современная журналистика Windows 10. Linux Subsystem

Windows 10. Linux Subsystem Шаблон презентации

Шаблон презентации Программирование контроллеров

Программирование контроллеров Примеры одной и той же публикации одного издания СМИ, размещенной на разных медиаплатформах

Примеры одной и той же публикации одного издания СМИ, размещенной на разных медиаплатформах Программирование. Базовая архитектура IBM PC Х86

Программирование. Базовая архитектура IBM PC Х86 Бойцовский клуб. Цветовая композиция

Бойцовский клуб. Цветовая композиция Язык Python

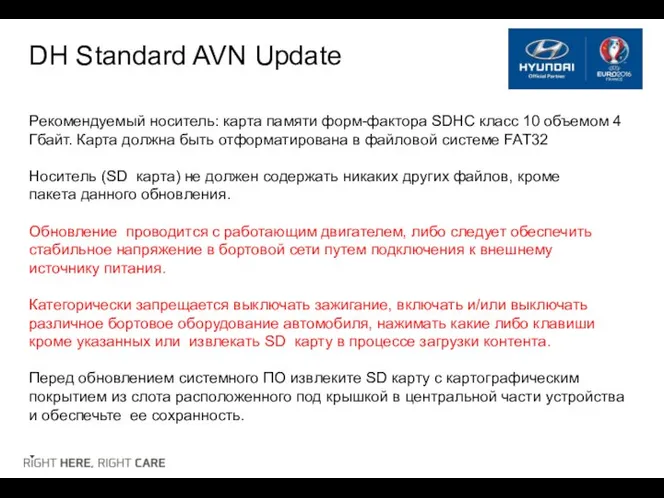

Язык Python DH Standard AVN Update

DH Standard AVN Update Основы_CSS_D74VJtP

Основы_CSS_D74VJtP Разработка программных средств анализа информационного контента для формирования запросов к поисковым системам

Разработка программных средств анализа информационного контента для формирования запросов к поисковым системам Традиционный подход к вебпрограммированию на основе перезагрузки страницы. Тема 9

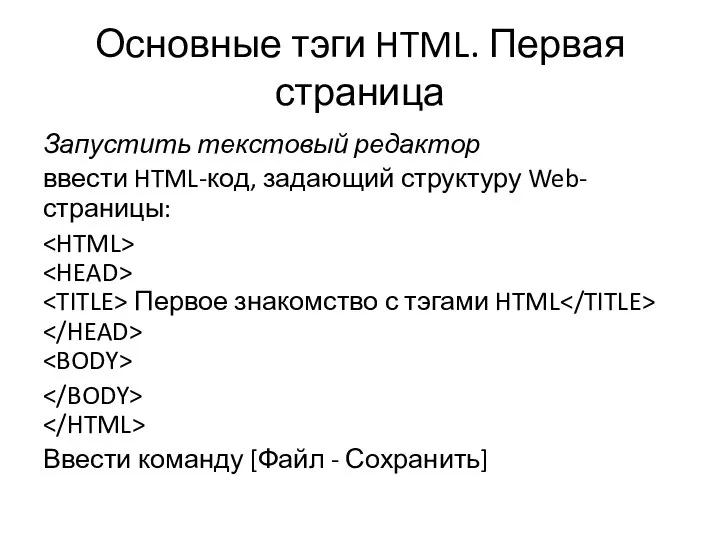

Традиционный подход к вебпрограммированию на основе перезагрузки страницы. Тема 9 теги HTML

теги HTML Магістерська робота на тему: Організація обміну даних між пристроями розумного будинку

Магістерська робота на тему: Організація обміну даних між пристроями розумного будинку Логические основы вычислительной техники

Логические основы вычислительной техники Игра Да-нет. Информатика

Игра Да-нет. Информатика Новосибирская областная специальная библиотека для незрячих и слабовидящих

Новосибирская областная специальная библиотека для незрячих и слабовидящих OSI

OSI Программирование (Python)

Программирование (Python) Анализ цифровых стеганографических меток

Анализ цифровых стеганографических меток