Слайд 2Алгоритмическая разрешимость

Проблема распознавания выводимости

Алгоритмическая неразрешимость некоторого класса задач:

Решение уравнения в радикалах и

др

Уточнить понятие алгоритма, Тьюринг 1937 г

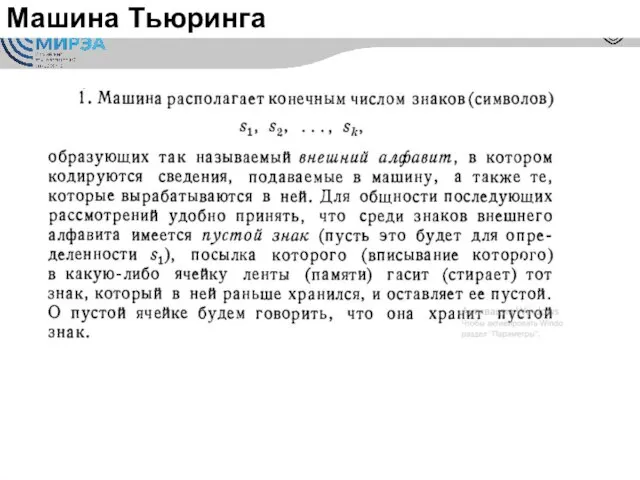

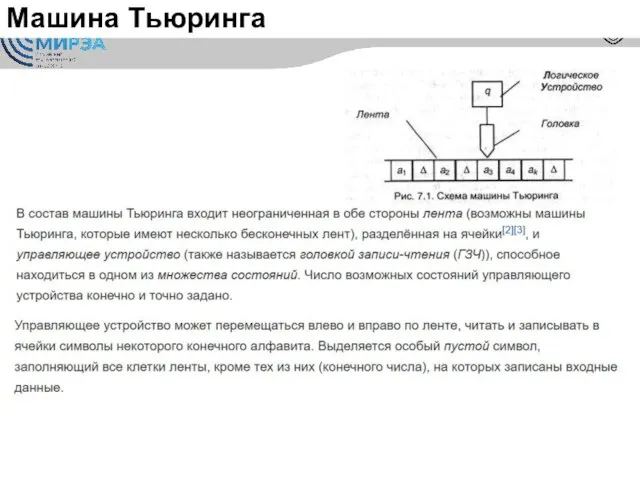

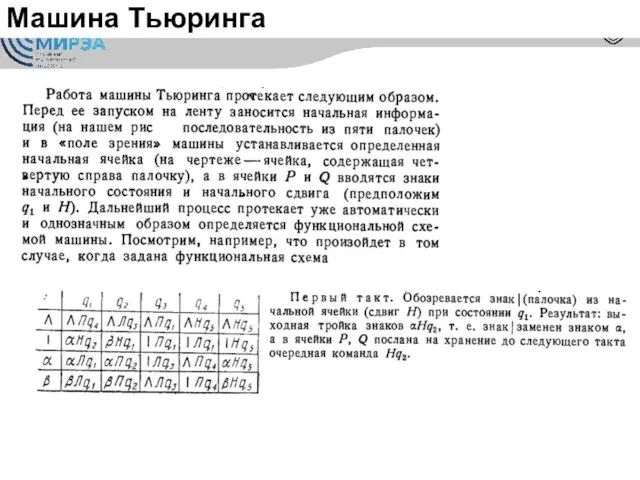

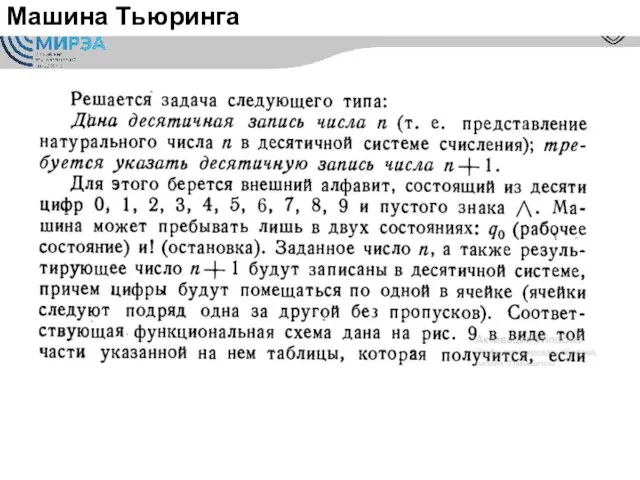

Слайд 4Машина Тьюринга

- В каждой ячейке хранится не более одного знака

Каждое сведение, хранящееся

на ленте, изображается конечным набором знаков внешнего алфавита,

К началу работы машины на ленту подается начальное сведение

В качестве начальной информации на ленту можно подать любое слово в этом алфавите

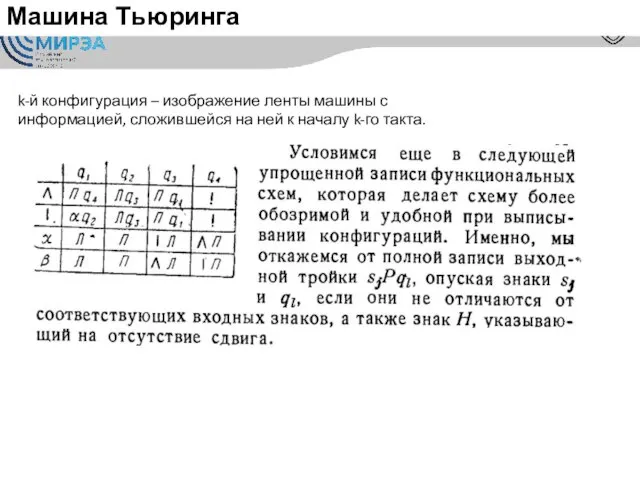

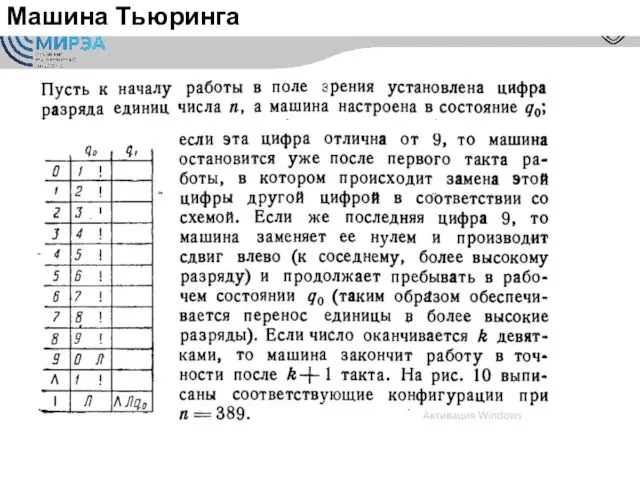

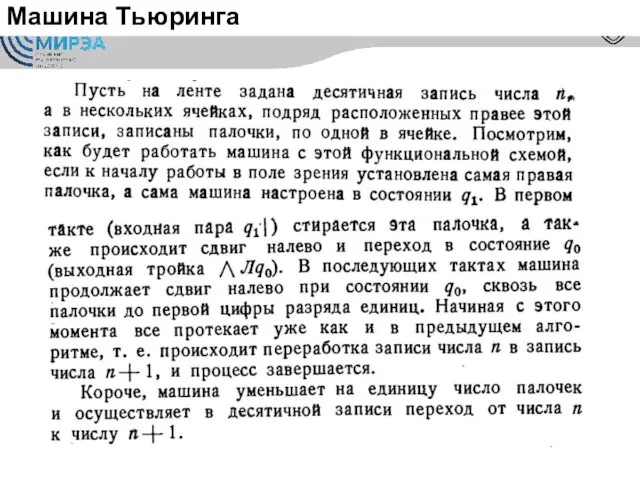

Слайд 11Машина Тьюринга

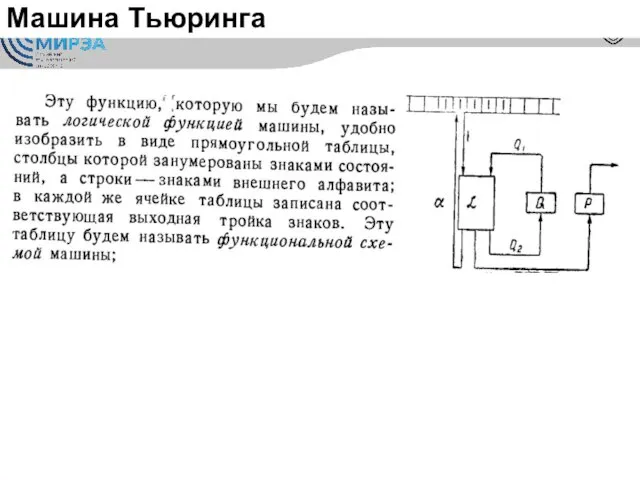

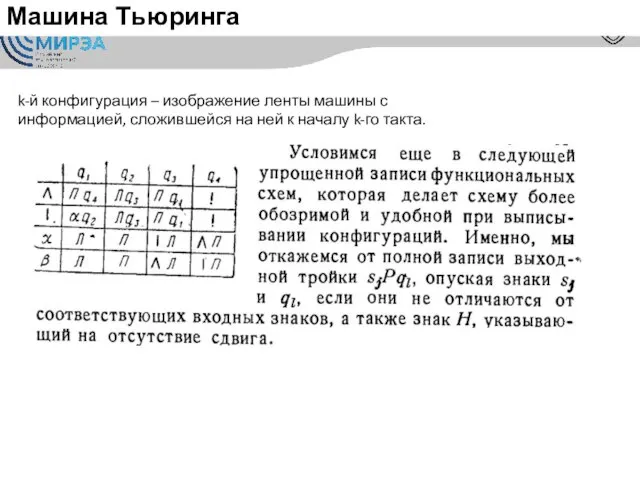

k-й конфигурация – изображение ленты машины с информацией, сложившейся на ней

к началу k-го такта.

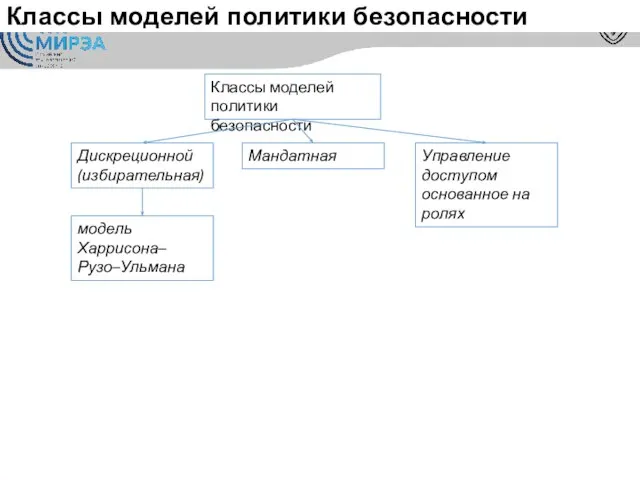

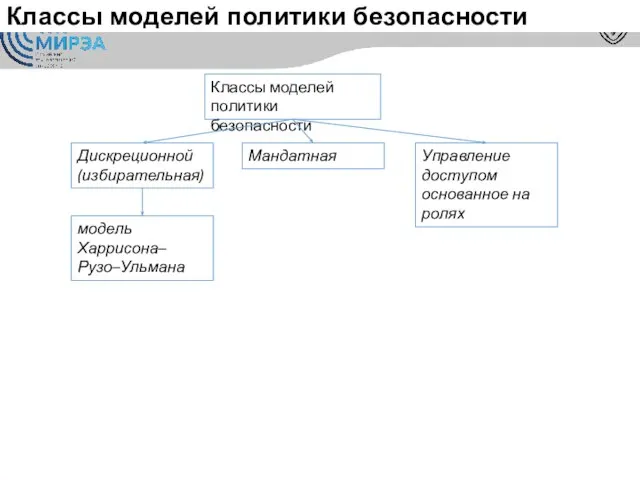

Слайд 17Классы моделей политики безопасности

Дискреционной (избирательная)

Классы моделей

политики безопасности

модель Харрисона–Рузо–Ульмана

Мандатная

Управление доступом основанное

на ролях

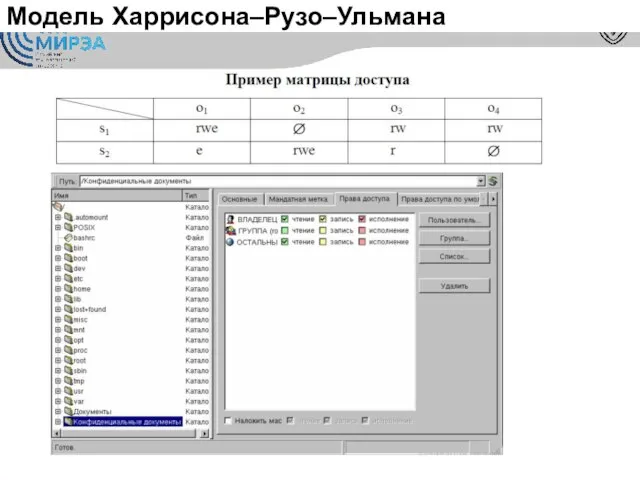

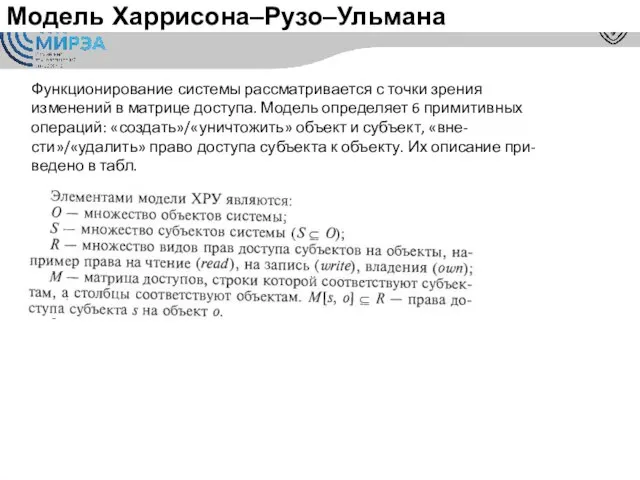

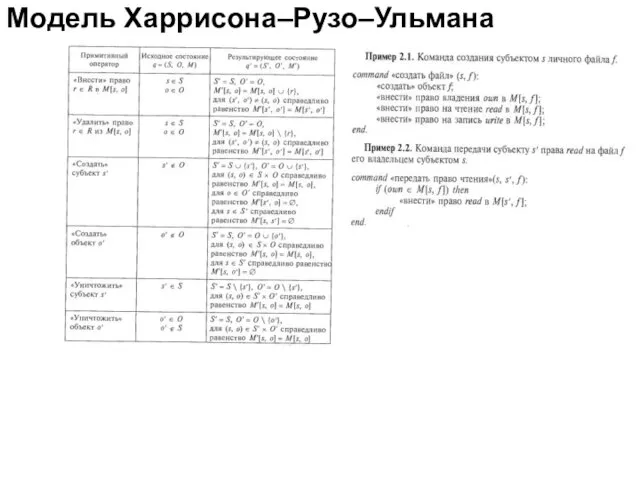

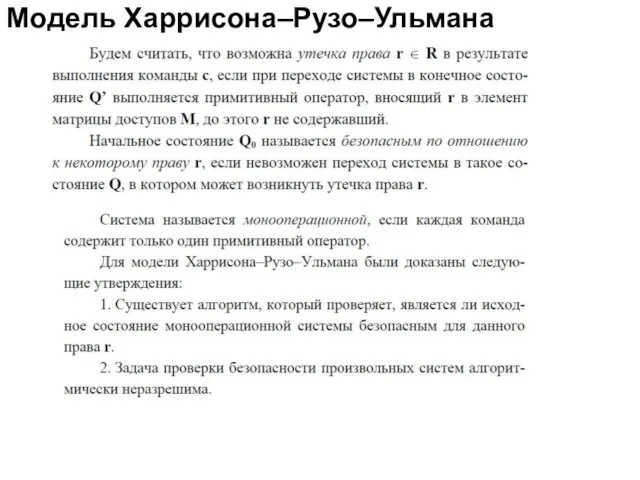

Слайд 19Модель Харрисона–Рузо–Ульмана

Функционирование системы рассматривается с точки зрения

изменений в матрице доступа. Модель определяет

6 примитивных

операций: «создать»/«уничтожить» объект и субъект, «вне-

сти»/«удалить» право доступа субъекта к объекту. Их описание при-

ведено в табл.

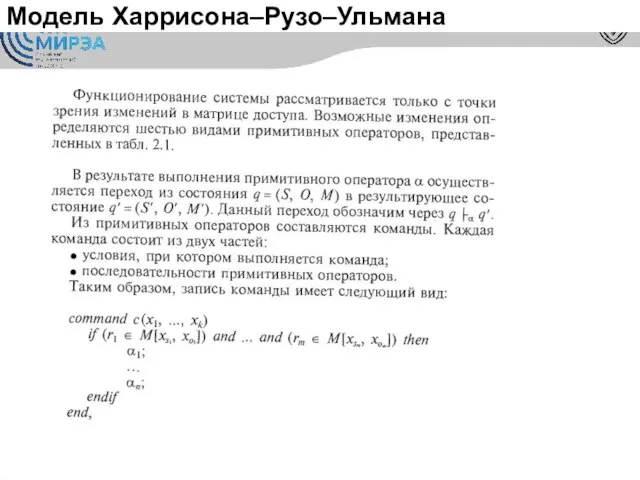

Слайд 23Модель Харрисона–Рузо–Ульмана

Общая модель Харрисона– Рузо–Ульмана может выражать большое разнообразие политик дис креционного

доступа, но при этом не существует общего алгоритма проверки их безопасности.

- Для монооперационных систем алгоритм проверки безопасности существует, но данный класс является узким

Слайд 31Недостатки модели Белла–ЛаПадула

Слайд 32Недостатки модели Белла–ЛаПадула

Слайд 38Литература

Нестеров С.А. Основы информационной безопасности, Санкт-Петербург, 2014 г.

Девянин П.Н. Модели безопасности

компьютерных систем. – М.: Издательский центр «Академия», 2005.

Трахтенброт Б.А. Алгоритмы и машинное решение задач. – М.: 1957

https://habr.com/ru/company/solarsecurity/blog/509998/. Строим ролевую модель управления доступом. Часть первая, подготовительная

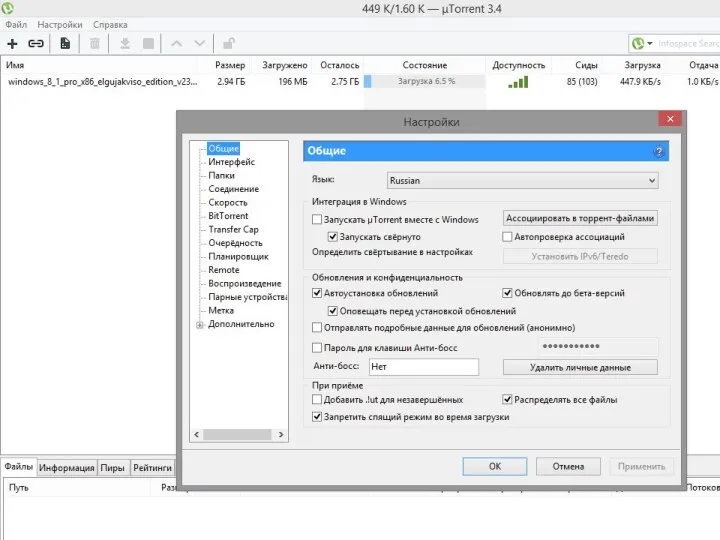

Интеграция в Windows

Интеграция в Windows Организация вычислений в электронных таблицах. Обработка числовой информации в электронных таблицах

Организация вычислений в электронных таблицах. Обработка числовой информации в электронных таблицах Устройство компьютера (4 класс)

Устройство компьютера (4 класс) Информационная безопасность в цифровой реальности

Информационная безопасность в цифровой реальности Работа с источниками информации. Защита авторских прав

Работа с источниками информации. Защита авторских прав Технология автоматизации документооборота

Технология автоматизации документооборота Интернет-ресурсы. Подготовка к ЕГЭ

Интернет-ресурсы. Подготовка к ЕГЭ В мир знаний

В мир знаний Международная Организации По Стандартизации ISO

Международная Организации По Стандартизации ISO Номинанты в библиотеку проектировщика

Номинанты в библиотеку проектировщика Регистрация на платформе

Регистрация на платформе Самостоятельная работа ИКТ

Самостоятельная работа ИКТ Тема 3. Сетевое моделирование (продолжение)

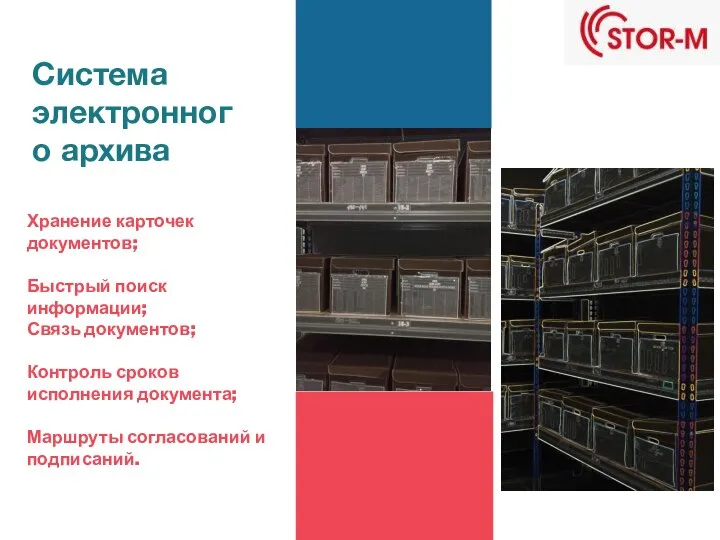

Тема 3. Сетевое моделирование (продолжение) Система электронного архива

Система электронного архива Импорт, экспорт и преобразование файлов изображений

Импорт, экспорт и преобразование файлов изображений Как собрать различные сегменты целевой аудитории для одного проекта и создать посыл, который их зацепит

Как собрать различные сегменты целевой аудитории для одного проекта и создать посыл, который их зацепит Курсовий проект на тему Проектування CASE-засобу “ER-Builder”

Курсовий проект на тему Проектування CASE-засобу “ER-Builder” Хэштеги в соцсетях

Хэштеги в соцсетях Неделя безопасного Рунета

Неделя безопасного Рунета Использование социальных сетей в нашей школе

Использование социальных сетей в нашей школе Методы быстрого прототипирования

Методы быстрого прототипирования Презентация на тему Информация и информационные процессы в неживой и живой природе

Презентация на тему Информация и информационные процессы в неживой и живой природе  Решение задач на компьютере. Алгоритмизация и программирование. 9 класс

Решение задач на компьютере. Алгоритмизация и программирование. 9 класс Проектування програмного забезпечення для навчання поштових фахівців

Проектування програмного забезпечення для навчання поштових фахівців Программирование. Базовая архитектура IBM PC Х86

Программирование. Базовая архитектура IBM PC Х86 Работа с программным комплексом ОС3 Хронолайнер 1.0

Работа с программным комплексом ОС3 Хронолайнер 1.0 Всеми́рная паути́на (англ. World Wide Web)

Всеми́рная паути́на (англ. World Wide Web) Продвижение информационной составляющей официального сайта

Продвижение информационной составляющей официального сайта