Содержание

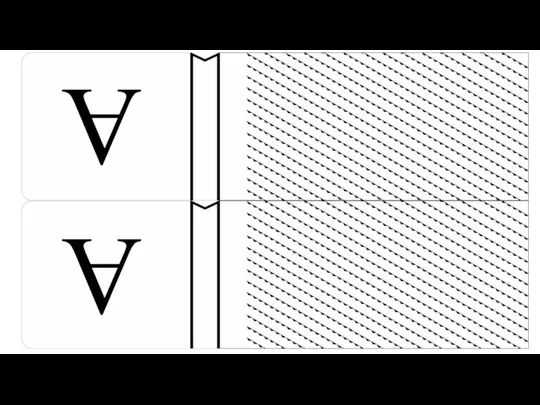

- 2. А А

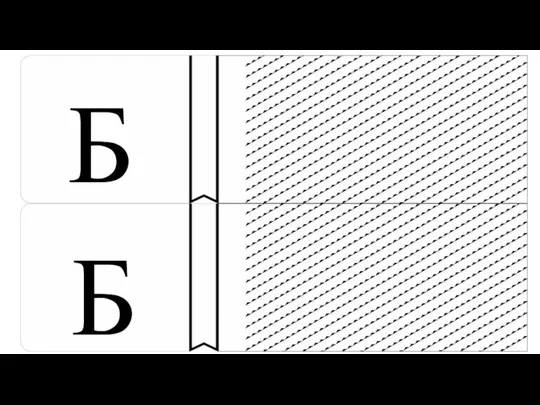

- 3. Б Б

- 4. Б Б

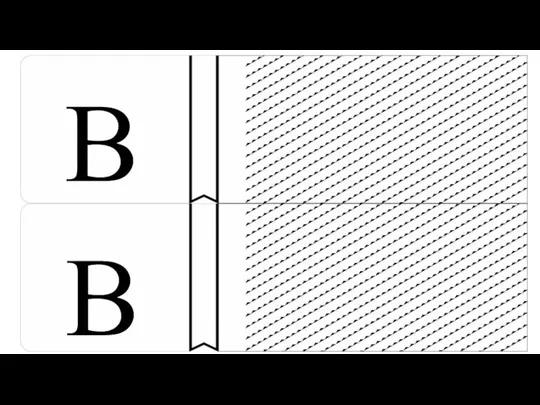

- 5. В В

- 6. В В

- 7. Г Г

- 8. Г Г

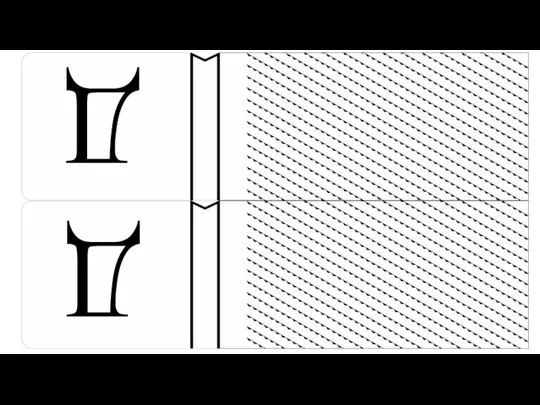

- 9. Д Д

- 10. Д Д

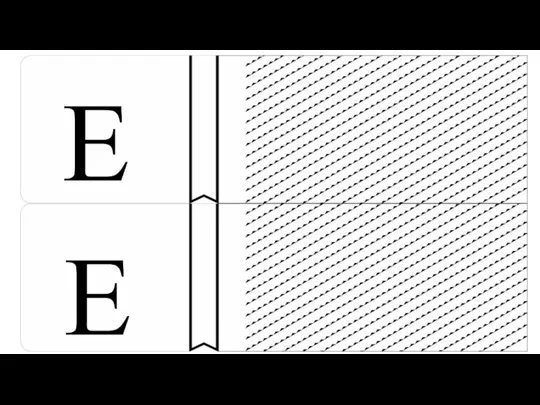

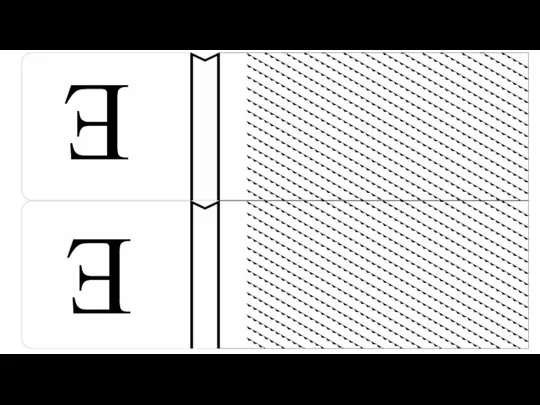

- 11. Е Е

- 12. Е Е

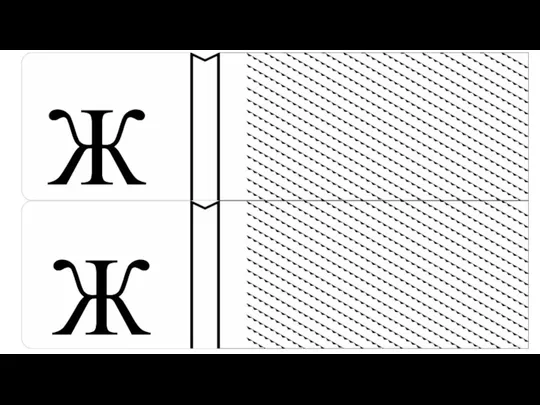

- 13. Ж Ж

- 14. Ж Ж

- 15. З З

- 16. З З

- 17. И И

- 18. И И

- 19. К К

- 20. К К

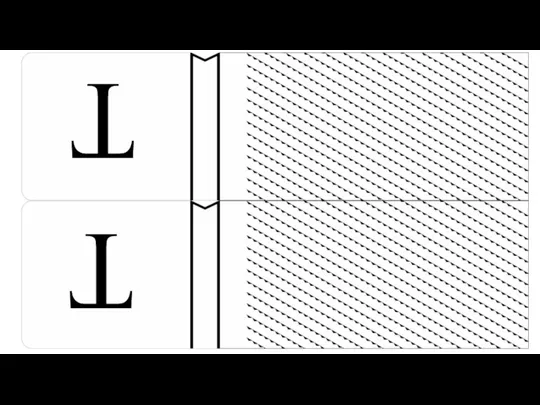

- 21. Л Л

- 22. Л Л

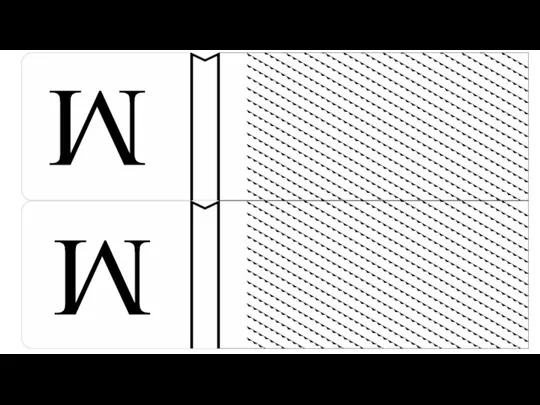

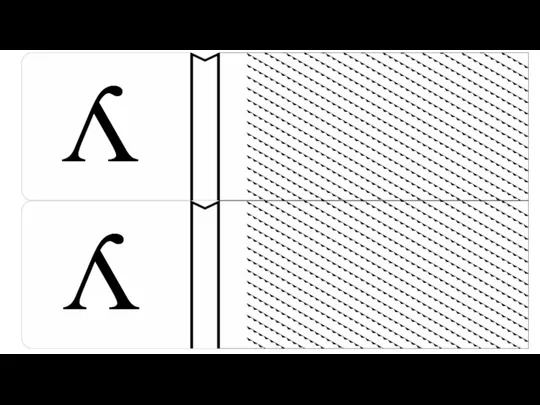

- 23. М М

- 24. М М

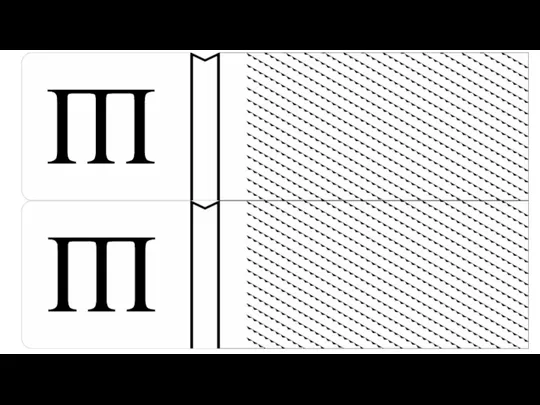

- 25. Н Н

- 26. Н Н

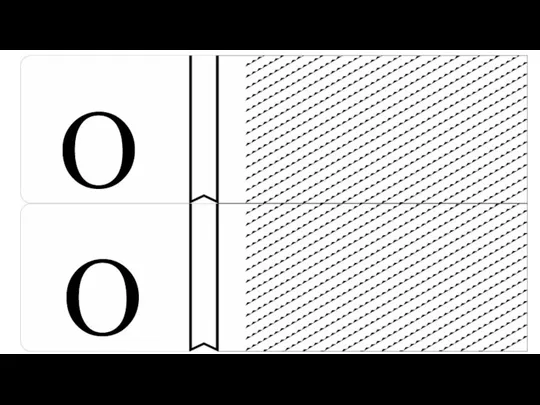

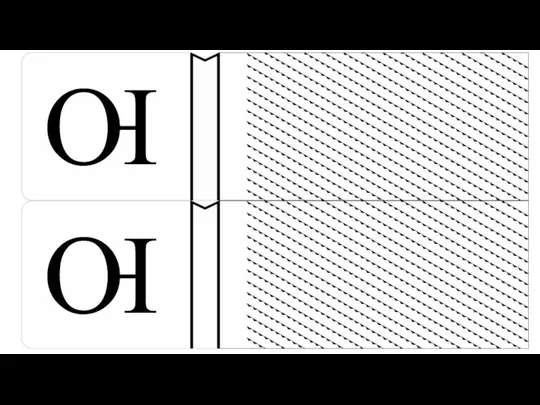

- 27. О О

- 28. О О

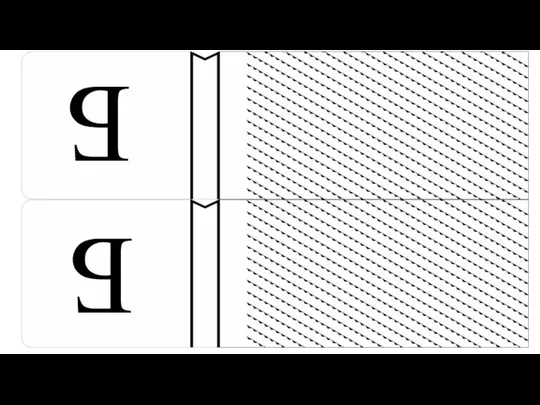

- 29. П П

- 30. П П

- 31. Р Р

- 32. Р Р

- 33. С С

- 34. С С

- 35. Т Т

- 36. Т Т

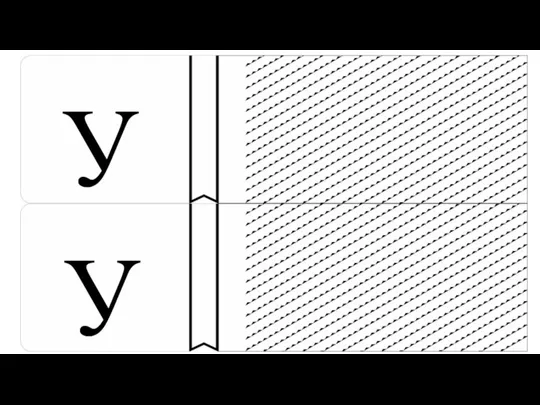

- 37. У У

- 38. У У

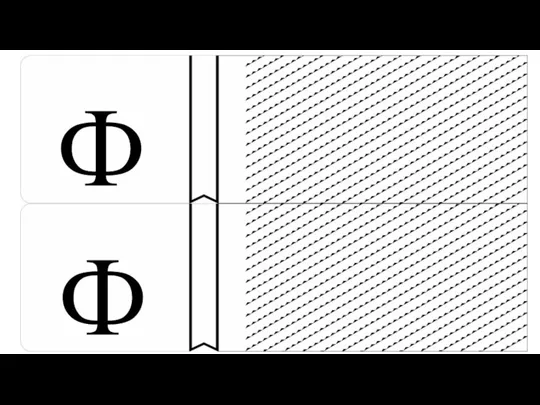

- 39. Ф Ф

- 40. Ф Ф

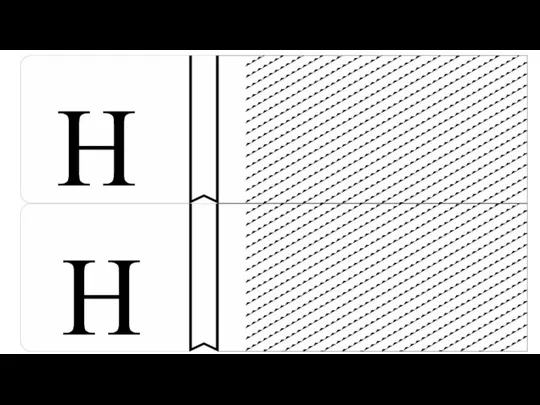

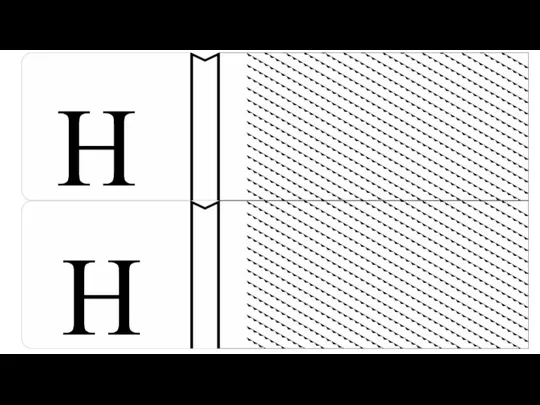

- 41. Х Х

- 42. Х Х

- 43. Ц Ц

- 44. Ц Ц

- 45. Ч Ч

- 46. Ч Ч

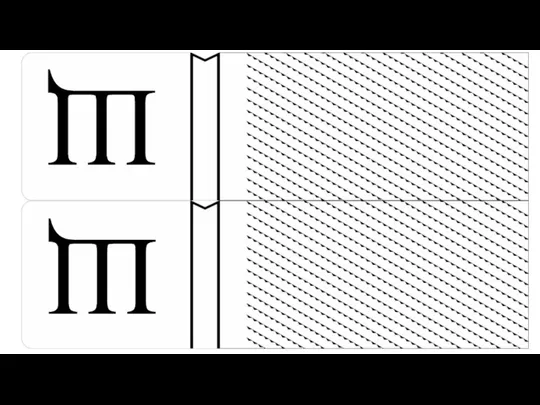

- 47. Ш Ш

- 48. Ш Ш

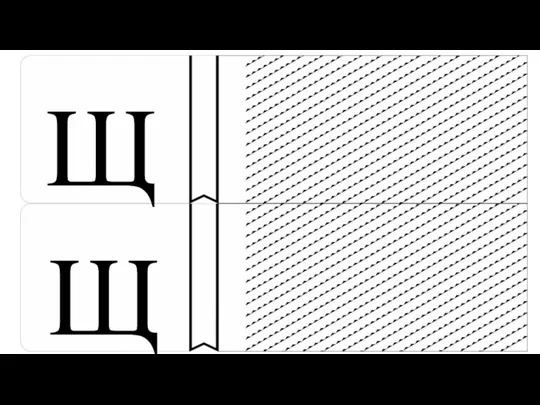

- 49. Щ Щ

- 50. Щ Щ

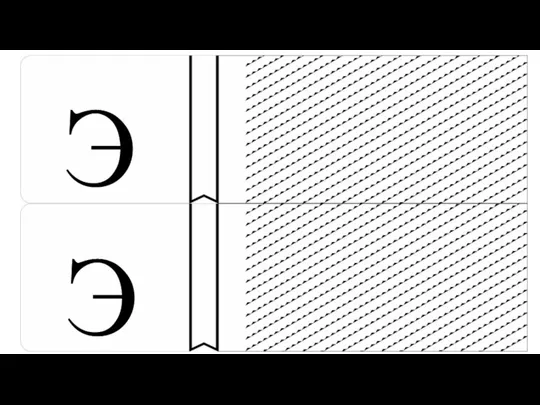

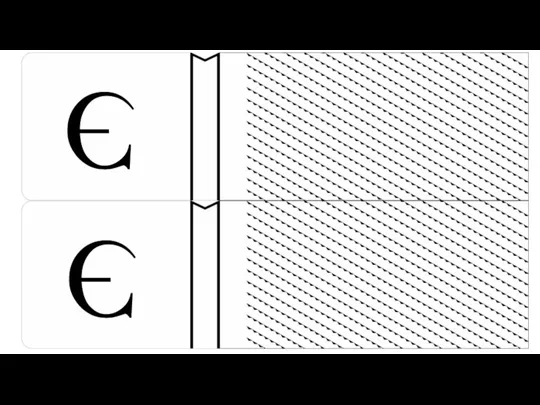

- 51. Э Э

- 52. Э Э

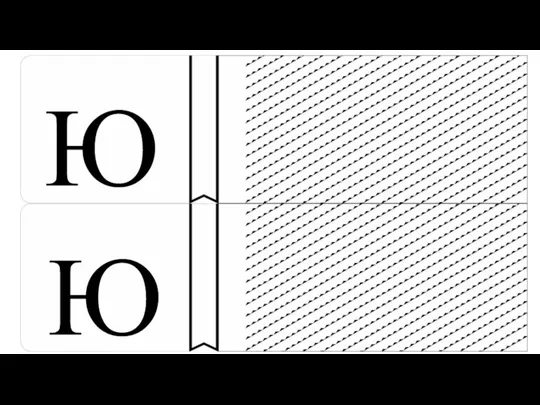

- 53. Ю Ю

- 54. Ю Ю

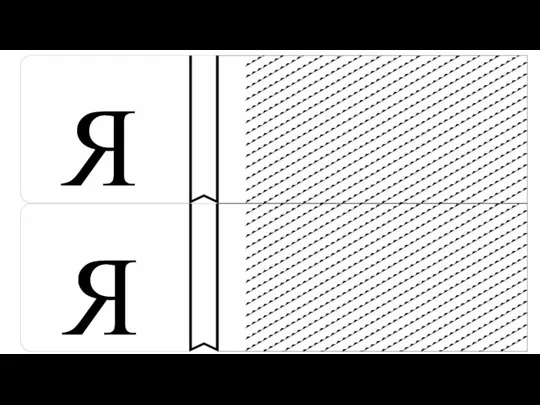

- 55. Я Я

- 57. Скачать презентацию

Компьютерное моделирование

Компьютерное моделирование Как работать с техническим заданием. Хакатон для графических дизайнеров Чистый лист

Как работать с техническим заданием. Хакатон для графических дизайнеров Чистый лист Открытка. Поздравляю

Открытка. Поздравляю Ральф Винтон Лайон Хартли

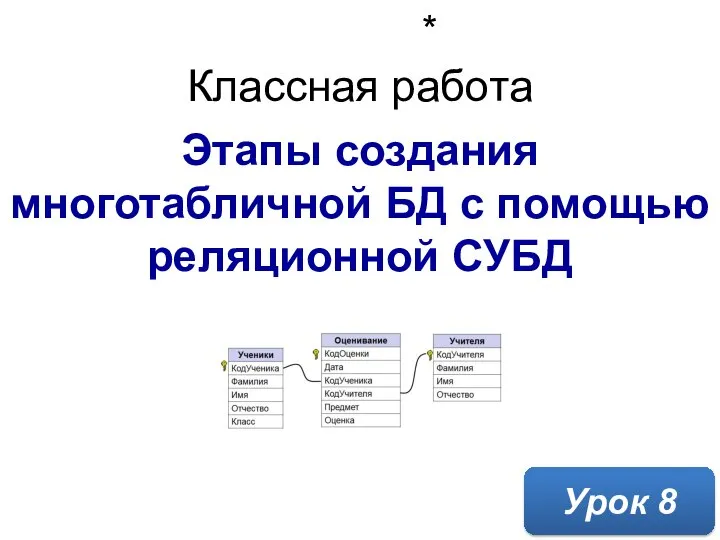

Ральф Винтон Лайон Хартли Этапы создания многотабличной БД с помощью реляционной СУБД

Этапы создания многотабличной БД с помощью реляционной СУБД Применение технологий информационного моделирования в службе ПТО

Применение технологий информационного моделирования в службе ПТО Системы счисления

Системы счисления App that change adventures

App that change adventures Построение временных рядов в системе Webtrieve™

Построение временных рядов в системе Webtrieve™ Как зарегистрироваться на образовательной платформе

Как зарегистрироваться на образовательной платформе Информационная безопасность. Фишинг

Информационная безопасность. Фишинг Переход от процедурного подхода к объектно-ориентированному

Переход от процедурного подхода к объектно-ориентированному Компьютерная графика. Графический редактор

Компьютерная графика. Графический редактор Microsoft Office Excel: понятия и возможности

Microsoft Office Excel: понятия и возможности 2_Osnovy_nauchnykh_issledovanii_774_ZFO

2_Osnovy_nauchnykh_issledovanii_774_ZFO Безопасность в Интернете для всей семьи

Безопасность в Интернете для всей семьи Мы за ЗОЖ. Безопасность в сети интернет

Мы за ЗОЖ. Безопасность в сети интернет Организация микросистем на базе микропроцессоров i8086. Лабораторная работа

Организация микросистем на базе микропроцессоров i8086. Лабораторная работа Мобильное приложение для помощи бездомным животным

Мобильное приложение для помощи бездомным животным Сервис легального распространения цифровых копий игр Steam

Сервис легального распространения цифровых копий игр Steam Исследование на тему: влияние информационных технологий на человеческие отношения

Исследование на тему: влияние информационных технологий на человеческие отношения Fateashion. Офферы

Fateashion. Офферы ტელეკომუნიკაციის თეორია

ტელეკომუნიკაციის თეორია Презентация на тему Моделирование физических процессов

Презентация на тему Моделирование физических процессов  Полезные ресурсы (дизайнеры)

Полезные ресурсы (дизайнеры) Организация работы локальной сети. Стек протоколов TCP/IP

Организация работы локальной сети. Стек протоколов TCP/IP 1 пакет анимированных иконок

1 пакет анимированных иконок Fidonet - Международная некоммерческая общественная компьютерная сеть

Fidonet - Международная некоммерческая общественная компьютерная сеть