Содержание

- 2. Регистрация событий безопасности в ИС Одним из направлений развития средств обеспечения безопасности информационных систем является создание

- 3. подключение машинных носителей информации и вывод персональных данных на носители информации; запуск (завершение) программ и процессов

- 4. оператором в перечень событий безопасности, подлежащих регистрации, должны быть включены события, связанные с действиями от имени

- 5. РЕАГИРОВАНИЕ НА СБОИ В информационной системе персональных данных должно осуществляться реагирование на сбои при регистрации событий

- 6. ИНЦИДЕНТ Согласно международным регламентам, инцидентом информационной безопасности является единичное событие нежелательного и непредсказуемого характера, которое способно

- 7. нарушение порядка взаимодействия с Интернет-провайдерами, хостингами, почтовыми сервисами, облачными сервисами и другими поставщиками телекоммуникационных услуг; отказ

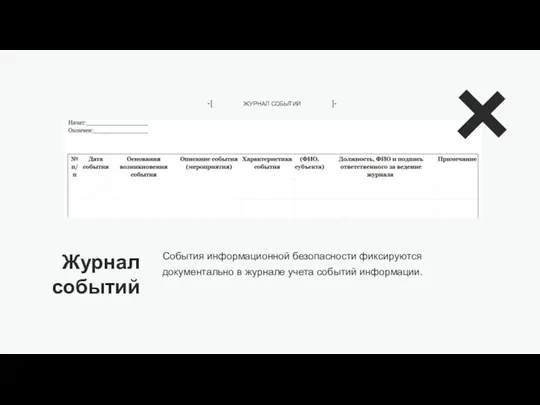

- 8. События информационной безопасности фиксируются документально в журнале учета событий информации. Журнал событий

- 9. Процесс внедрения любой системы мониторинга событий информационной безопасности включает в себя следующие основные этапы: обследование автоматизированной

- 10. Процесс внедрения любой системы мониторинга событий информационной безопасности включает в себя следующие основные этапы: разработка технического

- 11. Процесс внедрения любой системы мониторинга событий информационной безопасности включает в себя следующие основные этапы: обучение сотрудников,

- 12. Процесс внедрения любой системы мониторинга событий информационной безопасности включает в себя следующие основные этапы: создание пилотного

- 13. Процесс внедрения любой системы мониторинга событий информационной безопасности включает в себя следующие основные этапы: промышленное внедрение

- 14. Процесс внедрения любой системы мониторинга событий информационной безопасности включает в себя следующие основные этапы: техническое сопровождение

- 16. Скачать презентацию

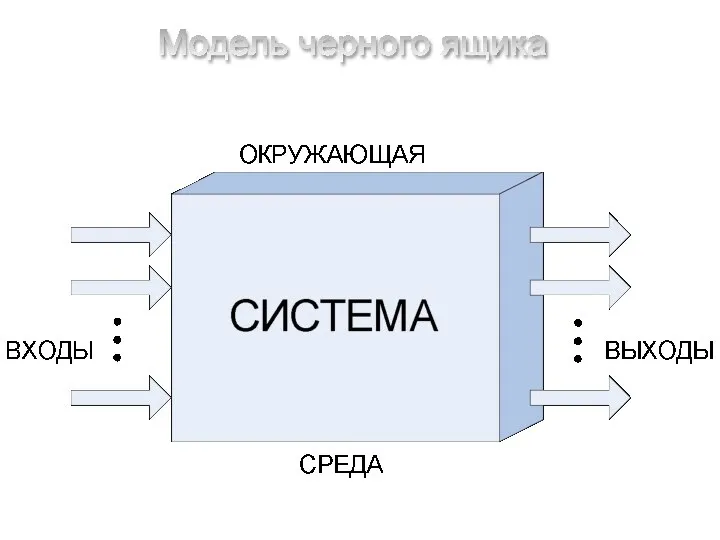

Модель черного ящика

Модель черного ящика Информационно-аналитическая система SCIENCE INDEX

Информационно-аналитическая система SCIENCE INDEX Графы. Общие понятия

Графы. Общие понятия Уровни программной конфигурации ПК

Уровни программной конфигурации ПК Временные ограничения цифровых схем

Временные ограничения цифровых схем Разработка программы для проектирования плана города

Разработка программы для проектирования плана города 5_Arrays_Lubchenko

5_Arrays_Lubchenko Vom Modell zur relationalen Datenbank

Vom Modell zur relationalen Datenbank Как воспользоваться электронной книгой. 1 - Виды форматов электронных книг 2- Программы для чтения электронных книг 3- Как скача

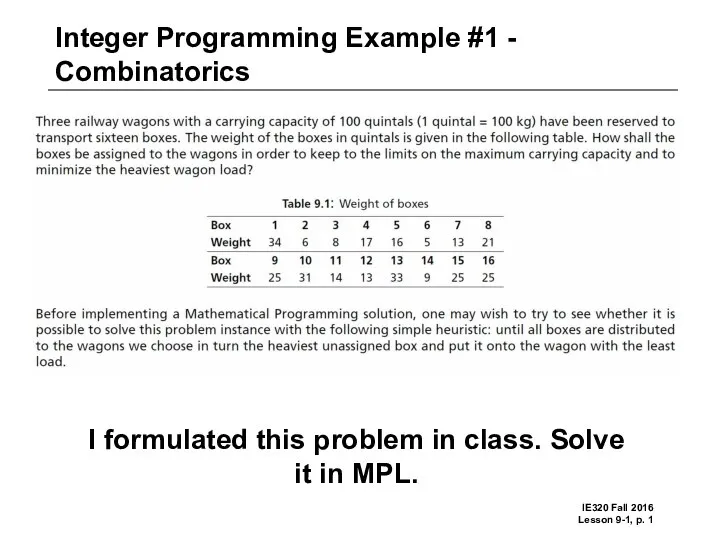

Как воспользоваться электронной книгой. 1 - Виды форматов электронных книг 2- Программы для чтения электронных книг 3- Как скача Integer Programming Example #1 - Combinatorics

Integer Programming Example #1 - Combinatorics Моделирование, формализация. Визуализация

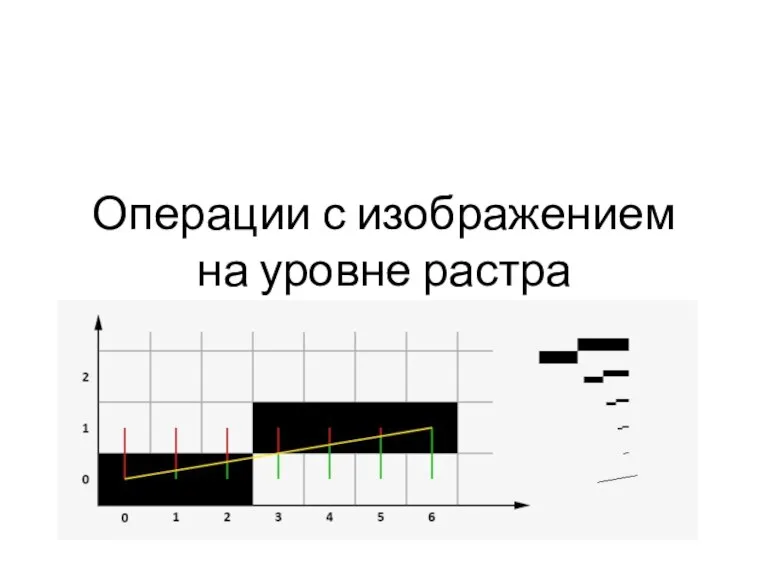

Моделирование, формализация. Визуализация Операции с изображением на уровне растра

Операции с изображением на уровне растра Методы и средства сбора, передачи, хранения и поиска информации

Методы и средства сбора, передачи, хранения и поиска информации Контактный центр будущего

Контактный центр будущего Творческая работа на уроке информатики

Творческая работа на уроке информатики Электронные таблицы. Обработка числовой информации в электронных таблицах

Электронные таблицы. Обработка числовой информации в электронных таблицах Текст как информационный объект. Автоматизированные средства и технологии организации текста

Текст как информационный объект. Автоматизированные средства и технологии организации текста Естественные и искусственные источники информации. 3 класс

Естественные и искусственные источники информации. 3 класс Популяризация внутреннего туризма в РФ через внедрение современных медийных и репортажных технологий

Популяризация внутреннего туризма в РФ через внедрение современных медийных и репортажных технологий Информационная безопасность

Информационная безопасность Цикл с параметром в Pascal. Lazarus

Цикл с параметром в Pascal. Lazarus Как установить Пайчарм

Как установить Пайчарм Презентация на тему Охрана труда и техника безопасности

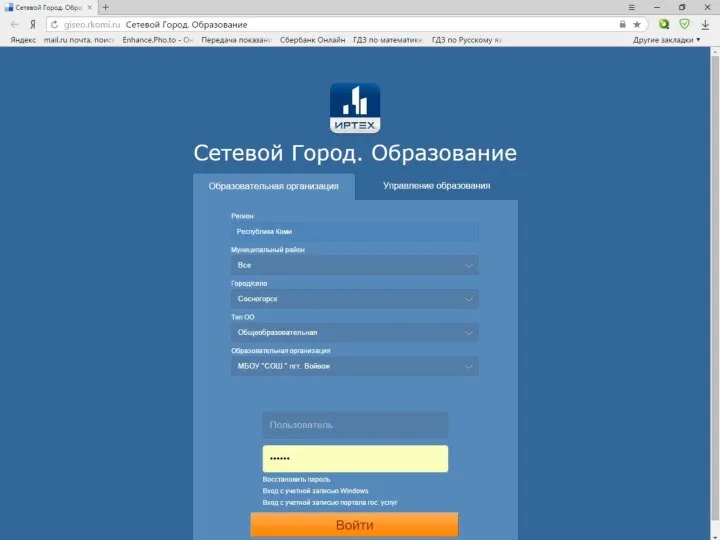

Презентация на тему Охрана труда и техника безопасности  Сетевой город. Образование

Сетевой город. Образование Написание программы

Написание программы Современные периферийные устройства виртуальной реальности

Современные периферийные устройства виртуальной реальности Компьютерные сети

Компьютерные сети Экспериментальное проектирование и процедура

Экспериментальное проектирование и процедура