Содержание

- 2. АКТУАЛЬНОСТЬ Тяжело собрать и систематизировать цифровые работы учащихся во время обучения

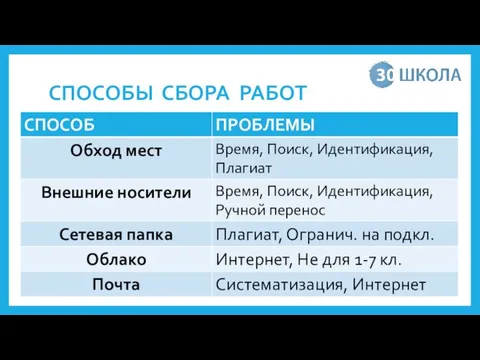

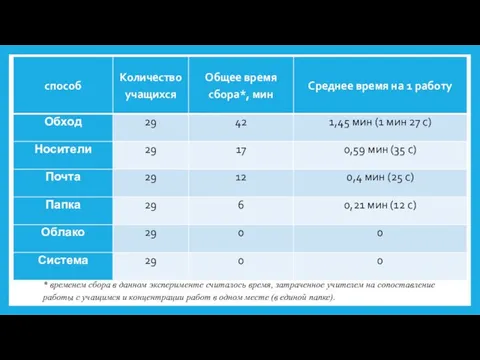

- 3. СПОСОБЫ СБОРА РАБОТ

- 4. НУЖЕН УНИВЕРСАЛЬНЫЙ ПОДХОД!

- 5. ЦЕЛЬ РАБОТЫ Создание системы обмена данными между субъектами образовательного процесса образовательного учреждения

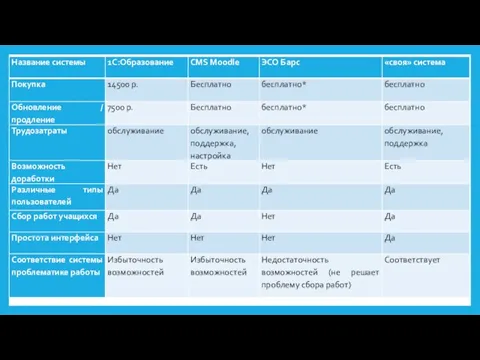

- 6. ЗАДАЧИ РАБОТЫ Провести анализ существующих систем и возможности их применения Провести анализ инструментов разработки и ресурсов

- 7. НЕТ ПРОСТЫХ И БЕСПЛАТНЫХ РЕШЕНИЙ ДЛЯ ШКОЛЫ

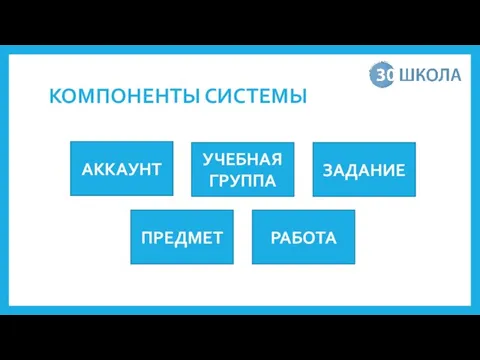

- 8. КОМПОНЕНТЫ СИСТЕМЫ АККАУНТ ПРЕДМЕТ УЧЕБНАЯ ГРУППА ЗАДАНИЕ РАБОТА

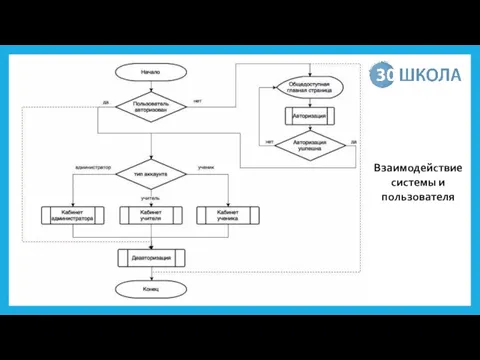

- 9. Взаимодействие системы и пользователя

- 10. Кабинет администратора

- 11. Кабинет учителя

- 12. Кабинет учащегося

- 13. АВТОРИЗАЦИЯ ДЕАВТОРИЗАЦИЯ

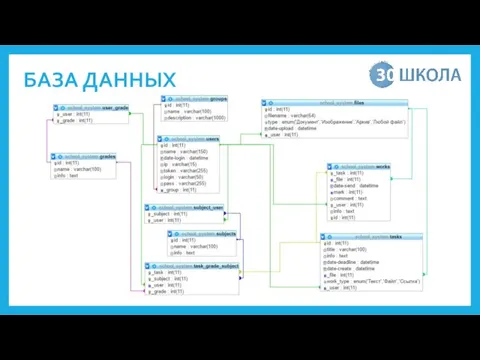

- 14. БАЗА ДАННЫХ

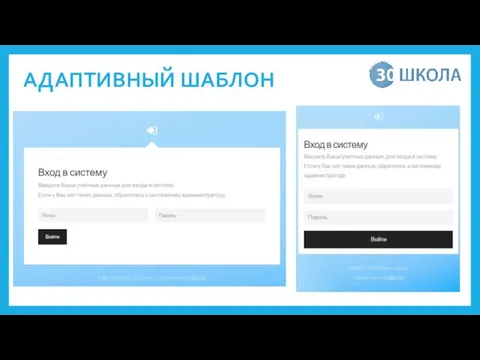

- 15. АДАПТИВНЫЙ ШАБЛОН

- 16. ОСНОВНЫЕ ФУНКЦИИ РАЗГРАНИЧЕНИЕ ПРАВ ПОЛЬЗОВАТЕЛЕЙ АВТОРИЗАЦИЯ ПОЛЬЗОВАТЕЛЕЙ ФОРМИРОВАНИЕ УЧИТЕЛЕМ ЗАДАНИЯ ДЛЯ УЧЕБНОЙ ГРУППЫ ЗАГРУЗКА (ОТПРАВКА) РАБОТЫ

- 17. ДЕМОНСТРАЦИЯ НЕ ПЕРЕКЛЮЧАЙТЕСЬ :)

- 18. ВЫВОДЫ Найден приемлемый способ сбора работ учащихся Определены необходимые для разработки ресурсы Разработана модель информационной системы

- 19. СИСТЕМАТИЗАЦИЯ СБОРА И ОЦЕНКИ РАБОТ УЧАЩИХСЯ Виктор Ежижанский, 8 «А» В. А. Зайцев С. С. Адамский

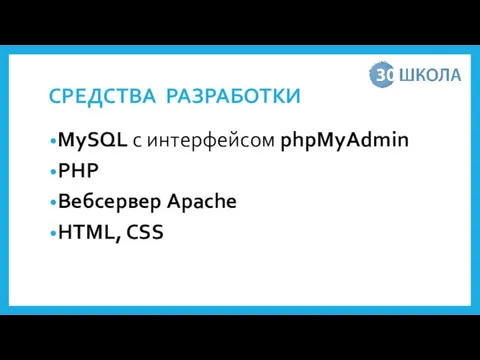

- 20. СРЕДСТВА РАЗРАБОТКИ MySQL c интерфейсом phpMyAdmin PHP Вебсервер Apache HTML, CSS

- 22. * временем сбора в данном эксперименте считалось время, затраченное учителем на сопоставление работы с учащимся и

- 24. Скачать презентацию

Рекомендации_по_созданию_презентации

Рекомендации_по_созданию_презентации Введение в информационную безопасность. Основы защиты информации

Введение в информационную безопасность. Основы защиты информации Роль информационных технологий в сфере дополнительного образования и их воспитательное значение

Роль информационных технологий в сфере дополнительного образования и их воспитательное значение Программа CD Burner XP

Программа CD Burner XP Концепт непрерывного мира в игровой разработке

Концепт непрерывного мира в игровой разработке Microsoft Office. Краткая характеристика изученных программ

Microsoft Office. Краткая характеристика изученных программ Яндекс.Медицина

Яндекс.Медицина Лекция 5

Лекция 5 Безопасность в интернете

Безопасность в интернете Внедрение дополнительного кода в исполняемый файл

Внедрение дополнительного кода в исполняемый файл Решение задачи о ферзях. Проект С++

Решение задачи о ферзях. Проект С++ Программирование в Lazarus. Массивы

Программирование в Lazarus. Массивы Основные методы обеспечения качества функционирования

Основные методы обеспечения качества функционирования Компьютер для чайников

Компьютер для чайников Информационная система по учету и контролю технического состояния производственных объектов

Информационная система по учету и контролю технического состояния производственных объектов Системы счисления. Кодирование информации

Системы счисления. Кодирование информации Сообщение Блюпринтов. Лекция 8

Сообщение Блюпринтов. Лекция 8 Базы данных. Access 2007. Макросы

Базы данных. Access 2007. Макросы Что, где, когда, Игра по информатике

Что, где, когда, Игра по информатике Реляционная модель данных и основы языка SQL. Семинар 1

Реляционная модель данных и основы языка SQL. Семинар 1 10 способов увеличения быстродействия компьютера

10 способов увеличения быстродействия компьютера Обучение по продукту. Онлайн-кассы

Обучение по продукту. Онлайн-кассы Развитие сайта. Представление

Развитие сайта. Представление Интерфейс пользователя e-Навигации в среде смешанной реальности на судне

Интерфейс пользователя e-Навигации в среде смешанной реальности на судне Анализ интернет-сайтов

Анализ интернет-сайтов ФРИИ: cтартап за неделю

ФРИИ: cтартап за неделю Условия if/elif/else

Условия if/elif/else C de Dosya İşlemler

C de Dosya İşlemler