Содержание

- 2. Гайд по криптобезопасности: как не потерять свои средства, когда пользуешься криптовалютой

- 3. Введение По мере роста популярности криптовалют растет и активность злоумышленников, которые любыми возможными способами стремятся умыкнуть

- 4. Безопасность почты Почта в системе gmail . Новое название нигде ее больше не используем Для проектов

- 6. Сложные разные пароли. Да хочется один иметь на все,но это не безопасно. На помощь придут Менеджеры

- 7. Безопасность личного ПК или ноутбука. Зашифруйте свой компьютер и создайте его зашифрованную резервную копию на внешнем

- 8. Для настройки безопасности необходимо активировать соответствующие функции в настройках безопасности аккаунта конкретного сервиса. Ниже ссылки на

- 10. В большинстве сервисов 2FA – это использование СМС. Но это не самый безопасный вариант. Поэтому, скачайте

- 11. Безопасность связи

- 12. И телефон и номер желательно иметь отдельный. С которого вы не будете никому названивать итд. Использовать

- 14. Безопасность в сети Фишинговые сайты, чтобы не попасть ставим звездочку и в сохраненки.Но всегда просматривать. Убедитесь,

- 15. Безопасность в криптовалютах При отправке и получении внимательно смотреть на суммы Пример: отправили 7.008$ При отправке

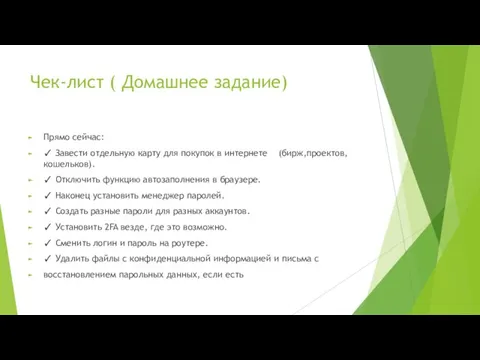

- 16. Чек-лист ( Домашнее задание) Прямо сейчас: ✓ Завести отдельную карту для покупок в интернете (бирж,проектов,кошельков). ✓

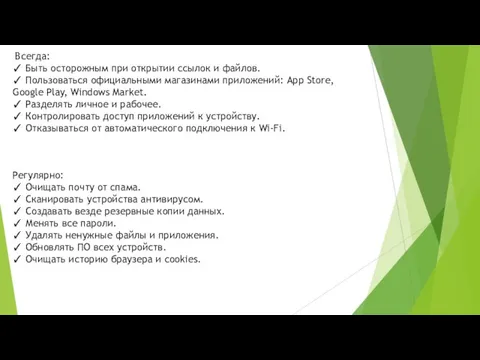

- 17. Всегда: ✓ Быть осторожным при открытии ссылок и файлов. ✓ Пользоваться официальными магазинами приложений: App Store,

- 18. Не подвергайте себя риску, соблюдайте цифровую гигиену электронной почты и своих гаджетов. И помните.Чуть паранойи не

- 20. Скачать презентацию

Рекомендации_по_созданию_презентации

Рекомендации_по_созданию_презентации Введение в информационную безопасность. Основы защиты информации

Введение в информационную безопасность. Основы защиты информации Роль информационных технологий в сфере дополнительного образования и их воспитательное значение

Роль информационных технологий в сфере дополнительного образования и их воспитательное значение Программа CD Burner XP

Программа CD Burner XP Концепт непрерывного мира в игровой разработке

Концепт непрерывного мира в игровой разработке Microsoft Office. Краткая характеристика изученных программ

Microsoft Office. Краткая характеристика изученных программ Яндекс.Медицина

Яндекс.Медицина Лекция 5

Лекция 5 Безопасность в интернете

Безопасность в интернете Внедрение дополнительного кода в исполняемый файл

Внедрение дополнительного кода в исполняемый файл Решение задачи о ферзях. Проект С++

Решение задачи о ферзях. Проект С++ Программирование в Lazarus. Массивы

Программирование в Lazarus. Массивы Основные методы обеспечения качества функционирования

Основные методы обеспечения качества функционирования Компьютер для чайников

Компьютер для чайников Информационная система по учету и контролю технического состояния производственных объектов

Информационная система по учету и контролю технического состояния производственных объектов Системы счисления. Кодирование информации

Системы счисления. Кодирование информации Сообщение Блюпринтов. Лекция 8

Сообщение Блюпринтов. Лекция 8 Базы данных. Access 2007. Макросы

Базы данных. Access 2007. Макросы Что, где, когда, Игра по информатике

Что, где, когда, Игра по информатике Реляционная модель данных и основы языка SQL. Семинар 1

Реляционная модель данных и основы языка SQL. Семинар 1 10 способов увеличения быстродействия компьютера

10 способов увеличения быстродействия компьютера Обучение по продукту. Онлайн-кассы

Обучение по продукту. Онлайн-кассы Развитие сайта. Представление

Развитие сайта. Представление Интерфейс пользователя e-Навигации в среде смешанной реальности на судне

Интерфейс пользователя e-Навигации в среде смешанной реальности на судне Анализ интернет-сайтов

Анализ интернет-сайтов ФРИИ: cтартап за неделю

ФРИИ: cтартап за неделю Условия if/elif/else

Условия if/elif/else C de Dosya İşlemler

C de Dosya İşlemler