Содержание

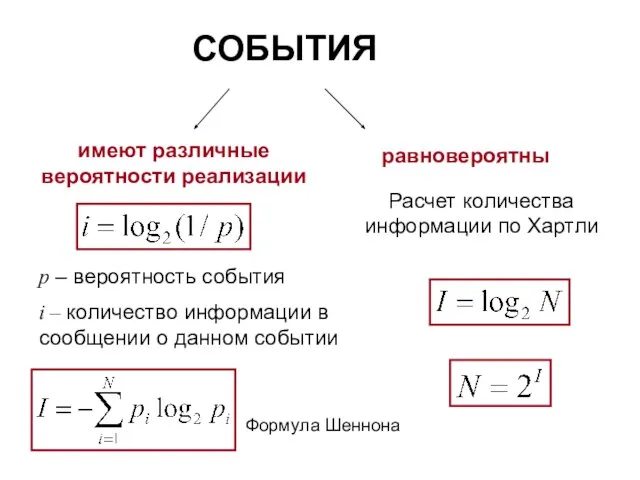

- 2. СОБЫТИЯ имеют различные вероятности реализации равновероятны Формула Шеннона Расчет количества информации по Хартли p – вероятность

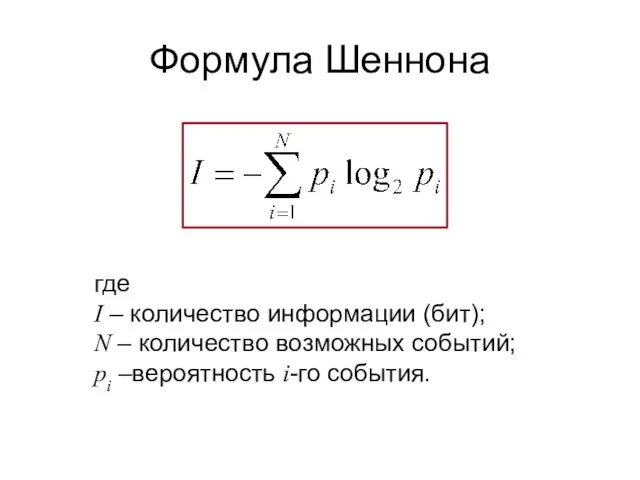

- 3. Формула Шеннона где I – количество информации (бит); N – количество возможных событий; pi –вероятность i-го

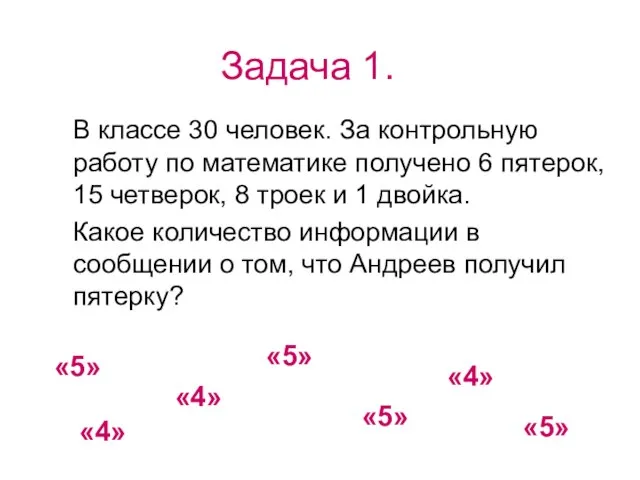

- 4. Задача 1. В классе 30 человек. За контрольную работу по математике получено 6 пятерок, 15 четверок,

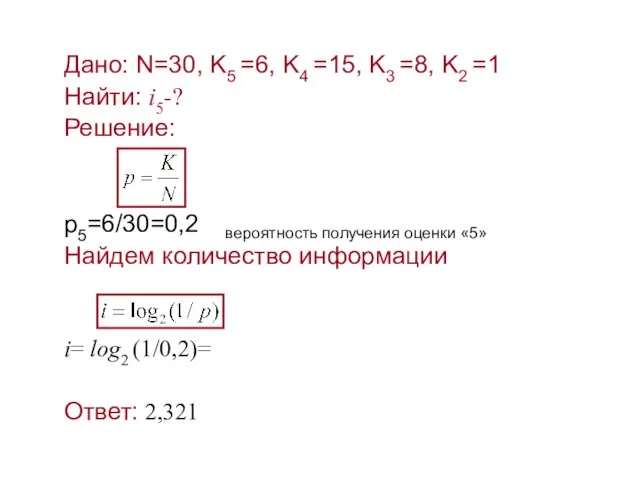

- 5. Дано: N=30, K5 =6, K4 =15, K3 =8, K2 =1 Найти: i5-? Решение: р5=6/30=0,2 Найдем количество

- 6. Задача 2. (самостоятельно) В корзине лежат 20 шаров. Из них 10 черных, 5 белых, 4 желтых

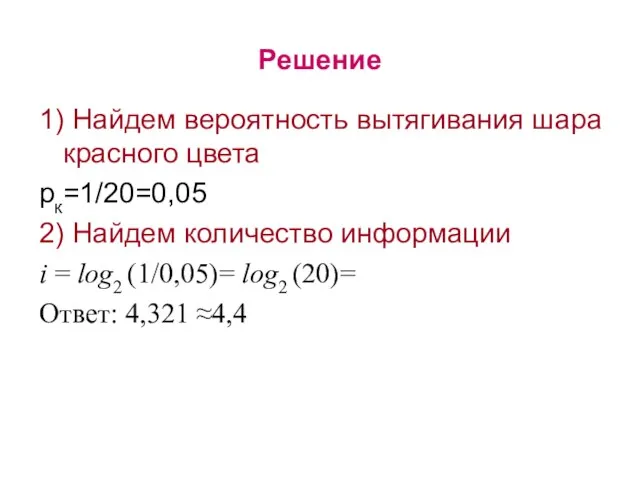

- 7. Решение 1) Найдем вероятность вытягивания шара красного цвета рк=1/20=0,05 2) Найдем количество информации i = log2

- 8. Задача 3. В озере обитает: 12500 окуней, 25000 пескарей, 6250 карасей, 6250 щук. Сколько информации мы

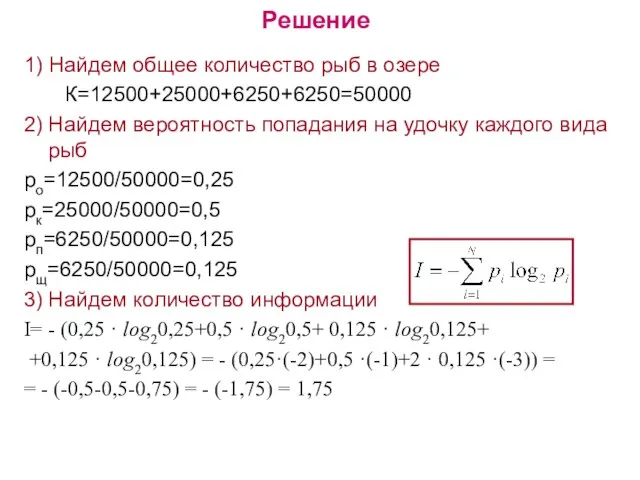

- 9. Решение 1) Найдем общее количество рыб в озере К=12500+25000+6250+6250=50000 2) Найдем вероятность попадания на удочку каждого

- 10. Задача 4. (самостоятельно) В непрозрачном мешочке 10 белых, 20 красных, 30 синих и 40 зеленых шариков.

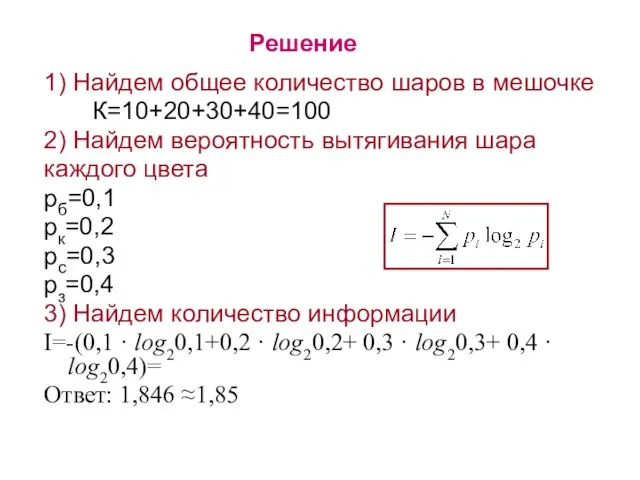

- 11. Решение 1) Найдем общее количество шаров в мешочке К=10+20+30+40=100 2) Найдем вероятность вытягивания шара каждого цвета

- 13. Скачать презентацию

Создание движущихся изображений

Создание движущихся изображений Seti

Seti Как кодируется изображение

Как кодируется изображение Сложение положительных и отрицательных чисел в обратном и дополнительном коде

Сложение положительных и отрицательных чисел в обратном и дополнительном коде Носители_и_современность

Носители_и_современность Разработка ПО для управления движения денежных средств клиентов инвестиционного фонда

Разработка ПО для управления движения денежных средств клиентов инвестиционного фонда Электронные библиотеки

Электронные библиотеки Компьютерная арифметика. § 29. Хранение в памяти вещественных чисел

Компьютерная арифметика. § 29. Хранение в памяти вещественных чисел Одномерные массивы: задачи сортировок элементов массива. Лекция 7

Одномерные массивы: задачи сортировок элементов массива. Лекция 7 Передача информации

Передача информации Обработка информации

Обработка информации Занятие 1. Понятие об основных законах регулирования. Пропорциональный закон регулирования

Занятие 1. Понятие об основных законах регулирования. Пропорциональный закон регулирования Дребезг контактов. Программный и аппаратный способы устранения дребезг

Дребезг контактов. Программный и аппаратный способы устранения дребезг Краеведческие проекты для города Старт с книгой

Краеведческие проекты для города Старт с книгой Локальные и глобальные переменные (тема 1 - 5)

Локальные и глобальные переменные (тема 1 - 5) Работа с графическими объектами в Microsoft Word

Работа с графическими объектами в Microsoft Word Циклы и комбинированные алгоритмы. Практическая работа

Циклы и комбинированные алгоритмы. Практическая работа Времена года - зима

Времена года - зима Защита информации в интернете. Проведение финансовых операций с использованием Интернета

Защита информации в интернете. Проведение финансовых операций с использованием Интернета Нормализация реляционной базы данных поликлиника

Нормализация реляционной базы данных поликлиника Техника безопасности и организация рабочего места за компьютером

Техника безопасности и организация рабочего места за компьютером Контурные эффекты. Вращение копий

Контурные эффекты. Вращение копий Паскаль. Ветвление

Паскаль. Ветвление Информатика 2 класс. Раскрась как хочешь

Информатика 2 класс. Раскрась как хочешь Анализ приложения для управления проектами redbooth

Анализ приложения для управления проектами redbooth Алгоритмизация вычислений

Алгоритмизация вычислений Информационные системы судопроизводства

Информационные системы судопроизводства Формулы. Правила ввода формулы

Формулы. Правила ввода формулы