Содержание

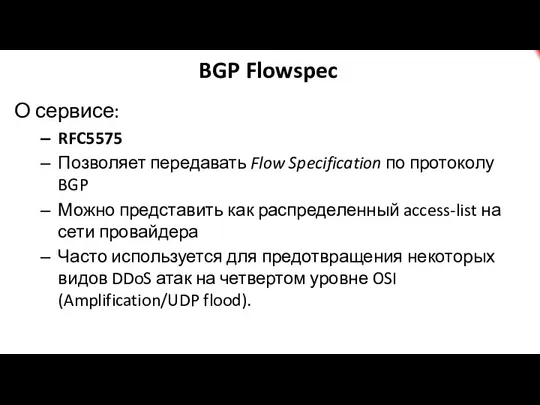

- 2. BGP Flowspec О сервисе: RFC5575 Позволяет передавать Flow Specification по протоколу BGP Можно представить как распределенный

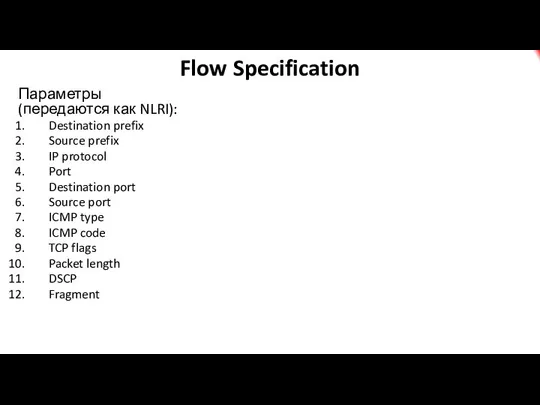

- 3. Flow Specification Параметры (передаются как NLRI): Destination prefix Source prefix IP protocol Port Destination port Source

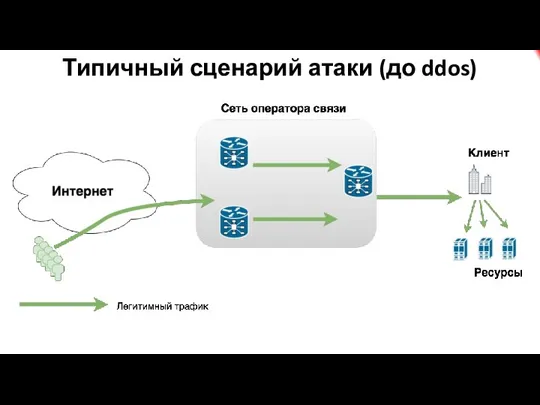

- 4. Типичный сценарий атаки (до ddos)

- 5. Типичный сценарий атаки (ddos)

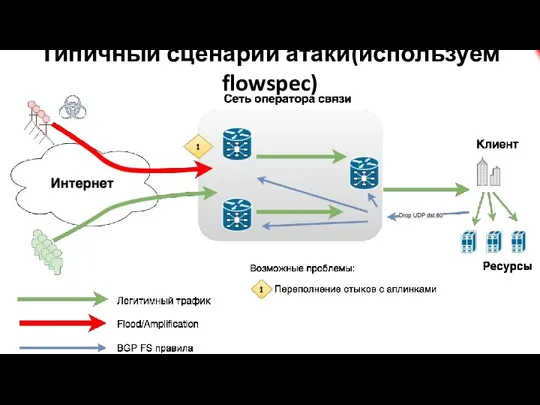

- 6. Типичный сценарий атаки(используем flowspec)

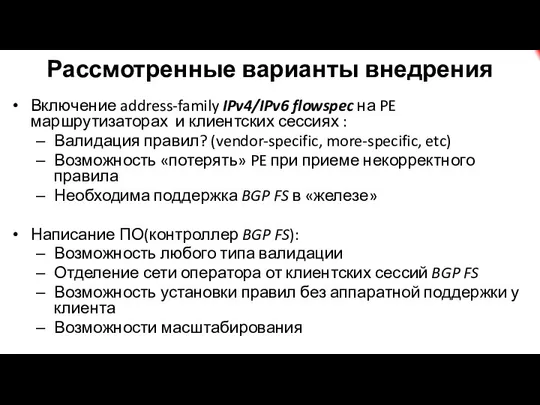

- 7. Рассмотренные варианты внедрения Включение address-family IPv4/IPv6 flowspec на PE маршрутизаторах и клиентских сессиях : Валидация правил?

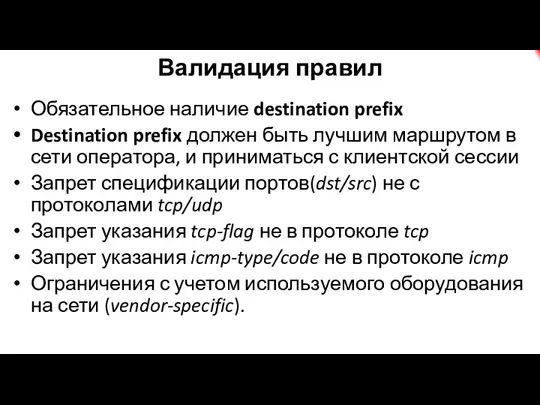

- 8. Валидация правил Обязательное наличие destination prefix Destination prefix должен быть лучшим маршрутом в сети оператора, и

- 9. Внедрение BGP Flowspec

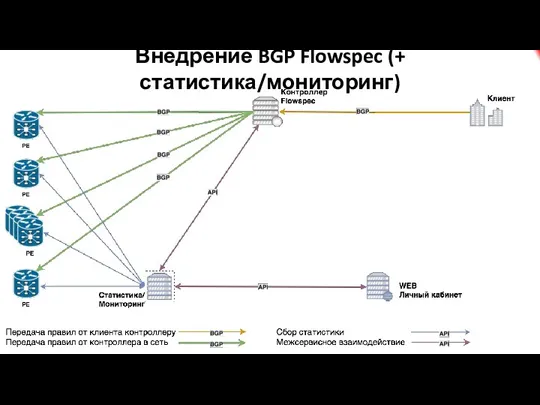

- 10. Внедрение BGP Flowspec (+ статистика/мониторинг)

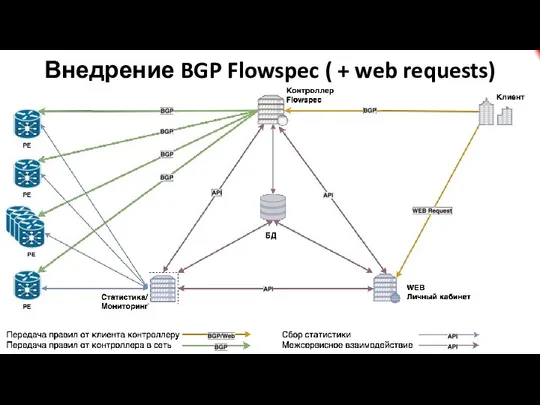

- 11. Внедрение BGP Flowspec ( + web requests)

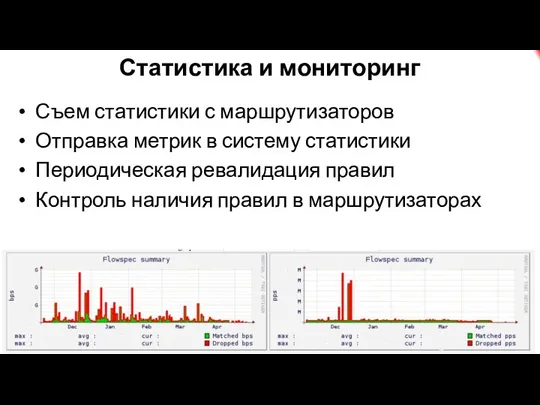

- 12. Статистика и мониторинг Съем статистики с маршрутизаторов Отправка метрик в систему статистики Периодическая ревалидация правил Контроль

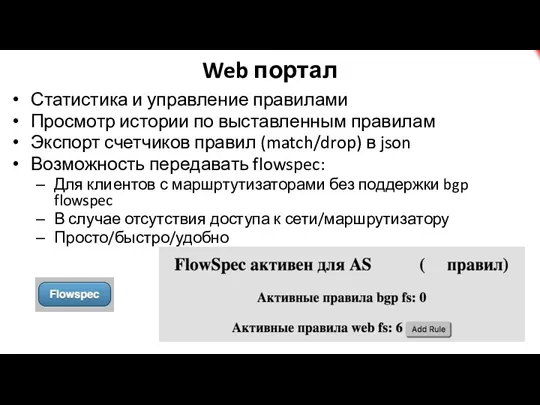

- 13. Web портал Статистика и управление правилами Просмотр истории по выставленным правилам Экспорт счетчиков правил (match/drop) в

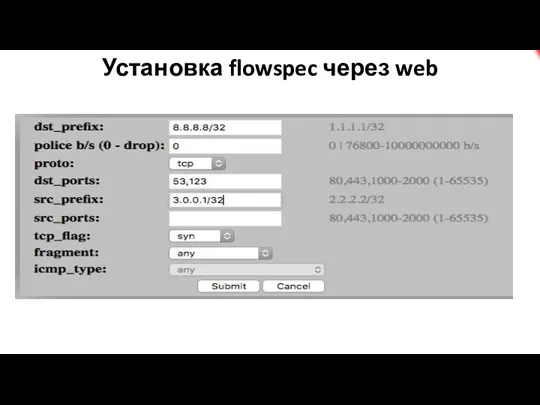

- 14. Установка flowspec через web

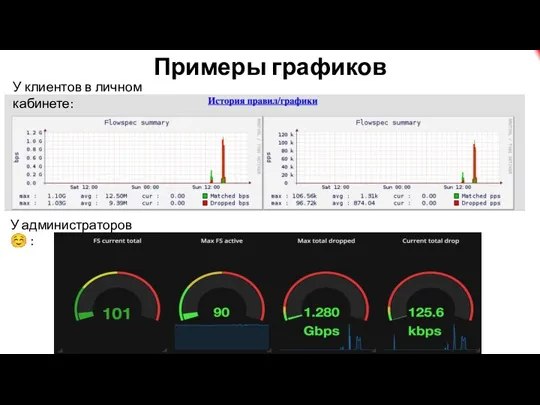

- 15. Примеры графиков У клиентов в личном кабинете: У администраторов ☺ :

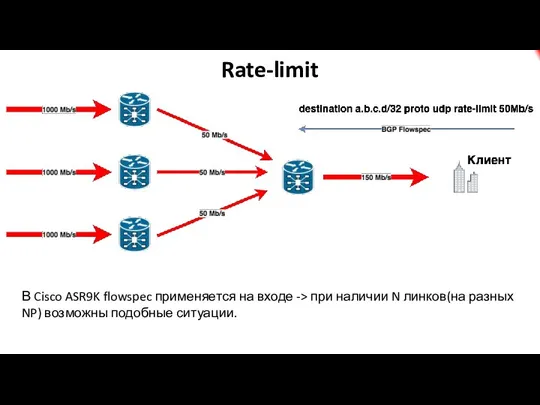

- 16. Rate-limit В Cisco ASR9K flowspec применяется на входе -> при наличии N линков(на разных NP) возможны

- 17. Детектирование DDoS Атаки на полосу(UDP Flood/Amplification): BGP Flowspec применим практически ко всем случаям Детектирование достаточно незатратно(Netflow/Sflow),

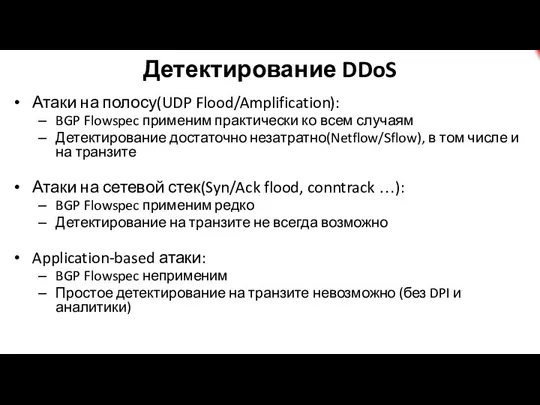

- 18. Топ 10 типов ddos атак (AKAMAI) BGP Flowspec применим более чем в 75% случаев

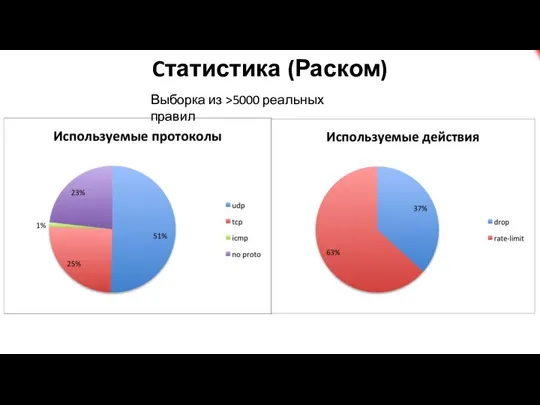

- 19. Cтатистика (Раском) Выборка из >5000 реальных правил

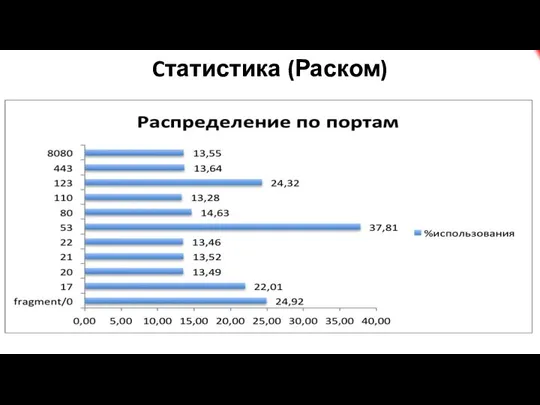

- 20. Cтатистика (Раском)

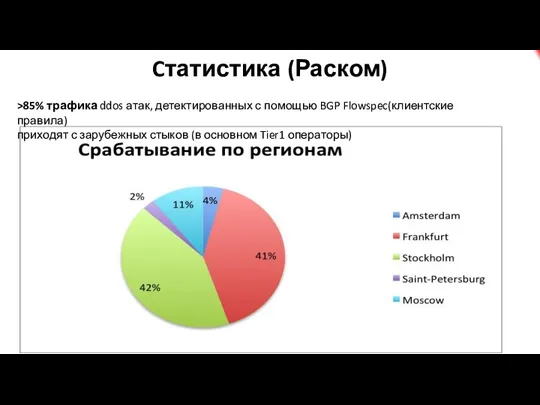

- 21. Cтатистика (Раском) >85% трафика ddos атак, детектированных с помощью BGP Flowspec(клиентские правила) приходят с зарубежных стыков

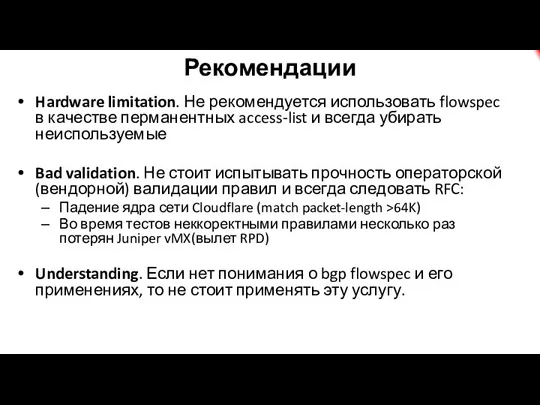

- 22. Hardware limitation. Не рекомендуется использовать flowspec в качестве перманентных access-list и всегда убирать неиспользуемые Bad validation.

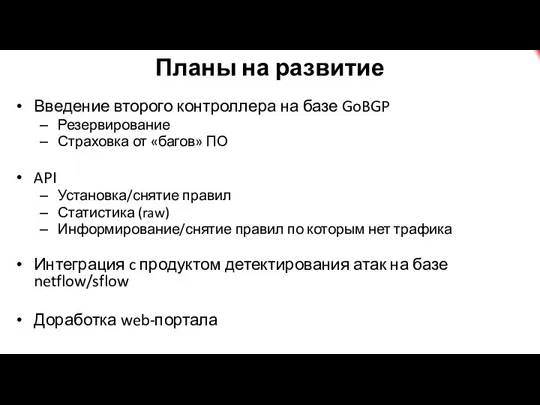

- 23. Планы на развитие Введение второго контроллера на базе GoBGP Резервирование Страховка от «багов» ПО API Установка/снятие

- 25. Скачать презентацию

Основные техники тест-дизайна Урок 2. TestLink

Основные техники тест-дизайна Урок 2. TestLink Лекция 27. Организация пользовательских подпрограмм, методов класса

Лекция 27. Организация пользовательских подпрограмм, методов класса Case-технологии структурного анализа и проектирования программных средств

Case-технологии структурного анализа и проектирования программных средств Техническое обеспечение информационных технологий управления организацией

Техническое обеспечение информационных технологий управления организацией Прерывания. Обработка прерываний в реальном режиме работы микропроцессора

Прерывания. Обработка прерываний в реальном режиме работы микропроцессора Презентация на тему Человек и компьютер

Презентация на тему Человек и компьютер  Шаблон для презентации

Шаблон для презентации Презентация на тему Проекторы

Презентация на тему Проекторы  Разработка рекламной кампании и материалов для продвижения в интернет среде организации

Разработка рекламной кампании и материалов для продвижения в интернет среде организации Продвижение информационной составляющей официального сайта

Продвижение информационной составляющей официального сайта В лабиринтах интернета

В лабиринтах интернета Основные алгоритмические конструкции

Основные алгоритмические конструкции Анимированные ребусы

Анимированные ребусы Функции информационного менеджмента. Планирование в сфере информатизации

Функции информационного менеджмента. Планирование в сфере информатизации Нормализация данных

Нормализация данных Как подготовить страницу бизнеса к продвижению

Как подготовить страницу бизнеса к продвижению Мой инструмент компьютер

Мой инструмент компьютер Продвижение личного бренда

Продвижение личного бренда ليلى عثمان باحلى الموضاعت التعليمية

ليلى عثمان باحلى الموضاعت التعليمية Культурный ландшафт и угрозы журналистике

Культурный ландшафт и угрозы журналистике История развития баз данных

История развития баз данных Межрегиональная Общественная организация Центр противодействия кибер преступлениям Я выбираю жизнь

Межрегиональная Общественная организация Центр противодействия кибер преступлениям Я выбираю жизнь Информация и её свойства

Информация и её свойства Zanyatie_2

Zanyatie_2 Викторина. Безопасный интернет

Викторина. Безопасный интернет DevOps. Системный инженер 11

DevOps. Системный инженер 11 Сайт PowerPointBase.com

Сайт PowerPointBase.com 4FadMad. 3 закона робототехники в медицинской сфере

4FadMad. 3 закона робототехники в медицинской сфере