Слайд 2Что такое информационная безопасность и почему системы ее обеспечения так важны?

Обычно под

ней понимают защищенность информации и всей компании от преднамеренных или случайных действий, приводящих к нанесению ущерба ее владельцам или пользователям. Обеспечение информационной безопасности должно быть направлено прежде всего на предотвращение рисков, а не на ликвидацию их последствий.

Любая утечка информации может привести к серьезным проблемам для компании — от значительных финансовых убытков до полной ликвидации. Конечно, проблема утечек появилась не сегодня, промышленный шпионаж и переманивание квалифицированных специалистов существовали еще и до эпохи компьютеризации. Но именно с появлением ПК и интернета возникли новые приемы незаконного получения информации

Слайд 3Актуальные виды угроз информационной безопасности

Аналитический центр InfoWatch опубликовал данные по утечке данных

в России за 2016 год. Согласно исследованию, СМИ обнародовали 213 случаев утечек информации из российских госорганов и компаний, что составляет 14% от общемирового количества утечек.

Самые частые случаи — это утечка платежной информации и персональных данных — 80%. В 68% случаев виновными оказываются сотрудники организаций, и только в 8% — руководство. По сравнению с 2015 годом количество утечек выросло на 89%. На сегодня Россия занимает второе после США место в списке стран, наиболее сильно страдающих от утечек информации

Но из-за чего чаще всего возникают угрозы информационной безопасности?

Слайд 41.Невнимательность и халатность сотрудников.

2.Использование пиратского ПО

Слайд 53. DDoS-атаки. Distributed-Denial-of-Service

4. Вирусы

Слайд 65. Угрозы со стороны совладельцев бизнеса.

6. Законодательные перипетии.

Слайд 7Методы защиты информации

Физические средства защиты информации.

Базовые средства защиты электронной информации

Анти-DDoS

Резервное копирование данных.

План

аварийного восстановления данных.

Шифрование данных при передаче информации в электронном формате (end-to-end protection).

Экзоскелет для полета в открытый космос

Экзоскелет для полета в открытый космос Основы организации и технологии ведения АСДНР при крупных авариях на химически опасных объектах

Основы организации и технологии ведения АСДНР при крупных авариях на химически опасных объектах Движение через железнодорожные пути

Движение через железнодорожные пути Правила предотвращения теракта

Правила предотвращения теракта Железная дорога – зона повышенной опасности

Железная дорога – зона повышенной опасности Приборы химической разведки и контроля

Приборы химической разведки и контроля Жить или курить, выбирайте сами

Жить или курить, выбирайте сами Всемирный день отказа от курения

Всемирный день отказа от курения МЧС России. Полиция в РФ. Служба скорой медицинской помощи. Другие государственные службы в области безопасности. г. Кемерово

МЧС России. Полиция в РФ. Служба скорой медицинской помощи. Другие государственные службы в области безопасности. г. Кемерово Оцени свою безопасность

Оцени свою безопасность Городские соревнования На страже пожарной безопасности

Городские соревнования На страже пожарной безопасности Демография современной России

Демография современной России Рекомендации для нерюнгринцев при природных ЧС

Рекомендации для нерюнгринцев при природных ЧС Вводный инструктаж ЭМБА 2019! Правила посещения музея по технике безопасности

Вводный инструктаж ЭМБА 2019! Правила посещения музея по технике безопасности Презентация на тему Физическая культура и закаливание

Презентация на тему Физическая культура и закаливание  Мотоциклы на дороге

Мотоциклы на дороге Безопасность на воде

Безопасность на воде Велосипед - это транспортное средство

Велосипед - это транспортное средство Памятка для родителей

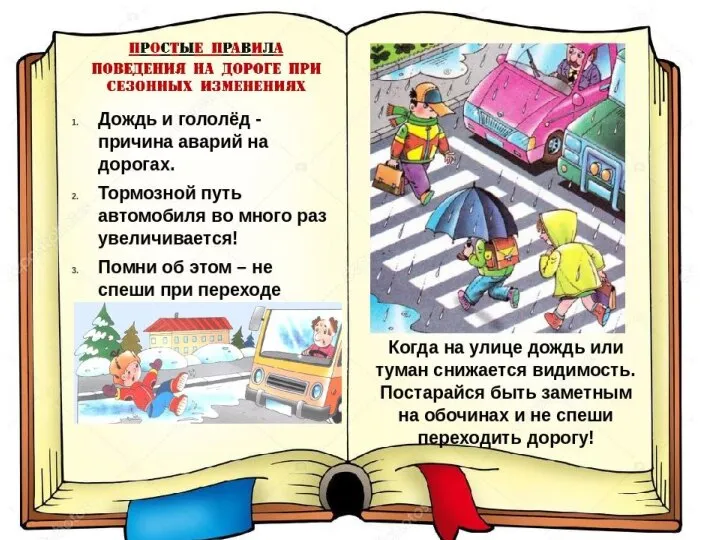

Памятка для родителей Охрана труда для работников рабочих специальностей

Охрана труда для работников рабочих специальностей Правила безопасности на водоемах

Правила безопасности на водоемах Презентация на тему Наводнения

Презентация на тему Наводнения  Требования безопасности при прохождении производственной практики

Требования безопасности при прохождении производственной практики Основные Федеральные законы по БЖД. Положение о МЧС. Постановление о мерах по противодействию терроризму

Основные Федеральные законы по БЖД. Положение о МЧС. Постановление о мерах по противодействию терроризму Защитное заземление

Защитное заземление Здоровый образ жизни – наш выбор

Здоровый образ жизни – наш выбор Глобальные проблемы современности

Глобальные проблемы современности zdorovyy-obraz-zhizni-studentov

zdorovyy-obraz-zhizni-studentov