Содержание

- 2. Объединение компьютеров в единую информационную сеть позволяет пользователям совместно использовать общие ресурсы. Современные ОС, используют для

- 3. Управление пользователями. Каждому пользователю поставлен в соответствие определенный набор характеристик, позволяющий персонализировать его деятельность в сети.

- 4. Практически все производители корпоративных операционных систем предлагают потребителям свои реализации службы каталога. Компания Microsoft предлагает свою

- 5. Протокола LDAP был разработан на основе основные спецификации Х.500. Данная спецификация была разработана Международными консультационными и

- 6. Протокола LDAP был разработан на основе основные спецификации Х.500. Данная спецификация была разработана Международными консультационными и

- 7. Протокол LDAP (Lightweight Directory Access Protocol- Облегченный протокол доступа к каталогу) обеспечивает доступ к каталогу, разработанному

- 8. Спецификация протокола LDAP базируется на четырех моделях. Информационная модель (Information Model) описывает структуру каталога и содержащейся

- 9. Информационная модель Active Directory Объекты и дерево каталога Основным структурным компонентом каталога является элемент (entry), который

- 10. Множество объектов, расположенные во множестве контейнеров, организовано в иерархическую структуру, которая в терминологии Х.500 называется информационным

- 11. В документации Microsoft часто называет атрибутами свойства (properties) объекта. Атрибуты могут быть обязательными (mandatory) или необязательными

- 12. Возможность расширения схемы фактически означает расширяемость каталога путем его адаптации для хранения новых типов объектов. Информация

- 13. Отличительное имя однозначно определяет положение объекта в информационном дереве каталога, представляя информацию обо всех узлах дерева,

- 14. Служба каталога Active Directory позволяет использовать целый ряд дополнительных схем именования, каждая из которых применяется в

- 15. Полные доменные имена Полное доменное имя (Fully Qualified Domain Name, FQDN) используется для однозначной идентификации объектов

- 16. В службе каталога Active Directory обеспечение уникальности объектов достигается посредством глобально уникального идентификатора (Global Unique Identifier,

- 17. Большинство приложений, разработанных для этого семейства операционных систем, предполагают использование только этой схемы именования. Данная схема

- 18. Канонические имена Вместо отличительного имени для определения положения объекта в дереве каталога можно использовать так называемое

- 19. Протокол LDAP представляет собой механизм доступа пользователей к каталогу. Однако для того, чтобы клиент смог подключиться

- 20. Active Directory может работать с любой службой DNS, которая поддерживает SRV-записи, разрешает использование в именах символа

- 21. Например, для LDAP-сервера, принадлежащего к домену bru.by, DNS-имя службы будет выглядеть следующим образом: _ldap._tcp.bru.by. SRV-записи регистрируются

- 22. Известно множество различных способов проверки подлинности личности, которые упрощенно можно разделить на две группы: проверка личности

- 23. Рассмотрим структуру службы каталога. Active Directory представляет собой совокупность служб, обслуживающих обращения пользователей к каталогу. Каталог

- 24. 3. Уровень базы данных (Database Layer). Данный уровень службы каталога осуществляет преобразование запросов пользователей в формат,

- 25. Поскольку информация, содержащаяся в этих файлах, критически важна для функционирования Active Directory, доступ к ним имеет

- 26. Понятие домена является ключевым для Active Directory. Домены выступают в качестве основного средства формирования пространства имен

- 27. Создание областей действия политики учетных записей. Политика учетных записей определяет правила применения пользователями учетных записей и

- 28. Изоляция трафика репликации. Для размещения информации об объектах корпоративной сети используются доменные разделы каталога. Каждому домену

- 29. Иерархия доменов Для именования доменов используется соглашение о доменных именах. Имя домена записывается в форме полного

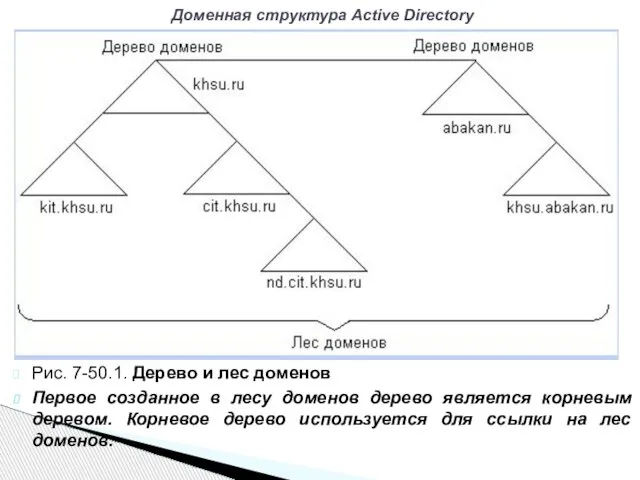

- 30. Совокупность доменов, использующих единую схему каталога, называется лесом доменов (forest). Строго говоря, входящие в лес домены

- 31. Рис. 7-50.1. Дерево и лес доменов Первое созданное в лесу доменов дерево является корневым деревом. Корневое

- 32. Первый созданный в дереве домен называется корневым доменом дерева (tree root domain), который используется для ссылки

- 33. Контроллеры домена Windows Server 2003 выполняют ниже перечисленные задачи: Организация доступа к информации, содержащейся в каталоге,

- 34. Специализированные роли контроллеров домена Служба каталога Active Directory использует модель репликации с множеством равноправных участников (multimaster

- 35. Владелец доменных имен (Domain Naming Master). Контроллер домена, отслеживающий изменения в структуре леса доменов. Любое изменение

- 36. Исполнитель роли фактически эмулирует домен Windows NT. Поскольку в домене Windows NT допустимо наличие только одного

- 37. По умолчанию все специализированные роли возлагаются на первый контроллер домена, установленный в новом лесе доменов. Аналогичным

- 38. Процесс принудительной передачи функций исполнителя специализированной роли другому контроллеру домена называется захватом, или присвоением роли (seize).

- 39. Транзитивность доверительных отношений предполагает сквозную аутентификацию пользователей в цепочке доменов, связанных между собой подобными отношениями. Например,

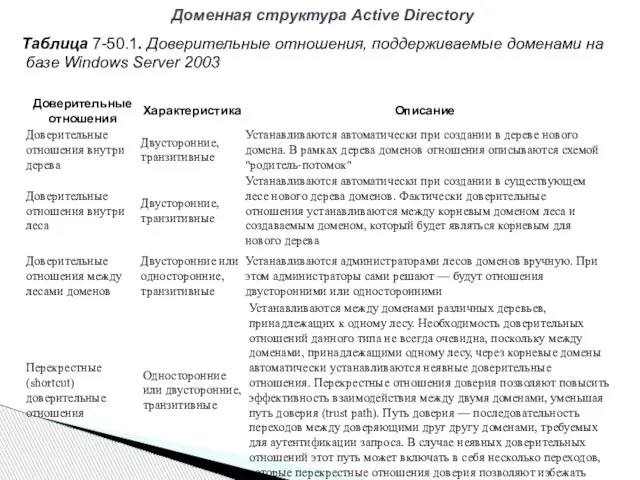

- 40. Доменная структура Active Directory Таблица 7-50.1. Доверительные отношения, поддерживаемые доменами на базе Windows Server 2003

- 41. Доменная структура Active Directory

- 42. Примечание 1 Доверительные отношения внутри леса и внутри дерева доменов устанавливаются системой автоматически, в процессе создания

- 43. Механизм маршрутизации суффиксов гарантирует, что все запросы аутентификации, адресуемые домену второго уровня, будут маршрутизироваться соответствующему домену.

- 44. Отражение организационной структуры предприятия. Механизм подразделений может использоваться для организации объектов каталога в соответствии с их

- 45. Каждый домен реализует собственную иерархию подразделений. Подразделения, принадлежащие к различным доменам, никак не связаны между собой.

- 46. Active Directory позволяет объединять объекты в группы двух типов: группы безопасности (security groups) и группы рассылки

- 47. На функциональных уровнях домена Windows 2000 native и Windows Server 2003 становится доступной универсальная область действия.

- 48. С каждой группой в момент создания ассоциируется объект каталога, значения атрибутов которого определяют его (группы) свойства.

- 49. Вычислительная сеть крупных компаний представляет собой совокупность подсетей, соединенных между собой коммуникационными линиями с различной пропускной

- 50. Например, в зависимости от того, на каком компьютере пользователь входит в сеть, он может рассматриваться как

- 51. . Администратор должен обеспечить возможность аутентификации пользователей сайта, даже если коммуникационные линии, связывающие сайт с остальной

- 52. Транспорт репликации Понятие транспорта репликации характеризует механизмы и протоколы, используемые для передачи изменений. Active Directory может

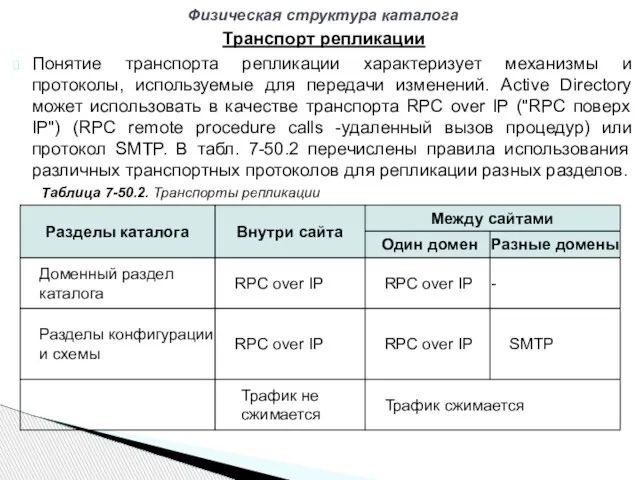

- 53. Протокол RPC over IP обеспечивает низкоскоростную двухточечную синхронную репликацию всех разделов каталога. Этот транспорт лучше всего

- 54. Соединения сайтов Топология репликации формируется при помощи специального класса объектов — соединений (connections). Соединение представляет собой

- 55. В случае репликации между сайтами используется термин связь сайтов (site link), который описывает соединения двух и

- 56. Серверы глобального каталога Глобальный каталог (global catalog) представляет собой базу данных, содержащую фрагменты всех доменных контекстов

- 57. Если лес находится на функциональном уровне Windows Server 2003, добавление нового атрибута приведет к репликации только

- 58. Аутентификация пользователей. Сервер глобального каталога предоставляет информацию о членстве пользователя в различных группах с универсальной областью

- 59. Механизмы репликации каталога Каталог рассматривается как база данных, распределенная между множеством носителей. Каждый контроллер домена является

- 60. В терминологии службы Active Directory подобная совокупность ветвей называется прилегающим поддеревом (contiguous subtree) или контекстом имен

- 61. Реплики трех указанных разделов каталога присутствуют в обязательном порядке на всех контроллерах домена. Доменный раздел каталога

- 62. Служба каталога Active Directory, реализованная на базе Windows 2000 Server, использовала для размещения информации приложений доменные

- 63. Имеется два встроенных раздела приложений, которые используются службой DNS для размещения содержимого зон, интегрированных с Active

- 64. Топология репликации Процесс репликации предполагает обмен изменениями в разделах каталога между отдельными участниками. Для обозначения односторонней

- 65. Примечание Необходимо обратить внимание на то, что хотя топология репликации формируется индивидуально для каждого раздела каталога,

- 66. Служба репликации файлов (File Replication Service, FRS) представляет собой механизм репликации с множеством равноправных участников, осуществляющий

- 67. Создание системного тома SYSVOL Том SYSVOL создается непосредственно в ходе повышения сервера до контроллера домена. Когда

- 68. Служба каталога и служба FRS Для своей работы служба FRS запрашивает информацию о физической структуре службы

- 69. Групповые политики В настоящее время практически любой производитель системного программного обеспечения встает перед проблемой снижения общей

- 70. Управление настройками операционной системы. Все параметры операционной системы, определяющие ее функциональность, а также определяющие режимы работы

- 72. Скачать презентацию

Слайд 2Объединение компьютеров в единую информационную сеть позволяет пользователям совместно использовать общие ресурсы.

Объединение компьютеров в единую информационную сеть позволяет пользователям совместно использовать общие ресурсы.

Каталог - глобальное унифицированное хранилище информации об элементах сетевой инфраструктуры. Вся информация о компонентах сети, а именно: пользователи, ресурсы, сетевые службы и т. п., размещается в каталоге. Внутри каталога объекты организуются либо в соответствии с физической, либо логической структурой сети.

К задачам, которые служба каталога позволяет решить администратору, относятся:

Управление сетевыми ресурсами. Основная задача, ради чего компьютеры объединяются в сеть. Служба каталога облегчает пользователям поиск нужных ресурсов, скрывая от них подробности реализации механизма поиска. Пользователь формулирует запрос, а служба каталога локализует требуемый ресурс.

Понятие службы каталога и Active Directory

Слайд 3Управление пользователями. Каждому пользователю поставлен в соответствие определенный набор характеристик, позволяющий персонализировать

Управление пользователями. Каждому пользователю поставлен в соответствие определенный набор характеристик, позволяющий персонализировать

Управление приложениями. В зависимости от задач, которые решают пользователи, на их компьютерах может быть развернуто различное ПО. В случае большой корпорации на передний план выходит задача по централизованному управлению программным обеспечением, включая развертывание новых приложений и выполнение обновления существующих.

Управление службами. Большинство сетевых служб, например именование объектов сети, выделение IP-адресов, DNS служба и т.д., может быть интегрировано со службой каталога, что позволит более эффективно организовать функционирование этих служб.

Понятие службы каталога и Active Directory

Слайд 4Практически все производители корпоративных операционных систем предлагают потребителям свои реализации службы каталога.

Практически все производители корпоративных операционных систем предлагают потребителям свои реализации службы каталога.

Служба каталога Active Directory базируется на открытых стандартах:

протокол LDAP;

система доменных имен (Domain Name System, DNS);

протокол аутентификации Kerberos v5.

Эти стандарты (особенно LDAP) определили терминологию, используемую в архитектуре Active Directory, поэтому сначала мы кратко рассмотрим их особенности и взаимодействие со службой Active Directory.

Понятие службы каталога и Active Directory

Слайд 5Протокола LDAP был разработан на основе основные спецификации Х.500. Данная спецификация была

Протокола LDAP был разработан на основе основные спецификации Х.500. Данная спецификация была

системный агент каталога (Directory System Agent, DSA) представляет собой базу данных, в которой хранится информация каталога. База данных имеет иерархическую организацию и позволяет быстро и эффективно осуществлять поиск и извлечение необходимых данных;

агент пользователя каталога (Directory User Agent, DUA) обеспечивает функциональность доступа к каталогу, которая может быть реализована в различных пользовательских приложениях;

протокол доступа к каталогу (Directory Access Protocol, DAP) контролирует процесс взаимодействия между системным и пользовательским агентами каталога.

Протокол LDAP

Слайд 6Протокола LDAP был разработан на основе основные спецификации Х.500. Данная спецификация была

Протокола LDAP был разработан на основе основные спецификации Х.500. Данная спецификация была

системный агент каталога (Directory System Agent, DSA) представляет собой базу данных, в которой хранится информация каталога. База данных имеет иерархическую организацию и позволяет быстро и эффективно осуществлять поиск и извлечение необходимых данных;

агент пользователя каталога (Directory User Agent, DUA) обеспечивает функциональность доступа к каталогу, которая может быть реализована в различных пользовательских приложениях;

протокол доступа к каталогу (Directory Access Protocol, DAP) контролирует процесс взаимодействия между системным и пользовательским агентами каталога.

Протокол LDAP

Слайд 7Протокол LDAP (Lightweight Directory Access Protocol- Облегченный протокол доступа к каталогу) обеспечивает

Протокол LDAP (Lightweight Directory Access Protocol- Облегченный протокол доступа к каталогу) обеспечивает

Протокол LDAP не полностью совместим со спецификацией Х.500. Основное требование — служба каталога должна поддерживать систему именования Х.500.

Протокол LDAP является частью стека протоколов TCP/IP, что и послужило одной из причин его популярности. Разработчики компании Microsoft взяли за основу информационную модель Х.500 и реализовали поддержку протокола LDAP. Доступ к содержимому каталога Active Directory по протоколу LDAP может осуществляться с помощью любого LDAP-клиента. При этом использование протокола LDAP не является единственно возможным способом доступа к каталогу Active Directory.

Примечание

Служба каталога Active Directory поддерживает протокол LDAP версий 2 и 3.

Протокол LDAP

Слайд 8Спецификация протокола LDAP базируется на четырех моделях.

Информационная модель (Information Model) описывает

Спецификация протокола LDAP базируется на четырех моделях.

Информационная модель (Information Model) описывает

Модель именования (Naming Model) описывает схемы именования и идентификации объектов каталога.

Функциональная модель (Functional Model) определяет действия, которые могут быть осуществлены над информацией, размещенной в каталоге.

Модель безопасности (Security Model) описывает механизмы защиты информации, размещенной в каталоге.

Понимание этих моделей необходимо как для эффективного использования служб Active Directory.

Протокол LDAP

Слайд 9Информационная модель Active Directory

Объекты и дерево каталога

Основным структурным компонентом каталога

Информационная модель Active Directory

Объекты и дерево каталога

Основным структурным компонентом каталога

Протокол LDAP

Слайд 10Множество объектов, расположенные во множестве контейнеров, организовано в иерархическую структуру, которая в

Множество объектов, расположенные во множестве контейнеров, организовано в иерархическую структуру, которая в

Самый верхний элемент в иерархии объектов каталога в терминологии Х.500 называют корнем дерева. Роль корня информационного дерева каталога в спецификации Х.500 играет объект rootDSE.

Атрибуты

Каждый объект каталога состоит из набора атрибутов (attributes), характеризующей объект. Так, например, в качестве атрибутов экземпляра класса "пользователь" могут выступать имя и фамилия пользователя, а также имя сопоставленной ему учетной записи.

Протокол LDAP

Слайд 11В документации Microsoft часто называет атрибутами свойства (properties) объекта. Атрибуты могут быть

В документации Microsoft часто называет атрибутами свойства (properties) объекта. Атрибуты могут быть

С каждым атрибутом в схеме связано понятие синтаксиса (syntax) - характеристикой атрибута. Синтаксис определяет тип значения атрибута (число, строка), порядок следования байтов и правила сравнения (matching rules), используемые для сравнения атрибутов данного типа. Служба каталога Active Directory допускает добавление описаний новых атрибутов и изменение существующих. Однако добавление новых синтаксисов, так же как и изменение существующих, запрещается. Определяя новый атрибут, администратор может только выбрать необходимый синтаксис из списка уже существующих.

Схема каталога

Схема каталога (schema) - иерархическая структура, в которой хранятся правила, позволяющие управлять структурой каталога и его содержимым, а также определения всех классов объектов.

Чтобы создать в каталоге объект нового типа, необходимо, прежде всего, добавить в схему определение нового класса объектов. При этом принято говорить о расширении (extending) схемы.

Протокол LDAP

Слайд 12Возможность расширения схемы фактически означает расширяемость каталога путем его адаптации для хранения

Возможность расширения схемы фактически означает расширяемость каталога путем его адаптации для хранения

перечень атрибутов, которые обязательно должны быть определены для экземпляров указанного класса;

перечень атрибутов, которые могут быть определены для экземпляров данного класса;

совокупность правил, определяющих возможных объектов-родителей и объектов-потомков.

Модель именования LDAP

Одним из условий успешного манипулирования объектами каталога является однозначная идентификация каждого объекта. Для именования и идентификации объектов в каталоге протокол LDAP использует механизм отличительных имен (Distinguished Name, DN).

Протокол LDAP

Слайд 13Отличительное имя однозначно определяет положение объекта в информационном дереве каталога, представляя информацию

Отличительное имя однозначно определяет положение объекта в информационном дереве каталога, представляя информацию

Для формирования отличительного имени используются спецификаторы (specifier), определяющие тип объекта:

DC (Domain Component) — спецификатор "составная часть доменного имени";

OU (Organizational Unit) — спецификатор "организационная единица";

CN (Common Name) — спецификатор "общее имя".

Имя, идентифицирующее сам объект, согласно терминологии LDAP выступает в качестве относительного отличительного имени (Relative Distinguish Name, RDN). Относительное отличительное имя может повторяться в рамках всего каталога. Однако оно должно быть уникально в пределах родительского контейнера. Ниже приводится пример относительного отличительного имени объекта Tasha: CN=Tasha.

Механизм отличительных имен LDAP является предпочтительной, но не единственной схемой именования объектов в Active Directory.

Протокол LDAP

Слайд 14Служба каталога Active Directory позволяет использовать целый ряд дополнительных схем именования, каждая

Служба каталога Active Directory позволяет использовать целый ряд дополнительных схем именования, каждая

Основные имена субъектов безопасности

Механизм основных имен (Security principal name, SPN) реализует способ именования объектов каталога, применяемой подсистемой безопасности Windows Server 2003. Основное имя субъекта системы безопасности определяется в качестве одного из атрибутов объекта каталога и имеет следующий формат: <имя_субъекта>@<суффикс_основного_имени>

В качестве суффикса основного имени может выступать DNS-имя текущего или корневого домена или других доменов, [email protected] или [email protected] Используемый для образования основного имени суффикс должен удовлетворять правилам построения доменных имен. Применительно к объектам, ассоциированным с пользователями, говорят об основном имени пользователя (User Principal Name, UPN): [email protected]. Основное имя позволяет упростить процесс регистрации пользователей в сети на компьютерах, принадлежащих к различным доменам. Основное имя уникально в пределах леса доменов, поэтому для регистрации от пользователя не требуется указания домена, к которому он принадлежит. Основное имя никоим образом не связано с его отличительным именем. Вследствие этого основное имя не меняется даже в случае перемещения объекта в рамках каталога.

Схемы именования объектов в Active Directory

Слайд 15Полные доменные имена

Полное доменное имя (Fully Qualified Domain Name, FQDN) используется

Полные доменные имена

Полное доменное имя (Fully Qualified Domain Name, FQDN) используется

Глобально уникальные идентификаторы

Отличительное имя однозначно определяет объект в каталоге. Однако перемещение объекта или его переименование (равно как и переименование любого из контейнеров, внутри которых данный объект содержится) приводит к изменению его отличительного имени. Это может привести к неправильной работе приложений, использующих отличительные имена для уникальной идентификации объектов. Задача уникальной и однозначной идентификации объекта может быть решена посредством введения специального атрибута, значение которого не менялось бы при переименовании или перемещении объекта.

Схемы именования объектов в Active Directory

Слайд 16В службе каталога Active Directory обеспечение уникальности объектов достигается посредством глобально уникального

В службе каталога Active Directory обеспечение уникальности объектов достигается посредством глобально уникального

Имена NetBIOS

До появления службы каталога Active Directory в качестве основного способа именования объектов в операционных системах Windows применялись имена NetBIOS. В частности этот способ именования используется в операционных системах Windows 95/98/NT. Имена пользователей, компьютеров и доменов в среде Windows NT представляют собой имена NetBIOS.

Схемы именования объектов в Active Directory

Слайд 17Большинство приложений, разработанных для этого семейства операционных систем, предполагают использование только этой

Большинство приложений, разработанных для этого семейства операционных систем, предполагают использование только этой

Унифицированный указатель ресурсов LDAP

Протокол LDAP является одним из стандартных методов доступа к каталогу Active Directory. Любое LDAP-совместимое приложение может обратиться к объектам каталога посредством запроса, записанного в формате унифицированного указателя ресурсов LDAP (LDAP Uniform Resource Locator, LDAP URL). Унифицированный указатель ресурсов LDAP начинается с ключевого слова LDAP, затем следует имя сервера, содержащего копию каталога, и отличительное имя ресурса. Ниже приводится пример записи унифицированного указателя ресурсов:

LDAP: //root.root.by/cn=tasha, cn=user,ou=nd, dc=bru,dc=by

Схемы именования объектов в Active Directory

Слайд 18Канонические имена

Вместо отличительного имени для определения положения объекта в дереве каталога

Канонические имена

Вместо отличительного имени для определения положения объекта в дереве каталога

Схемы именования объектов в Active Directory

Слайд 19Протокол LDAP представляет собой механизм доступа пользователей к каталогу. Однако для того,

Протокол LDAP представляет собой механизм доступа пользователей к каталогу. Однако для того,

Active Directory требует обязательного использования службы DNS.

Служба DNS

Слайд 20Active Directory может работать с любой службой DNS, которая поддерживает SRV-записи, разрешает

Active Directory может работать с любой службой DNS, которая поддерживает SRV-записи, разрешает

Доменное пространство имен Active Directory полностью отображается на пространство имен DNS. Другими словами, иерархия доменов корпоративной службы DNS аналогична иерархии доменов Active Directory.

SRV-записи

Служба доменных имен использует SRV-записи для определения местонахождения серверов, предоставляющих услуги определенных служб. Каждая SRV-запись, используемая для работы с Active Directory, представляет собой DNS-псевдоним службы, записанный в формате: _Service._Protocol.DnsDomainName где:

service — название сетевой службы, которая доступна на данном сервере (например: Idap, kerberos, gc, kpasswd);

Protocol — протокол, который клиенты могут использовать для подключения к указанной службе (tcp, udp);

DnsDomainName — доменное имя домена, к которому принадлежит указанный сервер.

Служба DNS

Слайд 21Например, для LDAP-сервера, принадлежащего к домену bru.by, DNS-имя службы будет выглядеть следующим

Например, для LDAP-сервера, принадлежащего к домену bru.by, DNS-имя службы будет выглядеть следующим

Примечание Перечень ресурсных записей, которые каждый контроллер домена Windows Server 2003 регистрирует на сервере DNS в процессе своей загрузки, хранится в файле %SysfemRoot%\system32\config\netlogon.dns.

Протокол аутентификации Kerberos

Протокол аутентификации Kerberos является основным механизмом аутентификации, используемым в среде доменов Active Directory на базе Windows 2000 Server и Windows Server 2003. Этот протокол был разработан в Массачусетском технологическом институте (Massachusetts Institute of Technology, MIT) в начале 1980-х. Проблема аутентификации пользователя заключается в необходимости проверки того факта, что он является тем, за кого себя выдает.

Служба DNS

Слайд 22Известно множество различных способов проверки подлинности личности, которые упрощенно можно разделить на

Известно множество различных способов проверки подлинности личности, которые упрощенно можно разделить на

проверка личности на факт соответствия некоторым индивидуальным характеристикам человека (проверка отпечатков пальцев, снимков радужки глаза, код ДНК и т. д.). Для применения этой группы методов аутентификации необходимо задействовать специальное оборудование;

проверка личности на факт знания некоторого секрета (пароли, цифровые комбинации и последовательности). В данном случае под секретом понимается некая символьная или цифровая последовательность, факт знания которой позволяет судить о подлинности пользователя. Указанные методы аутентификации наиболее просты в технологическом исполнении. Именно эти методы получили широкое распространение в современных операционных системах. Протокол аутентификации Kerberos также относится к этой группе методов.

Служба DNS

Слайд 23Рассмотрим структуру службы каталога. Active Directory представляет собой совокупность служб, обслуживающих обращения

Рассмотрим структуру службы каталога. Active Directory представляет собой совокупность служб, обслуживающих обращения

1. Интерфейсы доступа к каталогу. Это самый верхний уровень службы каталога, отвечающий за непосредственное взаимодействие с приложениями пользователей. На данном уровне описаны все возможные методы доступа к каталогу. Можно рассматривать данный уровень как набор прикладных интерфейсов программирования (Application Program Interfaces, API), для взаимодействия с агентом каталога.

2. Системный агент каталога (Directory System Agent, DSA). Любой клиент, подключающийся к каталогу, взаимодействует с DSA (спецификация Х.500). Все запросы, поступающие от пользователей, обрабатываются агентом, он же возвращает клиентам результаты запросов.

Компоненты службы Active Directory

Слайд 243. Уровень базы данных (Database Layer). Данный уровень службы каталога осуществляет преобразование

3. Уровень базы данных (Database Layer). Данный уровень службы каталога осуществляет преобразование

4. Расширяемая оболочка хранилища (Extensible Storage Engine, ESE).

Расширяемая оболочка хранилища представляет собой механизм управления реляционным хранилищем данных. Компания Microsoft рассматривает ESE в качестве стандартного механизма управления реляционными хранилищами и широко применяет ее в различных своих продуктах. ESE берет на себя все обязанности по обслуживанию запросов, поступающих от пользователей (и преобразованных в соответствующий формат на вышестоящем уровне) на извлечение данных из каталога и манипуляции ими. Можно представить ESE как систему управления базой данных (СУБД). При этом в качестве базы данных выступает непосредственно хранилище данных.

5. Файлы хранилища (Data Store files). Хранилище данных реализовано в виде набора файлов, которые используются непосредственно для организации хранения данных каталога.

Компоненты службы Active Directory

Слайд 25Поскольку информация, содержащаяся в этих файлах, критически важна для функционирования Active Directory,

Поскольку информация, содержащаяся в этих файлах, критически важна для функционирования Active Directory,

Компоненты службы Active Directory

Слайд 26Понятие домена является ключевым для Active Directory. Домены выступают в качестве основного

Понятие домена является ключевым для Active Directory. Домены выступают в качестве основного

Домены

Операционные системы Windows традиционно использовали понятие "домена" для логического объединения компьютеров, совместно использующих единую политику безопасности. Домен традиционно выступает в качестве основного способа создания областей административной ответственности. Как правило, каждым доменом управляет отдельная группа администраторов. В Active Directory понятие домена было расширено. Перечислим задачи, которые решены путем формирования доменной структуры.

Создание областей административной ответственности. Используя доменную структуру, администратор может поделить корпоративную сеть на области (домены), управляемые отдельно друг от друга. Каждый домен управляется своей группой администраторов (администраторы домена). Построение доменной иерархии является отличным способом реализации децентрализованной модели управления сетью, когда каждый домен управляется независимо от других. Для этого каждую административную единицу необходимо выделить в отдельный домен.

Доменная структура Active Directory

Слайд 27Создание областей действия политики учетных записей. Политика учетных записей определяет правила применения

Создание областей действия политики учетных записей. Политика учетных записей определяет правила применения

Разграничение доступа к объектам. Каждый домен реализует собственные настройки безопасности (включая идентификаторы безопасности и списки контроля доступа). Разнесение пользователей в различные домены позволяет эффективно управлять доступом к важным ресурсам. С другой стороны, применение доверительных отношений (trust relationships) позволяет обеспечить пользователям одного домена доступ к ресурсам других доменов.

Создание отдельного контекста имен для национальных филиалов. В случае, если компания имеет филиалы, расположенные в других странах, может потребоваться создать отдельный контекст имен для каждого такого филиала. Можно отразить в имени домена географическое либо национальное местоположение филиала.

Доменная структура Active Directory

Слайд 28Изоляция трафика репликации. Для размещения информации об объектах корпоративной сети используются доменные

Изоляция трафика репликации. Для размещения информации об объектах корпоративной сети используются доменные

Ограничение размера копии каталога. Каждый домен Active Directory может содержать до миллиона различных объектов. Реально использовать домены такого размера непрактично. Следствием большого размера домена является большой размер копии каталога. Соответственно, огромной оказывается нагрузка на серверы, являющиеся носителями подобной копии. Администратор может использовать домены как средство регулирования размера копии каталога.

Доменная структура Active Directory

Слайд 29Иерархия доменов

Для именования доменов используется соглашение о доменных именах. Имя домена

Иерархия доменов

Для именования доменов используется соглашение о доменных именах. Имя домена

Примечание Следует заметить, что каждому домену Active Directory помимо DNS имени сопоставлено уникальное NetBIOS-имя. Это имя используется для идентификации домена клиентами Windows 9x/NT.

Доменная структура Active Directory

Слайд 30Совокупность доменов, использующих единую схему каталога, называется лесом доменов (forest). Строго говоря,

Совокупность доменов, использующих единую схему каталога, называется лесом доменов (forest). Строго говоря,

Доменная структура Active Directory

Слайд 31

Рис. 7-50.1. Дерево и лес доменов

Первое созданное в лесу доменов дерево является

Рис. 7-50.1. Дерево и лес доменов

Первое созданное в лесу доменов дерево является

Доменная структура Active Directory

Слайд 32Первый созданный в дереве домен называется корневым доменом дерева (tree root domain),

Первый созданный в дереве домен называется корневым доменом дерева (tree root domain),

Совершенно очевидно, что корневой домен является определяющим для всего дерева. Соответственно, первый домен, созданный в лесу доменов, называется корневым доменом леса (forest root domain).

Корневой домен леса играет очень важную роль, связывая деревья, образующие лес доменов, воедино и поэтому не может быть удален. В частности, он хранит информацию о конфигурации леса и деревьях доменов, его образующих. Особое внимание необходимо уделить вопросу именования доменов и, в частности, корневого домена. Для корневого домена лучше всего использовать доменное имя второго уровня. (bru.by). Так как, именно домены второго уровня используются механизмом маршрутизации доменных суффиксов (в случае взаимодействия двух лесов доменов).

Контроллеры домена

Серверы Windows Server 2003, на которых функционирует экземпляр службы каталога Active Directory, называются контроллерами домена (domain controller, DC).

Контроллеры домена являются носителями полнофункциональных копий каталога.

Доменная структура Active Directory

Слайд 33Контроллеры домена Windows Server 2003 выполняют ниже перечисленные задачи:

Организация доступа к

Контроллеры домена Windows Server 2003 выполняют ниже перечисленные задачи:

Организация доступа к

Синхронизация копий каталога. Каждый контроллер домена является субъектом подсистемы репликации каталога. Любые изменения, осуществляемые в некоторой копии каталога, будут синхронизированы с другими копиями.

Централизованное тиражирование файлов. Служба репликации файлов, функционирующая на каждом контроллере домена, позволяет организовать в корпоративной сети централизованное тиражирование необходимых системных и пользовательских файлов (включая шаблоны групповой политики).

Аутентификация пользователей. Контроллер домена осуществляет проверку полномочий пользователей, регистрирующихся на клиентских системах. Каждый контроллер домена Windows Server 2003 может рассматриваться как Центр распределения ключей (KDC) Kerberos.

Администратор может осуществлять конфигурирование службы каталога и сети, подключившись к любому контроллеру домена Active Directory.

Доменная структура Active Directory

Слайд 34Специализированные роли контроллеров домена

Служба каталога Active Directory использует модель репликации с

Специализированные роли контроллеров домена

Служба каталога Active Directory использует модель репликации с

Рассмотрим пять существующих специализированных ролей.

Владелец схемы (Schema Master). Контроллер домена, осуществляющий изменения в схеме каталога. Существование только одного владельца (хозяина) схемы в пределах леса доменов исключает возможность конфликтов, связанных с ее изменением. Отказ владельца схемы приводит к тому, что выполнение операции расширения схемы станет невозможным.

Доменная структура Active Directory

Слайд 35Владелец доменных имен (Domain Naming Master). Контроллер домена, отслеживающий изменения в структуре

Владелец доменных имен (Domain Naming Master). Контроллер домена, отслеживающий изменения в структуре

Владелец идентификаторов (Relative ID Master). Контроллер домена, осуществляющий генерацию идентификаторов (глобальные идентификаторы, идентификаторы безопасности и т. п.). От идентификатора в первую очередь требуется уникальность. Самый простой способ гарантировать уникальность генерируемых идентификаторов — возложить обязанность исполнителя данной роли на один контроллер в домене. Отказ исполнителя данной роли приводит к тому, что создание объектов в домене станет невозможным.

Эмулятор основного контроллера домена (PDC Emulator). Если домен находится на функциональном уровне Windows 2000 mixed, эмулятор основного контроллера домена (PDC) используется для обеспечения репликации изменений между контроллерами домена Windows NT и Windows 2000/Server 2003.

Доменная структура Active Directory

Слайд 36Исполнитель роли фактически эмулирует домен Windows NT. Поскольку в домене Windows NT

Исполнитель роли фактически эмулирует домен Windows NT. Поскольку в домене Windows NT

Владелец инфраструктуры (Infrastructure Master). Контроллер домена, отвечающий за структуру каталога. В процессе удаления или перемещения объектов один из контроллеров домена должен взять на себя обязанности по сохранению ссылки на данные объекты до тех пор, пока эти изменения не будут реплицированы на все остальные контроллеры домена. Если в домене имеются несколько контроллеров домена, желательно не совмещать функции исполнителя данной роли и сервера глобального каталога. Лучше разнести эти функции на разные контроллеры домена, которые обязательно должны быть соединены высокоскоростным каналом. Если в домене имеется только один контроллер, этим требованием можно пренебречь.

Доменная структура Active Directory

Слайд 37По умолчанию все специализированные роли возлагаются на первый контроллер домена, установленный в

По умолчанию все специализированные роли возлагаются на первый контроллер домена, установленный в

Если администратор не может обеспечить доступность сервера, являющегося исполнителем специализированной роли, либо восстановление его работоспособности не представляется возможным, он должен возложить обязанности исполнения данной роли на другой контроллер домена.

Доменная структура Active Directory

Слайд 38Процесс принудительной передачи функций исполнителя специализированной роли другому контроллеру домена называется захватом,

Процесс принудительной передачи функций исполнителя специализированной роли другому контроллеру домена называется захватом,

Доверительные отношения

Доверительные отношения (trusts) представляют собой связь, устанавливаемую между доменами, позволяющую пользователям одного домена аутентифицироваться контроллером другого домена. Наличие механизма доверительных отношений позволяет организовывать совокупность доменов в некоторую структуру, в которой домены связываются между собой определенным образом отношениями доверия.

Суть доверительных отношений между двумя доменами сводится к тому, что доверяющий домен (trusting domain) доверяет процесс аутентификации доверенному домену (trusted domain). Пользователь, аутентифицированный доверенным доменом, может получить доступ к ресурсам в доверяющем домене. Механизм аутентификации NTLM, архитектуры Windows NT, допускает создание только односторонних доверительных отношений. Служба каталога Active Directory допускает создание как односторонних, так и двусторонних доверительных отношений. Односторонние доверительные отношения реализуются посредством механизма аутентификации NTLM, как Windows NT. . Двусторонние доверительные отношения строятся на основе протокола аутентификации Kerberos v5 и обладают свойством транзитивности.

Доменная структура Active Directory

Слайд 39Транзитивность доверительных отношений предполагает сквозную аутентификацию пользователей в цепочке доменов, связанных между

Транзитивность доверительных отношений предполагает сквозную аутентификацию пользователей в цепочке доменов, связанных между

Архитектура Windows Server 2003 позволяет использовать доверительные транзитивные отношения как для соединения доменов в пределах одного леса, так и для соединения разных лесов доменов. Кроме того, могут быть установлены доверительные отношения между различными областями Кегberos (Kerberos realms). Все поддерживаемые типы доверительных отношений перечислены в табл. 7-50.1.

Доменная структура Active Directory

Слайд 40Доменная структура Active Directory

Таблица 7-50.1. Доверительные отношения, поддерживаемые доменами на

базе

Доменная структура Active Directory

Таблица 7-50.1. Доверительные отношения, поддерживаемые доменами на

базе

Слайд 41Доменная структура Active Directory

Доменная структура Active Directory

Слайд 42Примечание 1

Доверительные отношения внутри леса и внутри дерева доменов устанавливаются системой автоматически,

Примечание 1

Доверительные отношения внутри леса и внутри дерева доменов устанавливаются системой автоматически,

Примечание 2

Для использования доверительных отношений не имеет значения, какой механизм аутентификации используется клиентом. Даже если клиент не поддерживает протокол Kerberos, он может быть аутентифицирован через двусторонние доверительные отношения.

Доверительные отношения между лесами доменов

Процесс создания отношений между лесами доменов заслуживает особого внимания. Организация взаимодействия двух лесов доменов, соединенных между собой отношениями доверия, имеет свои специфические моменты.

Доменная структура Active Directory

Слайд 43Механизм маршрутизации суффиксов гарантирует, что все запросы аутентификации, адресуемые домену второго уровня,

Механизм маршрутизации суффиксов гарантирует, что все запросы аутентификации, адресуемые домену второго уровня,

Подразделения (Организационные единицы)

Подразделения, или организационные единицы (organizational unit) представляют собой объекты каталога контейнерного типа, посредством которых администратор может организовать объекты в соответствии с некоторой логической структурой вычислительной сети. Основное предназначение подразделений состоит в логической организации сетевых ресурсов с целью наиболее эффективного управления ими. Рассмотрим задачи, решаемые с помощью организационные единицы OU.

Формирование административной иерархии. Механизм подразделений наряду с доменами может быть использован как средство формирования административной иерархии. Администраторы уровня корпорации принимают глобальные решения в рамках всего леса доменов. Администраторы доменов осуществляют управление доменами. При этом они передают (делегируют) определенным пользователям часть своих полномочий на уровне подразделений — это полномочия на управление объектами, расположенными внутри этих подразделений. При этом пользователи, которым делегированы административные полномочия, могут реализовать их исключительно внутри своего подразделения.

Доменная структура Active Directory

Слайд 44Отражение организационной структуры предприятия. Механизм подразделений может использоваться для организации объектов каталога

Отражение организационной структуры предприятия. Механизм подразделений может использоваться для организации объектов каталога

Управление процессом применения групповых политик. Групповые политики могут быть применены на трех уровнях: на уровне домена, на уровне сайта и на уровне подразделений. Если необходимо в рамках одного домена реализовать несколько различных групповых политик, можно использовать иерархию подразделений.

Распределение ответственности. Администратор может разместить объекты одного класса в отдельных подразделениях. Такой шаг позволяет распределить обязанности по управлению домена между администраторами низшего звена. Например, один из них ответственен за управление пользователями, второй - за управление компьютерами, третий же осуществляет публикацию принтеров.

Управление доступом к объектам. Администратор может назначать права доступа к подразделениям. Соответственно, администратор может управлять уровнем доступа к объектам каталога, поместив их внутрь подразделения и предоставив определенным категориям пользователей соответствующие разрешения на доступ к его содержимому. Например, администратор помещает объекты, ассоциированные с информацией о контакте, внутрь подразделения, доступ к которой имеют только менеджеры отдела продаж и руководители компании.

Доменная структура Active Directory

Слайд 45Каждый домен реализует собственную иерархию подразделений. Подразделения, принадлежащие к различным доменам, никак

Каждый домен реализует собственную иерархию подразделений. Подразделения, принадлежащие к различным доменам, никак

Группы

Подразделения являются не единственным механизмом, который администратор может использовать для группировки объектов по некоторому признаку. Объекты, ассоциированные с пользователями, компьютерами и контактной информацией, могут быть объединены в специальные группы (groups). Это позволяет упростить процесс управления, поскольку администратор может в процессе управления сослаться на всю группу, а не указывать отдельные объекты. Наиболее часто группы упоминаются в контексте объединения пользователей. Тем не менее, необходимо всегда помнить, что группа может включать в себя объекты следующих типов:

пользователи (users);

компьютеры (computers);

контакты (contacts).

Доменная структура Active Directory

Слайд 46Active Directory позволяет объединять объекты в группы двух типов: группы безопасности (security

Active Directory позволяет объединять объекты в группы двух типов: группы безопасности (security

Группы безопасности рассматриваются подсистемой безопасности в качестве своих субъектов. Другими словами, они могут использоваться для разграничения доступа к ресурсам сети. Выдавая разрешение на доступ к объекту определенной группе, администратор автоматически разрешает доступ к данному объекту всем членам данной группы.

Внимание

Группы безопасности могут также использоваться для ограничения действия групповой политики.

Группы рассылки изначально ориентировались на использование почтовой системой, как средство одновременной передачи сообщения некоторому коллективу пользователей. В настоящее время механизм групп рассылок Active Directory используется в почтовой системе Microsoft 2000 Exchange. С каждой группой объектов связано понятие области действия (group scope). Область действия определяет, в какой части леса доменов на данную группу можно ссылаться. Существует три области действия групп:

доменная область действия (domain local scope);

глобальная область действия (global scope);

универсальная область действия (universal scope).

Доменная структура Active Directory

Слайд 47На функциональных уровнях домена Windows 2000 native и Windows Server 2003 становится

На функциональных уровнях домена Windows 2000 native и Windows Server 2003 становится

Группы с доменной областью действия. Эти группы доступны исключительно в пределах того домена, в котором они определены. Членами группы с доменной областью действия могут являться объекты, а также другие группы с любыми областями действия. Объекты, а также группы с глобальной и универсальной областью действия могут принадлежать к любому домену леса. В состав группы могут также входить группы с доменной областью действия, принадлежащие к тому же домену.

Группы с глобальной областью действия. Группы с данной областью действия (глобальные группы)доступны в рамках всего леса доменов. Членами группы могут являться объекты и группы с глобальной областью действия, принадлежащие к тому же домену, что и сама группа.

Группа с универсальной областью действия. (универсальные группы) Эти группы также доступны в рамках всего леса доменов. В состав группы могут входить объекты, а также группы с универсальной или глобальной областью действия, принадлежащие к любому домену леса.

Доменная структура Active Directory

Слайд 48С каждой группой в момент создания ассоциируется объект каталога, значения атрибутов которого

С каждой группой в момент создания ассоциируется объект каталога, значения атрибутов которого

Примечание

В данном разделе речь велась о группах Active Directory. Существуют ещё локальные группы компьютеров с ОС Windows NT/2000/2003/XP. Эти группы доступны только в пределах того компьютера, к которому они принадлежат, как только компьютер становится контроллером домена эти группы исчезают.

Доменная структура Active Directory

Слайд 49Вычислительная сеть крупных компаний представляет собой совокупность подсетей, соединенных между собой коммуникационными

Вычислительная сеть крупных компаний представляет собой совокупность подсетей, соединенных между собой коммуникационными

Сайты

Если в сети несколько LAN, соединенных региональной сетью (wide area network, WAN), вы, вероятно, создадите по одному сайту для каждой LAN. Сайт Windows Server 2003 — это группа контроллеров доменов, которые находятся в одной или нескольких IP-подсетях и связаны скоростными и надежными сетевыми соединениями. Под скоростным подразумеваются соединения не ниже 1 Мбит/с. Иначе говоря, сайт обычно соответствует границам локальной сети (local area network, LAN).

Сайты представляют собой самостоятельные образования, напрямую не зависящие от доменной структуры вашей сети. Сайты не являются частью пространства имен каталога, они лишь характеризуют его физическую структуру. Это означает, что принадлежность объекта к тому или иному сайту не влияет на его положение в каталоге.

Физическая структура каталога

Слайд 50Например, в зависимости от того, на каком компьютере пользователь входит в сеть,

Например, в зависимости от того, на каком компьютере пользователь входит в сеть,

Сайты во-первых, в основном используются для управления трафиком репликации между LAN в крупных корпоративных сетей. Внутри LAN, как правило устанавливаются свои контроллеры доменов, в том числе и глобальные, образующие сайт. Контроллеры доменов внутри сайта могут свободно реплицировать изменения в базу данных Active Directory всякий раз, когда происходят такие изменения. Однако контроллеры доменов в разных сайтах сжимают трафик репликации и передают его по определенному расписанию, чтобы уменьшить сетевой трафик. Различия в способах репликацией связано с тем, что внутри сайта применяются скоростные линии связи, а между сайтами более медленные линии WAN.

Во-вторых, сайты позволяют сократить трафик во время аутентификации пользователей, особенно если речь идет о большом количестве пользователей (например, когда все сотрудники компании утром приходят на работу).

Физическая структура каталога

Слайд 51. Администратор должен обеспечить возможность аутентификации пользователей сайта, даже если коммуникационные линии,

. Администратор должен обеспечить возможность аутентификации пользователей сайта, даже если коммуникационные линии,

При входе пользователя в сеть, его аутентификация осуществляется ближайшим контроллером домена, который должен располагаться в том же сайте, что и аутентифицируемый пользователь. В процессе аутентификации пользователи и другие компоненты службы каталога обращаются к серверу глобального каталога для поиска объектов.. Поэтому рекомендуется в каждом сайте размещать как минимум один сервер глобального каталога. В случае, если доступ к серверу глобального каталога осуществляется через линии связи с низкой пропускной способностью, многие операции службы каталога будут выполняться медленно.

В ходе создания леса доменов мастером установки автоматически создается сайт по умолчанию с именем Defauit-First-site-Name. Формируя физическую структуру сети, администратор должен самостоятельно создать новые сайты и задать для них границы, создав объекты, ассоциированные с имеющимися подсетями.

В процессе создания нового контроллера на основании выделенного ему IP-адреса служба каталога автоматически отнесет его к соответствующему сайту. При этом в разделе конфигурации каталога в рамках данного сайта будет создан объект класса Server, ассоциируемый с контроллером домена.

Физическая структура каталога

Слайд 52Транспорт репликации

Понятие транспорта репликации характеризует механизмы и протоколы, используемые для передачи

Транспорт репликации

Понятие транспорта репликации характеризует механизмы и протоколы, используемые для передачи

Физическая структура каталога

Таблица 7-50.2. Транспорты репликации

Слайд 53Протокол RPC over IP обеспечивает низкоскоростную двухточечную синхронную репликацию всех разделов каталога.

Протокол RPC over IP обеспечивает низкоскоростную двухточечную синхронную репликацию всех разделов каталога.

Физическая структура каталога

Слайд 54Соединения сайтов

Топология репликации формируется при помощи специального класса объектов — соединений

Соединения сайтов

Топология репликации формируется при помощи специального класса объектов — соединений

Физическая структура каталога

Слайд 55В случае репликации между сайтами используется термин связь сайтов (site link), который

В случае репликации между сайтами используется термин связь сайтов (site link), который

Расписание репликации изменений каталога может быть инициирован одним из двух способов:

уведомление об изменениях (change notification) используются между контроллерами домена внутри сайта. Если на некотором контроллере модифицируется атрибут какого-нибудь объекта, данный контроллер посылает уведомление первому партнеру по репликации, и это происходит через определенное время (по умолчанию 5 минут). После этого партнер запрашивает изменения у контроллера-источника изменений (originating DC) и получает их;

изменения реплицируются между сайтами согласно расписанию (schedule). Эти расписания определяются с помощью оснастки Active Directory Sites and Services.

Физическая структура каталога

Слайд 56 Серверы глобального каталога

Глобальный каталог (global catalog) представляет собой базу данных, содержащую

Серверы глобального каталога

Глобальный каталог (global catalog) представляет собой базу данных, содержащую

Физическая структура каталога

Слайд 57Если лес находится на функциональном уровне Windows Server 2003, добавление нового атрибута

Если лес находится на функциональном уровне Windows Server 2003, добавление нового атрибута

Поиск объектов. Клиенты могут обращаться к глобальному каталогу с запросами на поиск объектов, основываясь на известных значениях атрибутов. Глобальный каталог хранит в себе информацию обо всех доменных разделах леса. Фактически использование сервера глобального каталога является единственным способом осуществлять поиск объектов по всему лесу доменов.

Физическая структура каталога

Слайд 58Аутентификация пользователей. Сервер глобального каталога предоставляет информацию о членстве пользователя в различных

Аутентификация пользователей. Сервер глобального каталога предоставляет информацию о членстве пользователя в различных

В лесу доменов должен быть как минимум один сервер глобального каталога. Поэтому по умолчанию обязанности сервера глобального каталога возлагаются на первый контроллер домена, установленный в лесу доменов. Тем не менее, любой контроллер домена может быть сконфигурирован в качестве сервера глобального каталога. Это может быть сделано в силу различных причин. Например, чтобы снизить нагрузку на медленные линии связи, обычно принято устанавливать как минимум по одному серверу глобального каталога для каждого узла.

Физическая структура каталога

Слайд 59Механизмы репликации каталога

Каталог рассматривается как база данных, распределенная между множеством носителей.

Механизмы репликации каталога

Каталог рассматривается как база данных, распределенная между множеством носителей.

Разделы каталога

С точки зрения механизма репликации Active Directory представляет собой не цельную иерархическую структуру, а отдельные фрагменты. Каждый фрагмент, являясь частью каталога, представляет собой самостоятельное дерево.

Физическая структура каталога

Слайд 60В терминологии службы Active Directory подобная совокупность ветвей называется прилегающим поддеревом (contiguous

В терминологии службы Active Directory подобная совокупность ветвей называется прилегающим поддеревом (contiguous

доменный раздел каталога (Domain partition) используется для размещения информации о сетевых ресурсах, принадлежащих к определенному домену. Реплики доменного раздела располагаются на всех контроллерах указанного домена. Соответственно изменения, происходящие в этом разделе, реплицируются только на эти реплики;

раздел схемы (Schema partition). Понятие схемы каталога было дано в начале главе. Для ее хранения используется специальный раздел каталога. Поскольку схема является общей для всех доменов леса, изменения в ней распространяются на все носители копии каталога;

раздел конфигурации (Configuration partition) содержит информацию, используемую различными системными службами, в том числе и самой службой каталога. В частности, в разделе конфигурации хранится информация, описывающая топологию репликации между контроллерами домена. Эта информация необходима для успешного функционирования службы каталога в целом, поэтому изменения в данном разделе реплицируются на все носители каталога в лесе доменов.

Физическая структура каталога

Слайд 61Реплики трех указанных разделов каталога присутствуют в обязательном порядке на всех контроллерах

Реплики трех указанных разделов каталога присутствуют в обязательном порядке на всех контроллерах

Примечание На серверах глобального каталога присутствует еще один раздел — содержащий подмножество атрибутов объектов всех доменных разделов каталога. При этом данный раздел доступен только для чтения информации.

Любой контроллер домена Active Directory может производить изменения в собственных репликах в любой момент времени. При этом все произведенные изменения будут синхронизированы с другими репликами. Подобная модель репликации получила название репликация с множеством равноправных участников (multimaster replication).

Разделы приложений

Дополнительно к перечисленным разделам, в каталоге Active Directory на базе систем Windows Server 2003 могут быть созданы специализированные разделы, которые получили название разделов приложений (application directory partitions). Разделы приложений могут быть созданы при необходимости администратором либо непосредственно самими приложениями. В разделе приложений могут быть размещены любые объекты, определения которых содержатся в схеме, за исключением субъектов подсистемы безопасности (таких, например, как учетные записи пользователей или компьютеров).

Физическая структура каталога

Слайд 62Служба каталога Active Directory, реализованная на базе Windows 2000 Server, использовала для

Служба каталога Active Directory, реализованная на базе Windows 2000 Server, использовала для

Физическая структура каталога

Слайд 63Имеется два встроенных раздела приложений, которые используются службой DNS для размещения содержимого

Имеется два встроенных раздела приложений, которые используются службой DNS для размещения содержимого

Использование утилиты NtdsUtil.exe. Эта утилита командной строки представляет собой основной инструмент администратора службы каталога Active Directory, используемый для диагностики и разрешения проблем. Этот способ предполагает создание раздела приложения администратором вручную.

Использование утилиты Ldp.exe. Данная утилита позволяет администратору работать с любым LDAP-совместимым каталогом (каким, по сути, является Active Directory). Этот способ, так же как и предыдущий, предполагает создание раздела приложения администратором вручную.

Использование интерфейса прикладного программирования ADSI (Active Directory Service Interfaces). Приложения, использующие данный интерфейс для взаимодействия со службой каталога Active Directory, могут создавать разделы приложений в каталоге самостоятельно (например, в процессе развертывания).

Физическая структура каталога

Слайд 64Топология репликации

Процесс репликации предполагает обмен изменениями в разделах каталога между отдельными

Топология репликации

Процесс репликации предполагает обмен изменениями в разделах каталога между отдельными

Физическая структура каталога

Слайд 65Примечание

Необходимо обратить внимание на то, что хотя топология репликации формируется индивидуально

Примечание Необходимо обратить внимание на то, что хотя топология репликации формируется индивидуально

Отдельно следует сказать про формирование топологии репликации для разделов приложений. Хотя место размещения реплик разделов приложений осуществляется администратором вручную, генерация и поддержание топологии репликации для этих разделов осуществляется наблюдателем показаний целостности автоматически.

Служба репликации файлов

Каталог рассматривается как централизованное место хранения информации о сетевых ресурсах. Однако в силу определенных причин некоторая часть информации не может быть размещена в каталоге. Например, старые версии операционных систем (Windows 9x/NT) используют специальный сетевой ресурс NETLOGON для размещения информации, необходимой для регистрации в сети. Эта папка используется для размещения перемещаемых или обязательных профилей пользователей, сценариев регистрации, системных политик и т. п. Эта информация жизненно необходима для корректного функционирования сети. При этом требуется, чтобы эта папка присутствовала на всех контроллерах домена.

Физическая структура каталога

Слайд 66Служба репликации файлов (File Replication Service, FRS) представляет собой механизм репликации с

Служба репликации файлов (File Replication Service, FRS) представляет собой механизм репликации с

Примечание Поскольку служба репликации файлов использует модель с множеством равноправных участников (multimaster replication), изменение содержимого реплицируемой папки может быть произведено любым участником. При этом в цепочке серверов, участвующих в репликации, нельзя выделить какой-то один, координирующий процесс репликации. Каждый участник может изменить содержимое тома SYSVOL и передать сведения об изменении содержимого любым другим участникам. Служба репликации файлов может также осуществлять синхронизацию содержимого набора реплик распределенной файловой системы DFS (см. главу 8 "Работа с дисковыми ресурсами").

Физическая структура каталога

Слайд 67Создание системного тома SYSVOL

Том SYSVOL создается непосредственно в ходе повышения сервера

Создание системного тома SYSVOL

Том SYSVOL создается непосредственно в ходе повышения сервера

Внимание По умолчанию том SYSVOL располагается непосредственно внутри системной папки %SystemRoot%. Однако в процессе повышения роли сервера до контроллера домена администратор может указать любое другое место расположения этого тома. Единственное условие — том должен располагаться на NTFS-разделе.

Физическая структура каталога

Слайд 68Служба каталога и служба FRS

Для своей работы служба FRS запрашивает информацию

Служба каталога и служба FRS

Для своей работы служба FRS запрашивает информацию

Внимание Тем не менее, необходимо понимать, что фактически механизм репликации службы каталога и служба репликации файлов представляют собой две различных службы, действующие независимо друг от друга.

Физическая структура каталога

Слайд 69Групповые политики

В настоящее время практически любой производитель системного программного обеспечения встает

Групповые политики

В настоящее время практически любой производитель системного программного обеспечения встает

Одной из проблем, встающих перед системным администратором, является проблема формирования индивидуального окружения пользователей. Начиная с Windows 2000, для формирования окружения пользователей используется механизм групповых политик (group policy). Под групповой политикой понимается совокупность параметров и настроек системы, определяющая конкретное окружение пользователя. Администратор может использовать механизм групповых политик для централизованного управления средой пользователей.

Физическая структура каталога

Слайд 70Управление настройками операционной системы. Все параметры операционной системы, определяющие ее функциональность, а

Управление настройками операционной системы. Все параметры операционной системы, определяющие ее функциональность, а

Назначение сценариев. С помощью групповой политики администратор может определить сценарии, которые будут выполняться при запуске и выключении компьютера, а также при входе пользователя в систему и выходе из нее.

Определение параметров системы безопасности. С каждым пользователем или компьютером может быть ассоциирован определенный набор настроек системы безопасности. В данном случае принято говорить о политике безопасности (security policy) определяемой в контексте групповой политики. Политика безопасности позволяет однообразно конфигурировать большое количество субъектов безопасности. Например, определить уровень доступа к системному реестру или задать порядок осуществления аудита событий.

Управление приложениями. Используя механизм групповой политики, администратор может назначать и публиковать приложения, выполнять их централизованное обновление и восстановление.

Перенаправление пользовательских папок. Папка My Documents (Мои документы) традиционно рассматривается как место хранения пользовательских документов. В корпоративной сети, в которой работает множество мобильных пользователей, актуальной становится проблема доступности этих документов. Посредством механизма групповой политики администратор может задать перенаправление всех обращений пользователей к этой папке на некоторый сетевой ресурс.

Физическая структура каталога

Отчет

Отчет ГЕОГРАФИЯ

ГЕОГРАФИЯ Школа музыки GUITARDO

Школа музыки GUITARDO Презентация на тему Русская икона. Древнерусская живопись

Презентация на тему Русская икона. Древнерусская живопись Прочитай загадку, найди отгадку

Прочитай загадку, найди отгадку Два художника (Дружба Чехова и Левитана)

Два художника (Дружба Чехова и Левитана) Спирты

Спирты Презентация на тему Час общения «Времена года»

Презентация на тему Час общения «Времена года» Презентация на тему Платоники и Элидо-эритрийская школа

Презентация на тему Платоники и Элидо-эритрийская школа Стратегия муниципальных выборов в новой реальности

Стратегия муниципальных выборов в новой реальности Презентация на тему Этические правила служебного поведения и проф. служебной деятельности гос. гражданских служащих РФ

Презентация на тему Этические правила служебного поведения и проф. служебной деятельности гос. гражданских служащих РФ  НАИМЕНОВАНИЕ ОРГАНИЗАЦИИ КАК ПРЕДМЕТ Васильева Анна Сергеевна зав. сектором электронного каталога отдела научной обработки ф

НАИМЕНОВАНИЕ ОРГАНИЗАЦИИ КАК ПРЕДМЕТ Васильева Анна Сергеевна зав. сектором электронного каталога отдела научной обработки ф Презентация на тему Правила поведения на железной дороге (3 класс)

Презентация на тему Правила поведения на железной дороге (3 класс) ПОЛОЖЕНИЕ о выборах членовМолодежного парламентаМО «Увинский район»

ПОЛОЖЕНИЕ о выборах членовМолодежного парламентаМО «Увинский район» Мастер-класс Изготовление театральной куклы

Мастер-класс Изготовление театральной куклы The Family Law

The Family Law  Бойко Алесандра

Бойко Алесандра Elektron sənəd. Dövri̇yyəsi̇ si̇stemi̇

Elektron sənəd. Dövri̇yyəsi̇ si̇stemi̇ Правовые дебаты: «ЗА» и «ПРОТИВ»

Правовые дебаты: «ЗА» и «ПРОТИВ» Благотворительная программа «Подарим детям сказку»

Благотворительная программа «Подарим детям сказку» ЛУГАНСКАЯ ОБЛАСТЬ, УКРАИНА

ЛУГАНСКАЯ ОБЛАСТЬ, УКРАИНА Направления современной живописи

Направления современной живописи Натрий

Натрий Электронная физкультминутка boom-boom

Электронная физкультминутка boom-boom Царь Иван Грозный

Царь Иван Грозный Размещение рекламы в ВУЗах РФ

Размещение рекламы в ВУЗах РФ Психология общения Берн

Психология общения Берн «Моя математика» 1 класс

«Моя математика» 1 класс