Слайд 2Различные подходы к поиску уязвимостей

- Метод «белого ящика»

Обычно, поиск уязвимостей по

исходным текстам.

- Метод «чёрного (серого) ящика»

Поиск уязвимостей без исходных текстов, с применением реверс-инжиниринга или без него

Слайд 3К чему применим фаззинг

Сетевые протоколы

Уязвимости при обработке файлов

Драйверы режима ядра

Различные интерфейсы (RPC,

ActiveX компоненты)

Многое другое

Слайд 4Идеальный фаззер

Обеспечивает полное покрытие кода исследуемого приложения

Требует для своей работы количество ресурсов,

не ставящее под сомнение саму целесообразность проведения фаззинга

Регистрирует любые аномалии в процессе исполнения исследуемого приложения

Обеспечивает линейную масштабируемость

Не существует

Слайд 5Этапы фаззинга

Анализ исследуемого приложения, разработка фаззера (опционально)

Генерация данных

Собственно, фаззинг

Анализ результатов

Слайд 6Генерация данных

- С использованием шаблонов

Наиболее эффективный подход, но сложный и долгий в

плане реализации

- На основе уже имеющихся данных

Простота, но с сомнительной эффективностью при реализации «в лоб»

На самом деле, предпочтителен промежуточный подход

Слайд 8Генерация данных

- Совсем тупо: MutateGen и архивы

- Немного лучше: StgOpenStorageEx() и Visio

-

Почти хорошо: Peach и HTTP протокол

Слайд 9Анализ покрытия кода

- Позволяет выявить, какие ветви алгоритма приложения исполнялись в процессе

фаззинга

- Выбор более подходящих исходных данных для мутационного фаззинга

- Оценка эффективности фаззинга (чем больше покрытие кода – тем лучше)

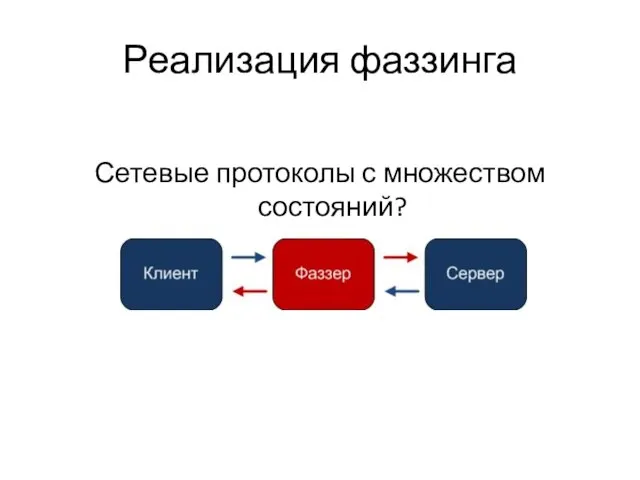

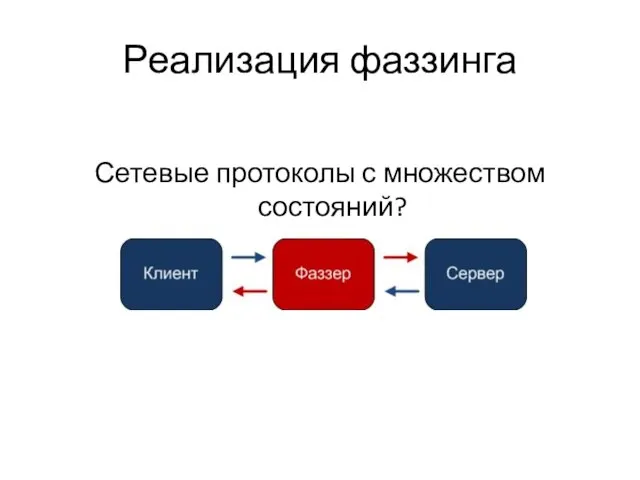

Слайд 10Реализация фаззинга

Сетевые протоколы с множеством состояний?

Слайд 11Реализация фаззинга

IOCTL запросы к драйверам?

Слайд 12Анализ результатов

Мониторинг исключений

[+] DLL injected into the target process 8032

[+] Exit on

![Анализ результатов Мониторинг исключений [+] DLL injected into the target process 8032](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/475855/slide-11.jpg)

first #AV: Yes

ModuleInit(): From process 'VISIO.EXE' (PID: 8032)

[!] EXCEPTION OCCURS:STATUS_ACCESS_VIOLATION at 0x56807161 Access type: Read

Address: 0x00000102EAX=0x00000000 EBX=0x05366338 ECX=0x00000001 EDX=0x773270b4ESI=0x0536643a EDI=0x00000000 EBP=0x0012a244

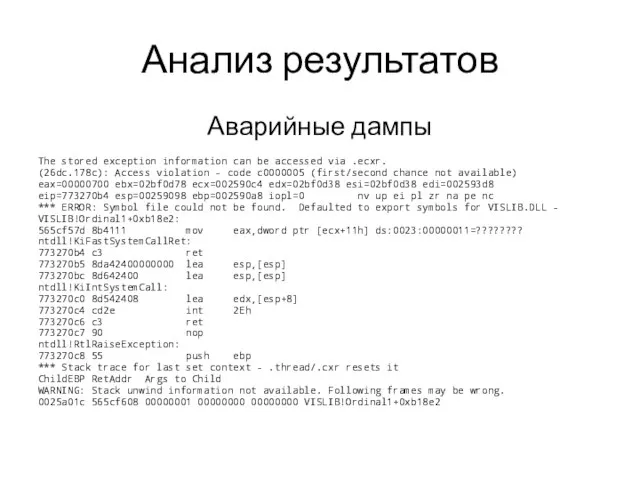

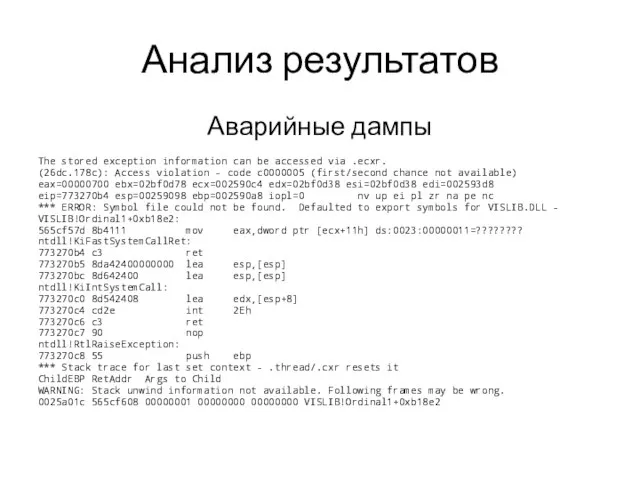

Слайд 13Анализ результатов

Аварийные дампы

The stored exception information can be accessed via .ecxr.

(26dc.178c): Access

violation - code c0000005 (first/second chance not available)

eax=00000700 ebx=02bf0d78 ecx=002590c4 edx=02bf0d38 esi=02bf0d38 edi=002593d8

eip=773270b4 esp=00259098 ebp=002590a8 iopl=0 nv up ei pl zr na pe nc

*** ERROR: Symbol file could not be found. Defaulted to export symbols for VISLIB.DLL -

VISLIB!Ordinal1+0xb18e2:

565cf57d 8b4111 mov eax,dword ptr [ecx+11h] ds:0023:00000011=????????

ntdll!KiFastSystemCallRet:

773270b4 c3 ret

773270b5 8da42400000000 lea esp,[esp]

773270bc 8d642400 lea esp,[esp]

ntdll!KiIntSystemCall:

773270c0 8d542408 lea edx,[esp+8]

773270c4 cd2e int 2Eh

773270c6 c3 ret

773270c7 90 nop

ntdll!RtlRaiseException:

773270c8 55 push ebp

*** Stack trace for last set context - .thread/.cxr resets it

ChildEBP RetAddr Args to Child

WARNING: Stack unwind information not available. Following frames may be wrong.

0025a01c 565cf608 00000001 00000000 00000000 VISLIB!Ordinal1+0xb18e2

Слайд 14Анализ результатов

Отладчик и !exploitable

[+] Analyzing "_minidumps\0xC0000005_0x565CF57D_19.05_04.37.29.DMP"

[+] Faulting file: 000026ac.vsd

[+] Exception 0xc0000005 at

![Анализ результатов Отладчик и !exploitable [+] Analyzing "_minidumps\0xC0000005_0x565CF57D_19.05_04.37.29.DMP" [+] Faulting file: 000026ac.vsd](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/475855/slide-13.jpg)

address VISLIB.dll+bf57d

[+] Main module version: 12.0.6211.1000, fault module version: 12.0.6211.1000

Exploitability Classification: PROBABLY_EXPLOITABLE

Recommended Bug Title: Probably Exploitable - Data from Faulting Address controls subsequent Write Address starting at VISLIB!Ordinal1+0x00000000000b18e2 (Hash=0x5502736d.0x39521d59)

The data from the faulting address is later used as the target for a later write.

[+] Analyzing "_minidumps\0xC0000005_0x56807161_19.05_04.37.43.DMP"

[+] Faulting file: 0000a4e6.vsd

[+] Exception 0xc0000005 at address VISLIB.dll+2f7161

[+] Main module version: 12.0.6211.1000, fault module version: 12.0.6211.1000

*** ERROR: Module load completed but symbols could not be loaded for VISIO.EXE

Exploitability Classification: PROBABLY_NOT_EXPLOITABLE

Recommended Bug Title: Read Access Violation near NULL starting at VISLIB!DllCanUnloadNow+0x0000000000233971 (Hash=0x6b3b041d.0x544a027a)

This is a user mode read access violation near null, and is probably not exploitable.

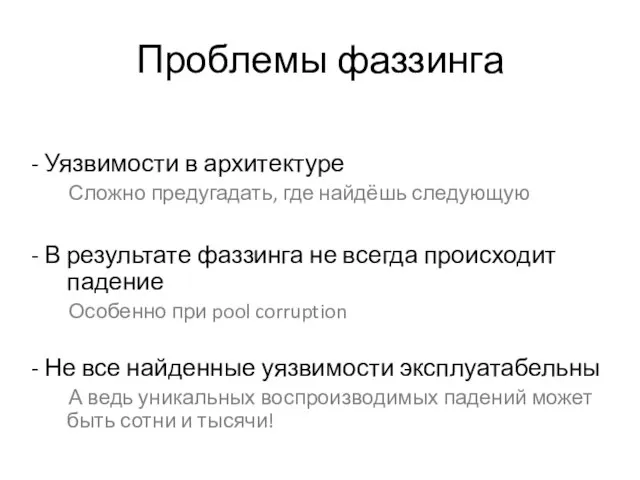

Слайд 15Проблемы фаззинга

- Уязвимости в архитектуре

Сложно предугадать, где найдёшь следующую

- В результате фаззинга

не всегда происходит падение

Особенно при pool corruption

- Не все найденные уязвимости эксплуатабельны

А ведь уникальных воспроизводимых падений может быть сотни и тысячи!

Слайд 16Taint Analysis

- «Продвинутый» динамический анализ кода

- Позволяет сопоставить конкретные инструкции трассы исполнения

с входными данными, которые обрабатывает исследуемая программа.

Слайд 17Taint Analysis и фаззинг

- Выявление участков входных данных (файла), которые не обрабатываются

программой

Сокращение количества сгенерированных данных и как следствие – времени фаззинга

- Корректировка алгоритма генерации данных в процессе фаззинга

Увеличение покрытия кода (повышение эффективности фаззинга)

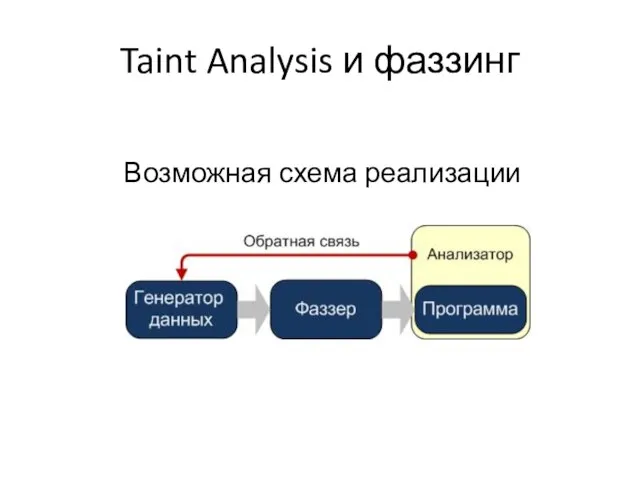

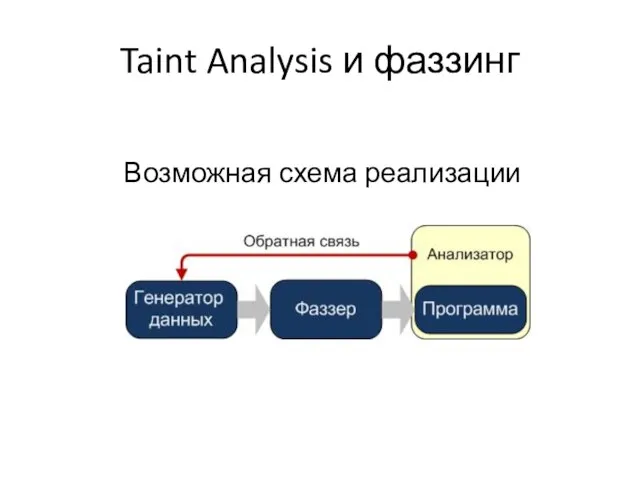

Слайд 18Taint Analysis и фаззинг

Возможная схема реализации

Слайд 19Ошибки исследователей

- Зацикленность на публичных инструментах

Общеизвестное не обязательно лучшее, иногда проще написать

свой фаззер

- Погоня за универсальностью

Менее универсальный фаззер может являться более эффективным для частных случаев

- Оторванность от задач реальной жизни

«Крутой» и концептуальный инструмент не всегда удобен и оправдан в практическом применении

Слайд 20Ошибки исследователей

- Неадекватная оценка ресурсов и трудозатрат

Вам дороже своё рабочее время, или

машинное?

- А нужен ли вам вообще фаззинг?

Может, проще найти уязвимость вручную?

![Анализ результатов Мониторинг исключений [+] DLL injected into the target process 8032](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/475855/slide-11.jpg)

![Анализ результатов Отладчик и !exploitable [+] Analyzing "_minidumps\0xC0000005_0x565CF57D_19.05_04.37.29.DMP" [+] Faulting file: 000026ac.vsd](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/475855/slide-13.jpg)

Пиломатериалы, получение и применение

Пиломатериалы, получение и применение Совместное использование пакета Microsoft Office Excel 2007 и служб интеллектуального анализа данных SQL Server Analysis Services

Совместное использование пакета Microsoft Office Excel 2007 и служб интеллектуального анализа данных SQL Server Analysis Services Управление качеством

Управление качеством Стиль модерн и сопряжение

Стиль модерн и сопряжение «Удивительный мир многогранников»

«Удивительный мир многогранников» Промышленная Группа СОЮЗ. Многопрофильный холдинг, производитель полного спектра мебельных комплектующих для сборки мебели

Промышленная Группа СОЮЗ. Многопрофильный холдинг, производитель полного спектра мебельных комплектующих для сборки мебели Автономные энергетические системы на базе нетрадиционных источников энергии для горных поселений КР

Автономные энергетические системы на базе нетрадиционных источников энергии для горных поселений КР Модели и технологии обучения персонала розницы в период изменений

Модели и технологии обучения персонала розницы в период изменений Чрезвычайные ситуации техногенного характера

Чрезвычайные ситуации техногенного характера Тема проповеди: Виденье церковное – мое виденье

Тема проповеди: Виденье церковное – мое виденье Из конфликта в эффективную коммуникацию

Из конфликта в эффективную коммуникацию Политические режимы. Урок 3

Политические режимы. Урок 3 Зрительное восприятие цвета

Зрительное восприятие цвета Стратегия развития современных технологий мобильной связи на Дальнем Востоке и в Восточной Сибири

Стратегия развития современных технологий мобильной связи на Дальнем Востоке и в Восточной Сибири Сачки и дезертиры

Сачки и дезертиры Художественные образы СПБ: российский город на перекрёстке мировых культур

Художественные образы СПБ: российский город на перекрёстке мировых культур Фактори забезпечення конкурентоспроможності підприємства

Фактори забезпечення конкурентоспроможності підприємства Три клада у Природы есть:вода,Земля и воздух – три ее основы.Какая бы ни грянула беда,Целы они – все возродится снова.

Три клада у Природы есть:вода,Земля и воздух – три ее основы.Какая бы ни грянула беда,Целы они – все возродится снова. Конвейер проектов. Критерии и роли. Специфика выполнения

Конвейер проектов. Критерии и роли. Специфика выполнения Проектно-изыскательские работы. Градостроительная документация. Лекция 1

Проектно-изыскательские работы. Градостроительная документация. Лекция 1 Добыча нефти

Добыча нефти Презентация на тему Правописание падежных окончаний имен существительных единственного числа (4 класс)

Презентация на тему Правописание падежных окончаний имен существительных единственного числа (4 класс) THE PRESENT PERFECT TENSE НАСТОЯЩЕЕ СОВЕРШЕННОЕ ВРЕМЯ

THE PRESENT PERFECT TENSE НАСТОЯЩЕЕ СОВЕРШЕННОЕ ВРЕМЯ Кобелев Н.Б.ВЗФЭИ, Москва

Кобелев Н.Б.ВЗФЭИ, Москва Театрально-игровая деятельность - как средство развития творческих способностей детей дошкольного возраста

Театрально-игровая деятельность - как средство развития творческих способностей детей дошкольного возраста Презентация на тему Частица как служебная часть речи.

Презентация на тему Частица как служебная часть речи.  Спасенный сад

Спасенный сад Караоке-баттл 99 баллов. Описание игры

Караоке-баттл 99 баллов. Описание игры