Содержание

- 2. Как работаем: Пишите и передавайте записки с вопросами, самые интересные будут отмечены подарками

- 3. Программы

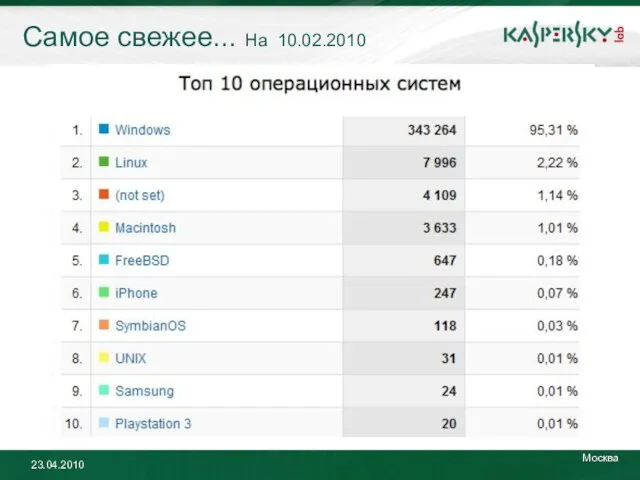

- 4. Самое свежее... На 10.02.2010

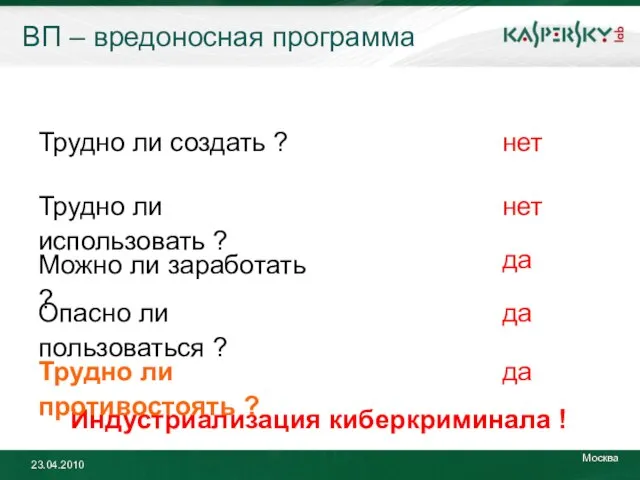

- 5. ВП – вредоносная программа Трудно ли создать ? Трудно ли использовать ? Опасно ли пользоваться ?

- 6. Click to edit Master title style Click to edit Master text styles Second level Third level

- 7. Самое свежее... На 20.02.2010

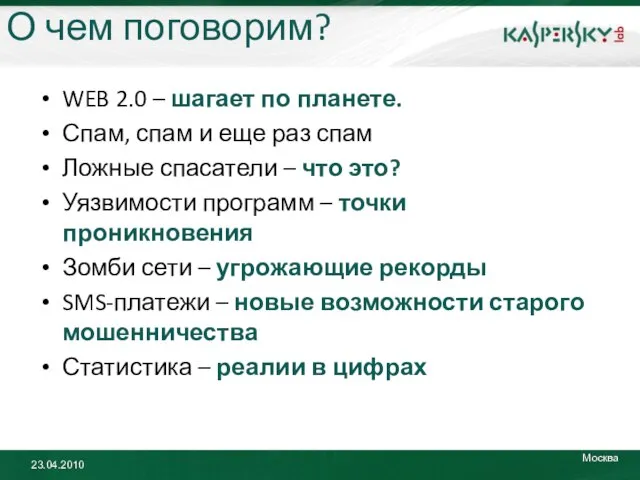

- 8. О чем поговорим? WEB 2.0 – шагает по планете. Спам, спам и еще раз спам Ложные

- 9. Web 2.0

- 10. Социальные сети Google, Adobe и другие компании подверглись атакам хакеров через социальные сети, сообщает Financial Times

- 11. Пример сообщения

- 12. In-the cloud security in- the-cloud security -основной технологический тренд развития AV-индустрии

- 13. СПАМ

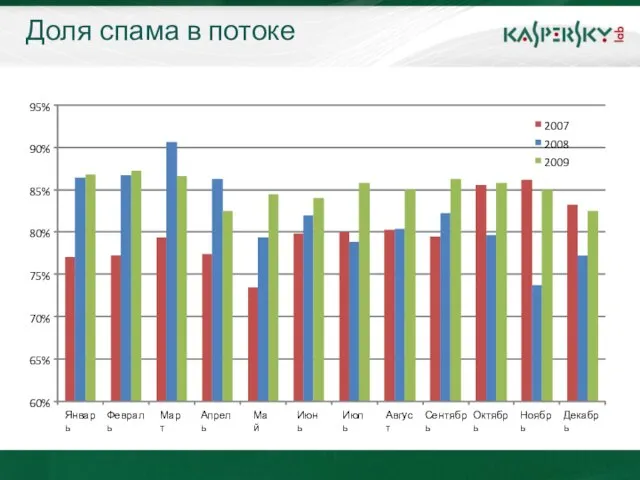

- 14. Доля спама в потоке 60% 65% 70% 75% 80% 85% 90% 95% Январь Февраль Март Апрель

- 15. Спам Доля спама в почтовом трафике рунета Январь 2010 85.1 %

- 16. Спам

- 17. Трюки и «фишки»

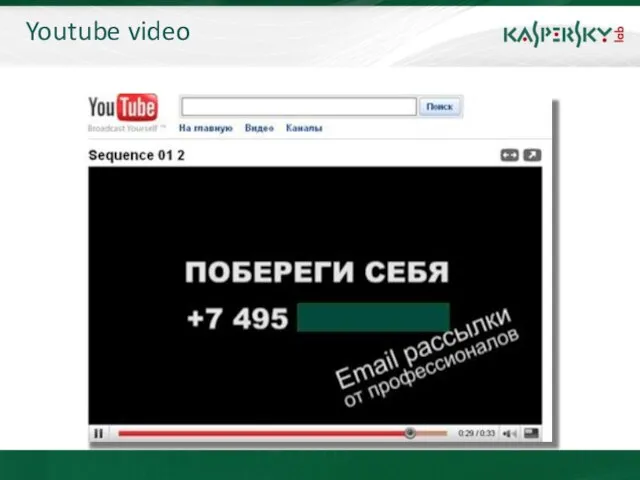

- 18. Youtube video

- 19. Mp3 Опять?!

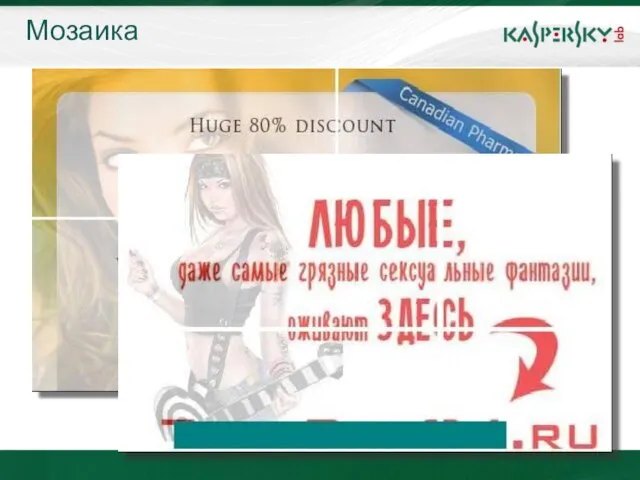

- 20. Мозаика

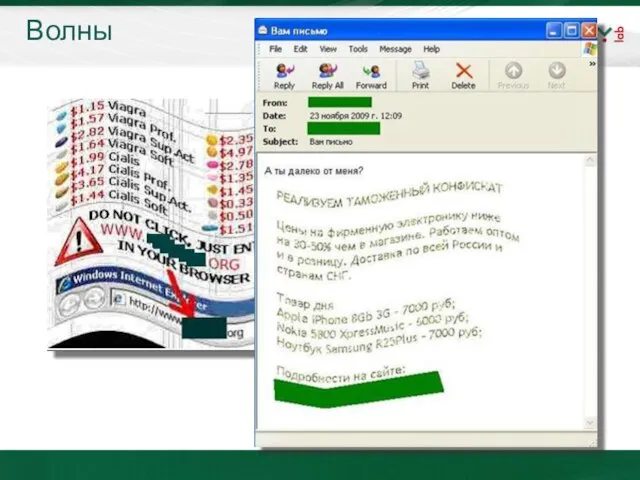

- 21. Волны

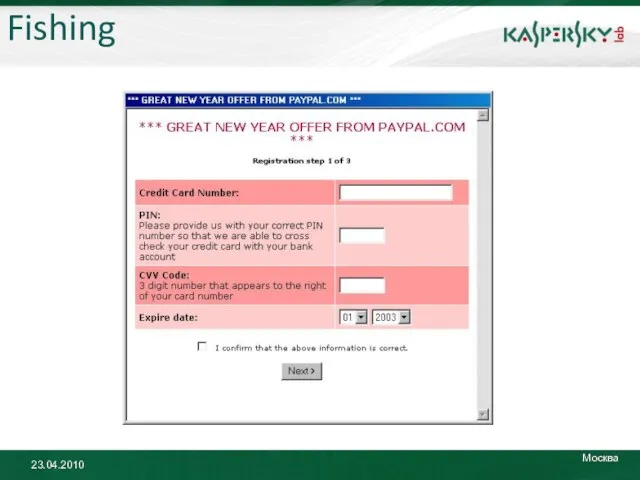

- 22. Fishing

- 23. Ложные спасатели

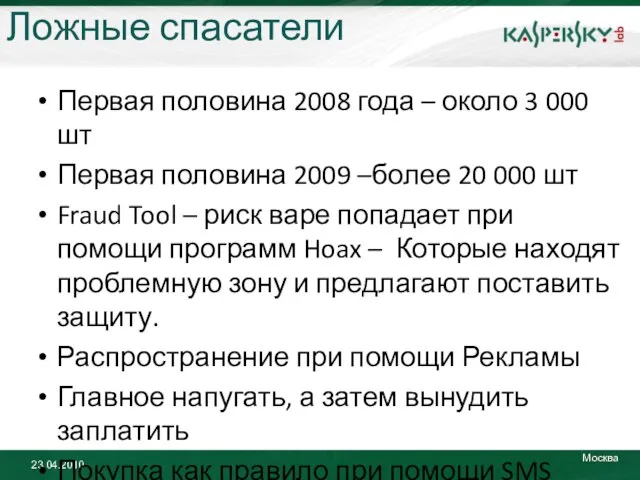

- 24. Ложные спасатели Первая половина 2008 года – около 3 000 шт Первая половина 2009 –более 20

- 25. Ложные антивирусы

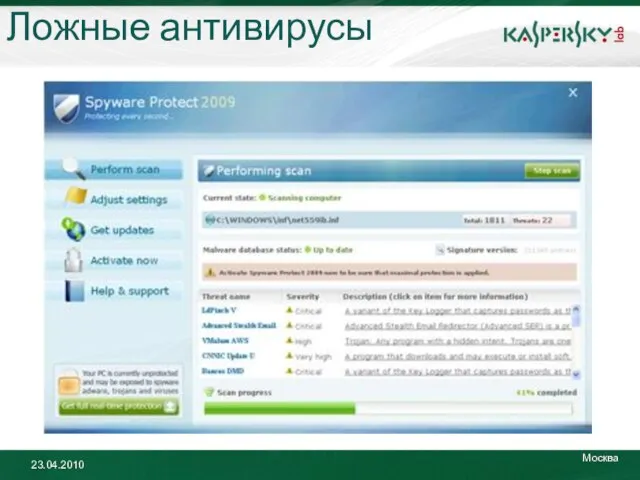

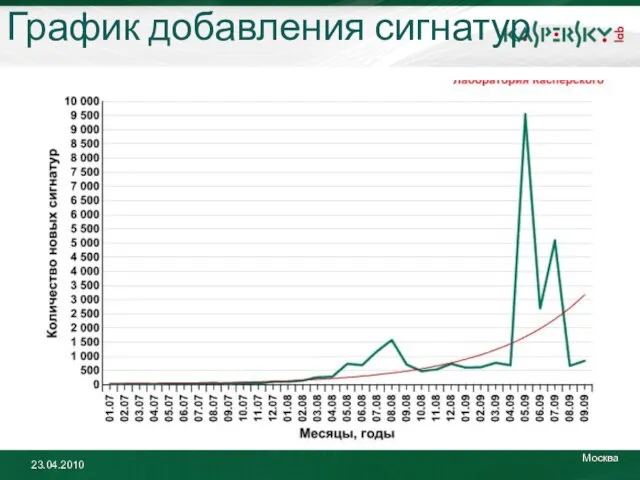

- 26. График добавления сигнатур

- 27. Доля новых сигнатур

- 28. Уязвимости

- 29. Определение Уязвимость – в компьютерной терминологии, это недостаток в системе который может быть использован для изменения

- 30. Типы воздействия

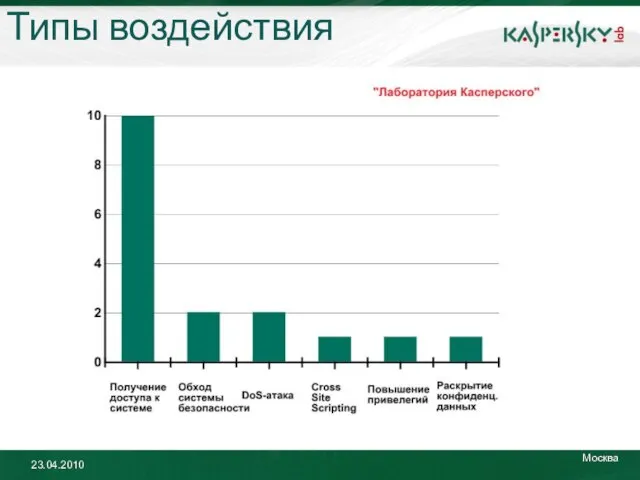

- 31. Drive-by загрузки. Суть технологии: при посещении пользователем легитимного взломанного сайта незаметно загрузить на его компьютер вредоносную

- 32. Зомби сети

- 33. Определение Ботами называют вредоносные программы, занимающиеся объединением пораженных компьютеров в ботнеты.

- 34. Зомби сети. Спят ли зомби? Нет, не спят. Самая большая сеть известная на сегодня – сеть

- 35. Click to edit Master title style Click to edit Master text styles Second level Third level

- 36. Математика 1 бот iksmas – в сутки отправляет 80000 писем Допустим что заражено всего 500000 машин

- 37. Kido Помимо спам бота iksmas кидо на компьютер жертвы устанавливает и уже известный нам поддельный антивирус

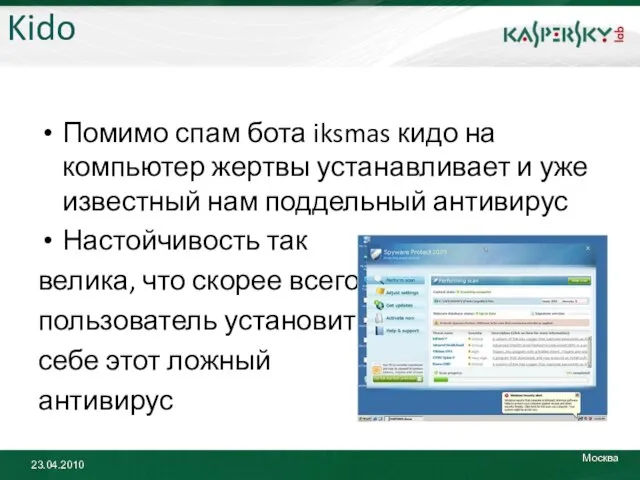

- 38. Kido Пользователь теряет не только 50 долларов, но и данные кредитных карт и платежные реквизиты Кроме

- 39. Click to edit Master title style Click to edit Master text styles Second level Third level

- 40. Зомби - бизнес

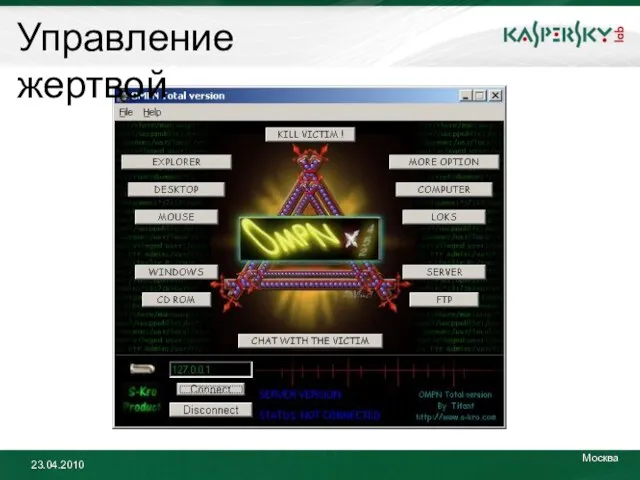

- 41. Управление жертвой

- 42. Киберпреступность - «сервис»

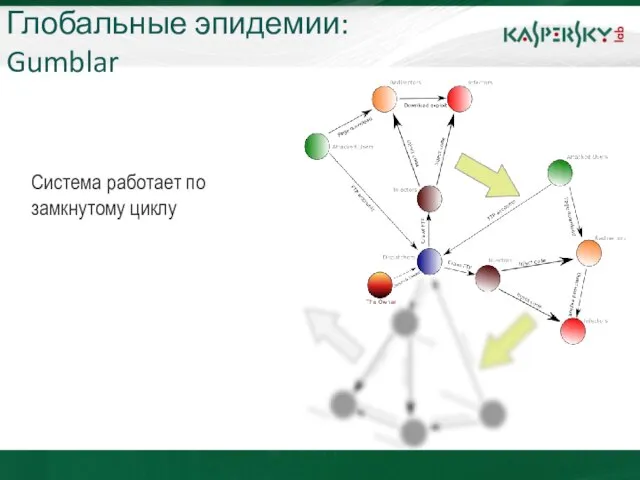

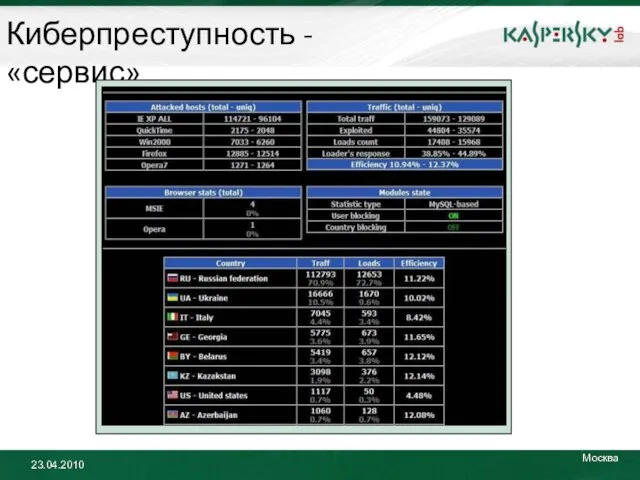

- 43. Trojan-Downloader.JS.Gumblar.a Свое название этот представитель киберфауны получил по причине того, что его первые версии перенаправляли пользователей

- 44. Trojan-Downloader.JS.Gumblar.a Если один из эксплойтов срабатывает, то в систему пользователя незаметно загружается троянская программа. Этот троянец

- 45. Click to edit Master title style Click to edit Master text styles Second level Third level

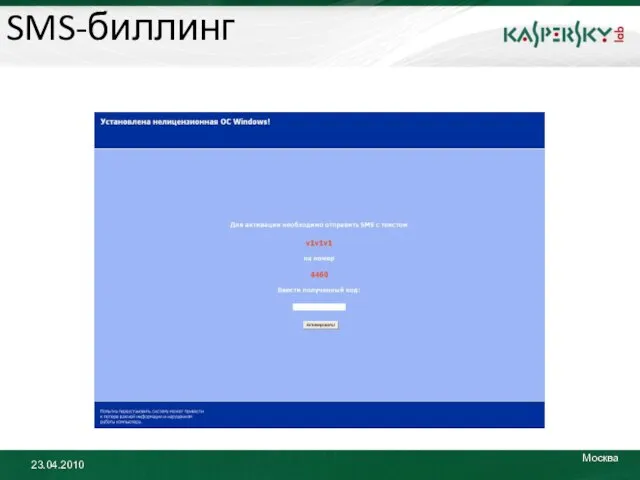

- 46. SMS-биллинг в России Выкачивание денег с помощью SMS, отправленных на премиум-номера. Например: Trojan-Ransom: Blocker и Smser.

- 47. SMS-биллинг

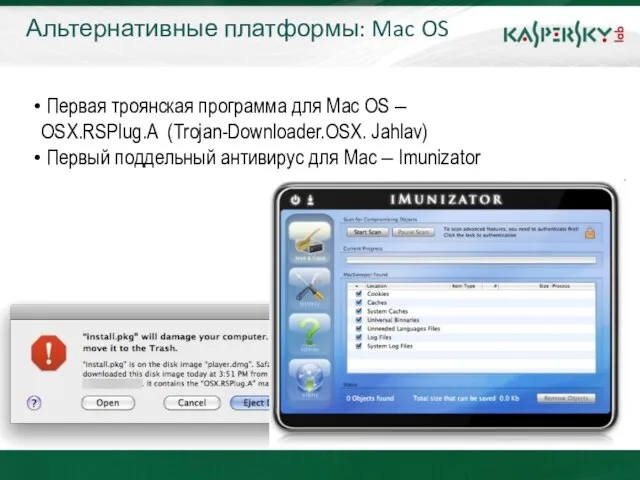

- 48. *nix. Волшебная абревиатура Растущая популярность той или иной платформы не может не привлекать вирусописателей. Во втором

- 49. Click to edit Master title style Click to edit Master text styles Second level Third level

- 50. Защищать нужно ЛЮБУЮ ОС

- 51. Статистика

- 52. Статистика Веб-антивирус: детектируемые объекты в интернете Более 60% вредоносных программ, распространяемых на вебе, составляют программы пяти

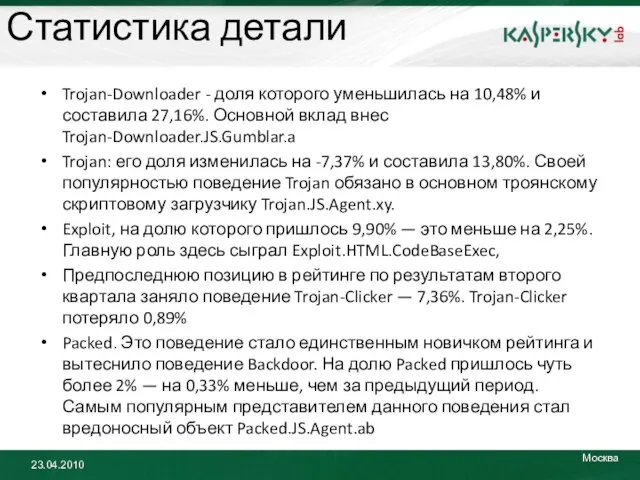

- 53. Статистика детали Trojan-Downloader - доля которого уменьшилась на 10,48% и составила 27,16%. Основной вклад внес Trojan-Downloader.JS.Gumblar.a

- 54. OAS: последняя линия защиты Распределение поведений вредоносных программ по результатам 2009 Q2 (данные on-access сканера).

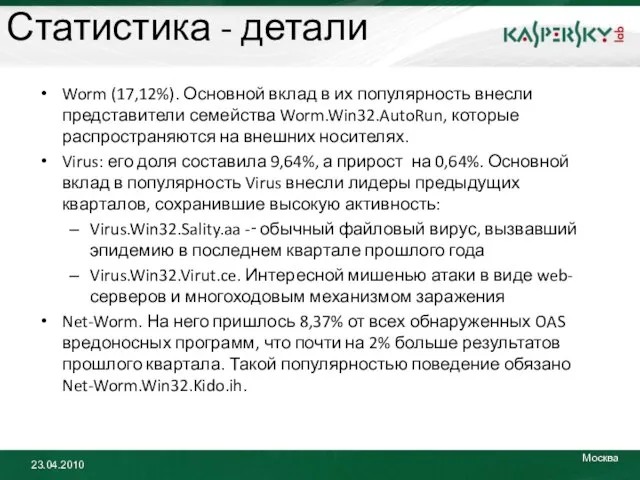

- 55. Статистика - детали Worm (17,12%). Основной вклад в их популярность внесли представители семейства Worm.Win32.AutoRun, которые распространяются

- 56. География Распределение вредоносных доменов по странам

- 57. Игры

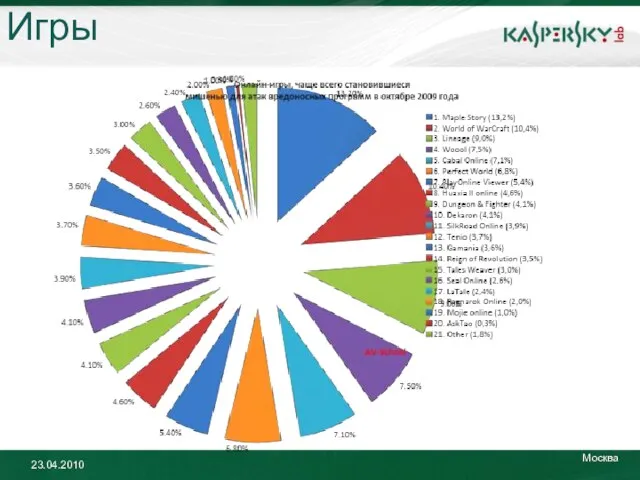

- 58. Атаки на антивирусы

- 59. Резюме Современные вредоносные программы отличаются многообразием способов распространения. В настоящее время, когда среднестатистический пользователь использует большое

- 60. Информация в Интернет: av-school.ru securelistsecurelist.com kaspersky.com Информация

- 62. Скачать презентацию

Отрасли права

Отрасли права Sistemul solar

Sistemul solar АЛЕРГІЯ

АЛЕРГІЯ Основные виды банковских рисков

Основные виды банковских рисков  Собор Василия Блаженного.

Собор Василия Блаженного. Ольховский И. А., Бабушкин В.А., Малахов В.Н *, Исхаков Т.Р. РОО "Красноярская краевая ассоциация медицинской лабораторной диагностик

Ольховский И. А., Бабушкин В.А., Малахов В.Н *, Исхаков Т.Р. РОО "Красноярская краевая ассоциация медицинской лабораторной диагностик МОУ «Афанасовская СОШ Корочанского района Белгородской области»

МОУ «Афанасовская СОШ Корочанского района Белгородской области» HARWEST GROUP. Поставщик кабельно-проводниковой и электротехнической продукции

HARWEST GROUP. Поставщик кабельно-проводниковой и электротехнической продукции Генные технологии и биоэтика

Генные технологии и биоэтика Психические процессы

Психические процессы Ценник. Наименование. Цена

Ценник. Наименование. Цена Слышишь голос соловья? Это - Родина твоя. Видишь звездочки Кремля? Это - Родина твоя. Школа, где твои друзья, Это - Родина твоя. Руки ма

Слышишь голос соловья? Это - Родина твоя. Видишь звездочки Кремля? Это - Родина твоя. Школа, где твои друзья, Это - Родина твоя. Руки ма Презентация на тему Музыкальная живопись и живописная музыка (5 класс)

Презентация на тему Музыкальная живопись и живописная музыка (5 класс) Квадратные уравнения

Квадратные уравнения Бизнес-геймификация на личной странице ВКонтакте. Лиды на автомате за счёт автоматизации и личного бренда

Бизнес-геймификация на личной странице ВКонтакте. Лиды на автомате за счёт автоматизации и личного бренда Великая Отечественная война

Великая Отечественная война Презентация на тему Печоро-Илычский заповедник

Презентация на тему Печоро-Илычский заповедник Slide 1 BA-BU

Slide 1 BA-BU The hippies

The hippies Я, Мишко, учень 8-А класу Я, Марійка, учениця 8-Б класу Я, Назар, учень 8-Б класу Я, Оленка, учениця 8-А класу Ми працюємо над проектом Чоти

Я, Мишко, учень 8-А класу Я, Марійка, учениця 8-Б класу Я, Назар, учень 8-Б класу Я, Оленка, учениця 8-А класу Ми працюємо над проектом Чоти Салат из крабовых палочек с кукурузой

Салат из крабовых палочек с кукурузой Пиявки

Пиявки Прямой поставщик товаров из Китая

Прямой поставщик товаров из Китая Преимущества сотрудничества с «Миром рекламы» по размещению в Интернете

Преимущества сотрудничества с «Миром рекламы» по размещению в Интернете Гиппократ. Описания свойств сангвиников, холериков, флегматиков

Гиппократ. Описания свойств сангвиников, холериков, флегматиков Цвет. Основы цветоведения

Цвет. Основы цветоведения Япония 日本

Япония 日本 Страна под настроение

Страна под настроение