Содержание

- 2. Линейка продуктов Oracle

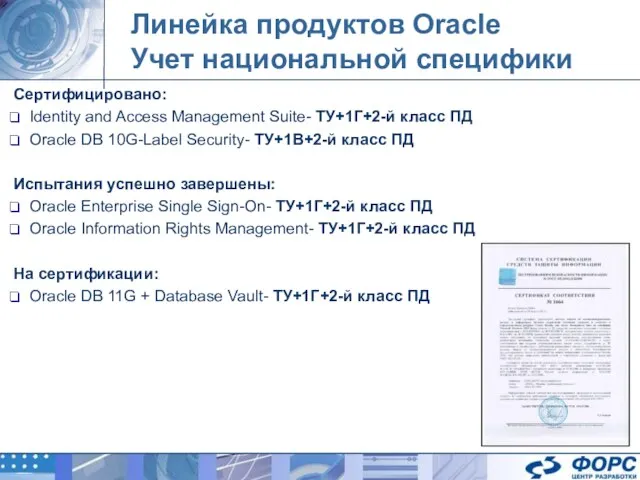

- 3. Линейка продуктов Oracle Учет национальной специфики Сертифицировано: Identity and Access Management Suite- ТУ+1Г+2-й класс ПД Oracle

- 4. Identity Management Основные возможности Автоматизированное управление в соответствии с разработанными стандартами Процессы согласования Целостность, достоверность и

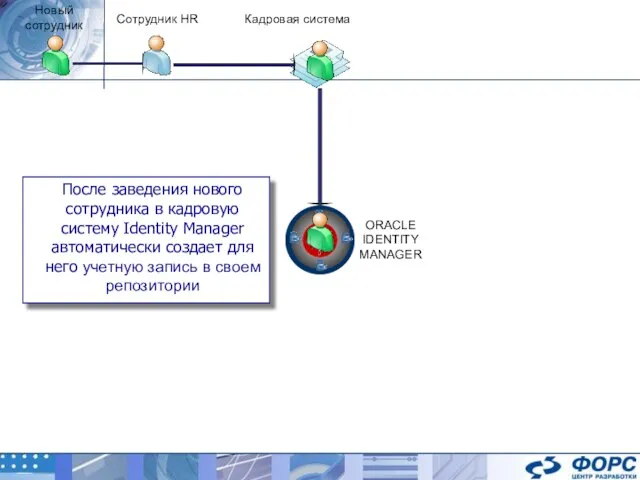

- 5. Кадровая система ORACLE IDENTITY MANAGER Сотрудник HR После заведения нового сотрудника в кадровую систему Identity Manager

- 6. ORACLE IDENTITY MANAGER AD EXCHANGE OID Identity Manager автоматически создает для сотрудника соответствующий его должности набор

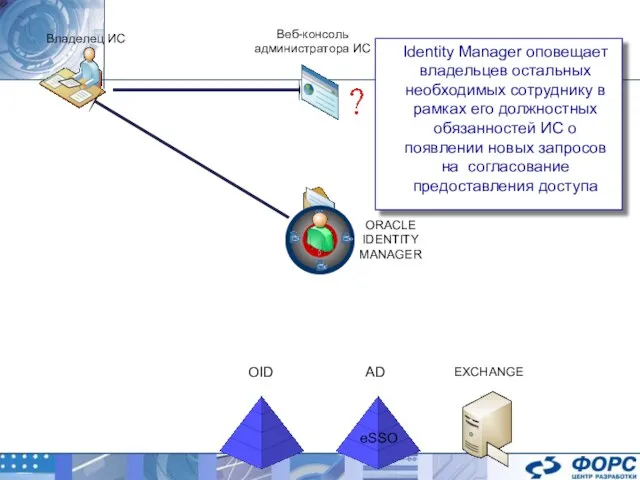

- 7. ORACLE IDENTITY MANAGER AD EXCHANGE OID Identity Manager оповещает владельцев остальных необходимых сотруднику в рамках его

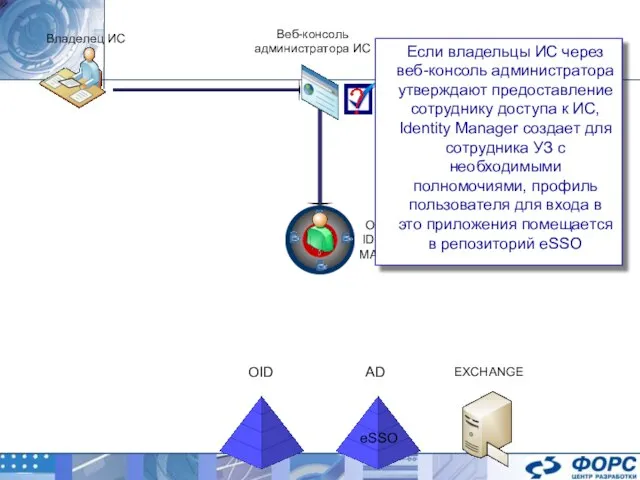

- 8. ORACLE IDENTITY MANAGER AD EXCHANGE OID Веб-консоль администратора ИС Владелец ИС eSSO Если владельцы ИС через

- 9. ORACLE IDENTITY MANAGER AD EXCHANGE OID OEBS Если владельцы ИС через веб-консоль администратора утверждают предоставление сотруднику

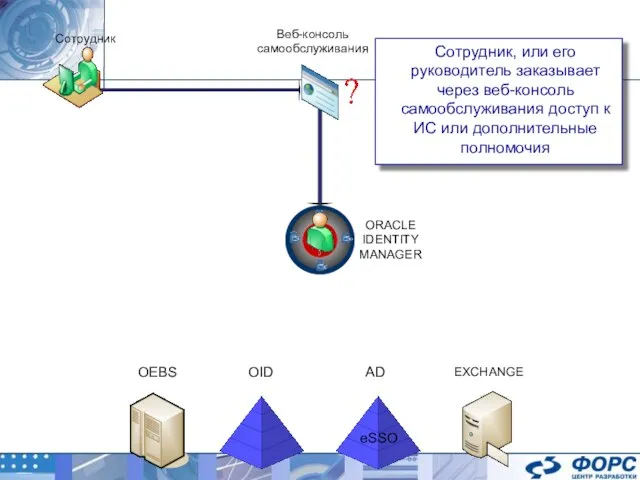

- 10. ORACLE IDENTITY MANAGER AD EXCHANGE OID OEBS Сотрудник, или его руководитель заказывает через веб-консоль самообслуживания доступ

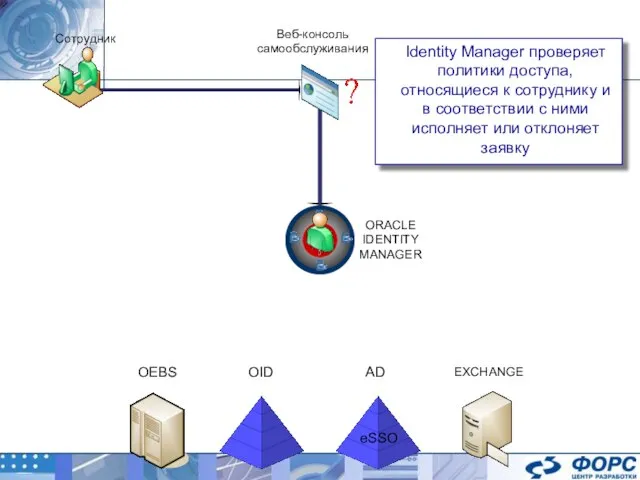

- 11. ORACLE IDENTITY MANAGER AD EXCHANGE OID OEBS Веб-консоль самообслуживания Сотрудник Identity Manager проверяет политики доступа, относящиеся

- 12. ORACLE IDENTITY MANAGER AD EXCHANGE OID OEBS СУБД 1C Веб-консоль самообслуживания Сотрудник Identity Manager проверяет политики

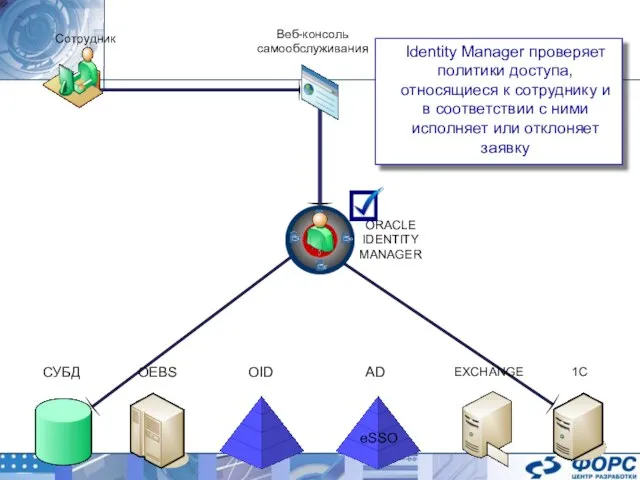

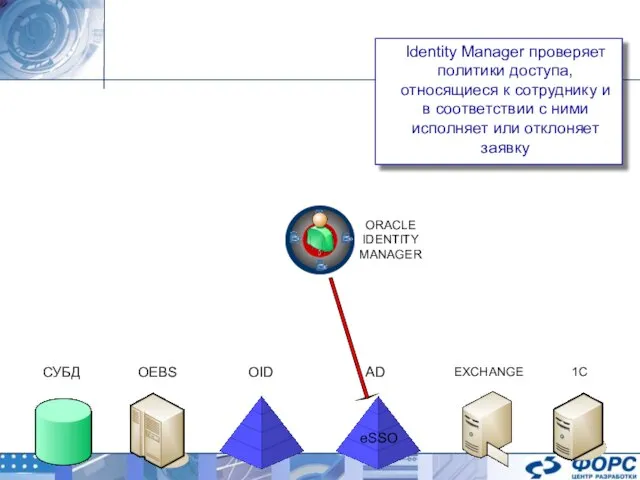

- 13. ORACLE IDENTITY MANAGER AD EXCHANGE OID OEBS СУБД 1C Identity Manager проверяет политики доступа, относящиеся к

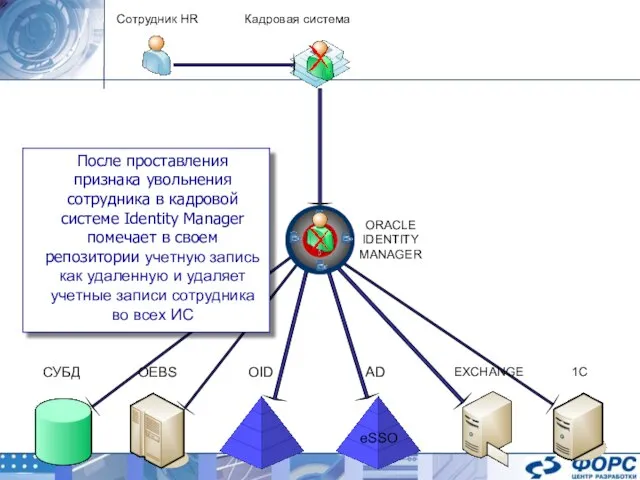

- 14. Кадровая система ORACLE IDENTITY MANAGER AD EXCHANGE Сотрудник HR OID OEBS СУБД 1C После проставления признака

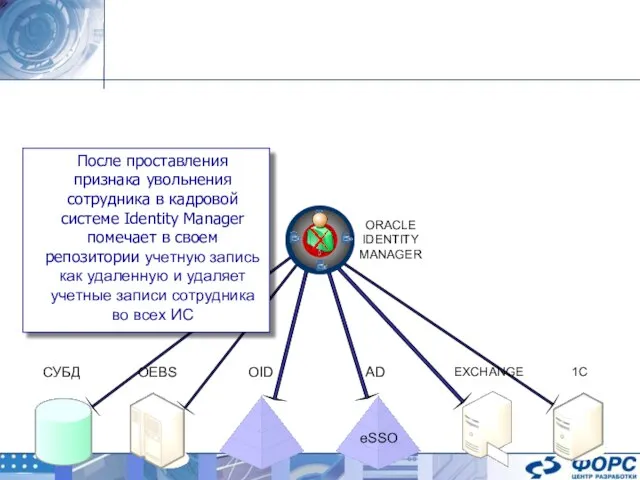

- 15. ORACLE IDENTITY MANAGER AD EXCHANGE OID OEBS СУБД 1C После проставления признака увольнения сотрудника в кадровой

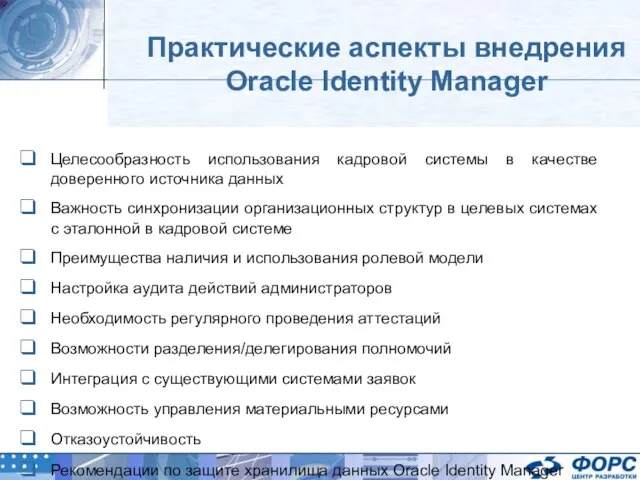

- 16. Практические аспекты внедрения Oracle Identity Manager Целесообразность использования кадровой системы в качестве доверенного источника данных Важность

- 17. Oracle eSSO: основные возможности Пользователю необходимо знать ОДИН пароль Пользователь вводит пароль ОДИН раз и получает

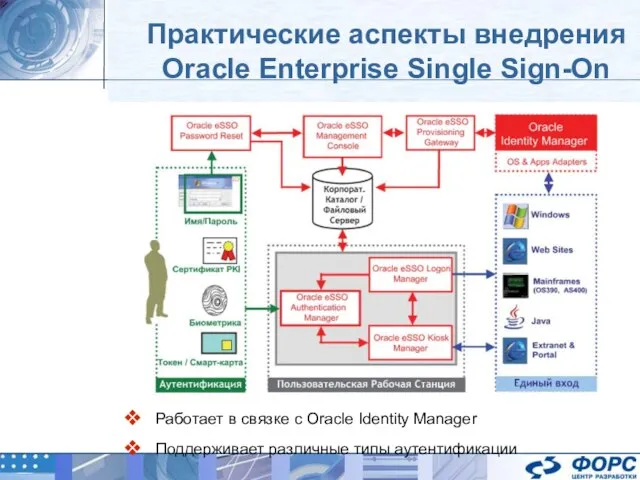

- 18. Практические аспекты внедрения Oracle Enterprise Single Sign-On Работает в связке с Oracle Identity Manager Поддерживает различные

- 19. Отчеты Защищенные области Многофакторная авторизация Аудит Динамическая настройка правил безопасности Разграничение по служебным обязанностям Database Vault

- 20. Что такое и для чего нужен Oracle Information Rights Management

- 21. Два типа информации: Структурированная и неструктурированная Database Data Mining Business Intelligence Структурированная –> 10-20% Неструктурированная –>

- 22. Методы защиты информации Телекоммуникации (периметр и внутренняя сеть) Защита электронной почты (сервера, анализ контента, защита ПК)

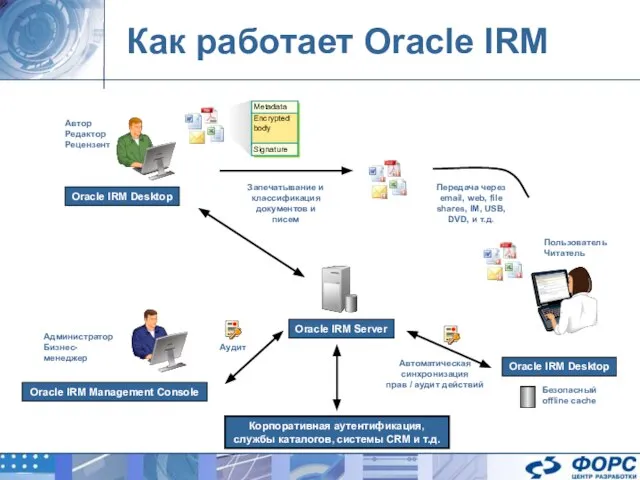

- 23. Как работает Oracle Information Rights Management

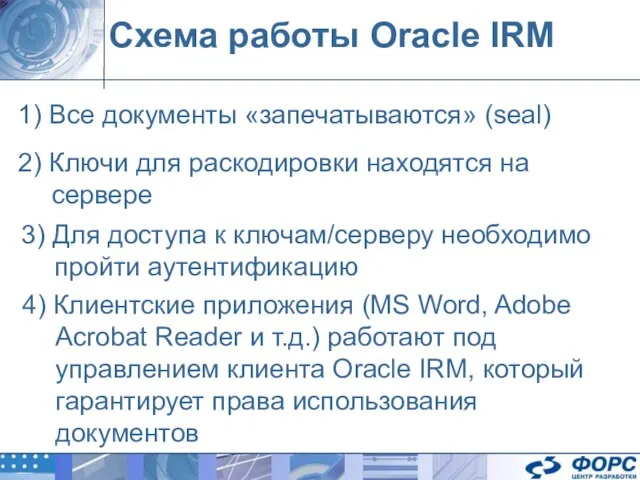

- 24. Схема работы Oracle IRM 1) Все документы «запечатываются» (seal) 2) Ключи для раскодировки находятся на сервере

- 25. Что позволяет сделать Oracle IRM Исключить неавторизованный доступ ко всем копиям Только авторизованные пользователи могут открывать/редактировать

- 26. Oracle IRM: Поддержка приложений Microsoft Office 2000-2007 (Word, Excel, PowerPoint) Adobe Acrobat или Reader 6.0+ (Windows

- 27. Как работает Oracle IRM Администратор Бизнес-менеджер Аудит Oracle IRM Management Console Автор Редактор Рецензент Oracle IRM

- 28. Oracle IRM: Криптографическая защита Oracle Information Rights Management использует стандартные криптографические алгоритмы для: Шифрования и цифровой

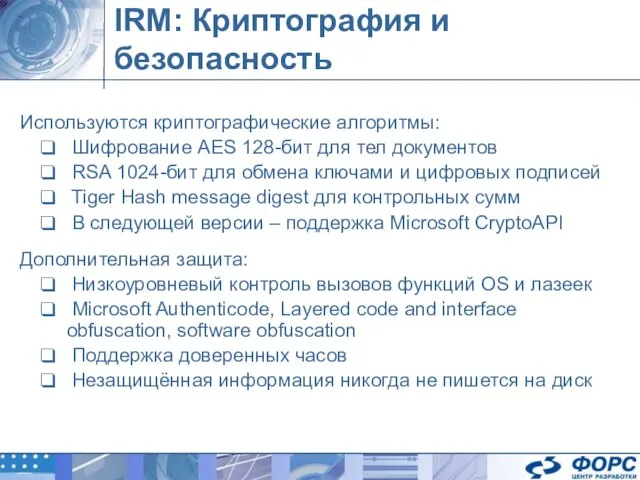

- 29. IRM: Криптография и безопасность Используются криптографические алгоритмы: Шифрование AES 128-бит для тел документов RSA 1024-бит для

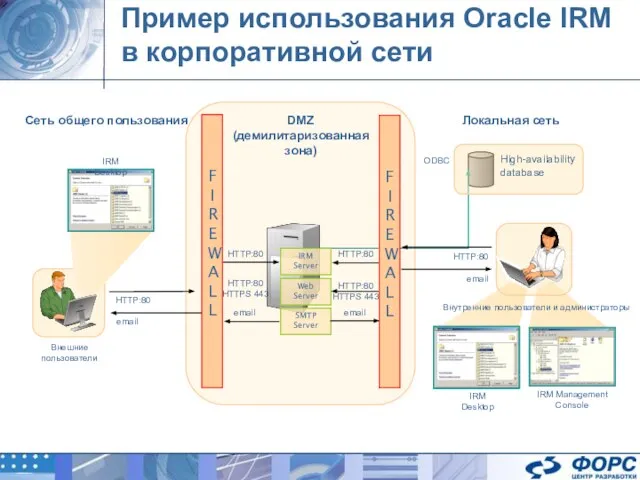

- 30. Пример использования Oracle IRM в корпоративной сети IRM Management Console IRM Server Web Server Внешние пользователи

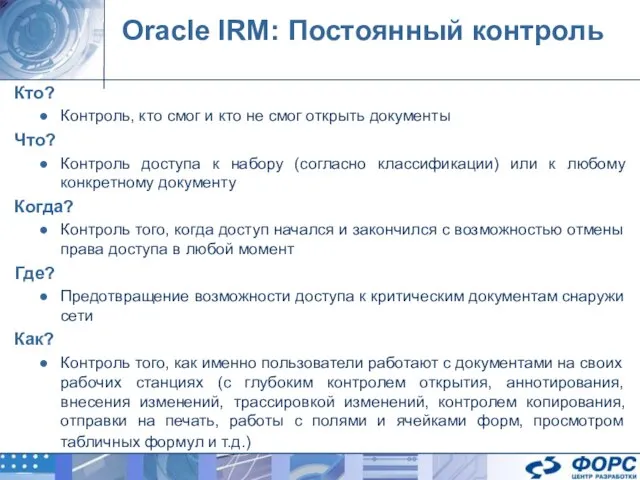

- 31. Oracle IRM: Постоянный контроль Кто? Контроль, кто смог и кто не смог открыть документы Что? Контроль

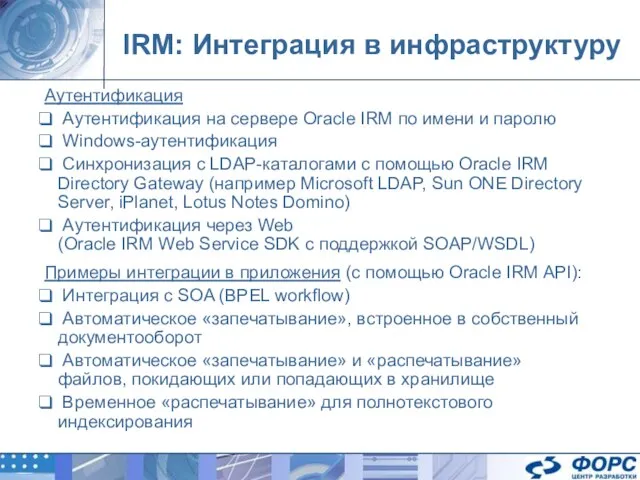

- 32. IRM: Интеграция в инфраструктуру Аутентификация Аутентификация на сервере Oracle IRM по имени и паролю Windows-аутентификация Синхронизация

- 33. Классификация документов (контексты безопасности - context) Управление правами доступа сотен пользователей к тысячам документов непрактично Существенно

- 34. Управление на основе классификации прав (корпоративное использование) Oracle IRM может управлять доступом к информации на основе:

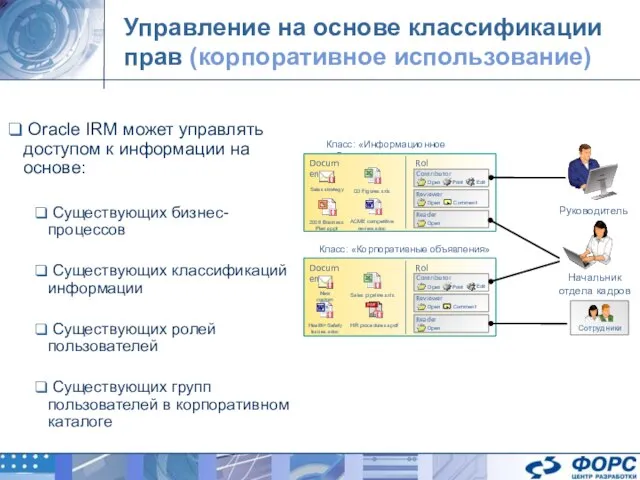

- 35. Стандартные роли на доступ к информации Oracle IRM определяет стандартный набор ролей Роли могут быть связаны

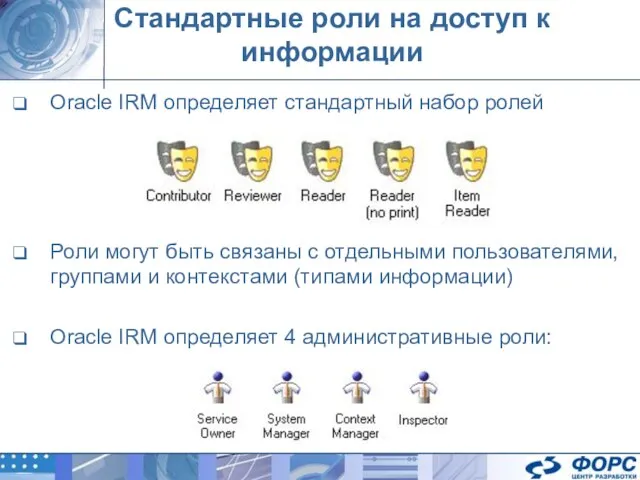

- 36. Защита отчетных документов прикладных систем с помощью Oracle IRM

- 38. Скачать презентацию

Курортный поселок Bay View Villas

Курортный поселок Bay View Villas Внедрение Федеральных государственных требований в сфере дошкольного образования (в системе ВПО, СПО)

Внедрение Федеральных государственных требований в сфере дошкольного образования (в системе ВПО, СПО) Номинация: лучший PR-проект в коммерческой сфере В 2008 году исполнилось 140 лет с того дня, когда было открыто движение по первой ветви

Номинация: лучший PR-проект в коммерческой сфере В 2008 году исполнилось 140 лет с того дня, когда было открыто движение по первой ветви Химия и химические реакции

Химия и химические реакции Доклад

Доклад «Спешите делать добро детям!»

«Спешите делать добро детям!» Национальный орнамент народа Коми

Национальный орнамент народа Коми Умный Дом 2010 07

Умный Дом 2010 07 Адаптация первоклассника в школе

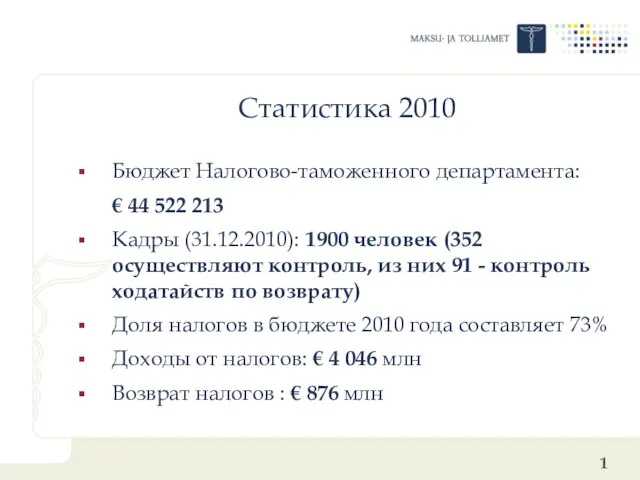

Адаптация первоклассника в школе Статистика 2010

Статистика 2010 Подходы к управлению

Подходы к управлению Презентация на тему Научно-техническая революция и общество в 70-80 годах

Презентация на тему Научно-техническая революция и общество в 70-80 годах  Сообщение Приемы воспитания силы воли или Программа самовоспитания

Сообщение Приемы воспитания силы воли или Программа самовоспитания Too Much Pleuirbus…

Too Much Pleuirbus… Славьте Бога Господи, как странно, что я жил, Тебя не зная, жил без милости Твоей святой и без Твоей любви, но ныне я с Тобой, меня в

Славьте Бога Господи, как странно, что я жил, Тебя не зная, жил без милости Твоей святой и без Твоей любви, но ныне я с Тобой, меня в  «Комплексная обработка измерений спутникового радионавигационного приемника и корреляционно экстремальной системы навигации»

«Комплексная обработка измерений спутникового радионавигационного приемника и корреляционно экстремальной системы навигации» Фигыль дәрәҗәләре. Ярдәмче фигыльләр

Фигыль дәрәҗәләре. Ярдәмче фигыльләр Летняя оздоровительная кампания 2010год

Летняя оздоровительная кампания 2010год Речевой этикет

Речевой этикет online version

online version Кафедра дефектологического образования

Кафедра дефектологического образования Радіоактивність. Види радіоактивного випромінювання

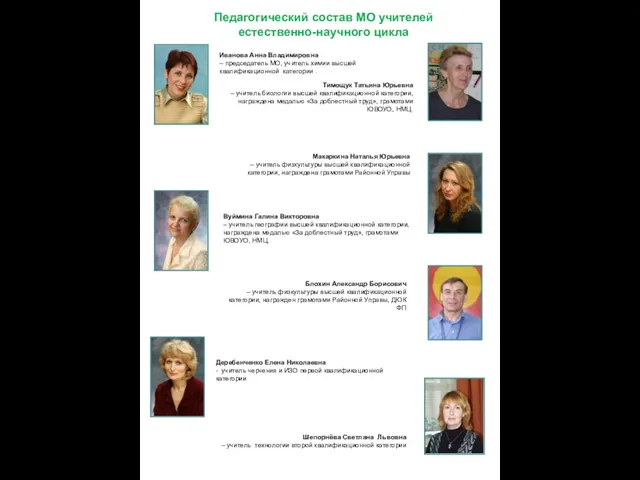

Радіоактивність. Види радіоактивного випромінювання Педагогический состав МО учителей естественно-научного цикла

Педагогический состав МО учителей естественно-научного цикла urok_so_starsheklassnikami

urok_so_starsheklassnikami Тип Моллюски (Мягкотелые)

Тип Моллюски (Мягкотелые) Explain screen. Choose how you would like to participate in the Giving Globe challenge

Explain screen. Choose how you would like to participate in the Giving Globe challenge Открытое акционерное общество«ВНИПИгаздобыча»

Открытое акционерное общество«ВНИПИгаздобыча» Деятельность школы как центра творческого развития личности школьника в пространстве дополнительного образования

Деятельность школы как центра творческого развития личности школьника в пространстве дополнительного образования