Содержание

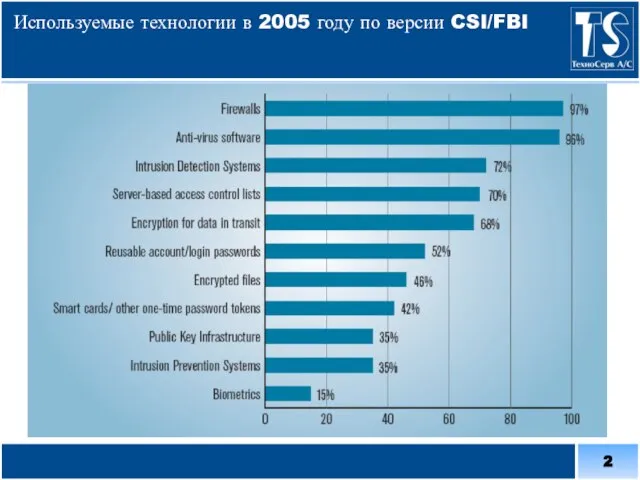

- 2. Используемые технологии в 2005 году по версии CSI/FBI

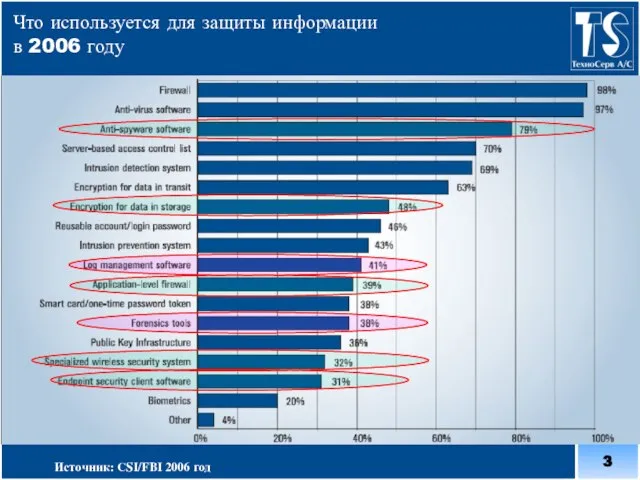

- 3. Что используется для защиты информации в 2006 году Источник: CSI/FBI 2006 год

- 4. Основные тенденции Информация становится все более важной и дорогой. Разглашение данных, например, о клиентах или их

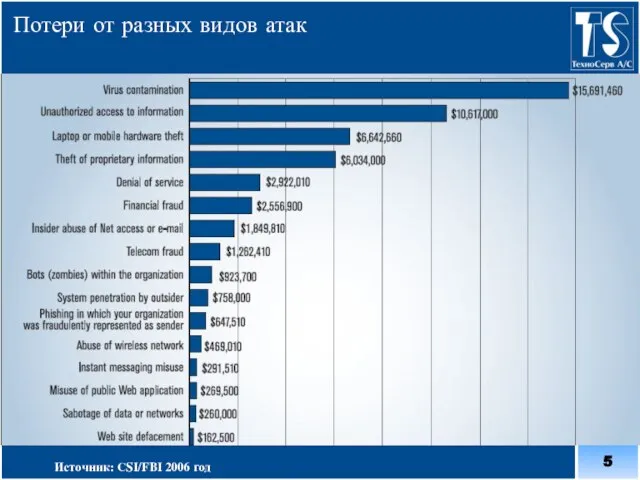

- 5. Потери от разных видов атак Источник: CSI/FBI 2006 год

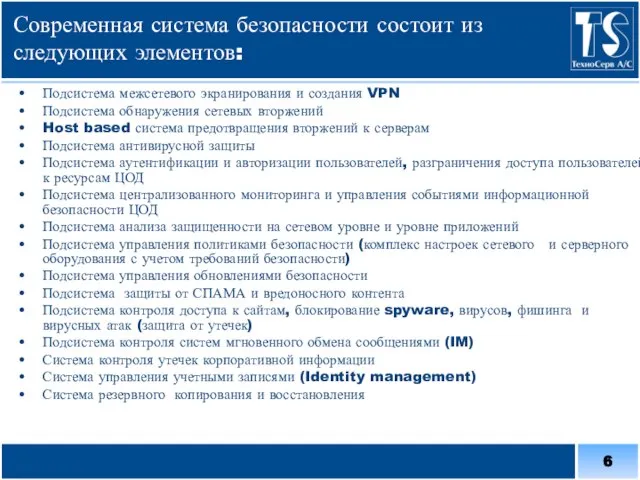

- 6. Современная система безопасности состоит из следующих элементов: Подсистема межсетевого экранирования и создания VPN Подсистема обнаружения сетевых

- 7. Проблемы многоуровневой безопасности огромные объемы данных растущее количество ложных срабатываний огромное количество сохраненных данных Все это

- 8. Построение безопасности начинается с вопросов о том: Что именно необходимо защитить? Кто, к чему и какими

- 9. Уровень безопасности Применяемые меры безопасности периметр Межсетевые экраны, антивирусы для шлюзов, спам- файрволы, анализаторы контента, VPN,

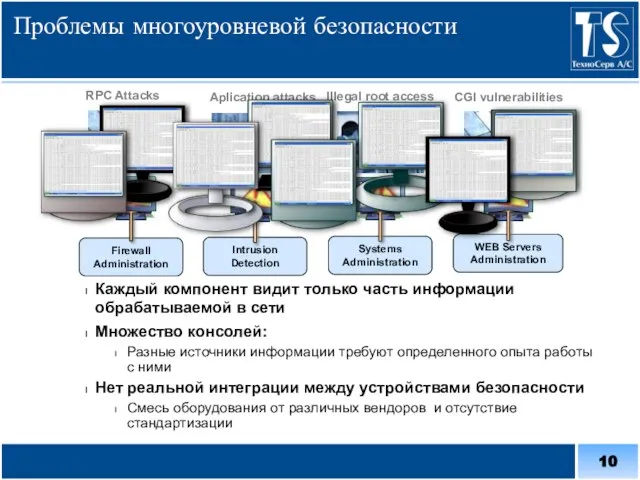

- 10. Проблемы многоуровневой безопасности Каждый компонент видит только часть информации обрабатываемой в сети Множество консолей: Разные источники

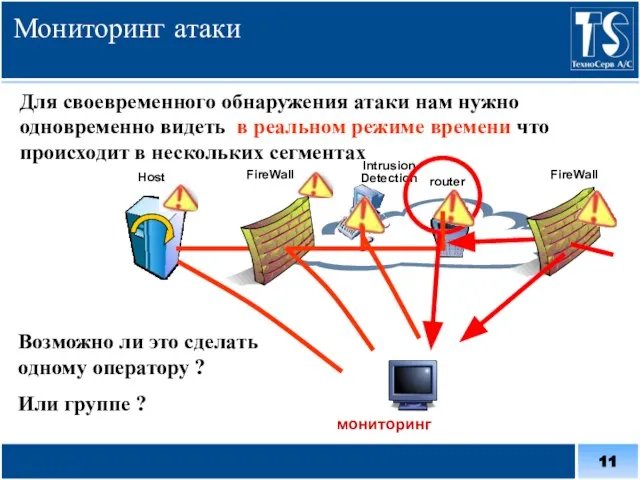

- 11. Мониторинг атаки router FireWall Intrusion Detection Host мониторинг FireWall Для своевременного обнаружения атаки нам нужно одновременно

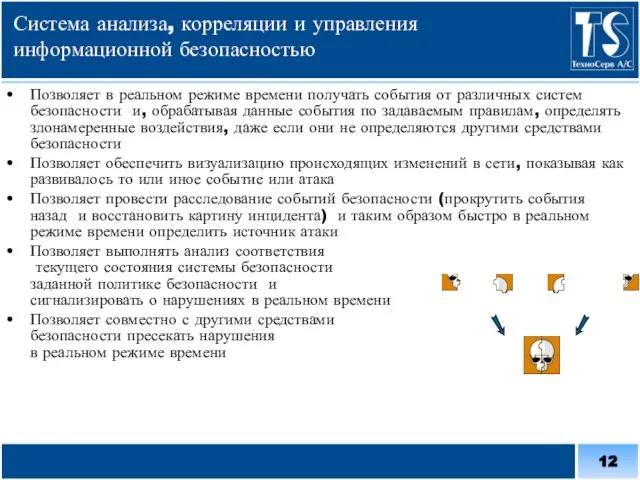

- 12. Система анализа, корреляции и управления информационной безопасностью Позволяет в реальном режиме времени получать события от различных

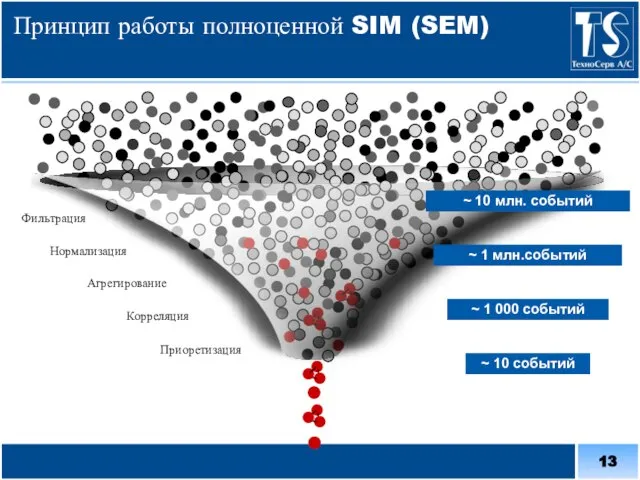

- 13. Принцип работы полноценной SIM (SEM) Корреляция Фильтрация Нормализация Агрегирование Приоретизация

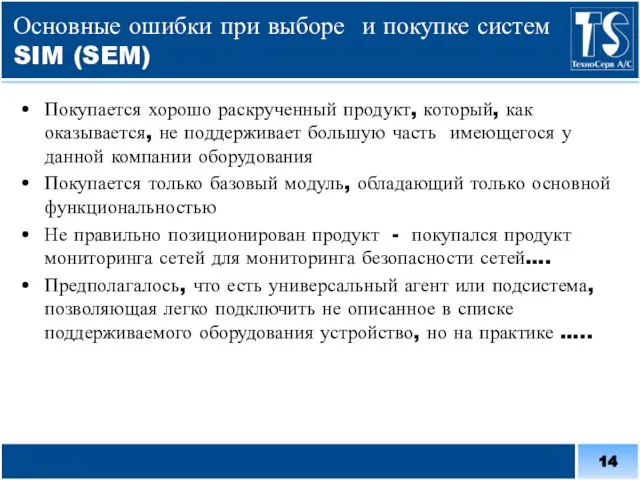

- 14. Основные ошибки при выборе и покупке систем SIM (SEM) Покупается хорошо раскрученный продукт, который, как оказывается,

- 15. Какие системы существуют? Quest Software GuardedNet (IBM) Intelligence ISS NetForensics (SIMS) OPEN Service Protego (CISCO MARS)

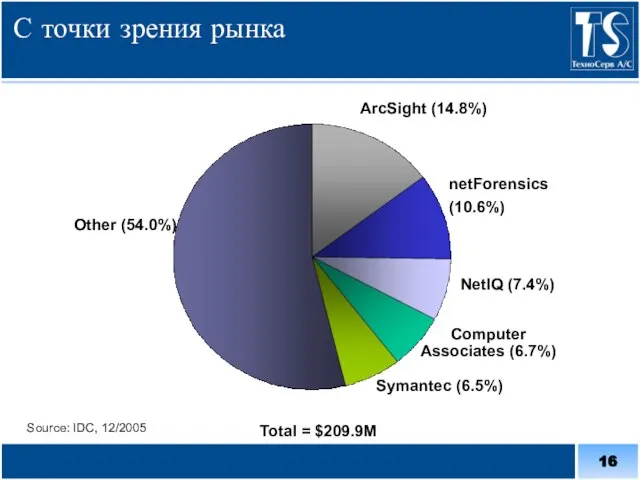

- 16. С точки зрения рынка ArcSight (14.8%) netForensics (10.6%) NetIQ (7.4%) Computer Associates (6.7%) Total = $209.9M

- 17. Специализированный WEB-ресурс по информационной безопасности Специализированный WEB-ресурс по Информационной безопасности: www.SECURITY.TECHNOSERV.ru

- 18. Партнерские отношения. Партнеры

- 20. Скачать презентацию

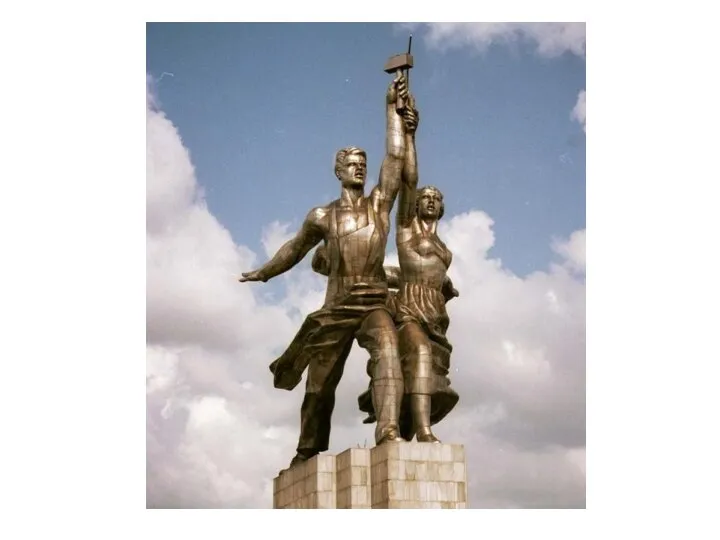

Скульптуры XIX-XX века в России

Скульптуры XIX-XX века в России Технология выполнения штукатурных, малярных работ. Введение. Основные сведения

Технология выполнения штукатурных, малярных работ. Введение. Основные сведения Життєвий і творчий шлях Тараса Григоровича Шевченка

Життєвий і творчий шлях Тараса Григоровича Шевченка Психология социальных коммуникаций. Тема 2. Психологические основы коммуникации

Психология социальных коммуникаций. Тема 2. Психологические основы коммуникации Муниципальное общеобразовательное учреждение лицей № 34Методический блокнот учителя русского языка и литературы

Муниципальное общеобразовательное учреждение лицей № 34Методический блокнот учителя русского языка и литературы МАТЕРИАЛЫ ЭКСКУРСИИ ДЛЯ АМЕРИКАНСКИХ ШКОЛЬНИКОВ С КУЛЬТУРОЛОГИЧЕСКИМ СЛОВАРЕМ

МАТЕРИАЛЫ ЭКСКУРСИИ ДЛЯ АМЕРИКАНСКИХ ШКОЛЬНИКОВ С КУЛЬТУРОЛОГИЧЕСКИМ СЛОВАРЕМ The history of chocolate

The history of chocolate Информационные материалы по заморозкам на территории Мурманской области

Информационные материалы по заморозкам на территории Мурманской области Подготовка к ЕГЭ по математике Решение заданий В2

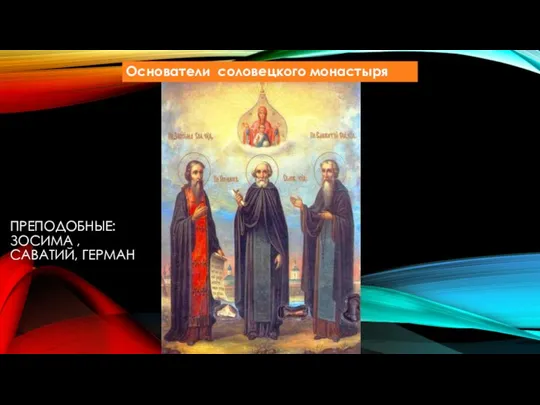

Подготовка к ЕГЭ по математике Решение заданий В2 Преподобные: Зосима ,Саватий, Герман

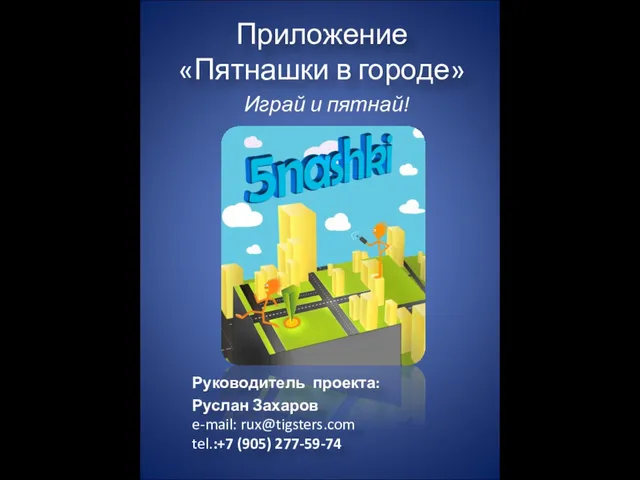

Преподобные: Зосима ,Саватий, Герман Приложение «Пятнашки в городе» Играй и пятнай! Руководитель проекта: Руслан Захаров e-mail:

Приложение «Пятнашки в городе» Играй и пятнай! Руководитель проекта: Руслан Захаров e-mail:  Кружковая работа дополнительного образования детей

Кружковая работа дополнительного образования детей Искусство домонгольской Руси

Искусство домонгольской Руси Евангелие о Рождестве Христовом. Как наш народ празднует Рождество Христово. 4 класс

Евангелие о Рождестве Христовом. Как наш народ празднует Рождество Христово. 4 класс Правовые отношения

Правовые отношения  Безопасное колесо

Безопасное колесо Диагностика готовности первоклассников к обучению в школе1-й этап(2010-2011 уч.г.)

Диагностика готовности первоклассников к обучению в школе1-й этап(2010-2011 уч.г.) Российская Федерация

Российская Федерация Самый умный (ПУТЕШЕСТВИЕ ПО ПРИРОДНЫМ СООБЩЕСТВАМ)

Самый умный (ПУТЕШЕСТВИЕ ПО ПРИРОДНЫМ СООБЩЕСТВАМ) Архитектурный стиль

Архитектурный стиль Сверхчеловеческая сила, скорость, выносливость, ловкость и стойкость

Сверхчеловеческая сила, скорость, выносливость, ловкость и стойкость Применение двумерных диаграмм

Применение двумерных диаграмм Региональная модель апробации ФГСОО второго поколения (начальная школа) в Омском регионе

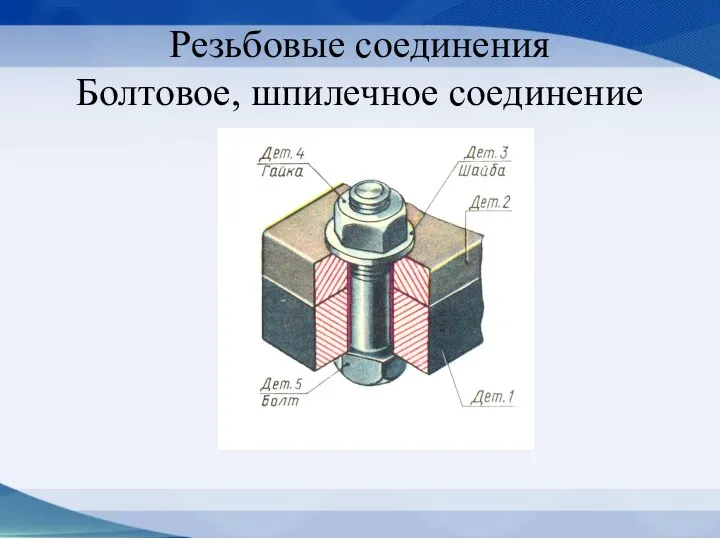

Региональная модель апробации ФГСОО второго поколения (начальная школа) в Омском регионе Резьбовые соединения. Болтовое, шпилечное соединение

Резьбовые соединения. Болтовое, шпилечное соединение ХРАМ ХРИСТА СПАСИТЕЛЯ

ХРАМ ХРИСТА СПАСИТЕЛЯ Студенческий совет Ленинградского социально-педагогического колледжа

Студенческий совет Ленинградского социально-педагогического колледжа Welcome to the United Kingdom

Welcome to the United Kingdom Биология как наука. Краткая история развития биологии. Система биологических наук

Биология как наука. Краткая история развития биологии. Система биологических наук