Содержание

- 2. www.searchinform.ru Утечки из банка конфиденциальной информации способны не только ослабить его позиции в конкурентной борьбе, но

- 3. www.searchinform.ru Специалисты по банковской безопасности особо выделяют следующий перечень угроз информационной безопасности (утечек) Утечки информации

- 4. www.searchinform.ru Утечка кадров к конкурентам. Уходящие специалисты обычно уносят с собой разного рода конфиденциальную информацию. Утечка

- 5. www.searchinform.ru Утечка информации о проводимых банковских транзакциях – кто, куда и какие суммы переводит. Практически всегда

- 6. www.searchinform.ru Очень много информации конкурентам и просто недоброжелателям может дать внутренняя служебная переписка – обсуждение проблем

- 7. www.searchinform.ru Утечки в средства массовой информации. Утечки информации

- 8. www.searchinform.ru Утечка информации о разрабатываемых маркетинговых программах, инновациях в этой сфере. Утечка информации об инвестиционных планах

- 9. www.searchinform.ru Утечка информации о системе безопасности банка. Открывает широкие возможности для деятельности криминальных структур. Утечки информации

- 10. www.searchinform.ru Утечки информации о перемещениях наличных денег (включая выдаваемые наличными кредиты). Следствием может стать банальное ограбление

- 11. www.searchinform.ru С целью дальнейшего предотвращения подобных инцидентов был принят и введен в действие распоряжением Банка России

- 12. www.searchinform.ru Далее предлагаем Вам ознакомиться с некоторыми рекомендациями Банка России, который могут быть в полной мере

- 13. www.searchinform.ru 3.15. мониторинг информационной безопасности организации банковской системы Российской Федерации (мониторинг ИБ): постоянное наблюдение за событиями

- 14. www.searchinform.ru Для сбора, обобщения, анализа и контроля за обращением внутренней банковской информации оптимально подходит программный комплекс

- 15. www.searchinform.ru 5.4. Наибольшими возможностями для нанесения ущерба организации банковской системы обладает ее собственный персонал. В этом

- 16. Контур информационной безопасности www.searchinform.ru «Контур информационной безопасности SearchInform» позволяет отслеживать утечки конфиденциальной информации через е-mail, ICQ,

- 17. www.searchinform.ru В состав «Контура информационной безопасности SearchInform» входит ряд программ, позволяющих в сжатый период времени составить

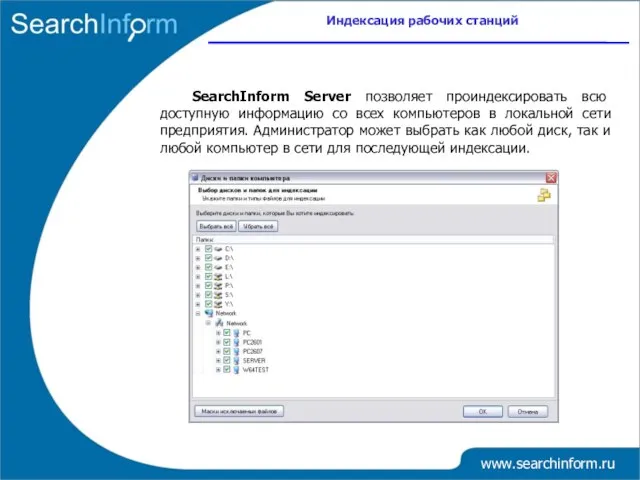

- 18. www.searchinform.ru SearchInform Server позволяет проиндексировать всю доступную информацию со всех компьютеров в локальной сети предприятия. Администратор

- 19. www.searchinform.ru MailSniffer предназначен для перехвата трафика на уровне сетевых протоколов (POP3, SMPT, IMAP, MAPI), индексирования полученных

- 20. www.searchinform.ru MailSniffer способен перехватывать почтовый трафик, который передается через браузер по HTTP протоколу. MailSniffer перехватывает письма

- 21. www.searchinform.ru HTTPSniffer способен перехватывать трафик, передаваемый через браузер по HTTP протоколу. HTTPSniffer перехватывает сообщения, размещенные в

- 22. Перехват сообщений интернет-пейджеров www.searchinform.ru IMSniffer предназначен для перехвата сообщений различных популярных IM клиентов. Программа сохраняет всю

- 23. www.searchinform.ru SkypeSniffer предназначен для контроля сообщений Skype. Программа перехватывает голосовые переговоры, конференции, чаты, sms и передаваемые

- 24. Перехват информации на внешних устройствах www.searchinform.ru DeviceSniffer – программа, которая перехватывает информацию, записываемую на устройства через

- 25. Перехват информации выводимой на печать www.searchinform.ru PrintSniffer – программа, которая контролирует содержимое документов, отправленных на печать.

- 26. www.searchinform.ru Важный момент: каждый из компонентов контура информационной безопасности банка согласуется с единой системой разграничения прав

- 27. www.searchinform.ru 9.7.1. Для реализации задач развертывания и эксплуатации СМИБ организации рекомендуется иметь в своем составе (самостоятельную

- 28. DataCenter www.searchinform.ru DataCenter – это центр управления всеми индексами, созданными компонентами контура информационной безопасности. DataCenter позволяет:

- 29. Центр оповещения www.searchinform.ru AlertCenter является звеном, связывающим между собой все компоненты в единый контур информационной безопасности

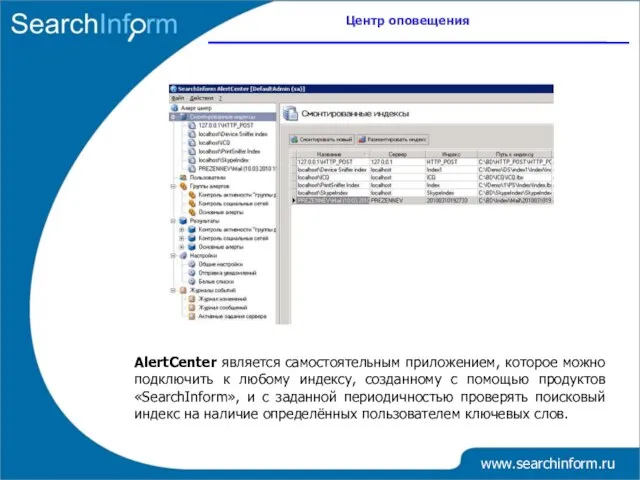

- 30. Центр оповещения www.searchinform.ru AlertCenter является самостоятельным приложением, которое можно подключить к любому индексу, созданному с помощью

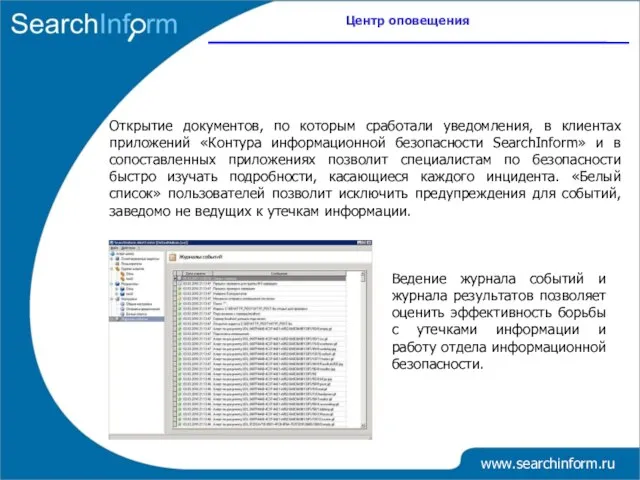

- 31. Центр оповещения www.searchinform.ru Открытие документов, по которым сработали уведомления, в клиентах приложений «Контура информационной безопасности SearchInform»

- 32. Итоги www.searchinform.ru Программные продукты «SearchInform» успешно решают поставленные задачи в банках и финансовых компаниях, государственных структурах

- 34. Скачать презентацию

Архитектура и живопись русского классицизма

Архитектура и живопись русского классицизма О ВЛИЯНИИ ЭКСПЕРИМЕНТАЛЬНЫХ УСТРОЙСТВ НА ФИЗИКУ И БЕЗОПАСНОСТЬ ИССЛЕДОВАТЕЛЬСКИХ РЕАКТОРОВ XIII ЕЖЕГОДНОЕ РОССИЙСКОЕ СОВЕЩАНИЕ «

О ВЛИЯНИИ ЭКСПЕРИМЕНТАЛЬНЫХ УСТРОЙСТВ НА ФИЗИКУ И БЕЗОПАСНОСТЬ ИССЛЕДОВАТЕЛЬСКИХ РЕАКТОРОВ XIII ЕЖЕГОДНОЕ РОССИЙСКОЕ СОВЕЩАНИЕ « Нанотехнологии - инвестиционный ресурс развития Удмуртской Республики

Нанотехнологии - инвестиционный ресурс развития Удмуртской Республики Правила санитарии, гигиены и безопасной работы

Правила санитарии, гигиены и безопасной работы Система аварийного ввода бора (СБВБ) на АЭС

Система аварийного ввода бора (СБВБ) на АЭС История эволюционных идей. Карл Линней

История эволюционных идей. Карл Линней Формирование исполнительского мастерства в условиях образовательной среды в ДШИ

Формирование исполнительского мастерства в условиях образовательной среды в ДШИ Документация как информационное обеспечение бухгалтерского учета

Документация как информационное обеспечение бухгалтерского учета Современная научная космология.

Современная научная космология. Расписание дня школьника

Расписание дня школьника Перспективы развития мультимодальных грузовых перевозок в Ульяновской области

Перспективы развития мультимодальных грузовых перевозок в Ульяновской области Почему невозможно утонуть в грязевом вулкане?

Почему невозможно утонуть в грязевом вулкане? Лекция 3Показатели энергосбережения и повышения энергетической эффективности

Лекция 3Показатели энергосбережения и повышения энергетической эффективности Образец бренда

Образец бренда Летняя оздоровительная кампания 2010год

Летняя оздоровительная кампания 2010год Компания Xerographic Print Service основана в 1994 г.в Нидерландах. Производственные филиалы работают в странах ЕС и Китае.

Компания Xerographic Print Service основана в 1994 г.в Нидерландах. Производственные филиалы работают в странах ЕС и Китае. Функциональное зонирование участка

Функциональное зонирование участка Һөйләмдең баш һәм эйәрсән киҫәктәре

Һөйләмдең баш һәм эйәрсән киҫәктәре Презентация на тему Поздравление с Новым годом

Презентация на тему Поздравление с Новым годом УМК для начальной школы

УМК для начальной школы Методическое объединение педагогов дополнительного образования и учителей художественно-эстетического цикла

Методическое объединение педагогов дополнительного образования и учителей художественно-эстетического цикла ЭКОЛОГ - Профессия XXI века?

ЭКОЛОГ - Профессия XXI века? Система контроля безопасности СКБ Dog

Система контроля безопасности СКБ Dog Детальный Углеводородный Анализ продуктов первичной переработки нефти, продуктов риформинга, готовой продукции

Детальный Углеводородный Анализ продуктов первичной переработки нефти, продуктов риформинга, готовой продукции Рекреационные ресурсы Луганщины

Рекреационные ресурсы Луганщины Filippovich_i_Bashkatova_1

Filippovich_i_Bashkatova_1 12 Декабря - День Конституции Российской Федерации

12 Декабря - День Конституции Российской Федерации Естественнонаучный турнир

Естественнонаучный турнир