Содержание

- 2. Информационная безопасность предприятия www.searchinform.ru В последнее время очень актуальной проблемой для многих компаний является деятельность инсайдеров,

- 3. Утечки информации наносят ущерб компаниям во всех отраслях. Даже очень крупные и успешные компании не застрахованы

- 4. Возможные пути утечки информации www.searchinform.ru Информация может быть переписана на локальный компьютер, где может подвергаться несанкционированным

- 5. Существует распространённое решение проблемы утечки информации за пределы компании – блокировка каналов возможного хищения. Однако этот

- 6. Контур информационной безопасности www.searchinform.ru «Контур информационной безопасности SearchInform» позволяет отслеживать утечки конфиденциальной информации через е-mail, ICQ,

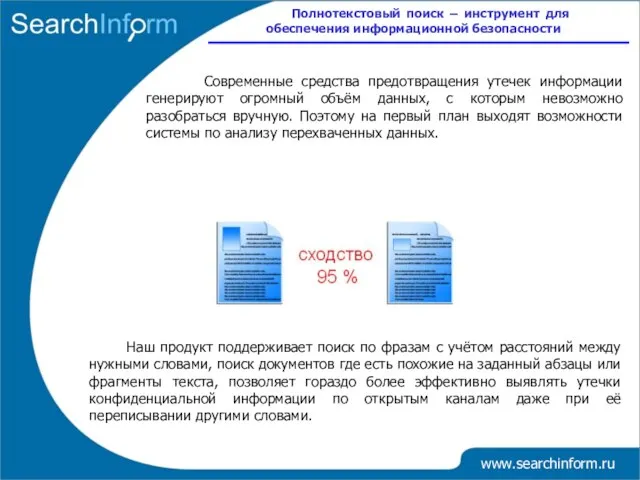

- 7. Полнотекстовый поиск – инструмент для обеспечения информационной безопасности www.searchinform.ru Современные средства предотвращения утечек информации генерируют огромный

- 8. Интеллектуальные виды полнотекстового поиска www.searchinform.ru С помощью обычного фразового поиска также можно найти нужную информацию, используя

- 9. Поиск по шаблонам www.searchinform.ru Поиск по регулярным выражениям позволяет найти специфические данные (номера телефонов, номера кредиток,

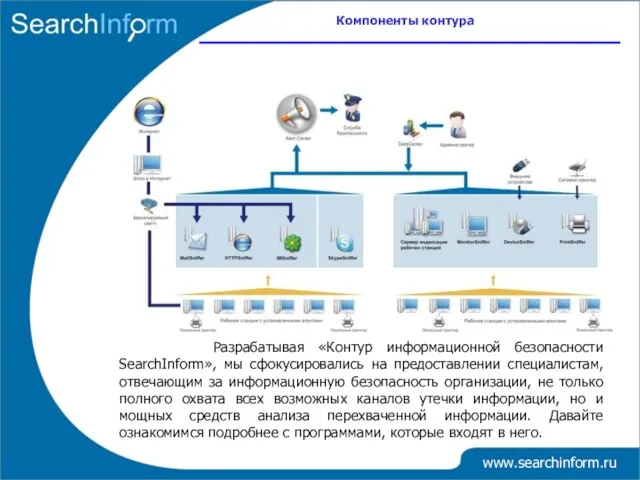

- 10. Компоненты контура www.searchinform.ru Разрабатывая «Контур информационной безопасности SearchInform», мы сфокусировались на предоставлении специалистам, отвечающим за информационную

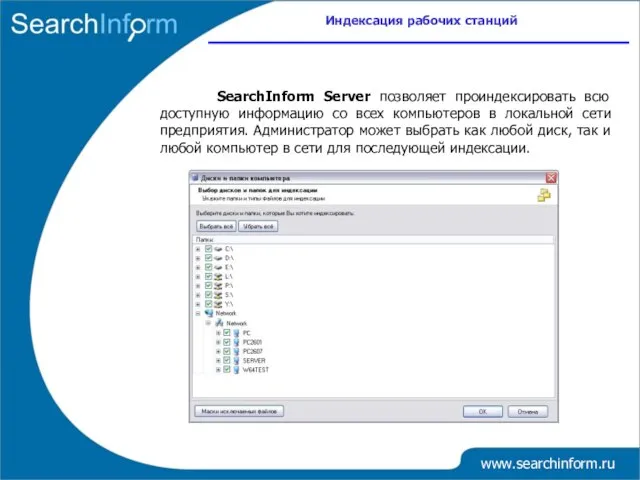

- 11. www.searchinform.ru SearchInform Server позволяет проиндексировать всю доступную информацию со всех компьютеров в локальной сети предприятия. Администратор

- 12. www.searchinform.ru SearchInform NetworkSniffer позволяет осуществлять перехват информации, которую пользователь передаёт через интернет. При этом поддерживаются все

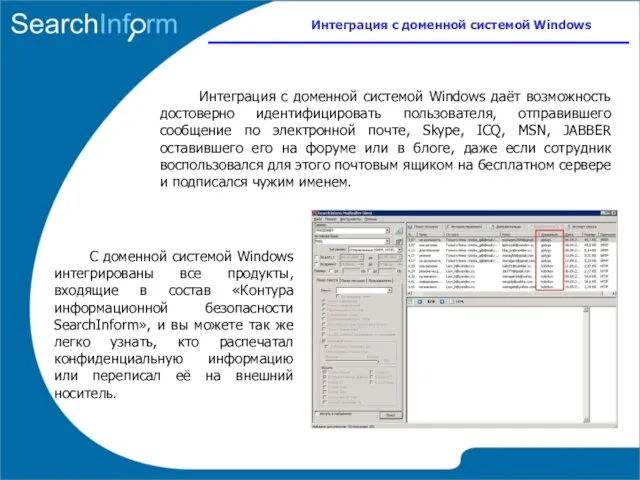

- 13. Интеграция с доменной системой Windows Интеграция с доменной системой Windows даёт возможность достоверно идентифицировать пользователя, отправившего

- 14. www.searchinform.ru PrintSniffer – программа, которая контролирует содержимое документов, отправленных на печать. Все данные перехватываются, содержимое файлов

- 15. www.searchinform.ru Зачастую недобросовестные сотрудники, пытаясь обмануть службу безопасности, передают информацию в графическом виде или, например, в

- 16. Мониторинг всех каналов утечки www.searchinform.ru Контроль над всеми каналами, по которым возможна утечка информации, даёт специалистам

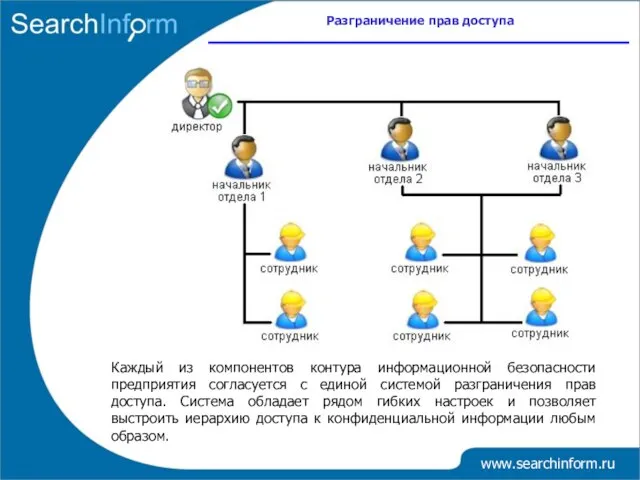

- 17. Разграничение прав доступа www.searchinform.ru Каждый из компонентов контура информационной безопасности предприятия согласуется с единой системой разграничения

- 18. Фильтры В организации зачастую бывает необходимым исключить из числа контролируемых ряд сотрудников – например, руководство компании.

- 19. DataCenter www.searchinform.ru DataCenter – это центр управления всеми индексами, созданными компонентами контура информационной безопасности. DataCenter позволяет:

- 20. Центр оповещения www.searchinform.ru AlertCenter является звеном, связывающим между собой все компоненты в единый контур информационной безопасности

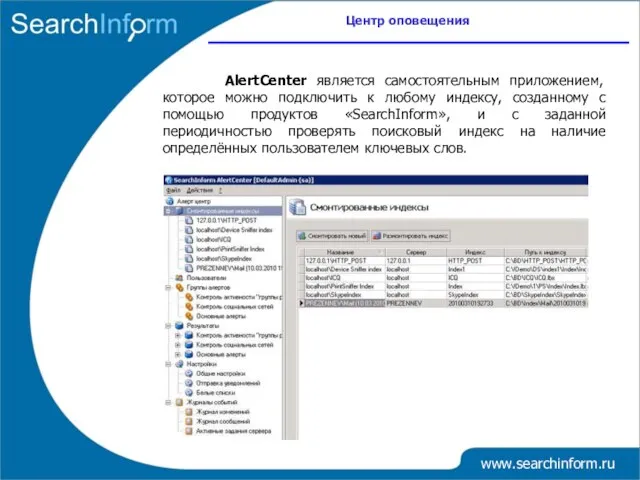

- 21. Центр оповещения www.searchinform.ru AlertCenter является самостоятельным приложением, которое можно подключить к любому индексу, созданному с помощью

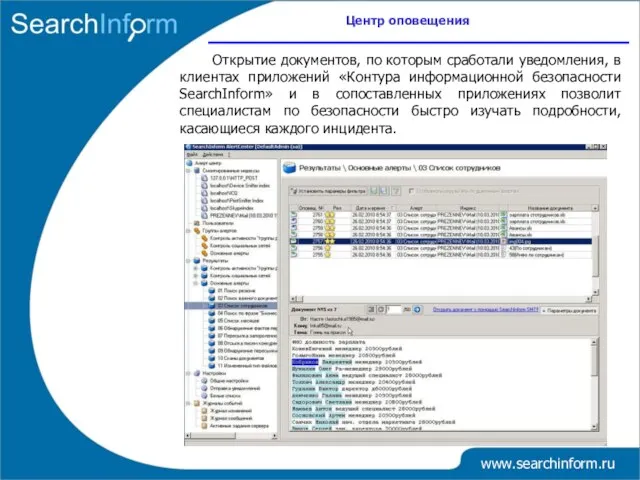

- 22. Центр оповещения www.searchinform.ru Открытие документов, по которым сработали уведомления, в клиентах приложений «Контура информационной безопасности SearchInform»

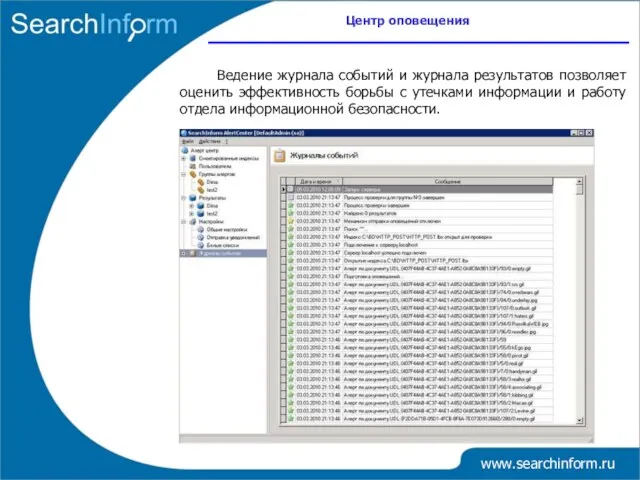

- 23. Центр оповещения www.searchinform.ru Ведение журнала событий и журнала результатов позволяет оценить эффективность борьбы с утечками информации

- 24. Конкурентные преимущества www.searchinform.ru Преимущества Контура информационной безопасности SearchInform Простота внедрения Программный комплекс «SearchInform» можно проинсталлировать всего

- 25. www.searchinform.ru Разграничение прав доступа к информации Дает возможность настройки прав доступа к перехваченной информации. Контроль содержимого

- 26. Сертификаты www.searchinform.ru «Контур информационной безопасности SearchInform» имеет ряд сертификатов: «Газпром» ФСТЭК России Сертифицирующих органов Республики Беларусь

- 27. Итоги www.searchinform.ru Программные продукты «SearchInform» успешно решают поставленные задачи в банках и финансовых компаниях, государственных структурах

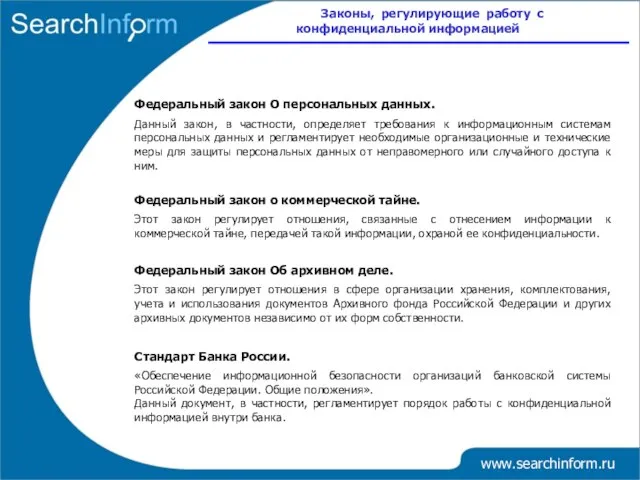

- 28. www.searchinform.ru Данный закон, в частности, определяет требования к информационным системам персональных данных и регламентирует необходимые организационные

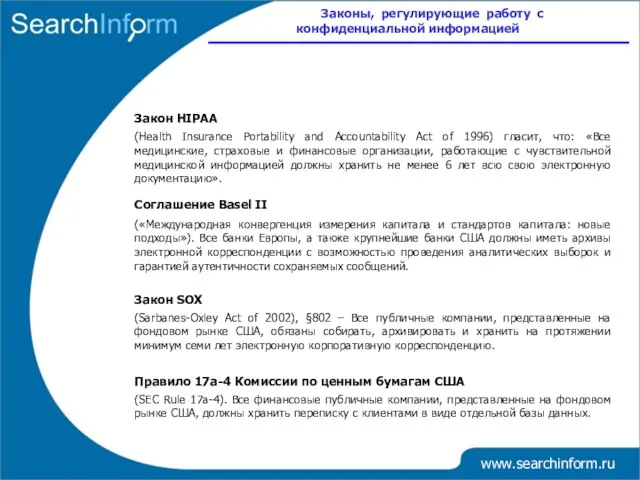

- 29. www.searchinform.ru (Health Insurance Portability and Accountability Act of 1996) гласит, что: «Все медицинские, страховые и финансовые

- 31. Скачать презентацию

Породы кроликов

Породы кроликов Орехоплодовые сосны. Достижения и перспективы в центрально-черноземном регионе

Орехоплодовые сосны. Достижения и перспективы в центрально-черноземном регионе Моделирование как метод познания

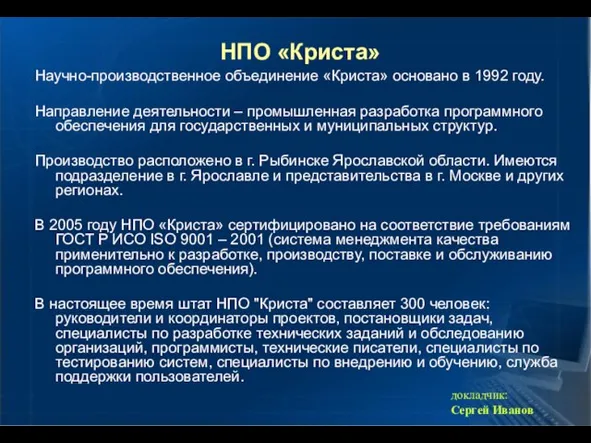

Моделирование как метод познания НПО «Криста»

НПО «Криста» Ахроматическая гармония. Общие принципы построения композиции. Занятие №4

Ахроматическая гармония. Общие принципы построения композиции. Занятие №4 Визитная карточка начальной школы ГУО «Гимназия №20 г.Минска»

Визитная карточка начальной школы ГУО «Гимназия №20 г.Минска» ПЕРМСКИЙ КАДЕТСКИЙ КОРПУС

ПЕРМСКИЙ КАДЕТСКИЙ КОРПУС Голливудский макияж. Классика, которая всегда уместна

Голливудский макияж. Классика, которая всегда уместна Скульптура Санкт-Петербурга

Скульптура Санкт-Петербурга На родине Астафьева

На родине Астафьева  Автор: Жаринов Николай Викторович, учитель истории МОУ «Васильчуковская СОШ» МОУ «Васильчуковская СОШ» Ключевского района, Алтай

Автор: Жаринов Николай Викторович, учитель истории МОУ «Васильчуковская СОШ» МОУ «Васильчуковская СОШ» Ключевского района, Алтай Архитектура западноевропейского средневековья

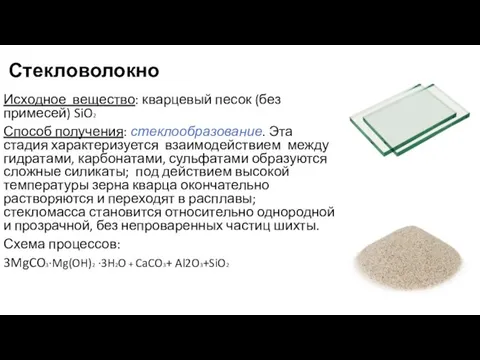

Архитектура западноевропейского средневековья Стекловолокно. Получение стекловолокна

Стекловолокно. Получение стекловолокна به نام خدا

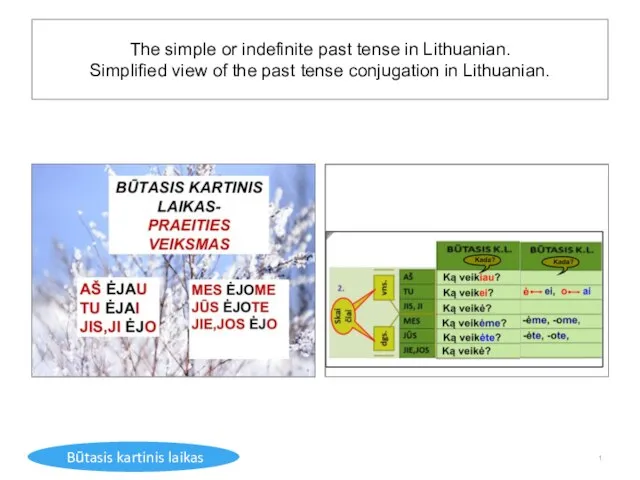

به نام خدا The simple or indefinite past tense in Lithuanian. Simplified view of the past tense conjugation in Lithuanian

The simple or indefinite past tense in Lithuanian. Simplified view of the past tense conjugation in Lithuanian Техника борьбы лёжа. Удержания

Техника борьбы лёжа. Удержания Россия! Роса и сила и синее что-то

Россия! Роса и сила и синее что-то «Поспорили однажды корень, стебель, лист – кто из них важнее?»

«Поспорили однажды корень, стебель, лист – кто из них важнее?» Наследственные болезни 9 класс

Наследственные болезни 9 класс Концепция проведения ежегодного всероссийского слёта юных туристов в 2020 году

Концепция проведения ежегодного всероссийского слёта юных туристов в 2020 году Реклама instagram. Макет рекламы

Реклама instagram. Макет рекламы Психология профессиональной карьеры

Психология профессиональной карьеры Сжатие текста Урок русского языка, 9 класс, подготовка к ГИА 9

Сжатие текста Урок русского языка, 9 класс, подготовка к ГИА 9 Практикум по решению задач. Природа и основные свойства цвета

Практикум по решению задач. Природа и основные свойства цвета Презентация на тему Святые войны

Презентация на тему Святые войны  Развивающая программа

Развивающая программа Детские зарисовки

Детские зарисовки Изделие Волшебные фигурки

Изделие Волшебные фигурки