Содержание

- 2. Понятие информации, информационной системы Информационная система – взаимосвязанная совокупность средств, методов и персонала, используемая для хранения,

- 3. Общие сведения о защите информации «Информационная безопасность – это свойство сетей связи общего пользования противостоять возможности

- 4. Субъекты информационных отношений владельцы и пользователи информации и поддерживающей инфраструктуры. Поддерживающая инфраструктура средства вычислительной техники, помещения,

- 5. Защита информации комплекс правовых, организационных и технических мероприятий и действий по предотвращению угроз информационной безопасности и

- 6. Что защищать? От чего (кого) защищать? - Как защищать? Концепция Информационной Безопасности

- 7. Основные составляющие информационной безопасности Confidentiality— «конфиденциальность» — свойство информации быть недоступной или закрытой для неавторизованных лиц,

- 8. Объекты защиты Все виды информационных ресурсов Права граждан, юридических лиц и государства Система формирования, распространения и

- 9. Правовые основы информационной безопасности общества. Конституция РФ Стратегия национальной безопасности РФ Федеральные законы Указы Президента РФ

- 10. Федеральные органы, регулирующие деятельность в сфере обработки ПДн Роскомнадзор ФСТЭК России ФСБ России

- 11. Федеральный закон 149-ФЗ "Об информации, информационных технологиях и о защите информации" 27 июля 2006 г. Закон

- 12. ФЗ-149 "Об информации, информационных технологиях и о защите информации" создает правовую основу информационного обмена в РФ

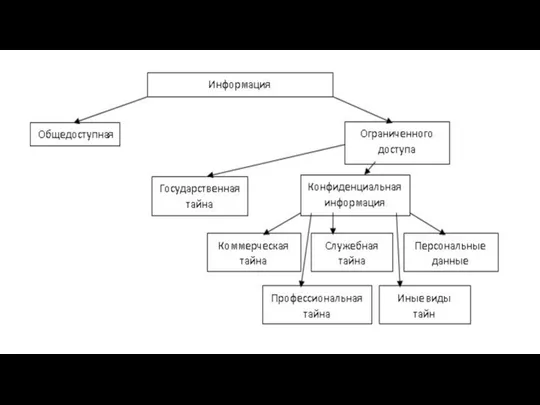

- 13. 18 статей закона принципы правового регулирования отношений в сфере информации, информационных технологий и защиты информации категории

- 14. Порядок отнесения информационных систем (ИС) к муниципальным, государственным и иным ИС

- 15. Нельзя собирать и распространять информацию о жизни человека без его согласия. Все информационные технологии равнозначны. Есть

- 17. Органы защиты государственной тайны - Межведомственная комиссия по защите государственной тайны; - Федеральные органы исполнительной власти,

- 18. Конфиденциальная информация Указ Президента РФ №188 от 06.03.1977 «Перечень сведений конфиденциального характера ПДн Тайна следствия и

- 19. Требования о защите информации, не составляющей государственную тайну Приказ ФСТЭК России от 11 февраля 2013 г.

- 20. Объекты защиты Информация, содержащаяся в ИС, технические, общесистемное, прикладное, специальное программное обеспечение, информационные технологии, а также

- 21. Этапы работ по обеспечению ИБ Формирование требований к защите информации Разработка системы защиты Внедрение системы защиты

- 22. Формирование требований к защите информации Класс защищенности определяет уровень защищенности информации. Классов три: К1, К2 и

- 23. Разработка и внедрение системы защиты установка и настройка СЗ; разработка документации внедрение организационных мер защиты информации;

- 24. Аттестация и ввод в действие Обеспечение защиты в процессе эксплуатации и выводе из эксплуатации

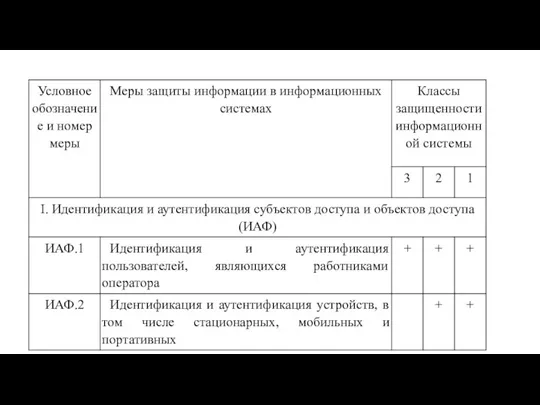

- 25. Требования к мерам защиты информации, содержащейся в ИС - идентификацию и аутентификацию; - управление доступом; -

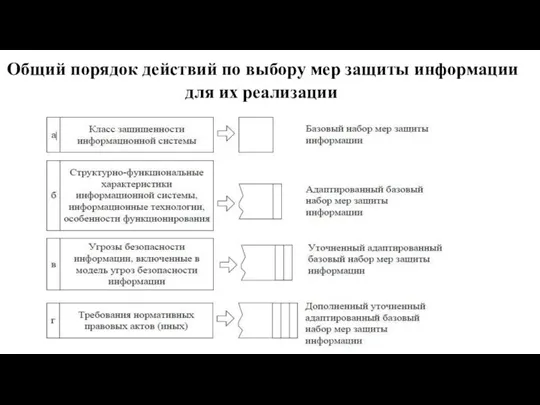

- 26. Общий порядок действий по выбору мер защиты информации для их реализации

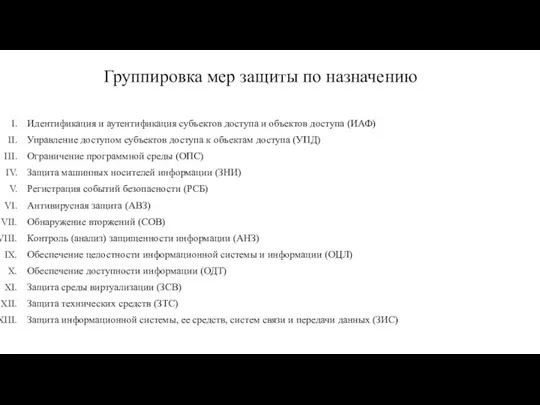

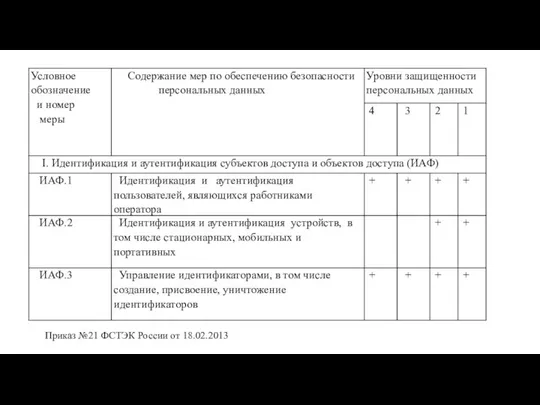

- 28. Группировка мер защиты по назначению Идентификация и аутентификация субъектов доступа и объектов доступа (ИАФ) Управление доступом

- 30. ПЕРСОНАЛЬНЫЕ ДАННЫЕ. ФЗ-152 «Закон о Персональных Данных». Цель закона: Обеспечение защиты прав и свобод человека и

- 31. Обработка ПДн - сбор - запись - систематизацию - накопление - хранение - уточнение (обновление, изменение)

- 32. Категории ПДн Постановление Правительства №119 от 01.11.2012 общедоступные сведения специальные категории биометрические параметры иные

- 33. Права субъекта ПДн и Оператора

- 34. Обязанности оператора

- 35. Перед сбором и обработкой ПДн необходимо согласие их владельца. Для защиты информации закон обязывает собирать ПДн

- 36. Требования к защите ПДн Постановление Правительства РФ от 1.11.20212г. № 1119 «Об утверждении требований к защите

- 37. Основные положения постановления Требования к защите ПДн и уровни защищенности Организационные и (или) технические меры, определенные

- 38. Классификация ИС по виду обрабатываемых ПД Специальные категории ПДн Биометрические ПДн Общедоступные ПДн Иные ПДН ПДн

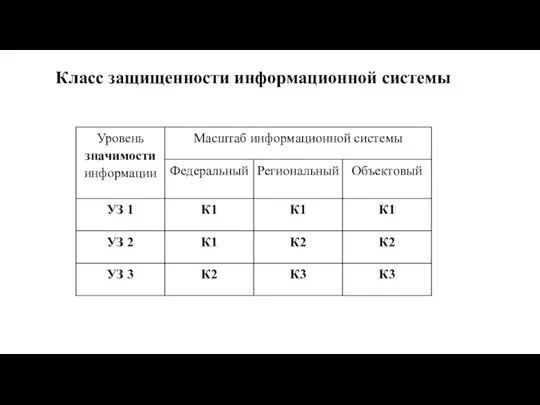

- 39. Класс защищенности ИС Класс защищенности (К) = [уровень значимости информации; масштаб системы]. Устанавливаются три класса защищенности

- 40. Уровень значимости информации определяется степенью возможного ущерба от нарушения, целостности или доступности информации. Уровень значимости информации

- 41. Степень возможного ущерба Высокая Средняя Низкая УЗ 1 УЗ 2 УЗ 3

- 42. Масштаб ИС Федеральный Региональный Объектовый

- 43. Класс защищенности информационной системы

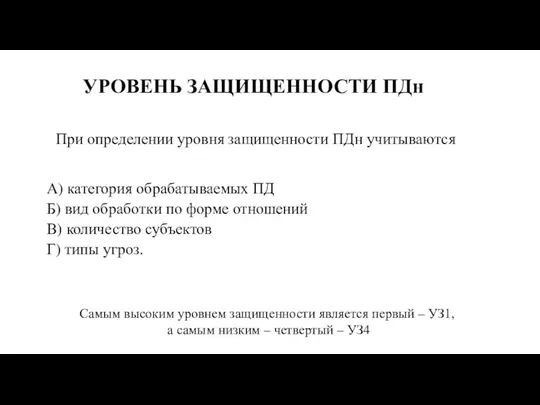

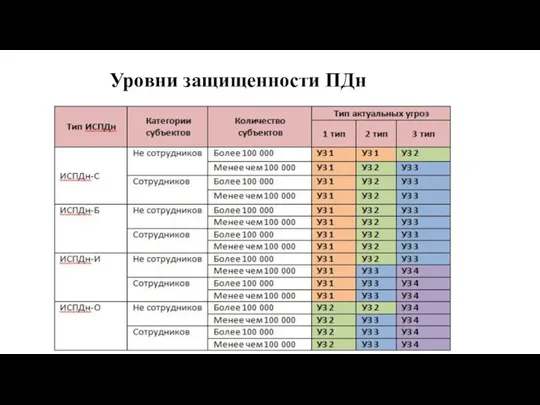

- 44. УРОВЕНЬ ЗАЩИЩЕННОСТИ ПДн При определении уровня защищенности ПДн учитываются А) категория обрабатываемых ПД Б) вид обработки

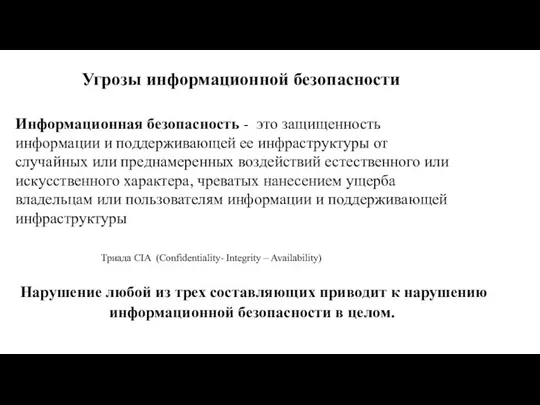

- 45. Угрозы информационной безопасности Информационная безопасность - это защищенность информации и поддерживающей ее инфраструктуры от случайных или

- 46. Классификация угроз ИБ По природе возникновения По степени преднамеренности проявления По источнику угроз По положению источника

- 47. Угрозы безопасности ПД, актуальные угрозы безопасности ПД Угрозы безопасности Актуальные угрозы

- 48. Типы угроз 1-го типа 2-го типа 3-го типа

- 49. Уровни защищенности ПДн

- 50. Меры по обеспечению безопасности идентификация и аутентификация управление доступом ограничение программной среды защита машинных носителей информации

- 51. Приказ №21 ФСТЭК России от 18.02.2013

- 52. Средства защиты информации Средство защиты информации – техническое, программное, программно-техническое средство, вещество и (или) материал, используемые

- 53. Классификация средств защиты информации

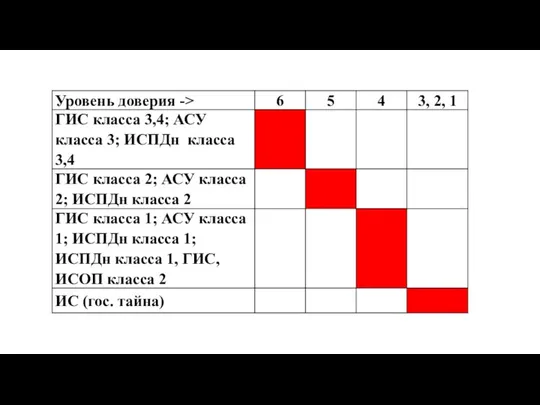

- 54. Уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности Уровни, характеризующие безопасность применения средств

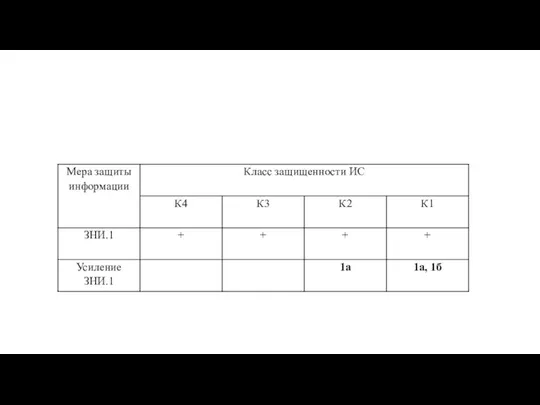

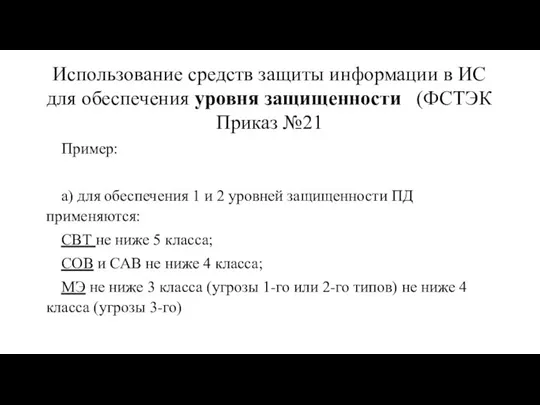

- 56. Использование средств защиты информации в ИС для обеспечения уровня защищенности (ФСТЭК Приказ №21 Пример: а) для

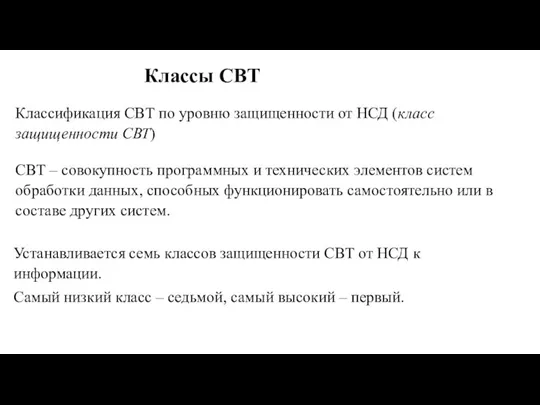

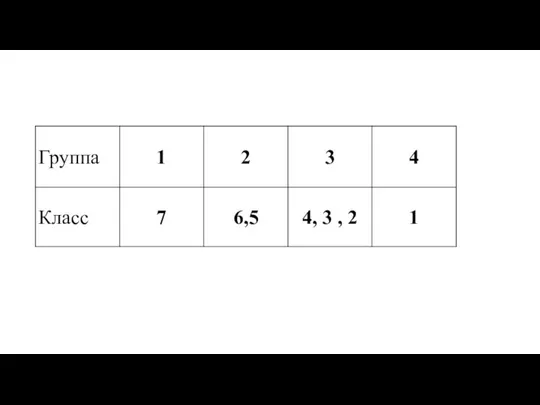

- 57. Классы СВТ СВТ – совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или

- 59. Перечень минимально необходимых показателей по классам защищенности СВТ Седьмой класс присваивают СВТ, к которым предъявлялись требования

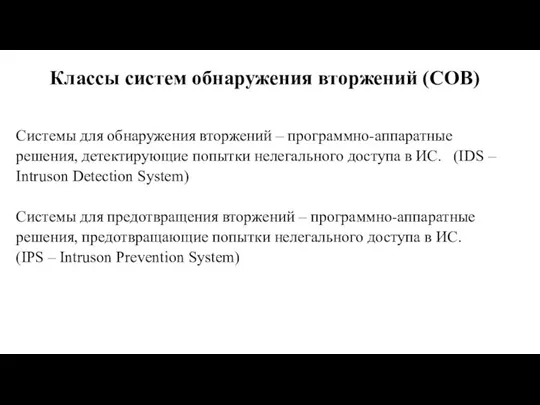

- 60. Классы систем обнаружения вторжений (СОВ) Системы для обнаружения вторжений – программно-аппаратные решения, детектирующие попытки нелегального доступа

- 62. Идентификатор профиля защиты СОВ ИТ.СОВ.YX.ПЗ Y – СОВ уровня сети (С) или уровня узла(У) X -

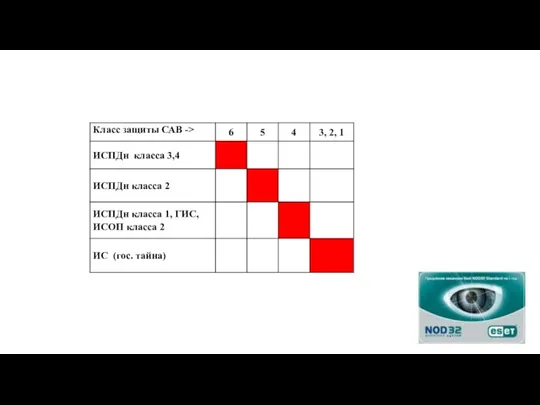

- 63. Классы средств антивирусной защиты (САВ) Средство антивирусной защиты – программное средство, реализующее функции обнаружения компьютерных программ

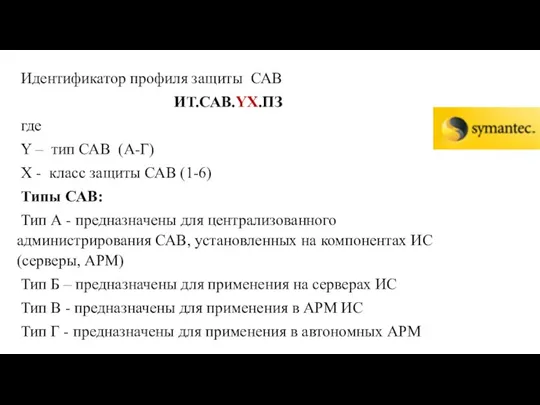

- 65. Идентификатор профиля защиты САВ ИТ.САВ.YX.ПЗ где Y – тип САВ (А-Г) X - класс защиты САВ

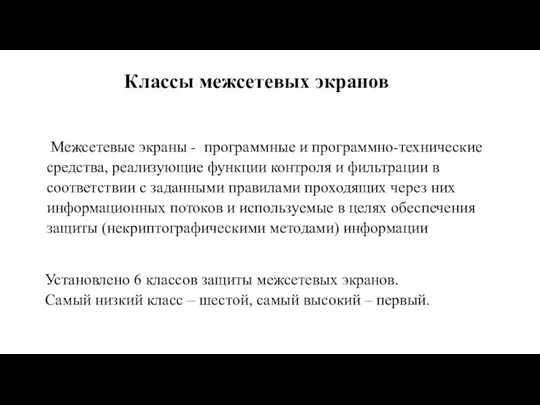

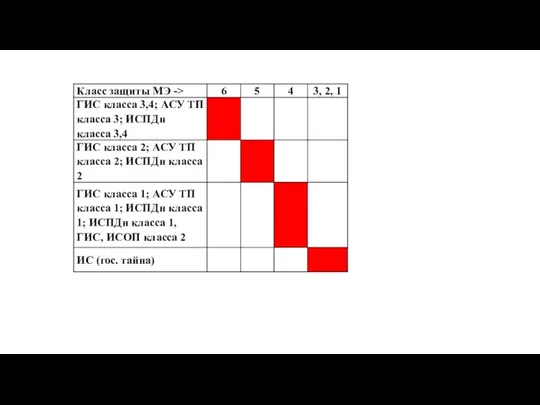

- 66. Классы межсетевых экранов Межсетевые экраны - программные и программно-технические средства, реализующие функции контроля и фильтрации в

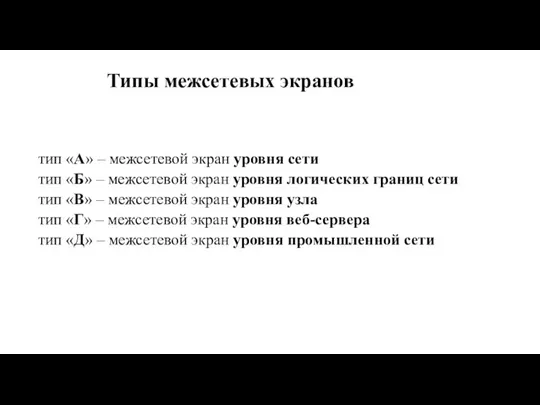

- 67. Типы межсетевых экранов тип «А» – межсетевой экран уровня сети тип «Б» – межсетевой экран уровня

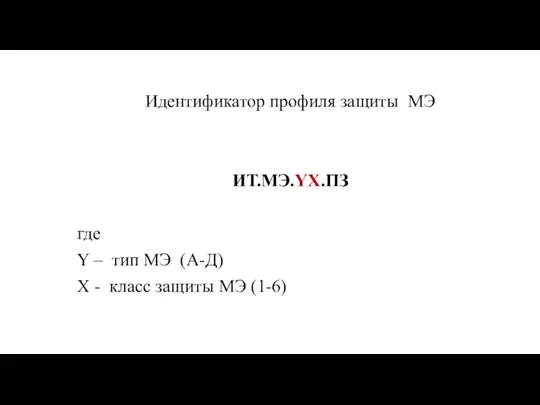

- 69. Идентификатор профиля защиты МЭ ИТ.МЭ.YX.ПЗ где Y – тип МЭ (А-Д) X - класс защиты МЭ

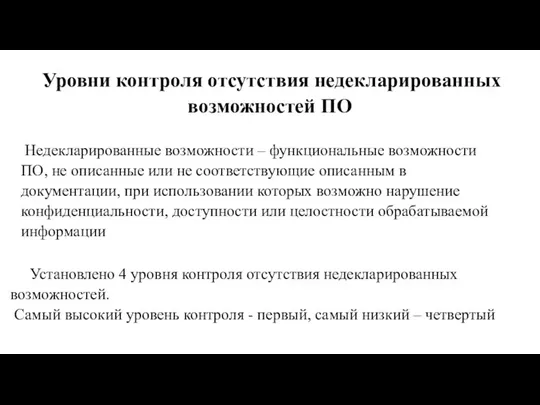

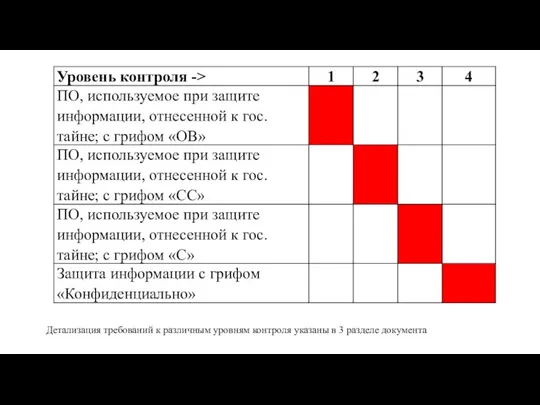

- 70. Уровни контроля отсутствия недекларированных возможностей ПО Недекларированные возможности – функциональные возможности ПО, не описанные или не

- 71. Детализация требований к различным уровням контроля указаны в 3 разделе документа

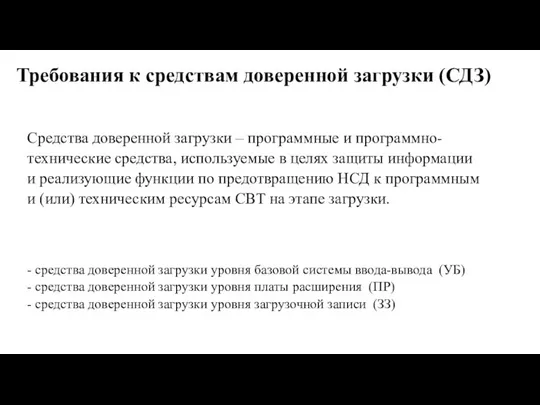

- 72. Требования к средствам доверенной загрузки (СДЗ) Средства доверенной загрузки – программные и программно-технические средства, используемые в

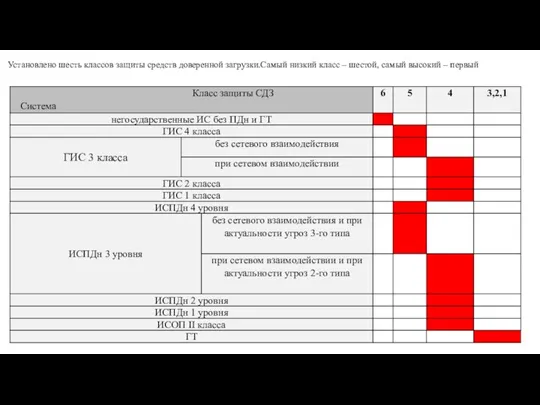

- 73. Установлено шесть классов защиты средств доверенной загрузки.Самый низкий класс – шестой, самый высокий – первый

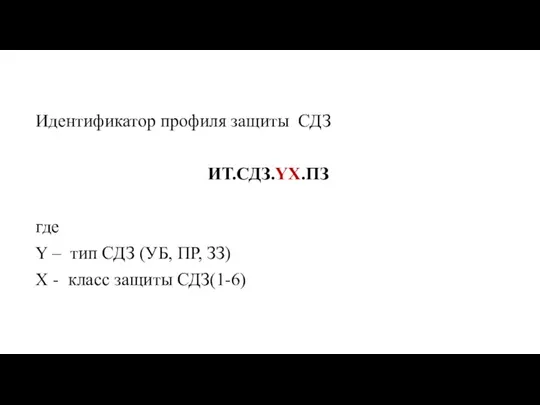

- 74. Идентификатор профиля защиты СДЗ ИТ.СДЗ.YX.ПЗ где Y – тип СДЗ (УБ, ПР, ЗЗ) X - класс

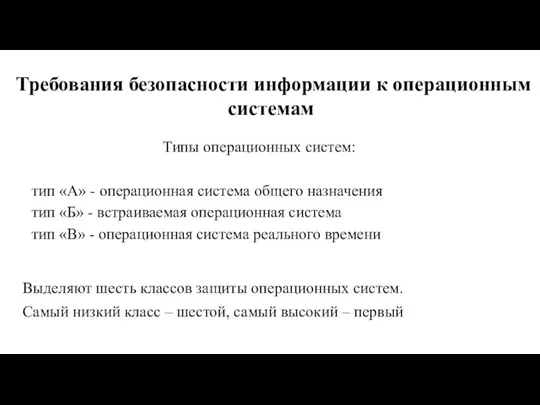

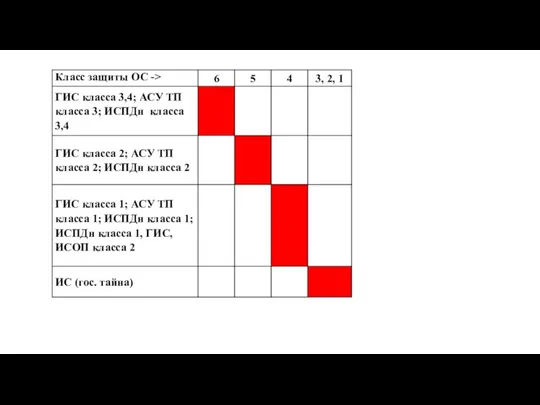

- 75. Требования безопасности информации к операционным системам Типы операционных систем: тип «А» - операционная система общего назначения

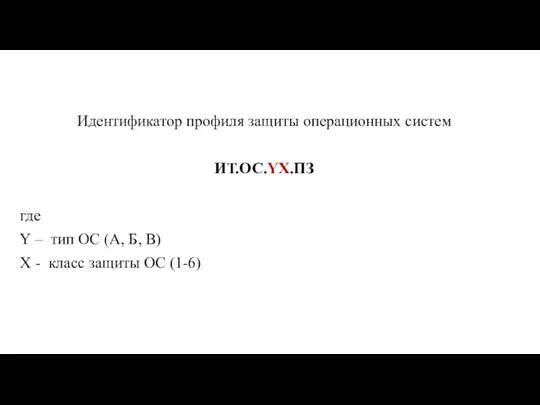

- 77. Идентификатор профиля защиты операционных систем ИТ.ОС.YX.ПЗ где Y – тип ОС (А, Б, В) X -

- 78. Требования к средствам контроля съемных машинных носителей информации (СКН) Машинный носитель информации – любое техническое устройство,

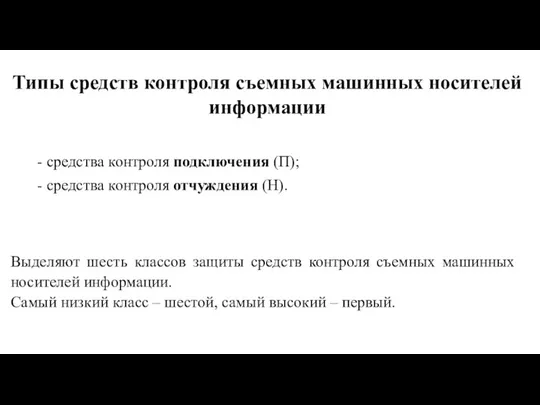

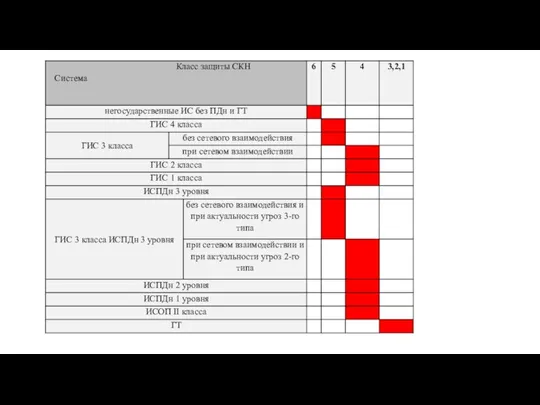

- 79. Типы средств контроля съемных машинных носителей информации - средства контроля подключения (П); - средства контроля отчуждения

- 81. Идентификатор профиля защиты операционных систем ИТ.СКН.YX.ПЗ где Y – тип СКН (П,Н) X - класс защиты

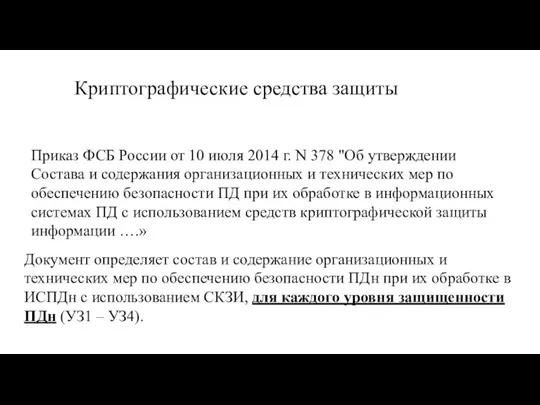

- 82. Криптографические средства защиты Приказ ФСБ России от 10 июля 2014 г. N 378 "Об утверждении Состава

- 83. Уровни защищенности Персональных данных (УЗ1 – УЗ4).

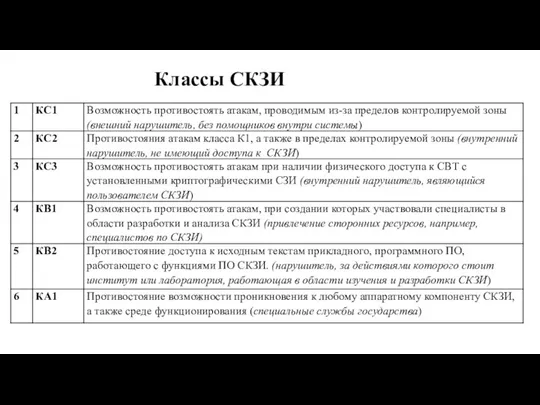

- 84. Классы СКЗИ

- 85. Для построения адекватной системы защиты, обеспечивающую безопасность (ПДн) необходимо определить требования к системе и методы реализации

- 86. Модель угроз по ФСТЭК Модель угроз безопасности информации должна содержать описание: - ИС - структурно-функциональных характеристики

- 87. Базовая модель угроз безопасности Содержит перечень угроз безопасности персональных данных Приводится классификация угроз Рассматриваются угрозы утечки

- 88. Задачи, решаемые с применением модели угроз - разработка частных моделей угроз безопасности ПДн в конкретных ИС

- 89. Источники угроз НСД в ИСПДн Нарушитель (внешний/внутренний) Носитель вредоносной программы Аппаратная закладка

- 90. Категории внутренних нарушителей в зависимости от способов доступа и категорий полномочий

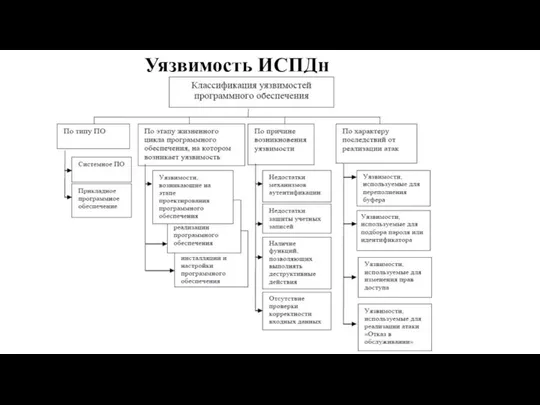

- 91. Уязвимость ИСПДн

- 92. Характеристика угроз непосредственного доступа в операционную среду Первая группа включает в себя угрозы, реализуемые в ходе

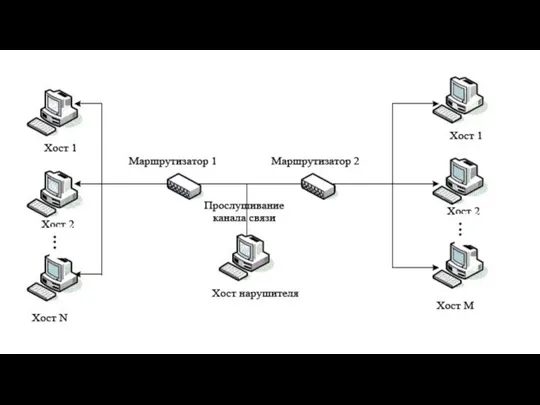

- 93. Угрозы безопасности ПД, реализуемых с использованием протоколов межсетевого взаимодействия Анализ сетевого трафика Сканирование сети Угроза выявления

- 95. Воздействие с помощью вредоносных программ - программные закладки; - классические программные (компьютерные) вирусы; - вредоносные программы,

- 96. Классификация типов ИСПДн в зависимости от структуры, режима обработка, разграничению прав доступа, местонахождению и подключению к

- 97. Методика оценки угроз безопасности информации Методика применяется для определения угроз безопасности информации Методика ориентирована на оценку

- 98. Порядок оценки угроз безопасности информации Исходные данные для оценки

- 99. Рекомендуемая структура модели угроз Общие положения Описание систем и сетей и их характеристика как объектов защиты

- 100. Разработка системы защиты Внедрение системы защиты

- 101. Стадии создания системы защиты - предпроектное обследование, разработка аналитического обоснования необходимости создания средств защиты информации -

- 102. Аттестация объектов информатизации (ГОСТ РО 0043-003-2012 переиздание в марте 2013 г.) (ГОСТ РО 0043-004-2013)

- 103. Порядок проведения аттестации Подача и рассмотрение заявки на аттестацию. Предварительное ознакомление с аттестуемым объектом. Разработка программы

- 105. Скачать презентацию

![Класс защищенности ИС Класс защищенности (К) = [уровень значимости информации; масштаб системы].](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/955609/slide-38.jpg)

Święty Dominik Savio - bardzo bliski święty

Święty Dominik Savio - bardzo bliski święty Предложения для спонсоров Второй Евразийский Конгресс: « Развитие общественного транспорта – путь к повышению качества жизни в н

Предложения для спонсоров Второй Евразийский Конгресс: « Развитие общественного транспорта – путь к повышению качества жизни в н Приобщение дошкольников к истокам национальной культуры, традиционным культурным ценностям

Приобщение дошкольников к истокам национальной культуры, традиционным культурным ценностям Игорь Северянин

Игорь Северянин Рекомендации по написанию научных статей

Рекомендации по написанию научных статей Меры по развитию конкуренции на торгах на право заключения концессионных соглашений

Меры по развитию конкуренции на торгах на право заключения концессионных соглашений Практика

Практика Презентация на тему Пищеварение человека

Презентация на тему Пищеварение человека  Эти странные иностранцы

Эти странные иностранцы Духовная жизнь Серебряного века (9 класс)

Духовная жизнь Серебряного века (9 класс) Компьютерные технологии как средство активизации познавательной деятельности младших школьников на уроках нижегородоведения во

Компьютерные технологии как средство активизации познавательной деятельности младших школьников на уроках нижегородоведения во Региональная политика в Бразилии

Региональная политика в Бразилии Презентация на тему Способы теплопередачи

Презентация на тему Способы теплопередачи  Роль права в жизни человека, общества и государства

Роль права в жизни человека, общества и государства 20170521_prezentatsiya_geogr_koord

20170521_prezentatsiya_geogr_koord Проект АТП с разработкой зоны ТО-2 для автомобилей КамАЗ-4310

Проект АТП с разработкой зоны ТО-2 для автомобилей КамАЗ-4310 Стефан і чому його треба любити

Стефан і чому його треба любити Общение и коммуникация: понятия. Различия двух понятий

Общение и коммуникация: понятия. Различия двух понятий Акционерные общества как субъекты гражданского права

Акционерные общества как субъекты гражданского права Управление человеческими ресурсами на основе маркетинга

Управление человеческими ресурсами на основе маркетинга Физический диктант №1

Физический диктант №1 Презентация на тему Архитектура Древней Греции и Древнего Рима

Презентация на тему Архитектура Древней Греции и Древнего Рима Биполярный транзистор

Биполярный транзистор Белок и его значение в жизни современного человека. Серия natural balance

Белок и его значение в жизни современного человека. Серия natural balance Лекция 4. Церковно-государственная помощь в XIV - первой половине XVII вв.

Лекция 4. Церковно-государственная помощь в XIV - первой половине XVII вв. Организация ооо Discount Bar Killfish

Организация ооо Discount Bar Killfish Подготовка к ГИА. Задание В9. Грамматическая основа предложения

Подготовка к ГИА. Задание В9. Грамматическая основа предложения организационное поведение

организационное поведение