Слайд 2МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИ

препятствие;

управление доступом;

маскировка;

регламентация;

принуждение;

побуждение.

Слайд 3ОСНОВНЫЕ ПРИНЦИПЫ ЗАЩИТЫ ИНФОРМАЦИИ

Защита информации должна основываться на следующих основных принципах:

системности;

комплексности;

непрерывности защиты;

разумной достаточности;

гибкости управления и применения;

открытости алгоритмов и механизмов защиты;

простоты применения защитных мер и средств.

Слайд 4ПОНЯТИЕ СИСТЕМ ЗАЩИТЫ ИНФОРМАЦИИ

Система защиты информации (СЗИ) –это организованная совокупность всех средств,

методов и мероприятий, выделяемых (предусматриваемых) в информационной системе (ИС) для решения в ней выбранных задач защиты.

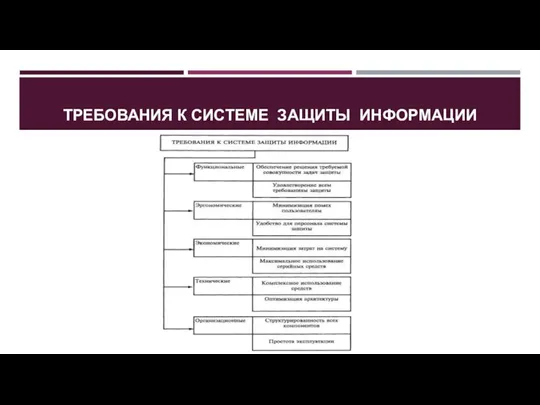

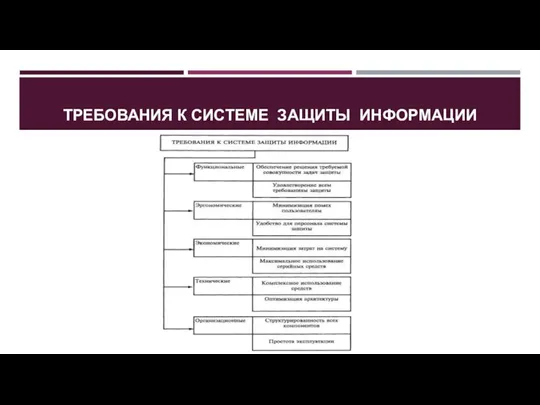

Слайд 5ТРЕБОВАНИЯ К СИСТЕМЕ ЗАЩИТЫ ИНФОРМАЦИИ

Слайд 6КЛАССЫ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ

законодательные (правовые) СЗИ

организационные СЗИ

морально-этические СЗИ

физические СЗИ

программные СЗИ

аппаратные СЗИ

Слайд 7КЛАССИФИКАЦИЯ УГРОЗ

По цели воздействия: нарушение конфиденциальности, целостности, доступности).

По характеру источника угрозы: субъективные

и объективные.

По характеру/природе происхождения: случайные и преднамеренные (внутренние и внешние)

По характеру воздействия: активные, пассивные.

Слайд 8ИНТЕРНЕТ-РЕСУРСЫ ОБ АКТУАЛЬНЫХ УГРОЗАХ И УЯЗВИМОСТЯХ

Web Application Security Consortium (WASC) - международная

некоммерческая организация, объединяющая экспертов-профессионалов в области безопасности веб-приложений. (WASC Threat Classification) –классификация уязвимостей и атак, которые могут причинить ущерб веб-сайту, обрабатываемой им информации или его пользователям.

Open Web Application Security Project (OWASP) —открытый проект по безопасности веб-приложений.

Common Vulnerabilities and Exposures (CVE) - каталог, содержащий список унфицированные стандартные названия для общеизвестных уязвимостей и обеспечивающий согласование сведений об уязвимостях, содержащихся в разных базах данных.

Банк данных угроз безопасности информации РФ (ФСТЭК России): http://bdu.fstec.ru.

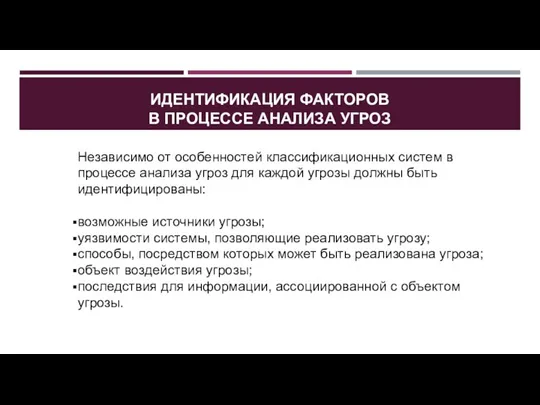

Слайд 9ИДЕНТИФИКАЦИЯ ФАКТОРОВ

В ПРОЦЕССЕ АНАЛИЗА УГРОЗ

Независимо от особенностей классификационных систем в процессе

анализа угроз для каждой угрозы должны быть идентифицированы:

возможные источники угрозы;

уязвимости системы, позволяющие реализовать угрозу;

способы, посредством которых может быть реализована угроза;

объект воздействия угрозы;

последствия для информации, ассоциированной с объектом угрозы.

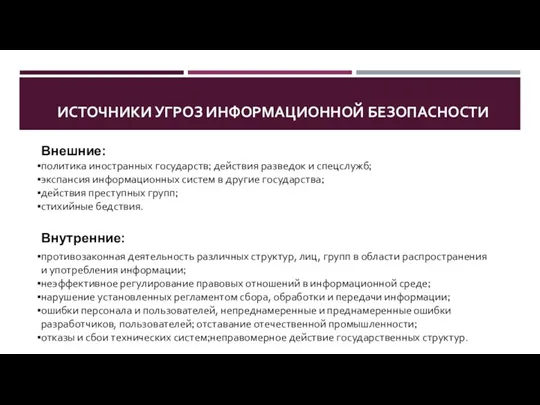

Слайд 10ИСТОЧНИКИ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Внешние:

политика иностранных государств; действия разведок и спецслужб;

экспансия информационных

систем в другие государства;

действия преступных групп;

стихийные бедствия.

Внутренние:

противозаконная деятельность различных структур, лиц, групп в области распространения и употребления информации;

неэффективное регулирование правовых отношений в информационной среде;

нарушение установленных регламентом сбора, обработки и передачи информации;

ошибки персонала и пользователей, непреднамеренные и преднамеренные ошибки разработчиков, пользователей; отставание отечественной промышленности;

отказы и сбои технических систем;неправомерное действие государственных структур.

Основные направления взаимодействия промышленных и эксплуатационных предприятий авиационного комплекса России в рамках системы

Основные направления взаимодействия промышленных и эксплуатационных предприятий авиационного комплекса России в рамках системы Выбор ценовой политики для компании Standard Machine Выполнили: Белоглазова Ю., Безнощук Б. Группа ДС-01 МЭ

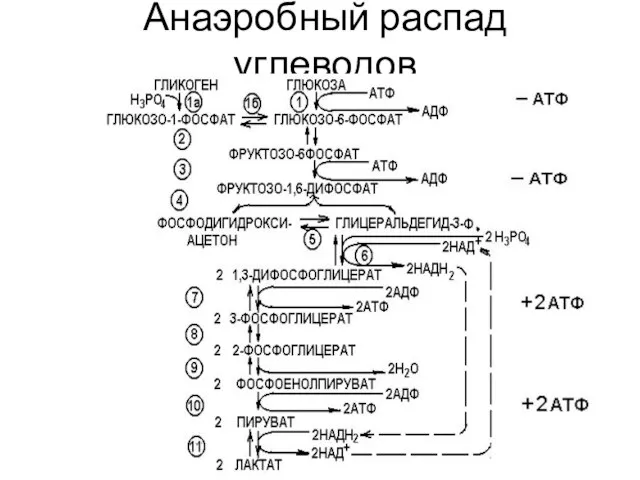

Выбор ценовой политики для компании Standard Machine Выполнили: Белоглазова Ю., Безнощук Б. Группа ДС-01 МЭ Анаэробный распад углеводов

Анаэробный распад углеводов Поддержка туристического бизнеса в Новгородской области

Поддержка туристического бизнеса в Новгородской области Негосударственная общеобразовательная гимназия-интернат №6 ОАО «РЖД» Творческий проект «Школа.RU»

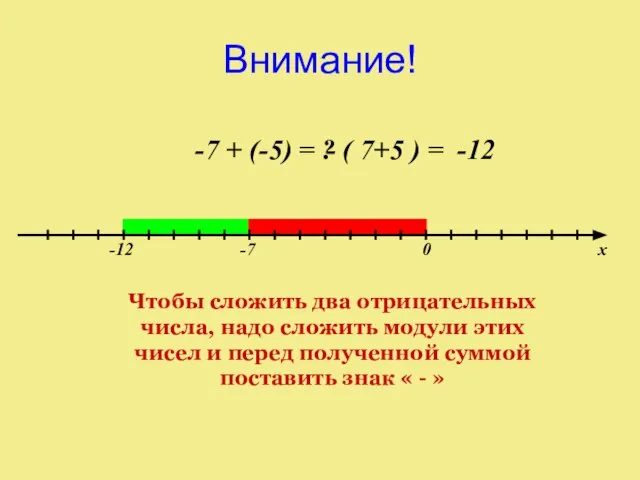

Негосударственная общеобразовательная гимназия-интернат №6 ОАО «РЖД» Творческий проект «Школа.RU»  Внимание!

Внимание! д.э.н. Е.Б. Ленчук (ИЭ РАН, г. Москва) Интерра 2011 Г. Новосибирск

д.э.н. Е.Б. Ленчук (ИЭ РАН, г. Москва) Интерра 2011 Г. Новосибирск Опыт характеризации понятий в двух программных системах

Опыт характеризации понятий в двух программных системах Web of Science

Web of Science Презентация на тему Внешняя политика Гитлера

Презентация на тему Внешняя политика Гитлера

Защита гражданских прав

Защита гражданских прав Муниципальное бюджетное общеобразовательное учреждение средняя общеобразовательная школа №3

Муниципальное бюджетное общеобразовательное учреждение средняя общеобразовательная школа №3 Проблема перенаселения планеты

Проблема перенаселения планеты Интеллектуальная транспортная система города Минска

Интеллектуальная транспортная система города Минска «Деловой этикет» Презентация тренинга

«Деловой этикет» Презентация тренинга Отделка и ремонт

Отделка и ремонт Понятие дизайна

Понятие дизайна КРУЖОКФИНАНСОВОГО ПРАВА

КРУЖОКФИНАНСОВОГО ПРАВА Лягушонок на озере. Тренажёр по английскому языку

Лягушонок на озере. Тренажёр по английскому языку Научные исследования и разработки

Научные исследования и разработки Соляная кислота

Соляная кислота Требования к презентации

Требования к презентации Электронные дневники

Электронные дневники Проект Жас оркен 2016

Проект Жас оркен 2016 БИОЛОГИЯ. Человек и его здоровье

БИОЛОГИЯ. Человек и его здоровье Нашествие с Востока 6 класс

Нашествие с Востока 6 класс Humanitarian Faculty Chair of Public Relations Tambov State Technical University

Humanitarian Faculty Chair of Public Relations Tambov State Technical University Мир вокруг большой и разный

Мир вокруг большой и разный