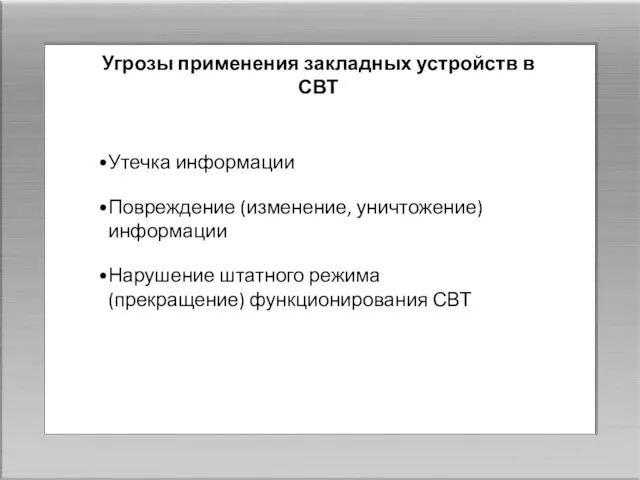

Слайд 2Угрозы применения закладных устройств в СВТ

Утечка информации

Повреждение (изменение, уничтожение) информации

Нарушение штатного режима

(прекращение) функционирования СВТ

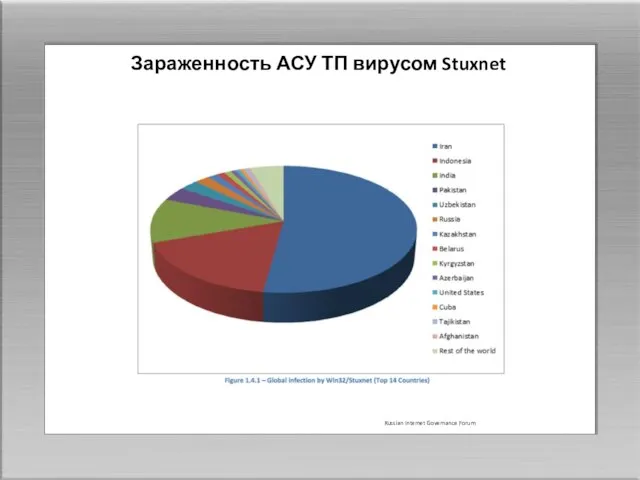

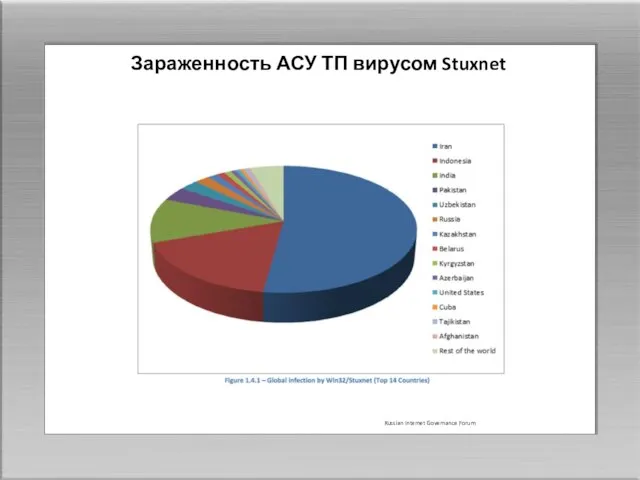

Слайд 3Зараженность АСУ ТП вирусом Stuxnet

Russian Internet Governance Forum

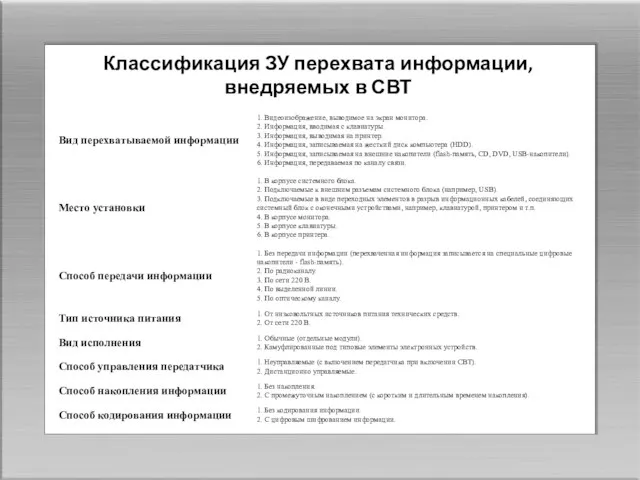

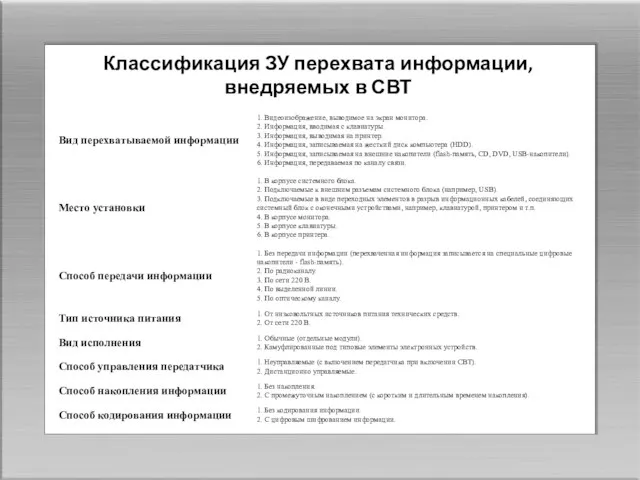

Слайд 4Классификация ЗУ перехвата информации,

внедряемых в СВТ

Слайд 5Классификация методов поиска ЗУ перехвата информации, внедряемых в СВТ

Специальная проверка СВТ

Специальная проверка

проводных линий

Радиомониторинг (радиоконтроль) объекта

Мониторинг (контроль) акустических (виброакустических), оптических и других каналов утечки информации

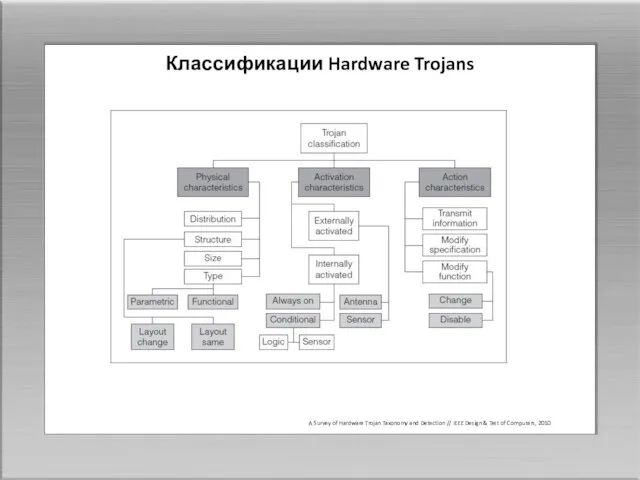

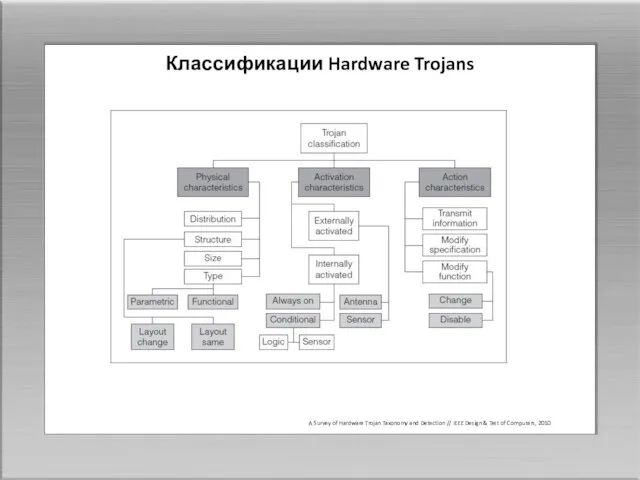

Слайд 6Классификации Hardware Trojans

A Survey of Hardware Trojan Taxonomy and Detection // IEEE

Design & Test of Computers, 2010

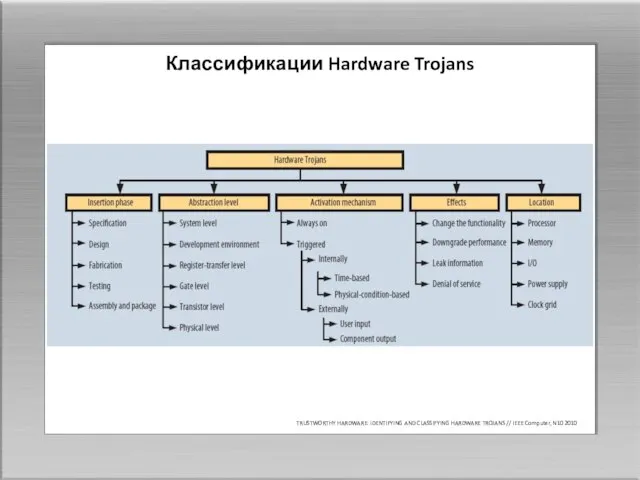

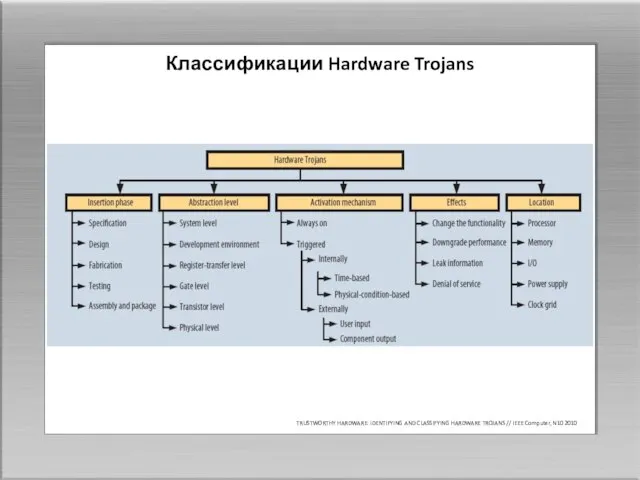

Слайд 7TRUSTWORTHY HARDWARE: IDENTIFYING AND CLASSIFYING HARDWARE TROJANS // IEEE Computer, N10 2010

Классификации

Hardware Trojans

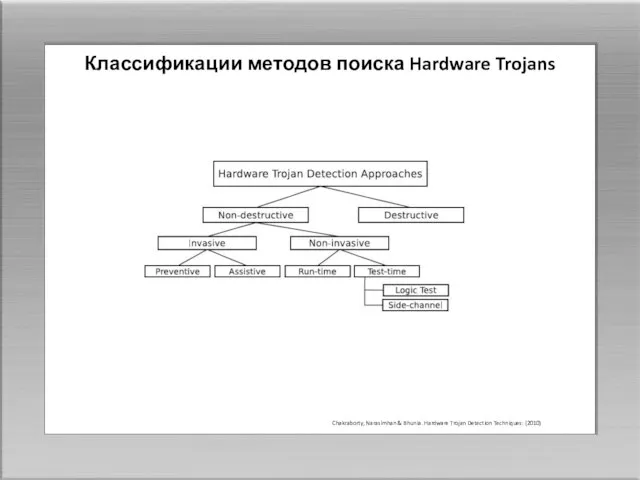

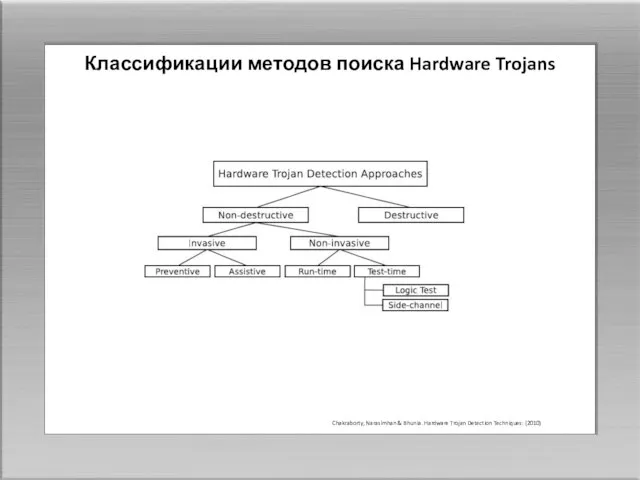

Слайд 8Chakraborty, Narasimhan & Bhunia. Hardware Trojan Detection Techniques: (2010)

Классификации методов поиска Hardware

Trojans

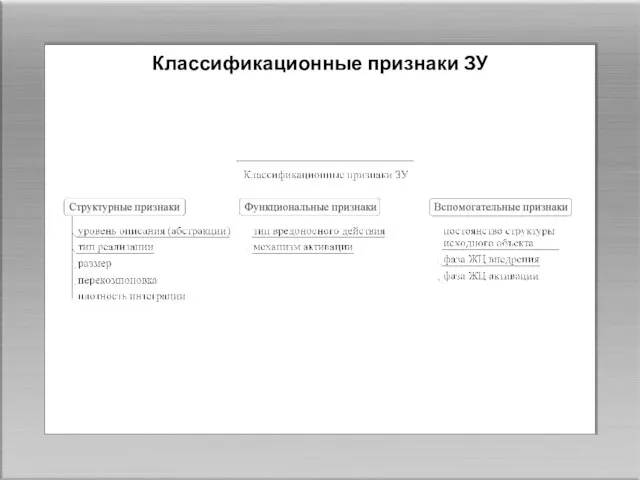

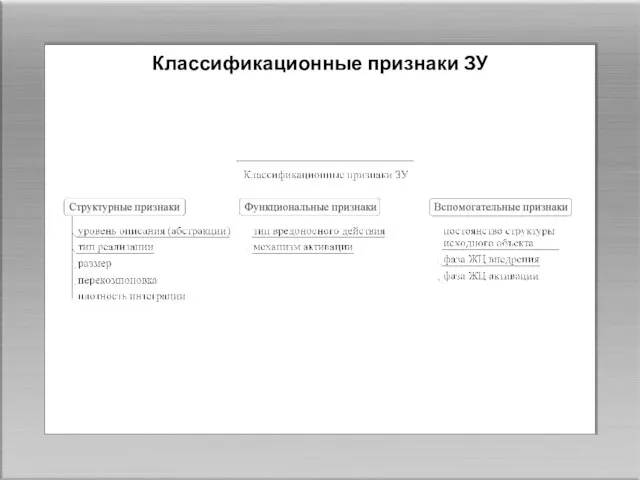

Слайд 9Классификационные признаки ЗУ

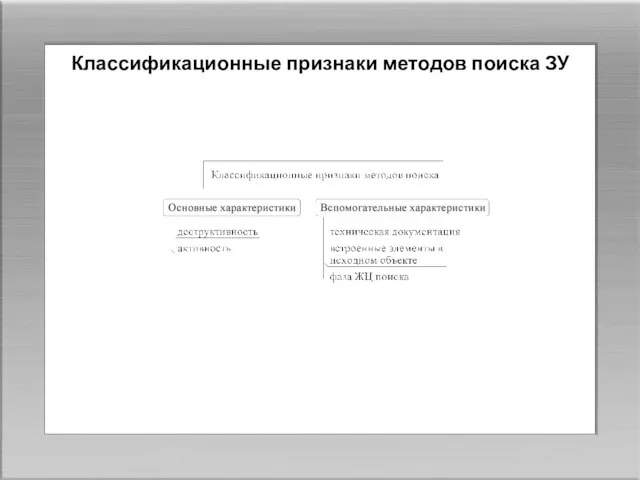

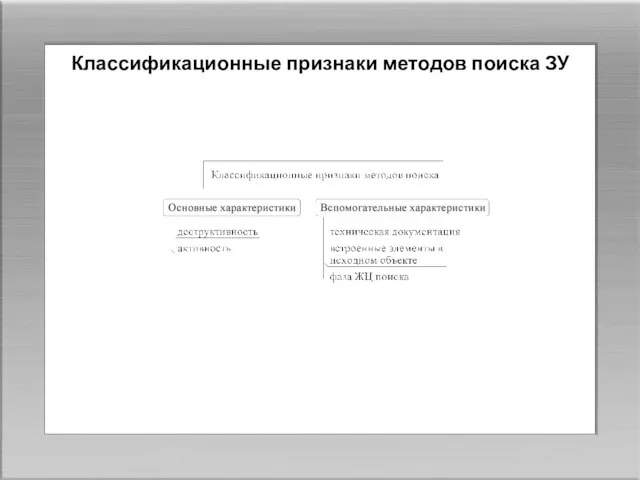

Слайд 10Классификационные признаки методов поиска ЗУ

Личность как предмет изучения

Личность как предмет изучения «1С-Рейтинг:Микрокредитная организация»

«1С-Рейтинг:Микрокредитная организация» Создание сводного электронного каталога "Книжные памятники Архангельской области": итоги и перспективы

Создание сводного электронного каталога "Книжные памятники Архангельской области": итоги и перспективы Линейная функция

Линейная функция Финансирование инновационной деятельности. Финансовые инновации в современной России

Финансирование инновационной деятельности. Финансовые инновации в современной России Анализируем художественный текст

Анализируем художественный текст Правоохранительные органы РФ

Правоохранительные органы РФ Желтый блокнот. Что такое проект? Пять П проекта

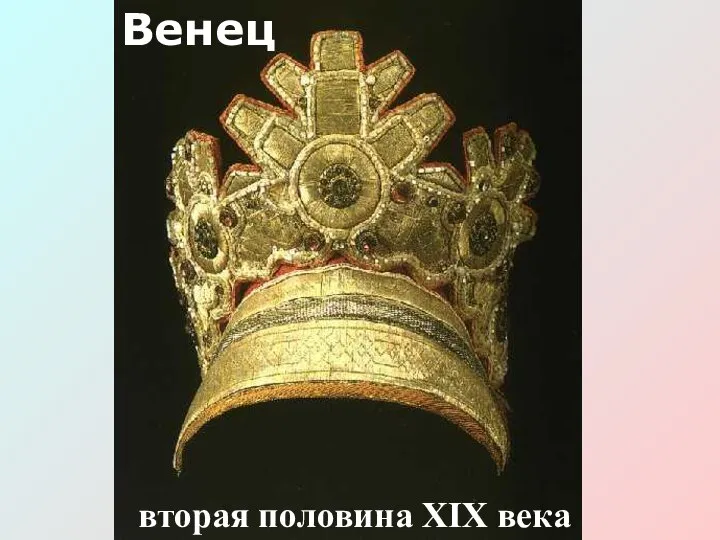

Желтый блокнот. Что такое проект? Пять П проекта Одежда и украшения. Вторая половина XIX века

Одежда и украшения. Вторая половина XIX века Организаторское поведение

Организаторское поведение Боеприпасы. Взрыватели и трубки

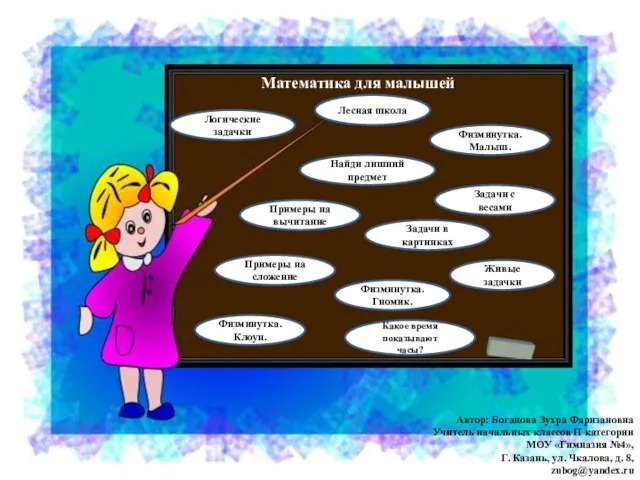

Боеприпасы. Взрыватели и трубки Математика для малышей

Математика для малышей Условия жизни разных народов

Условия жизни разных народов КИСЕЛЕ КИШЕ

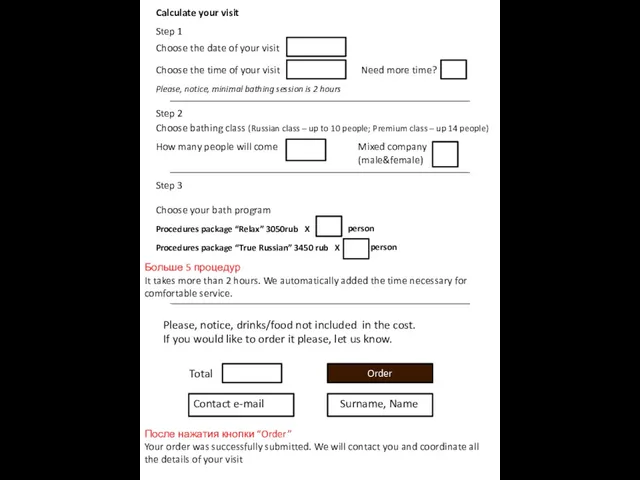

КИСЕЛЕ КИШЕ Calculate your visit

Calculate your visit Анатомия класса. Схожесть с др. языками

Анатомия класса. Схожесть с др. языками Электронное телевидение

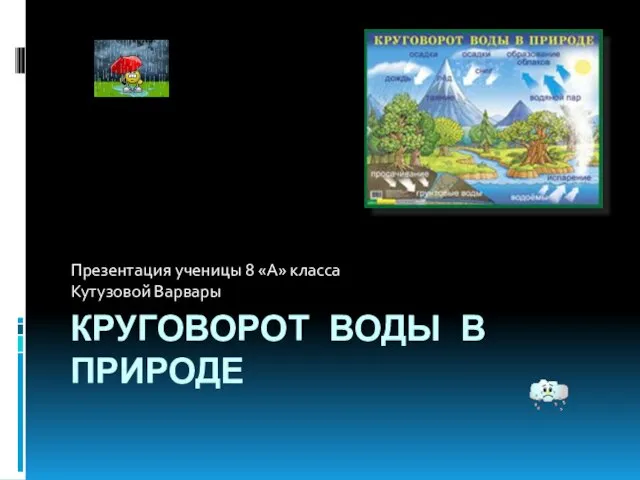

Электронное телевидение Круговорот воды в природе

Круговорот воды в природе Страхи в младшем школьном возрасте

Страхи в младшем школьном возрасте Русская армия в 18 веке и её знаменитые полководцы

Русская армия в 18 веке и её знаменитые полководцы Управление информационными ресурсами

Управление информационными ресурсами Свойства площадей. Площадь прямоугольника. Площадь параллелограмма

Свойства площадей. Площадь прямоугольника. Площадь параллелограмма Контрперенос и принципы работы бессознательного

Контрперенос и принципы работы бессознательного Упрощенный рассказ о моде. Часть 1. Платья и под ними. Ампир

Упрощенный рассказ о моде. Часть 1. Платья и под ними. Ампир Пищеварительная система у позвоночных животных

Пищеварительная система у позвоночных животных Что такое космогрядка

Что такое космогрядка Символика калужской области

Символика калужской области Презентация на тему Строение и функции пищеварительной системы

Презентация на тему Строение и функции пищеварительной системы