Содержание

- 2. Что такое компьютерный вирус? Опасные и неопасные вирусы. Признаки заражения вирусом. Что могут и чего не

- 3. Компьютерный вирус – это специально написанная, как правило небольшая по размерам программа, которая может записывать свои

- 4. Вирус получает управление в момент начала работы зараженной программы. Вирус находит и «заражает» другие программы, объекты

- 5. Неопасные вирусы. Заражение других программ, дисков Выдача каких-либо сообщений, рисунков Игра музыки Перезагрузка компьютера Блокировка или

- 6. Опасные и очень опасные вирусы. Почти треть всех вирусов портит данные на дисках . Такие вирусы

- 7. Антивирусная программа сообщает об обнаружении известного вируса На экран или принтер начинают выводиться посторонние сообщения, символы

- 8. Что могут компьютерные вирусы Обманывать антивирусные программы Выживать при перезагрузке, выключении и включении компьютера Заражать файлы

- 9. Чего вирусы не могут Заражать графические файлы (.bmp, .pcx, .gif.) Заражать текстовые файлы, файлы баз данных

- 10. Классификация компьютерных вирусов По способу заражения файлов вирусы делятся на "overwriting", паразитические ("parasitic"), компаньон-вирусы ("companion"), "link"-вирусы,

- 11. Прочие вредоносные программы К "вредным программам", помимо вирусов, относятся также троянские кони (логические бомбы), intended-вирусы, конструкторы

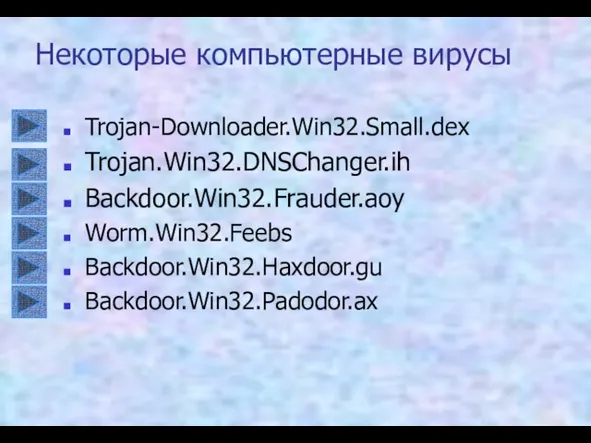

- 12. Некоторые компьютерные вирусы Trojan-Downloader.Win32.Small.dex Trojan.Win32.DNSChanger.ih Backdoor.Win32.Frauder.aoy Worm.Win32.Feebs Backdoor.Win32.Haxdoor.gu Backdoor.Win32.Padodor.ax

- 13. Самые распространённые вирусы I) Trojan-Downloader.Win32.Small.dex Rootkit: НетВидимые проявления: Блокировка диспетчера задач Появление множества посторонних процессовСинонимы: Trojan.DownLoader.14760

- 14. Самые распространённые вирусы II) Trojan.Win32.DNSChanger.ih Rootkit: Да Троянская программа, исполняемый файл имеет размер 63455 байта, машинный

- 15. Самые распространённые вирусы III) Backdoor.Win32.Frauder.aoy Троянская программа, предоставляющая злоумышленнику удаленный доступ к зараженному компьютеру. Является приложением

- 16. Самые распространённые вирусы IV) Worm.Win32.Feebs Анализ перехваченных функций показывает, что червь может маскировать свой процесс, маскировать

- 17. Самые распространённые вирусы Червь создает в реестре ключ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSxx, в которо хранит различную информацию. В частности,

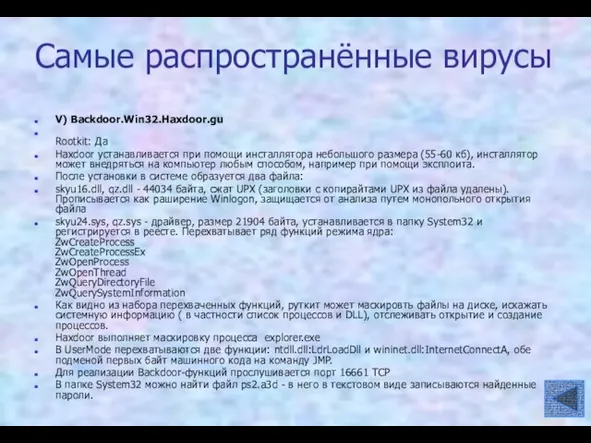

- 18. Самые распространённые вирусы V) Backdoor.Win32.Haxdoor.gu Rootkit: Да Haxdoor устанавливается при помощи инсталлятора небольшого размера (55-60 кб),

- 20. Скачать презентацию

Слайд 2Что такое компьютерный вирус?

Опасные и неопасные вирусы.

Признаки заражения вирусом.

Что могут и чего

Что такое компьютерный вирус?

Опасные и неопасные вирусы.

Признаки заражения вирусом.

Что могут и чего

Самые распространённые компьютерные вирусы.

Слайд 3Компьютерный вирус

– это специально написанная, как правило небольшая по размерам программа,

Компьютерный вирус

– это специально написанная, как правило небольшая по размерам программа,

Слайд 4Вирус получает управление в момент начала работы зараженной программы.

Вирус находит и «заражает»

Вирус получает управление в момент начала работы зараженной программы.

Вирус находит и «заражает»

Вирус передает управление той программе, в которой он находится.

Функционирование вируса.

Слайд 5Неопасные вирусы.

Заражение других программ, дисков

Выдача каких-либо сообщений, рисунков

Игра музыки

Перезагрузка компьютера

Блокировка или изменение

Неопасные вирусы.

Заражение других программ, дисков

Выдача каких-либо сообщений, рисунков

Игра музыки

Перезагрузка компьютера

Блокировка или изменение

Замедление работы компьютера

Создание видео эффектов

Слайд 6Опасные и очень опасные вирусы.

Почти треть всех вирусов портит данные на дисках

Опасные и очень опасные вирусы.

Почти треть всех вирусов портит данные на дисках

Вирусы, в зависимости от объекта, который они заражают, делятся на:

Файловые вирусы

Загрузочные вирусы

Заражающие драйверы

Заражающие системные файлы DOS

Заражающие документы Word

Заражающий другие объекты.

Слайд 7Антивирусная программа сообщает об обнаружении известного вируса

На экран или принтер начинают

Антивирусная программа сообщает об обнаружении известного вируса

На экран или принтер начинают

Некоторые файлы оказываются испорченными

Некоторые программы перестают работать или начинают работать неправильно

Работа на компьютере существенно замедляется

Возможные признаки заражения вирусом

Слайд 8Что могут

компьютерные вирусы

Обманывать антивирусные программы

Выживать при перезагрузке, выключении и включении компьютера

Заражать

Что могут

компьютерные вирусы

Обманывать антивирусные программы

Выживать при перезагрузке, выключении и включении компьютера

Заражать

Бороться с антивирусными программами, уничтожая их файлы или портя базу данных

Активизироваться в определенное время после заражения компьютера

Шифровать системные области дисков или данные на диске.

Слайд 9Чего вирусы не могут

Заражать графические файлы (.bmp, .pcx, .gif.)

Заражать текстовые файлы,

Чего вирусы не могут

Заражать графические файлы (.bmp, .pcx, .gif.)

Заражать текстовые файлы,

Заражать оборудование

Заражать или изменять данные, находящиеся на дискетах с установленной защитой от записи.

Слайд 10Классификация компьютерных вирусов

По способу заражения файлов вирусы делятся на "overwriting", паразитические ("parasitic"),

Классификация компьютерных вирусов

По способу заражения файлов вирусы делятся на "overwriting", паразитические ("parasitic"),

Подробнее

Слайд 11Прочие вредоносные программы

К "вредным программам", помимо вирусов, относятся также троянские кони (логические

Прочие вредоносные программы

К "вредным программам", помимо вирусов, относятся также троянские кони (логические

Подробнее

Слайд 12Некоторые компьютерные вирусы

Trojan-Downloader.Win32.Small.dex

Trojan.Win32.DNSChanger.ih

Backdoor.Win32.Frauder.aoy

Worm.Win32.Feebs

Backdoor.Win32.Haxdoor.gu

Backdoor.Win32.Padodor.ax

Некоторые компьютерные вирусы

Trojan-Downloader.Win32.Small.dex

Trojan.Win32.DNSChanger.ih

Backdoor.Win32.Frauder.aoy

Worm.Win32.Feebs

Backdoor.Win32.Haxdoor.gu

Backdoor.Win32.Padodor.ax

Слайд 13Самые распространённые вирусы

I) Trojan-Downloader.Win32.Small.dex

Rootkit: НетВидимые проявления: Блокировка диспетчера задач

Появление множества посторонних процессовСинонимы: Trojan.DownLoader.14760 (DrWeb)

Троянский загрузчик,

Самые распространённые вирусы

I) Trojan-Downloader.Win32.Small.dex

Rootkit: НетВидимые проявления: Блокировка диспетчера задач

Появление множества посторонних процессовСинонимы: Trojan.DownLoader.14760 (DrWeb)

Троянский загрузчик,

Слайд 14Самые распространённые вирусы

II) Trojan.Win32.DNSChanger.ih

Rootkit: Да

Троянская программа, исполняемый файл имеет размер 63455 байта, машинный

Самые распространённые вирусы

II) Trojan.Win32.DNSChanger.ih

Rootkit: Да

Троянская программа, исполняемый файл имеет размер 63455 байта, машинный

Слайд 15Самые распространённые вирусы

III) Backdoor.Win32.Frauder.aoy

Троянская программа, предоставляющая злоумышленнику удаленный доступ к зараженному

Самые распространённые вирусы

III) Backdoor.Win32.Frauder.aoy

Троянская программа, предоставляющая злоумышленнику удаленный доступ к зараженному

Деструктивная активность

После запуска, для контроля уникальности своего процесса в системе троянец создает уникальный идентификатор с именем: XXX5 Внедряет в адресное пространство процесса "WINLOGON.EXE" исполняемый код, обеспечивающий злоумышленнику возможность удаленного управления зараженным компьютером посредством посылки IRC-команд. Добавляет процесс с внедренным кодом в список доверенных приложений Windows Firewall: [HKLM\System\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile\AuthorizedApplications\List] "\\??\\%System%\\winlogon.exe"="\\??\\%System%\\winlogon.exe:*:enabled:@shell32.dll,-1" Отключает функцию восстановления системных файлов. Пытается подключиться к следующим IRC-серверам: irc***ef.pl pro***ircgalaxy.pl если это удается, то он получает ссылки на вредоносные файлы предназначенные для загрузки. На момент создания описания список получаемых ссылок был следующим: http://***mash.cn/oc/box.txt http://***stiya.cn/sp/me.txt http://***stiya.cn/sp/me2.txt http://www.***s.pl/EvID4226Patch.exe Троянец загружает файлы по указанным URL адресам и сохраняет во временный каталог Windows под именами: %WinDir%\TEMP\VRT1.tmp Данный файл имеет размер 11264 байта и детектируется Антивирусом Касперского как Backdoor.Win32.SdBot.pcx. %WinDir%\TEMP\VRT2.tmp Данный файл имеет размер 53248 байт и детектируется Антивирусом Касперского как Trojan-Downloader.Win32.Genome.sas. %WinDir%\TEMP\VRT3.tmp Данный файл имеет размер 59392 байта и детектируется Антивирусом Касперского как Worm.Win32.Agent.zl. %WinDir%\TEMP\VRT4.tmp Данный файл имеет размер 39936 байт. Распространение Внедряет свой код в адресное пространство всех запущенных в системе процессов. Внедренный код перехватывает следующие системные функции в библиотеке ntdll.dll: NtCreateFile NtCreateProcess NtCreateProcessEx NtOpenFile NtQueryInformationProcess при помощи которых следит за открываемыми файлами и запускаемыми приложениями. При обнаружении запуска нового процесса или открытии исполняемого файла производит его заражение. Заражаются файлы с расширениями .EXE и .SCR, которые являются приложениями Windows (PE-EXE). Не заражает файлы, которые содержат в своем имени следующие строки : "WINC", "WCUN", "WC32". При заражении расширяет последнюю PE-секцию заражаемого файла. Зараженные файлы детектируются как Virus.Win32.Virut.ce.

Слайд 16Самые распространённые вирусы

IV) Worm.Win32.Feebs

Анализ перехваченных функций показывает, что червь может маскировать свой

Самые распространённые вирусы

IV) Worm.Win32.Feebs

Анализ перехваченных функций показывает, что червь может маскировать свой

Сам DLL файл имеет размер около 54 кб (последний изученный образец имел размер 54697) и запакован UPack. Червь маскирует один процесс - это процесс svchost.exe, это системный компонент, DLL червя загружена в его адресное пространство. Распространение червя ведется по электронной почте, письмо имеет вид:

You have received Protected Message from MSN.com user. This e-mail is addressed personally to you. To decrypt the e-mail take advantage of following data: Subject: happy new year ID: 18695 Password: wsxoomdxi Keep your password in a safe place and under no circumstances give it to ANYONE. Protected Message and instruction is attached. Thank you, Secure E-mail System, MSN.com

К письму приаттачен HTA файл, типичное имя - Encrypted Html File.hta или Secure Mail File.hta, его запуск и приводит к инсталляции червя (при этом имитируется вывод окна запроса пароля, что соответствует контексту письма). Второй вариант - это письмо с ZIP-архивом, который в свою очередь содержит HTA файл. Третий вариант - инсталлятор червя в виде небольшого исполняемого файла размером около 55 кб, один из вариантов имени - webinstall.exe. Согласно отчетам пользователей в ряде случаев на зараденной машине наблюдается побочный эффект - перестает переключаться раскладка клавиатуры. Изученная разновидность червя регистрирует CLSID 95BC0491-2934-6105-856B-193602DCEB1F и прописывает себя на автозапуск при помощи ShellServiceObjectDelayLoad (в котором собственно идет ссылка на CLSID червя). На зараженном компьютере можно обнаружить инсталлятор червя. Он имеет имя ms*.exe (например, mshq.exe) и размер около 55 кб.

Слайд 17Самые распространённые вирусы

Червь создает в реестре ключ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSxx, в которо хранит

Самые распространённые вирусы

Червь создает в реестре ключ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSxx, в которо хранит

Побочным эффектом работы червя является удаление всех сохраненных на компьютере cookies.

Анализ HTA файлов, которые применяются для закачки червя. HTA файл содержит скрипт, часть которого зашифрована. Шифровка многоступенчатая: 1. В скрипте имеется несколько строковых переменных с несмысловыми именами, которые содержат текст фанкции-дешифратора. Данные в переменных представлены в формате %XX, где XX - код символа. Собственно "дешифрация" сводится к конкантенации строк и обработке содержащейся в ней информации при помощи unescape (в частности, в исследуемом образце это выглядело как "unescape(eb+lc+aqe+iao+hrb);". В результате получается текст функции, который выполняется с помощью eval (побочный эффект - функция становится доступной для последующего кода). Данная функция-дешифратор на входе получат строку, раскодирует ее и выводит в документ при помощи document.write 2. Производится вызов функции-дешифратора. Код i("T'mmsZF,mv$F'$jKw''9Z'x$ sZ= .... в скрипте на первый взгляд является мусором, но это не так - это вызов функции с именем "i" (эта функция получается на шаге 1), а бредовые на первый взгляд данные - это зашифрованный скрипт). 3. Функция-дешифратор помещает расшифрованный скрипт в документ, и он исполняется. Размещенный в документе на шаге 3 скрипт собсвенно и делает всю работу. Его можно классифицировать как Trojan-Downloader. В теле скрипта имеется массив из нескольких адресов, с которых производится загрузка файла. Загрузка оригинальна - загружаемый файл текстовый, поэтому просто производится навигация на один из URL загрузки, а затем полученный текст считывается из Document.Body.InnerText. В моем случае файл сохранялся в папке C:\Recycled\userinit.exe, причем в скрипте предусмотрена проверка наличия там этого файла. В случае отсутствия файла он создается и заполняется результатми расшифровки. Примечательно, что в скрипте содержится адрес, на который был прислан скрипт - этот адрес сохраняется в реестре. Второй особенностью скрипт является попытка удаления в реестре сервисов pcipim, pcIPPsC, RapDrv, FirePM, KmxFile. Если хотя-бы одна из попыток удаления оказывается успешной, то скрипт определяет через реестр путь к папке автозапуска и копирует туда загруженный/расшифрованный EXE файл. Если удаление было неспешным (т.е. предполагается, что таких сервисов в реестре не зарегистрировано), то происходит запуска загруженного файла. Кроме того, в скрипте есть код для прописывания а Active Setup\Installed Components\{CLSID вируса} параметра Stubpath, указывающего на загруженный файл. Загруженный EXE файл является дроппером DLL, которая собственно и является вирусом.

Слайд 18Самые распространённые вирусы

V) Backdoor.Win32.Haxdoor.gu

Rootkit: Да

Haxdoor устанавливается при помощи инсталлятора небольшого размера (55-60 кб),

Самые распространённые вирусы

V) Backdoor.Win32.Haxdoor.gu

Rootkit: Да

Haxdoor устанавливается при помощи инсталлятора небольшого размера (55-60 кб),

После установки в системе образуется два файла:

skyu16.dll, qz.dll - 44034 байта, сжат UPX (заголовки с копирайтами UPX из файла удалены). Прописывается как раширение Winlogon, защищается от анализа путем монопольного открытия файла

skyu24.sys, qz.sys - драйвер, размер 21904 байта, устанавливается в папку System32 и регистрируется в реесте. Перехватывает ряд функций режима ядра: ZwCreateProcess ZwCreateProcessEx ZwOpenProcess ZwOpenThread ZwQueryDirectoryFile ZwQuerySystemInformation

Как видно из набора перехваченных функций, руткит может маскировть файлы на диске, искажать системную информацию ( в частности список процессов и DLL), отслеживать открытие и создание процессов.

Haxdoor выполняет маскировку процесса explorer.exe

В UserMode перехватываются две функции: ntdll.dll:LdrLoadDll и wininet.dll:InternetConnectA, обе подменой первых байт машинного кода на команду JMP.

Для реализации Backdoor-функций прослушивается порт 16661 TCP

В папке System32 можно найти файл ps2.a3d - в него в текстовом виде записываются найденные пароли.

Общественно-активная школа: эффективность и качество.

Общественно-активная школа: эффективность и качество. 197368

197368 С какво свързваш древногръцкото облекло?

С какво свързваш древногръцкото облекло? Презентация на тему Экономика и ее роль в обществе

Презентация на тему Экономика и ее роль в обществе Фотоальбом. Велосипеди

Фотоальбом. Велосипеди Узорочья Севера

Узорочья Севера Цветы для моей семьи

Цветы для моей семьи Открытые горные работы, их элементы и терминология

Открытые горные работы, их элементы и терминология Бизнес инсайт. Продуктивность как система

Бизнес инсайт. Продуктивность как система Где летит птица?

Где летит птица? Итоги 1 полугодия 2010-2011 уч.года

Итоги 1 полугодия 2010-2011 уч.года Творческий проект Кукла своими руками

Творческий проект Кукла своими руками Буквы О-Ё после шипящих и Ц

Буквы О-Ё после шипящих и Ц Формы взаимодействия с семьей (из опыта работы)

Формы взаимодействия с семьей (из опыта работы) КОММУНИКАТИВНАЯ ПОЛИТИКА ХОЛДИНГОВ

КОММУНИКАТИВНАЯ ПОЛИТИКА ХОЛДИНГОВ Государственное регулирование цен на лекарственные средства на региональном уровне и проблемы, возникающие в рамках действующег

Государственное регулирование цен на лекарственные средства на региональном уровне и проблемы, возникающие в рамках действующег Презентация прочитанной книги

Презентация прочитанной книги Филиал ООО компания Тензор. Сфера торгов

Филиал ООО компания Тензор. Сфера торгов Рекуперативный воздухонагреватель, с использованием жидких горючих отходов.

Рекуперативный воздухонагреватель, с использованием жидких горючих отходов. Интерактивно-аналитический онлайн-сервиса Калькулятор процедур

Интерактивно-аналитический онлайн-сервиса Калькулятор процедур Элла Фицджеральд - выдающаяся джазовая певица, актриса 1917-1996

Элла Фицджеральд - выдающаяся джазовая певица, актриса 1917-1996 Места на направление Товароведение

Места на направление Товароведение Праця неповнолітніх

Праця неповнолітніх Прямолинейное распространение света

Прямолинейное распространение света Документовед он-лайн сервис оформления документов Документы для регистрации общества с ограниченной ответственностью за 15 минут.

Документовед он-лайн сервис оформления документов Документы для регистрации общества с ограниченной ответственностью за 15 минут. Как правильно оформить презентацию и web-сайт?

Как правильно оформить презентацию и web-сайт? Капитализм XVIII века. Промышленный переворот в Англии

Капитализм XVIII века. Промышленный переворот в Англии Работать с молодёжью: как?

Работать с молодёжью: как?