Слайд 2Тема лекции:

«Виды угроз и способы защиты информации»

Слайд 3Виды угроз для компьютерной информации:

потеря информации

блокировка доступа к информации

искажение или подмена информации

несанкционированный

доступ к информации и её копирование

Слайд 4Комплекс мер для защиты компьютерной информации:

организационные меры защиты информации

аппаратные средства защиты информации

программные средства защиты информации

криптографическое обеспечение

Слайд 5Организационные меры

защиты информации:

Ограничение круга лиц, имеющих доступ к ресурсам вычислительных систем. Ограничения

касаются использования принадлежащих пользователям сменных носителей (дискет, компакт-дисков и флэш-памяти), допуска на рабочие места посторонних лиц (детей или других родственников и знакомых сотрудников), а также самостоятельной установки или удаления программ.

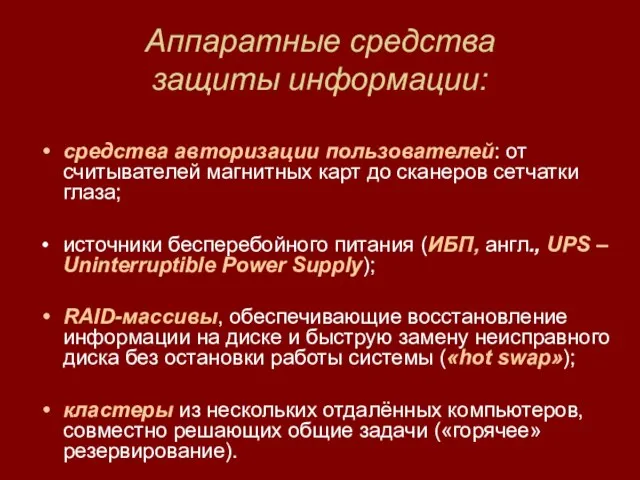

Слайд 6Аппаратные средства

защиты информации:

средства авторизации пользователей: от считывателей магнитных карт до сканеров сетчатки

глаза;

источники бесперебойного питания (ИБП, англ., UPS – Uninterruptible Power Supply);

RAID-массивы, обеспечивающие восстановление информации на диске и быструю замену неисправного диска без остановки работы системы («hot swap»);

кластеры из нескольких отдалённых компьютеров, совместно решающих общие задачи («горячее» резервирование).

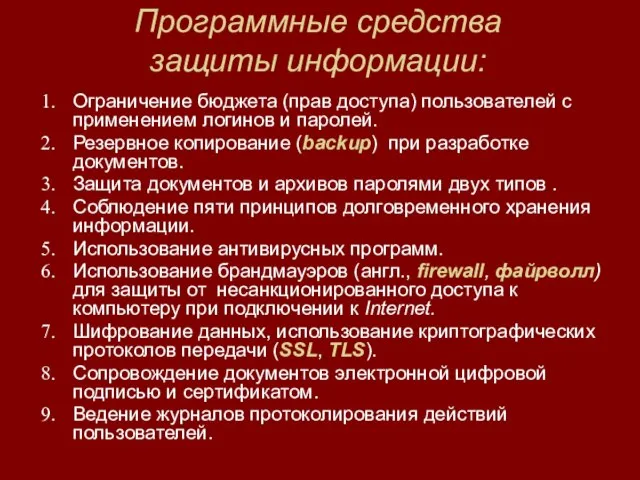

Слайд 7Программные средства

защиты информации:

Ограничение бюджета (прав доступа) пользователей с применением логинов и паролей.

Резервное

копирование (backup) при разработке документов.

Защита документов и архивов паролями двух типов .

Соблюдение пяти принципов долговременного хранения информации.

Использование антивирусных программ.

Использование брандмауэров (англ., firewall, файрволл) для защиты от несанкционированного доступа к компьютеру при подключении к Internet.

Шифрование данных, использование криптографических протоколов передачи (SSL, TLS).

Сопровождение документов электронной цифровой подписью и сертификатом.

Ведение журналов протоколирования действий пользователей.

Слайд 8Тема лекции:

«Электронная цифровая подпись»

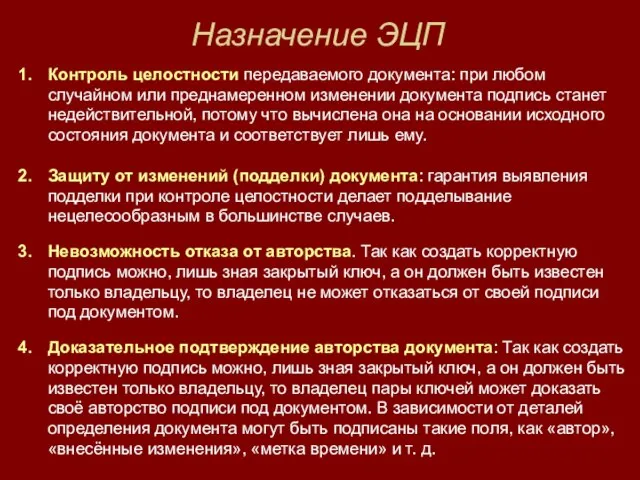

Слайд 9Назначение ЭЦП

Контроль целостности передаваемого документа: при любом случайном или преднамеренном изменении

документа подпись станет недействительной, потому что вычислена она на основании исходного состояния документа и соответствует лишь ему.

Защиту от изменений (подделки) документа: гарантия выявления подделки при контроле целостности делает подделывание нецелесообразным в большинстве случаев.

Невозможность отказа от авторства. Так как создать корректную подпись можно, лишь зная закрытый ключ, а он должен быть известен только владельцу, то владелец не может отказаться от своей подписи под документом.

Доказательное подтверждение авторства документа: Так как создать корректную подпись можно, лишь зная закрытый ключ, а он должен быть известен только владельцу, то владелец пары ключей может доказать своё авторство подписи под документом. В зависимости от деталей определения документа могут быть подписаны такие поля, как «автор», «внесённые изменения», «метка времени» и т. д.

Слайд 10Примеры использования ЭЦП:

Декларирование товаров и услуг (таможенные декларации)

Регистрация сделок по

объектам недвижимости

Использование в банковских системах

Электронная торговля и госзаказы

Контроль исполнения государственного бюджета

В системах обращения к органам власти

Для обязательной отчетности перед государственными учреждениями

Организация юридически значимого электронного документооборота

Слайд 11Отечественные стандарты ЭЦП

В 1994 году Главным управлением безопасности связи Федерального агентства

правительственной связи и информации при Президенте Российской Федерации был разработан первый российский стандарт ЭЦП —

ГОСТ Р 34.10-94.

В 2002 году для обеспечения большей криптостойкости алгоритма взамен ГОСТ Р 34.10-94 был введен стандарт ГОСТ Р 34.10-2001, основанный на вычислениях в группе точек эллиптической кривой. В соответствии с этим стандартом, термины «электронная цифровая подпись» и «цифровая подпись» являются синонимами.

Правовые условия использования ЭЦП в электронных документах регламентирует Федеральный закон Российской Федерации от 6 апреля 2011 г. N 63-ФЗ "Об электронной подписи"

Слайд 12Схемы построения ЭЦП:

На основе алгоритмов симметричного шифрования. Данная схема предусматривает наличие

в системе третьего лица — арбитра, пользующегося доверием обеих сторон. Авторизацией документа является сам факт шифрования его секретным ключом и передача его арбитру.

На основе алгоритмов асимметричного шифрования, в которых шифрование производится с помощью открытого ключа, а расшифровка — с помощью закрытого (секретного) ключа. В схеме же ЭЦП подписывание производится с применением закрытого ключа, а проверка — с применением открытого ключа. На данный момент такая схема построения ЭЦП наиболее распространена и находит широкое применение.

Слайд 13Этапы использования ЭЦП:

Генерация ключевой пары. При помощи алгоритма генерации ключа равновероятным

образом из набора возможных закрытых ключей выбирается закрытый ключ и вычисляется соответствующий ему открытый ключ.

Формирование подписи. Для заданного электронного документа с помощью закрытого ключа вычисляется ЭЦП.

Проверка (верификация) подписи. Для данных документа и подписи с помощью открытого ключа определяется действительность ЭЦП.

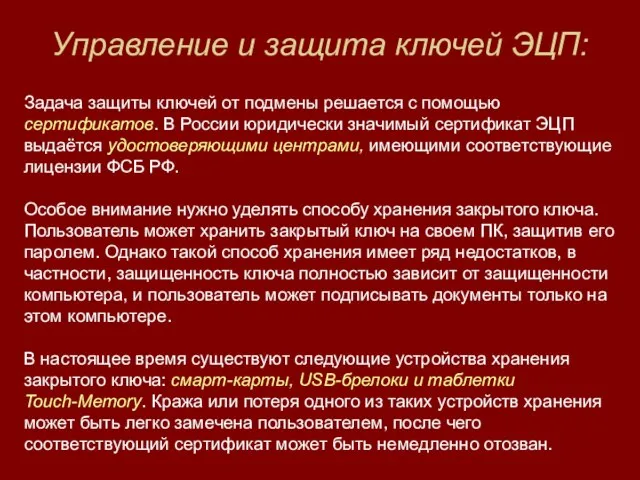

Слайд 14Управление и защита ключей ЭЦП:

Задача защиты ключей от подмены решается с

помощью сертификатов. В России юридически значимый сертификат ЭЦП выдаётся удостоверяющими центрами, имеющими соответствующие лицензии ФСБ РФ.

Особое внимание нужно уделять способу хранения закрытого ключа. Пользователь может хранить закрытый ключ на своем ПК, защитив его паролем. Однако такой способ хранения имеет ряд недостатков, в частности, защищенность ключа полностью зависит от защищенности компьютера, и пользователь может подписывать документы только на этом компьютере.

В настоящее время существуют следующие устройства хранения закрытого ключа: смарт-карты, USB-брелоки и таблетки Touch-Memory. Кража или потеря одного из таких устройств хранения может быть легко замечена пользователем, после чего соответствующий сертификат может быть немедленно отозван.

Слайд 15Устройства хранения закрытого ключа

Смарт-карта и 5 видов USB-брелоков

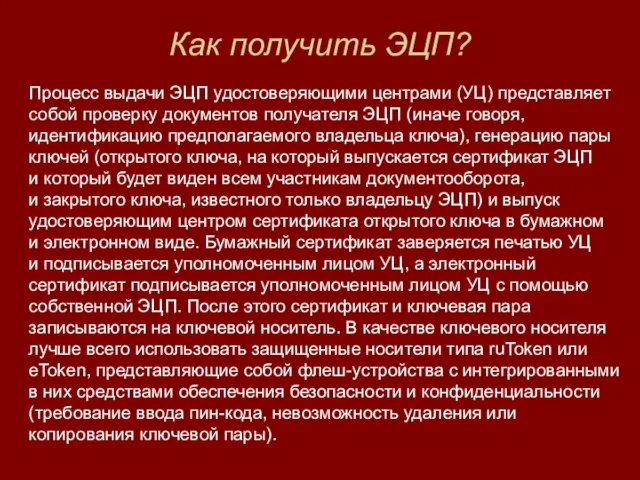

Слайд 16Как получить ЭЦП?

Процесс выдачи ЭЦП удостоверяющими центрами (УЦ) представляет собой проверку

документов получателя ЭЦП (иначе говоря, идентификацию предполагаемого владельца ключа), генерацию пары ключей (открытого ключа, на который выпускается сертификат ЭЦП и который будет виден всем участникам документооборота, и закрытого ключа, известного только владельцу ЭЦП) и выпуск удостоверяющим центром сертификата открытого ключа в бумажном и электронном виде. Бумажный сертификат заверяется печатью УЦ и подписывается уполномоченным лицом УЦ, а электронный сертификат подписывается уполномоченным лицом УЦ с помощью собственной ЭЦП. После этого сертификат и ключевая пара записываются на ключевой носитель. В качестве ключевого носителя лучше всего использовать защищенные носители типа ruToken или eToken, представляющие собой флеш-устройства с интегрированными в них средствами обеспечения безопасности и конфиденциальности (требование ввода пин-кода, невозможность удаления или копирования ключевой пары).

Презентация на тему Проезд перекрестков

Презентация на тему Проезд перекрестков Путешествие по словарям русского языка

Путешествие по словарям русского языка Каменный пояс Земли Русской - Урал

Каменный пояс Земли Русской - Урал Vesperfin - онлайн школа по трейдингу и инвестициям на финансовых рынках. Структура общих таблиц

Vesperfin - онлайн школа по трейдингу и инвестициям на финансовых рынках. Структура общих таблиц Регламентация бизнес-процессов, универсальные требования к регламентам

Регламентация бизнес-процессов, универсальные требования к регламентам Glava_6_-_Experimentalny_metod_v_sotsiologii_Gubko_A_M

Glava_6_-_Experimentalny_metod_v_sotsiologii_Gubko_A_M Презентация на тему Словарная работа со смешариками

Презентация на тему Словарная работа со смешариками  Sports in America

Sports in America X-Oil

X-Oil Правда о сквернословии

Правда о сквернословии Профессии мам

Профессии мам Трудовое право и трудовые правоотношения. Тест

Трудовое право и трудовые правоотношения. Тест Что такое татуировка?

Что такое татуировка? Сотрудничество с семьей – залог успеха в воспитании детей

Сотрудничество с семьей – залог успеха в воспитании детей Экономика для менеджеров

Экономика для менеджеров  Федеральный закон О государственном социальном заказе на оказание государственных (муниципальных) услуг в социальной сфере

Федеральный закон О государственном социальном заказе на оказание государственных (муниципальных) услуг в социальной сфере Презентация на тему Направления эволюции

Презентация на тему Направления эволюции Роль социального партнерства в организации профориентационных экскурсий на предприятия города Москвы

Роль социального партнерства в организации профориентационных экскурсий на предприятия города Москвы По имени и житие

По имени и житие 27069

27069 Сорняки

Сорняки Презентация на тему лягушонок

Презентация на тему лягушонок Бумажная страна. Работа с бумагой-закладка. Аппликация

Бумажная страна. Работа с бумагой-закладка. Аппликация Halloween Memish D. 5A

Halloween Memish D. 5A Устный счёт для урока математики 2 класс

Устный счёт для урока математики 2 класс Бәхетле мәлдәргә

Бәхетле мәлдәргә Муниципальное учреждение «Управление общего и дошкольного образования Администрации города Норильска»ПРИГЛАШАЕТ НА РАБОТУ в

Муниципальное учреждение «Управление общего и дошкольного образования Администрации города Норильска»ПРИГЛАШАЕТ НА РАБОТУ в  Реализация региональной программы профориентационной работы в Костромской области

Реализация региональной программы профориентационной работы в Костромской области