Содержание

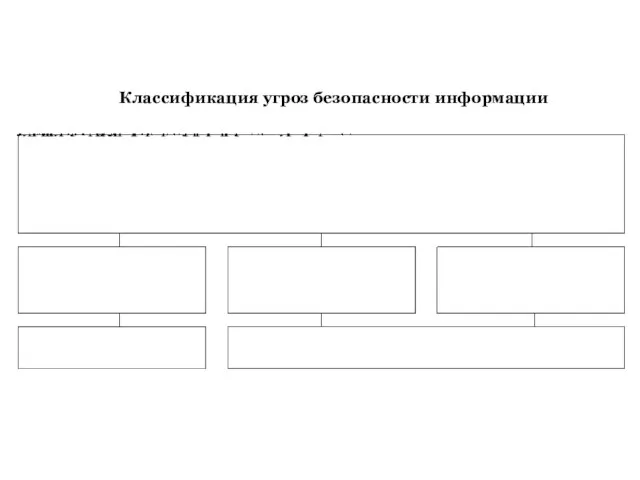

- 2. Классификация угроз безопасности информации

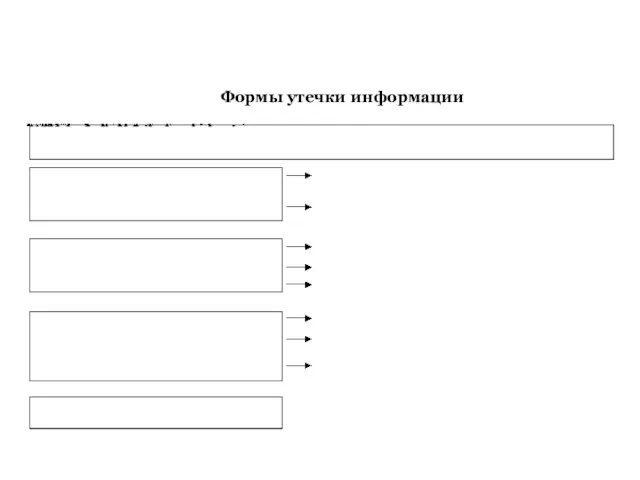

- 3. Формы утечки информации

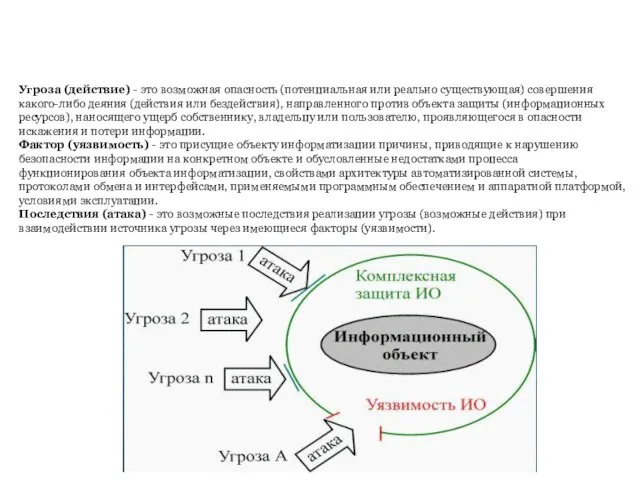

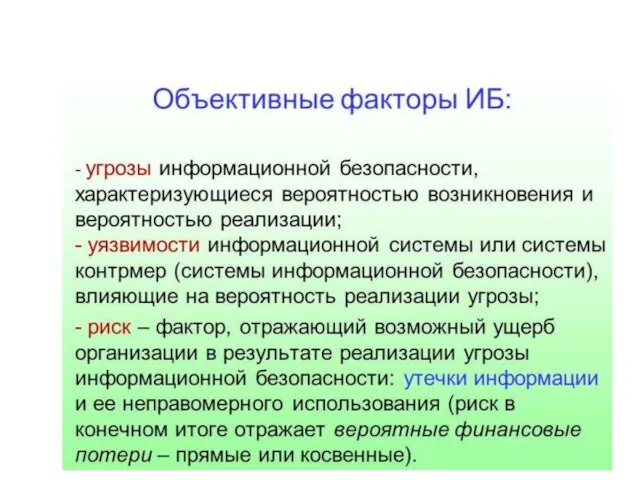

- 4. Угроза (действие) - это возможная опасность (потенциальная или реально существующая) совершения какого-либо деяния (действия или бездействия),

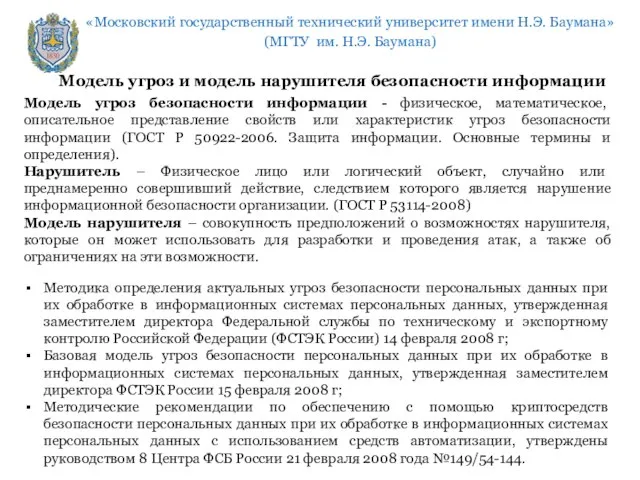

- 5. Модель угроз безопасности информации - физическое, математическое, описательное представление свойств или характеристик угроз безопасности информации (ГОСТ

- 6. Комплексный анализ угроз

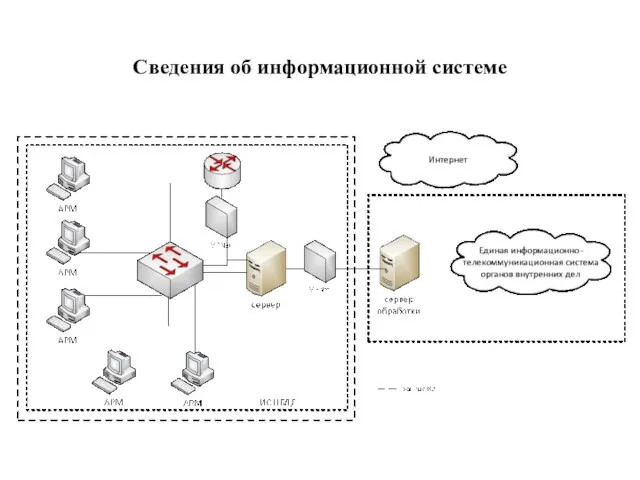

- 7. Сведения об информационной системе

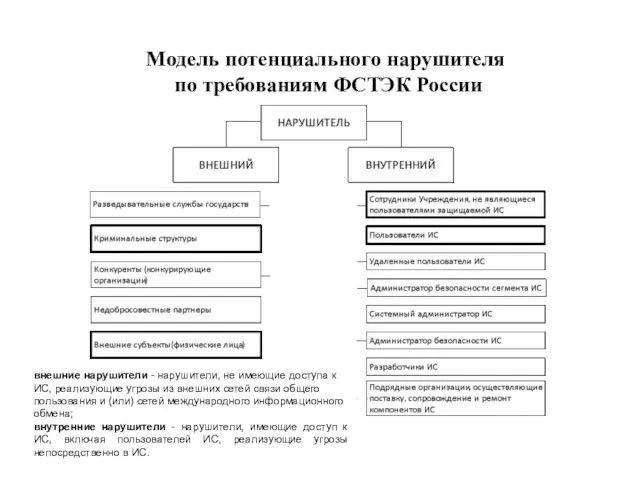

- 8. Модель потенциального нарушителя по требованиям ФСТЭК России внешние нарушители - нарушители, не имеющие доступа к ИС,

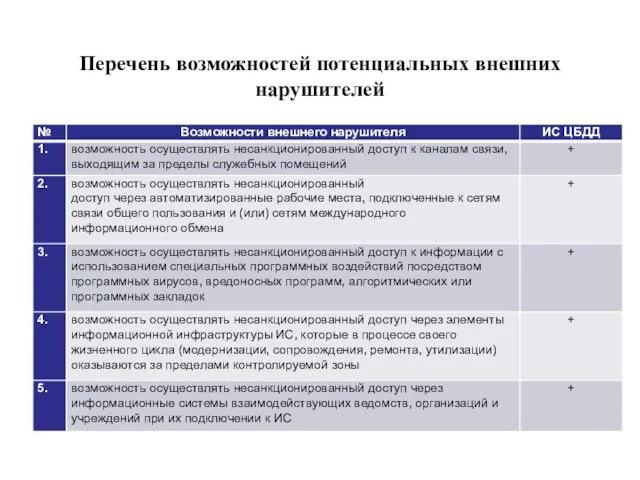

- 9. Перечень возможностей потенциальных внешних нарушителей

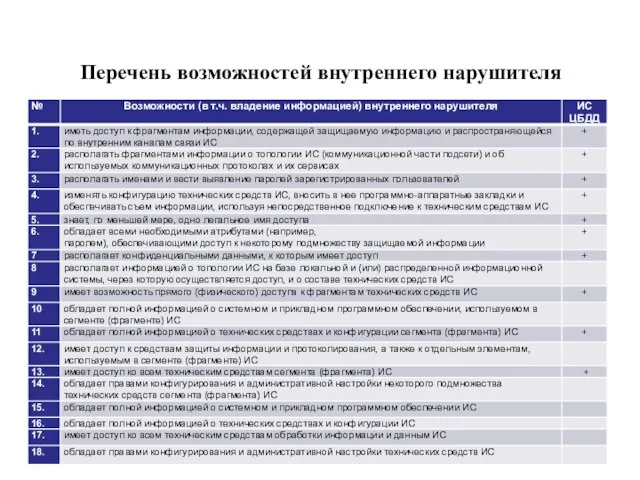

- 10. Перечень возможностей внутреннего нарушителя

- 11. Алгоритм процесса построения модели угроз

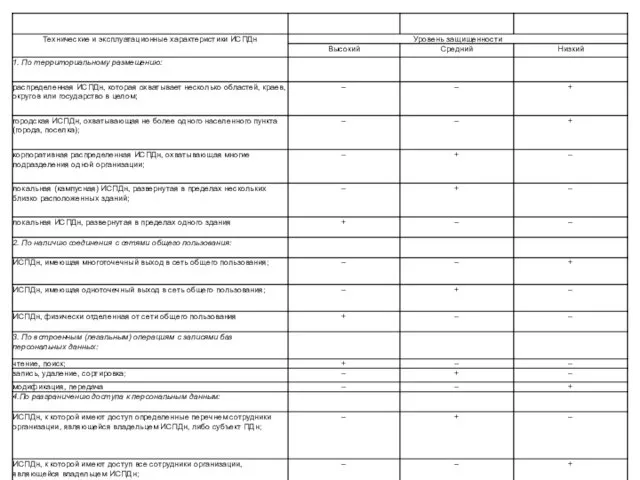

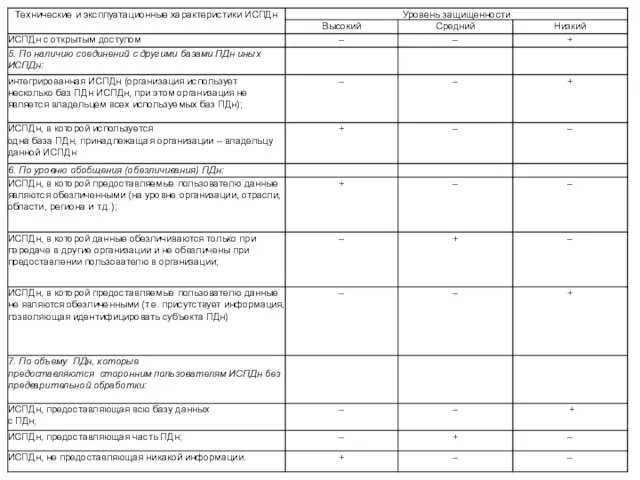

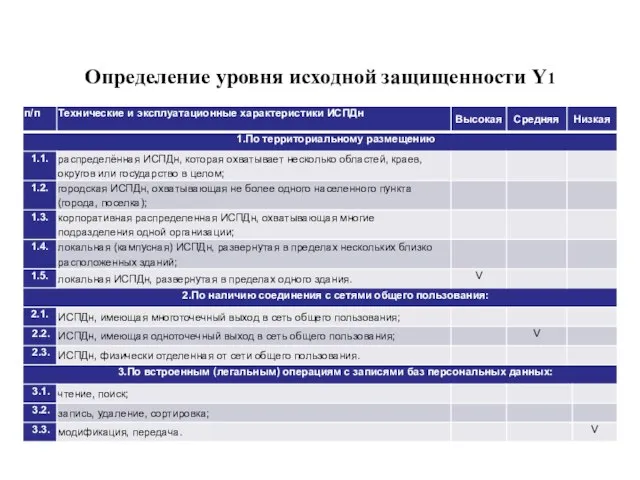

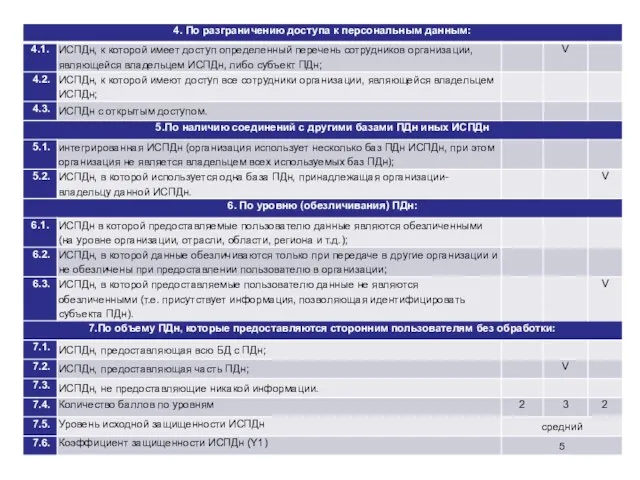

- 14. Определение уровня исходной защищенности Y1

- 16. Вероятность реализации угроз Y2

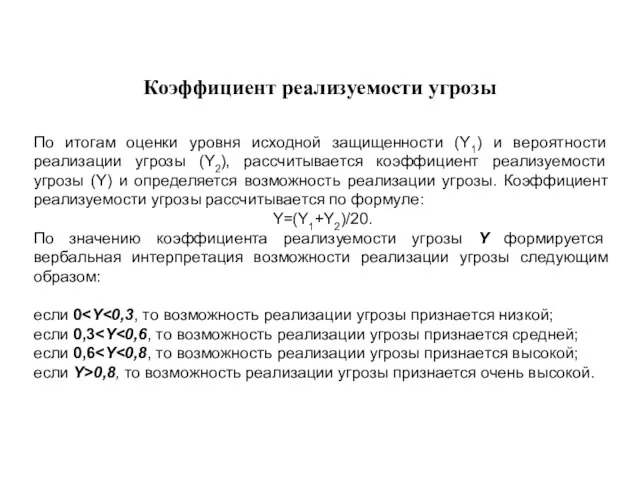

- 17. Коэффициент реализуемости угрозы По итогам оценки уровня исходной защищенности (Y1) и вероятности реализации угрозы (Y2), рассчитывается

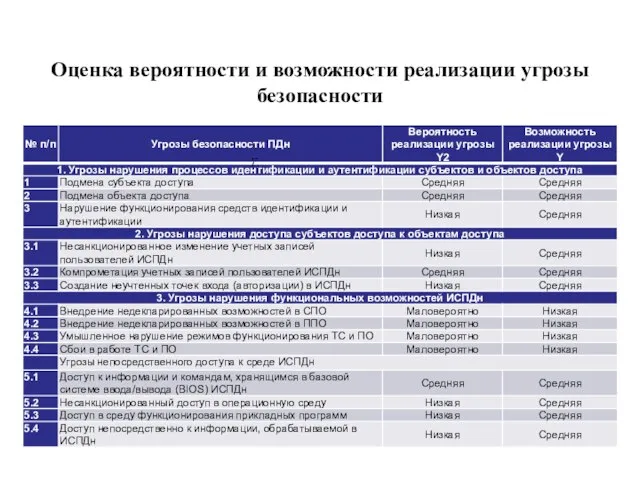

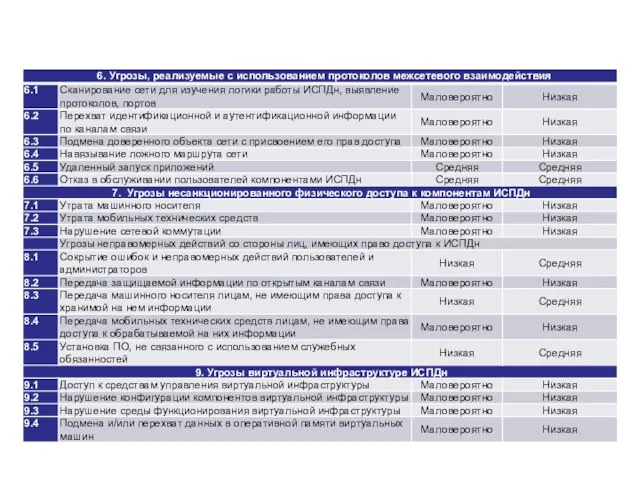

- 18. Оценка вероятности и возможности реализации угрозы безопасности

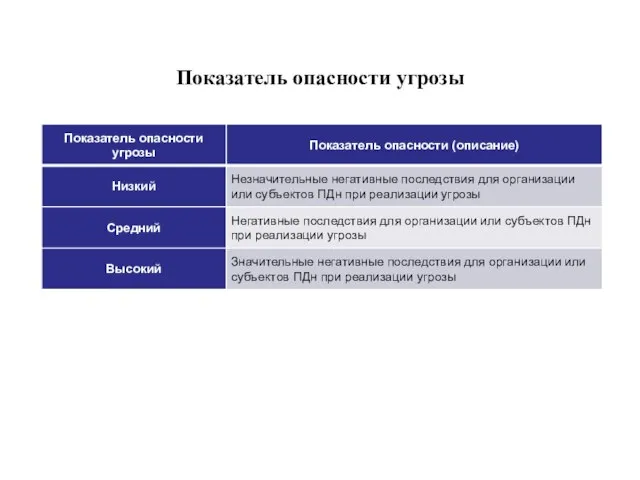

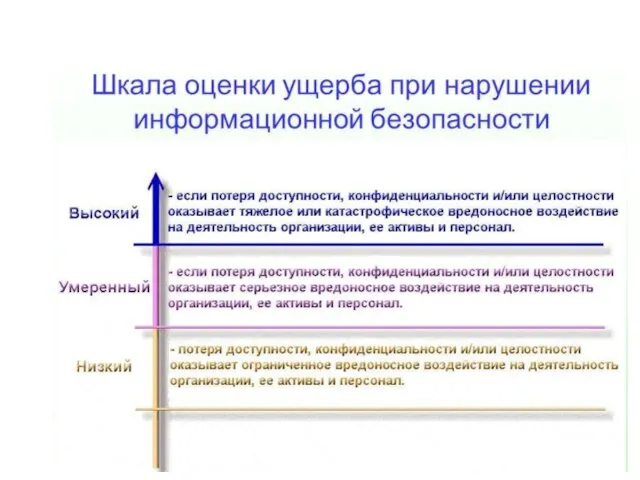

- 20. Показатель опасности угрозы

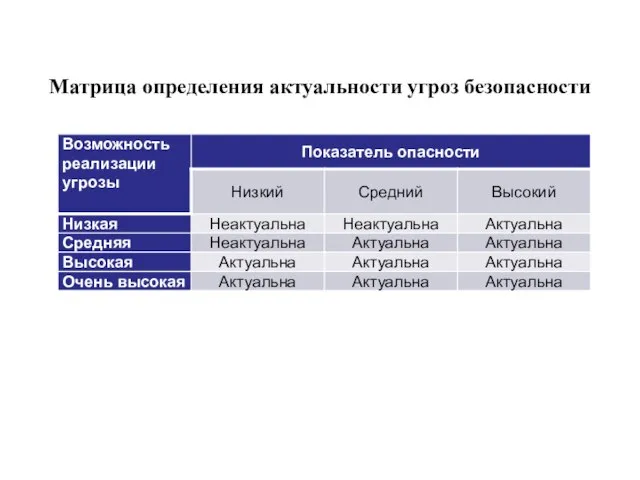

- 21. Матрица определения актуальности угроз безопасности

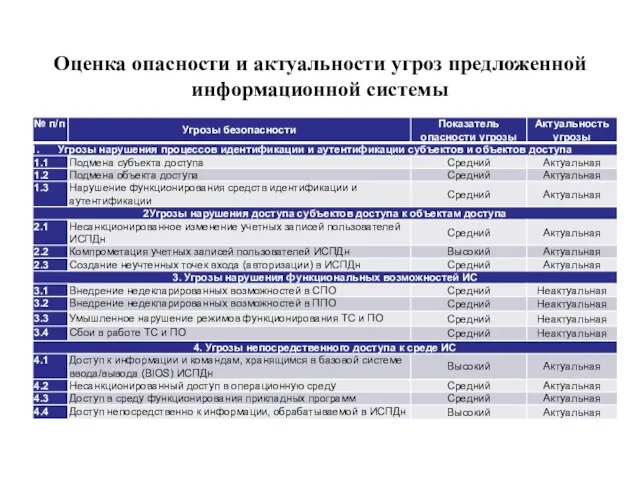

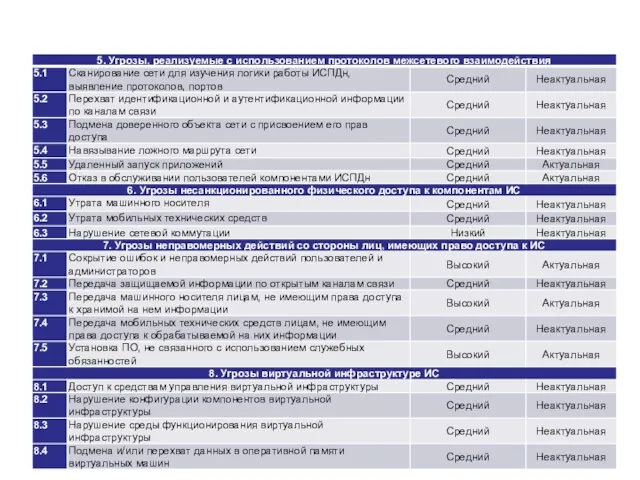

- 22. Оценка опасности и актуальности угроз предложенной информационной системы

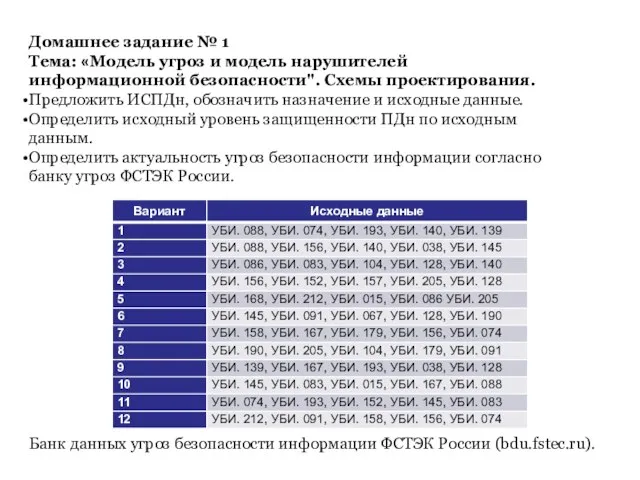

- 24. Домашнее задание № 1 Тема: «Модель угроз и модель нарушителей информационной безопасности". Схемы проектирования. Предложить ИСПДн,

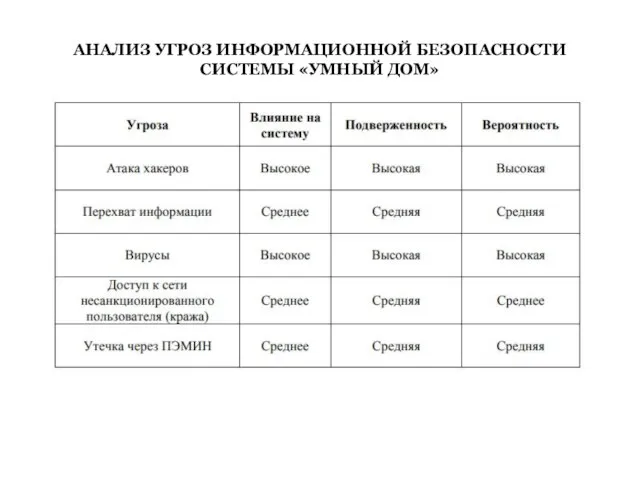

- 25. АНАЛИЗ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ СИСТЕМЫ «УМНЫЙ ДОМ»

- 33. Защита информации - комплекс целенаправленных мероприятий ее собственников по предотвращению утечки, искажения, уничтожения и модификации защищаемых

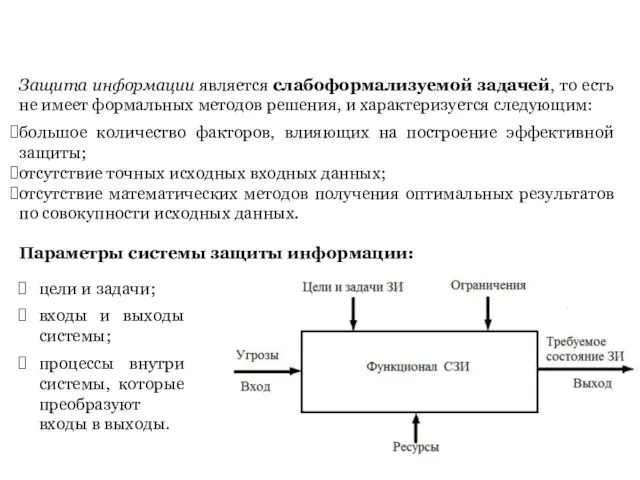

- 35. Защита информации является слабоформализуемой задачей, то есть не имеет формальных методов решения, и характеризуется следующим: большое

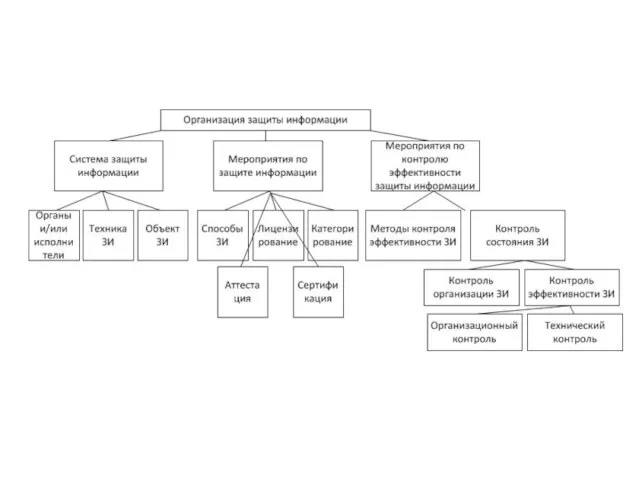

- 44. Система защиты информации - это совокупность органов и/или исполнителей, используемая ими техника защиты информации, а также

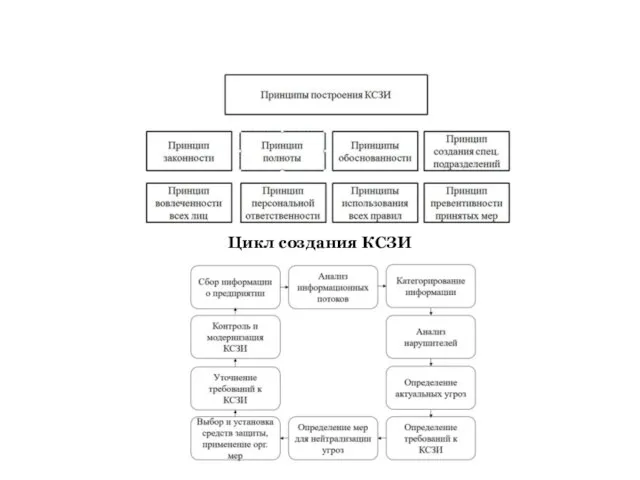

- 45. Цикл создания КСЗИ

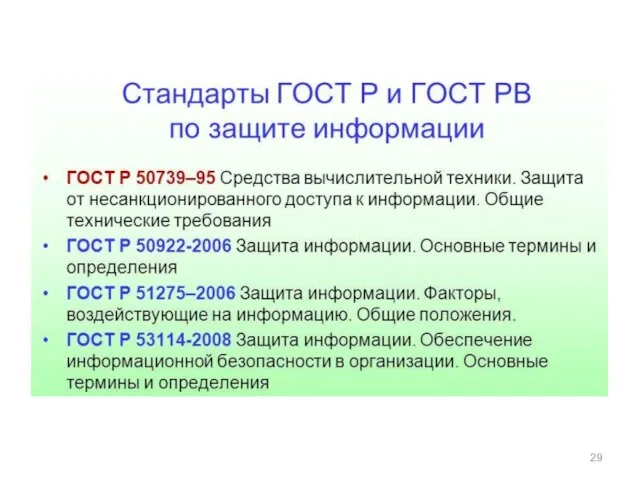

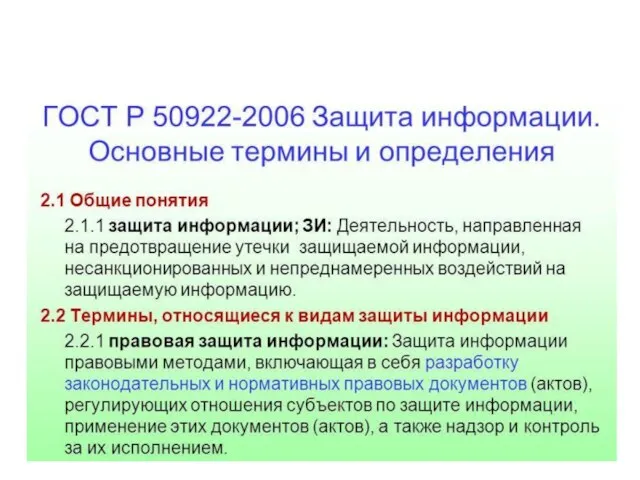

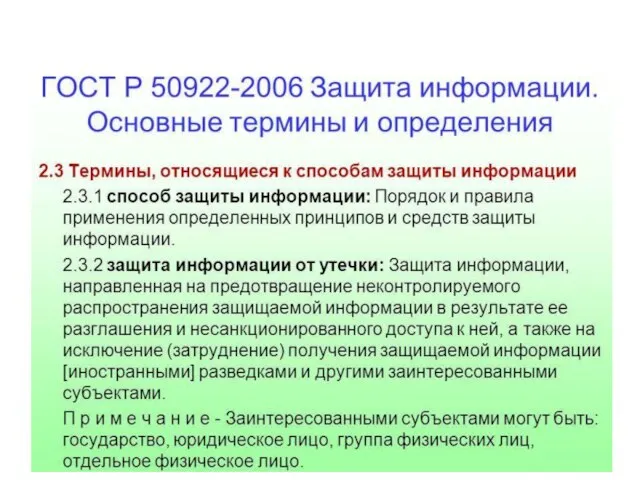

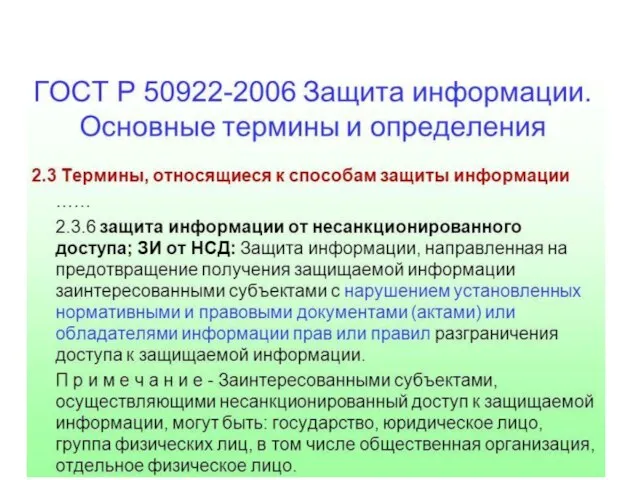

- 46. Государственная система защиты информации включает в себя: • систему государственных нормативных актов, стандартов, руководящих документов и

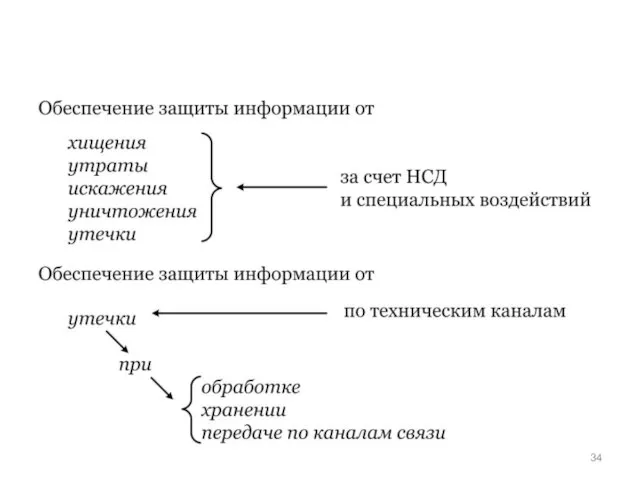

- 47. Цели защиты информации от технических средств разведки • предотвращение утечки, хищения, утраты, искажения, подделки информации; •

- 48. Модель комплексной защиты информации

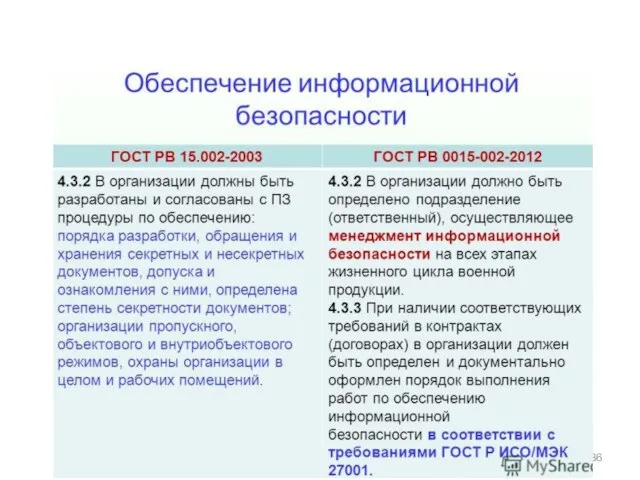

- 51. Организация и проведение работ по защите информации Порядок организации работ по созданию и эксплуатации объектов информатизации

- 53. Скачать презентацию

Музей Мирайкан

Музей Мирайкан Выбор или десять раз отмерь

Выбор или десять раз отмерь Цветотип внешности. Определение моего цветотипа

Цветотип внешности. Определение моего цветотипа Презентация на тему Химический состав клетки и её строение

Презентация на тему Химический состав клетки и её строение  Презентация Microsoft Office PowerPoint

Презентация Microsoft Office PowerPoint Google - американская транснациональная публичная корпорация

Google - американская транснациональная публичная корпорация САНКЦИИ ЗА НАРУШЕНИЕ ЗАКОНОДАТЕЛЬСТВА Российской Федерации об экспортном контроле Правоприменительная практика.

САНКЦИИ ЗА НАРУШЕНИЕ ЗАКОНОДАТЕЛЬСТВА Российской Федерации об экспортном контроле Правоприменительная практика. сущность хны

сущность хны Дошкольное образовательное учреждение детский сад 17 Презентацию подготовил воспитатель высшей квалификационной категории Солда

Дошкольное образовательное учреждение детский сад 17 Презентацию подготовил воспитатель высшей квалификационной категории Солда Объектно-ориентированное программирование

Объектно-ориентированное программирование Искусственные спутники Земли

Искусственные спутники Земли Светлое Христово Воскресенье. Итоги конкурса

Светлое Христово Воскресенье. Итоги конкурса Презентация Microsoft PowerPoint (3)

Презентация Microsoft PowerPoint (3) Leçon dix

Leçon dix no

no Пинсеттеры GS

Пинсеттеры GS Расписание дня школьника

Расписание дня школьника Права человека. Международная защита прав человека в условиях военного времени

Права человека. Международная защита прав человека в условиях военного времени Оптимизация процесса подготовки и согласования сценария мероприятия (тематического концерта)

Оптимизация процесса подготовки и согласования сценария мероприятия (тематического концерта) Зубная паста

Зубная паста Җөмлә. Предложение

Җөмлә. Предложение Воздушная перспектива

Воздушная перспектива Бал в честь женитьбы Карла IV (Безумного) и Изабеллы Баварской

Бал в честь женитьбы Карла IV (Безумного) и Изабеллы Баварской Основные особенности привлечения финансирования для проектов государственно-частного партнерства

Основные особенности привлечения финансирования для проектов государственно-частного партнерства Робота з елементами форми

Робота з елементами форми Край наш Севером зовется

Край наш Севером зовется Анализ использования методов искусственного интеллекта в процессах управления взаимодействием с клиентами коммерческого банка

Анализ использования методов искусственного интеллекта в процессах управления взаимодействием с клиентами коммерческого банка ОСТЕОПОРОЗ

ОСТЕОПОРОЗ