Содержание

- 2. Под защитой информации понимается совокупность мероприятий, направленных на обеспечение конфиденциальности и целостности обрабатываемой информации, а также

- 3. Суть принципа заключается в постоянном контроле функционирования системы, выявлении слабых мест, потенциально возможных каналов утечки информации

- 4. Наибольший эффект достигается в том случае, когда все используемые средства, методы и мероприятия объединяются в единый,

- 5. Требования к системе защиты информации: централизованность; процесс управления всегда централизован, в то время как структура системы,

- 6. простота технического обслуживания и “прозрачность” средства защиты для пользователей; минимальный набор привилегий, необходимых для работы каждого

- 7. Цели и задачи, принципы построения и требования к системе защиты информации Результаты действий на каждом этапе

- 8. ПОРЯДОК ДЕЙСТВИЙ ПО ОБЕСПЕЧЕНИЮ БЕЗОПАСНОСТИ КОММЕРЧЕСКОЙ ТАЙНЫ

- 10. Скачать презентацию

Слайд 2Под защитой информации понимается совокупность мероприятий, направленных на обеспечение конфиденциальности и целостности

Под защитой информации понимается совокупность мероприятий, направленных на обеспечение конфиденциальности и целостности

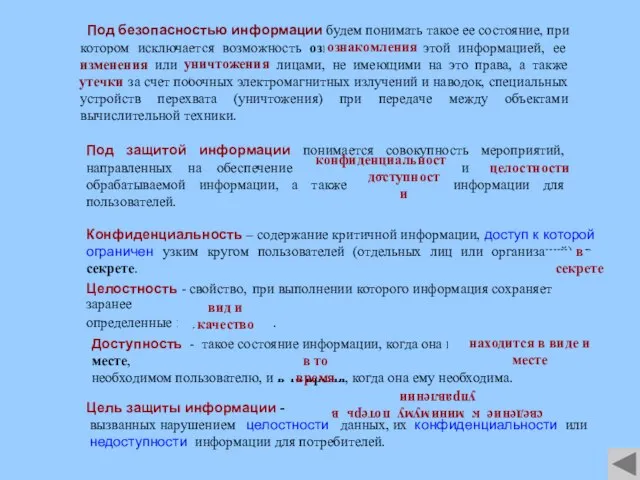

Под безопасностью информации будем понимать такое ее состояние, при котором исключается возможность ознакомления с этой информацией, ее изменения или уничтожения лицами, не имеющими на это права, а также утечки за счет побочных электромагнитных излучений и наводок, специальных устройств перехвата (уничтожения) при передаче между объектами вычислительной техники.

ознакомления

изменения

уничтожения

утечки

конфиденциальности

целостности

доступности

Конфиденциальность – содержание критичной информации, доступ к которой

ограничен узким кругом пользователей (отдельных лиц или организаций), в секрете.

Целостность - свойство, при выполнении которого информация сохраняет заранее

определенные вид и качество.

Доступность - такое состояние информации, когда она находится в виде и месте,

необходимом пользователю, и в то время, когда она ему необходима.

Цель защиты информации - сведение к минимуму потерь в управлении,

вызванных нарушением целостности данных, их конфиденциальности или

недоступности информации для потребителей.

вид и качество

находится в виде и месте

в секрете

в то время

сведение к минимуму потерь в управлении

Слайд 3Суть принципа заключается в постоянном контроле функционирования системы,

выявлении слабых мест, потенциально

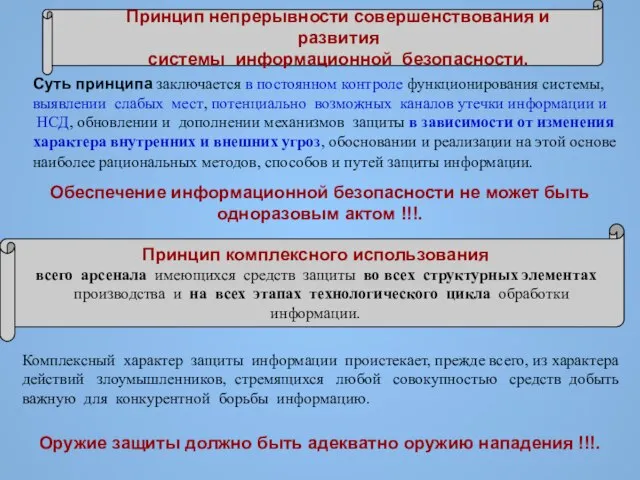

Суть принципа заключается в постоянном контроле функционирования системы,

выявлении слабых мест, потенциально

НСД, обновлении и дополнении механизмов защиты в зависимости от изменения

характера внутренних и внешних угроз, обосновании и реализации на этой основе

наиболее рациональных методов, способов и путей защиты информации.

Обеспечение информационной безопасности не может быть

одноразовым актом !!!.

Оружие защиты должно быть адекватно оружию нападения !!!.

Комплексный характер защиты информации проистекает, прежде всего, из характера

действий злоумышленников, стремящихся любой совокупностью средств добыть

важную для конкурентной борьбы информацию.

Принцип непрерывности совершенствования и развития

системы информационной безопасности.

Принцип комплексного использования

всего арсенала имеющихся средств защиты во всех структурных элементах

производства и на всех этапах технологического цикла обработки информации.

Слайд 4Наибольший эффект достигается в том случае, когда все используемые средства, методы

и

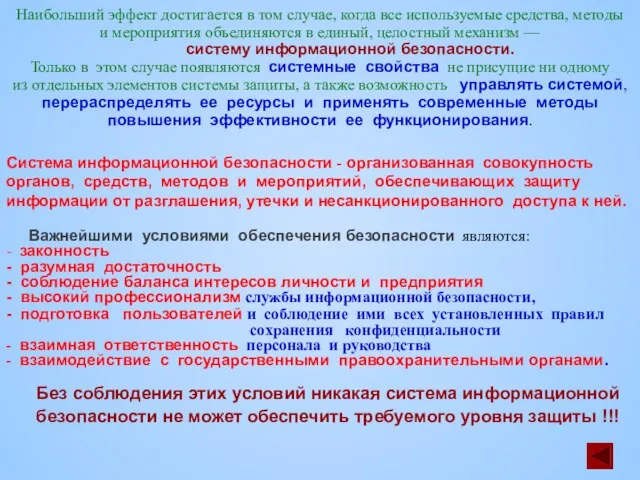

Наибольший эффект достигается в том случае, когда все используемые средства, методы

и

систему информационной безопасности.

Только в этом случае появляются системные свойства не присущие ни одному

из отдельных элементов системы защиты, а также возможность управлять системой,

перераспределять ее ресурсы и применять современные методы

повышения эффективности ее функционирования.

Система информационной безопасности - организованная совокупность

органов, средств, методов и мероприятий, обеспечивающих защиту

информации от разглашения, утечки и несанкционированного доступа к ней.

Важнейшими условиями обеспечения безопасности являются:

- законность

- разумная достаточность

- соблюдение баланса интересов личности и предприятия

- высокий профессионализм службы информационной безопасности,

- подготовка пользователей и соблюдение ими всех установленных правил

сохранения конфиденциальности

- взаимная ответственность персонала и руководства

- взаимодействие с государственными правоохранительными органами.

Без соблюдения этих условий никакая система информационной

безопасности не может обеспечить требуемого уровня защиты !!!

Слайд 5 Требования к системе защиты информации:

централизованность; процесс управления всегда централизован,

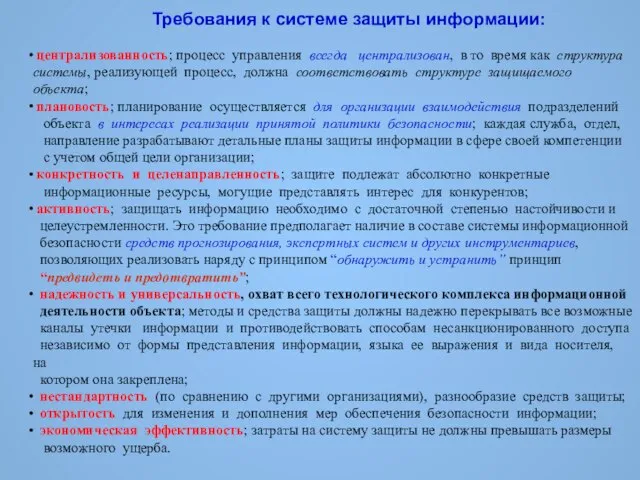

Требования к системе защиты информации:

централизованность; процесс управления всегда централизован,

системы, реализующей процесс, должна соответствовать структуре защищаемого объекта;

плановость; планирование осуществляется для организации взаимодействия подразделений

объекта в интересах реализации принятой политики безопасности; каждая служба, отдел,

направление разрабатывают детальные планы защиты информации в сфере своей компетенции

с учетом общей цели организации;

конкретность и целенаправленность; защите подлежат абсолютно конкретные

информационные ресурсы, могущие представлять интерес для конкурентов;

активность; защищать информацию необходимо с достаточной степенью настойчивости и

целеустремленности. Это требование предполагает наличие в составе системы информационной

безопасности средств прогнозирования, экспертных систем и других инструментариев,

позволяющих реализовать наряду с принципом “обнаружить и устранить” принцип

“предвидеть и предотвратить”;

надежность и универсальность, охват всего технологического комплекса информационной

деятельности объекта; методы и средства защиты должны надежно перекрывать все возможные

каналы утечки информации и противодействовать способам несанкционированного доступа

независимо от формы представления информации, языка ее выражения и вида носителя, на

котором она закреплена;

нестандартность (по сравнению с другими организациями), разнообразие средств защиты;

открытость для изменения и дополнения мер обеспечения безопасности информации;

экономическая эффективность; затраты на систему защиты не должны превышать размеры

возможного ущерба.

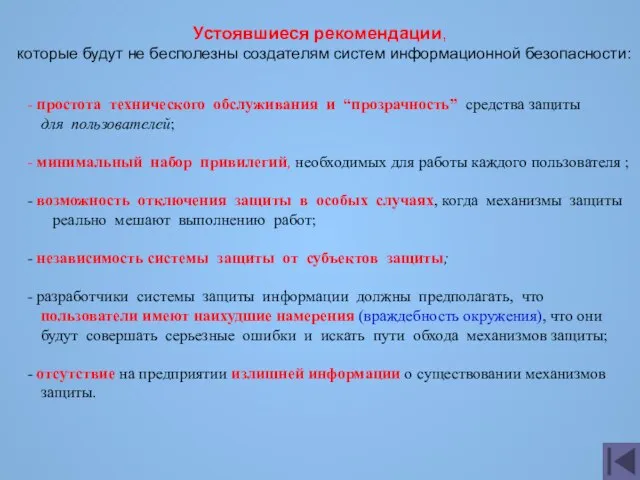

Слайд 6

простота технического обслуживания и “прозрачность” средства защиты

для пользователей;

простота технического обслуживания и “прозрачность” средства защиты

для пользователей;

возможность отключения защиты в особых случаях, когда механизмы защиты

реально мешают выполнению работ;

независимость системы защиты от субъектов защиты;

разработчики системы защиты информации должны предполагать, что

пользователи имеют наихудшие намерения (враждебность окружения), что они

будут совершать серьезные ошибки и искать пути обхода механизмов защиты;

отсутствие на предприятии излишней информации о существовании механизмов

защиты.

Устоявшиеся рекомендации,

которые будут не бесполезны создателям систем информационной безопасности:

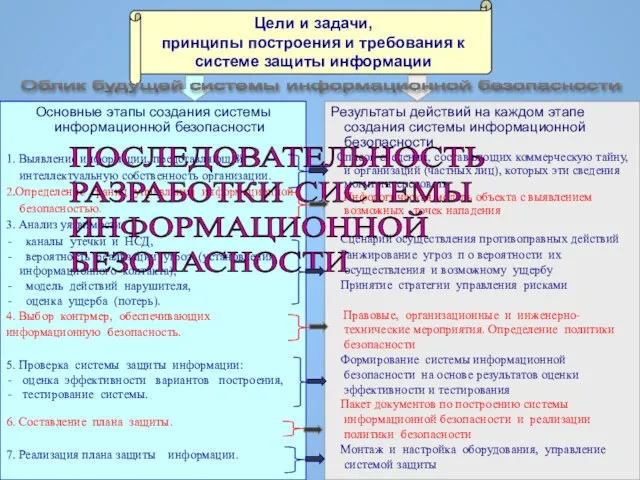

Слайд 7Цели и задачи,

принципы построения и требования к системе защиты информации

Результаты действий на

Цели и задачи,

принципы построения и требования к системе защиты информации

Результаты действий на

Список сведений, составляющих коммерческую тайну, и организаций (частных лиц), которых эти сведения могут интересовать

Инфологическая модель объекта с выявлением возможных точек нападения

Сценарий осуществления противоправных действий

Ранжирование угроз п о вероятности их осуществления и возможному ущербу

Принятие стратегии управления рисками

Правовые, организационные и инженерно-технические мероприятия. Определение политики безопасности

Формирование системы информационной безопасности на основе результатов оценки эффективности и тестирования

Пакет документов по построению системы информационной безопасности и реализации политики безопасности

Монтаж и настройка оборудования, управление системой защиты

Основные этапы создания системы информационной безопасности

1. Выявление информации, представляющей интеллектуальную собственность организации.

2.Определение границ управления информационной безопасностью.

3. Анализ уязвимости:

каналы утечки и НСД,

вероятность реализации угроз (установления информационного контакта),

модель действий нарушителя,

оценка ущерба (потерь).

4. Выбор контрмер, обеспечивающих

информационную безопасность.

5. Проверка системы защиты информации:

оценка эффективности вариантов построения,

тестирование системы.

6. Составление плана защиты.

7. Реализация плана защиты информации.

ПОСЛЕДОВАТЕЛЬНОСТЬ

РАЗРАБОТКИ СИСТЕМЫ

ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

Облик будущей системы информационной безопасности

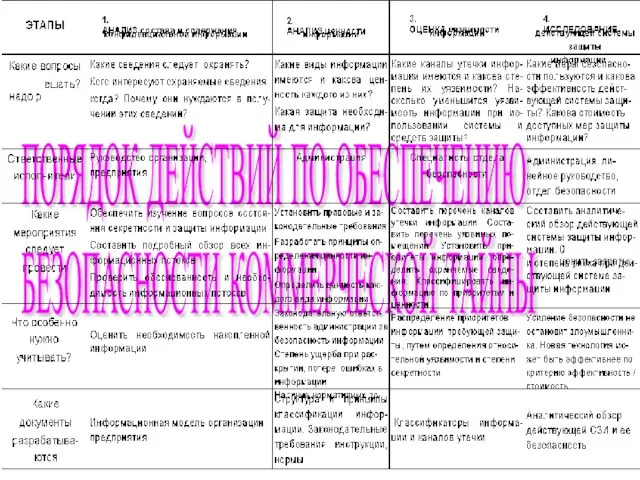

Слайд 8ПОРЯДОК ДЕЙСТВИЙ ПО ОБЕСПЕЧЕНИЮ

БЕЗОПАСНОСТИ КОММЕРЧЕСКОЙ ТАЙНЫ

ПОРЯДОК ДЕЙСТВИЙ ПО ОБЕСПЕЧЕНИЮ

БЕЗОПАСНОСТИ КОММЕРЧЕСКОЙ ТАЙНЫ

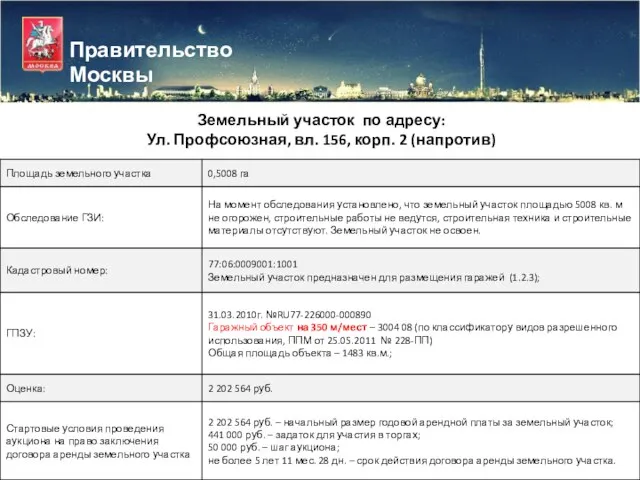

Характеристика стран восточной Европы

Характеристика стран восточной Европы Правительство Москвы

Правительство Москвы Психолого – педагогическая служба в образовательном процессе

Психолого – педагогическая служба в образовательном процессе Стандарты кредитной надежности

Стандарты кредитной надежности Методика оценки командной эффективности. Социальные драйверы командной эффективности

Методика оценки командной эффективности. Социальные драйверы командной эффективности T-fest

T-fest Студенты-гуманитарии и вытеснение “систематического” мышления “поисковым”:к постановке проблемы

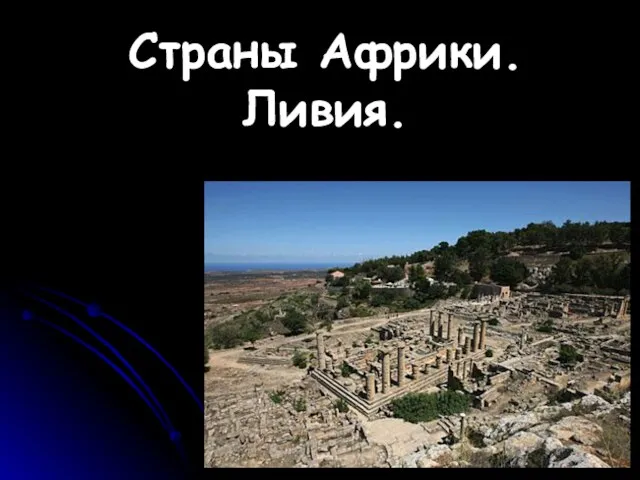

Студенты-гуманитарии и вытеснение “систематического” мышления “поисковым”:к постановке проблемы Презентация на тему Страны Африки. Ливия

Презентация на тему Страны Африки. Ливия  Проведение недель профессионального мастерства как форма коллективной методической работы

Проведение недель профессионального мастерства как форма коллективной методической работы  OpenOffice.org Writer

OpenOffice.org Writer GK120产品保养调整介绍

GK120产品保养调整介绍 Таргетированная реклама

Таргетированная реклама Musical Crossword

Musical Crossword Работа с контурной картой возраст гор

Работа с контурной картой возраст гор Учимся рисовать гуашью букет подсолнухов

Учимся рисовать гуашью букет подсолнухов ВИДЫ ТЕПЛОПЕРЕДАЧИ

ВИДЫ ТЕПЛОПЕРЕДАЧИ 23 февраля День защитника Отечества

23 февраля День защитника Отечества Растения Красной книги

Растения Красной книги Интегрированный урок в начальной школе

Интегрированный урок в начальной школе Курск Малая родина моя

Курск Малая родина моя Organic therapy

Organic therapy Приходи в Диснейленд

Приходи в Диснейленд אנחנו רוצים מחברות חדשות

אנחנו רוצים מחברות חדשות Христианская семья

Христианская семья Изготовление ящика для инструментов

Изготовление ящика для инструментов Воспитательный потенциал семьи

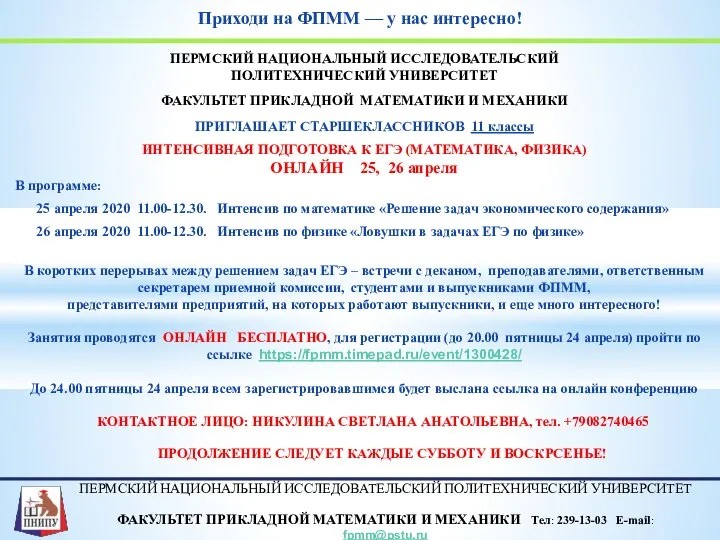

Воспитательный потенциал семьи Приходи на ФПММ — у нас интересно!

Приходи на ФПММ — у нас интересно! Биография Ф. И. Тютчева

Биография Ф. И. Тютчева