Содержание

- 2. ISO 15408 Стандарты о достаточности защиты ….. Для принятия решения о достаточности требований безопасности ….. важно,

- 3. Основные принципы: …достаточность предложенных мер безопасности должна быть продемонстрирована…. Определяются требования, направленные на обеспечение …достаточности…эксплуатационной документации,

- 4. ГОСТ Р ИСО/МЭК 18045 Оценщик должен исследовать политики обеспечения конфиденциальности и целостности при их разработке, чтобы

- 5. Необходимо сделать заключение о том, описаны ли эти политики в документации по ИБ разработки, совместимы ли

- 6. ГОСТ Р ИСО/МЭК 17799-2005г. (27002) Политику информационной безопасности следует пересматривать с запланированным интервалом или при существенных

- 7. В. Конявский * Информация со временем начинает устаревать, т.е. цена ее уменьшается. За условие достаточности защиты

- 8. А. Щеглов * Требования к достаточности (полноте, применительно к условиям использования) набора механизмов защиты определены документом

- 9. А. Щеглов * Например о доступе: должен осуществляться контроль подключения ресурсов, в частности устройств, в соответствии

- 10. В тоже время: …защиту информации принято считать достаточной, если затраты на ее преодоление превышают ожидаемую ценность

- 11. ГОРДЕЙЧИК Фактически предложил подход, связанный с оценкой рисков невыполнения требований регуляторов…. То есть, если оценить риск

- 12. * Можно таким же образом подойти к оценке достаточности при невыполнении требований международного законодательства (PCI DSS,

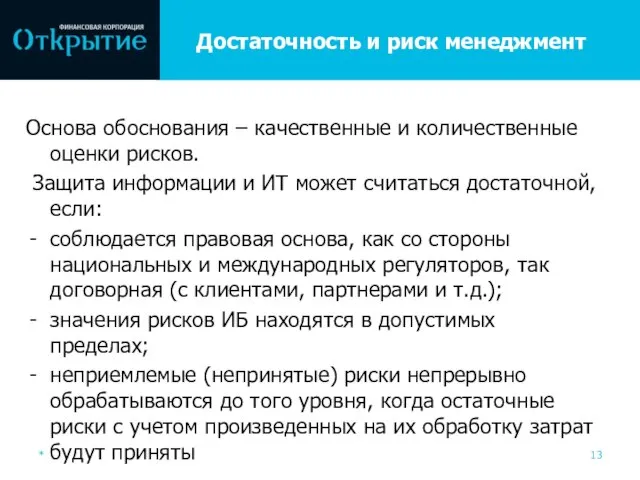

- 13. Достаточность и риск менеджмент Основа обоснования – качественные и количественные оценки рисков. Защита информации и ИТ

- 15. Скачать презентацию

Аудитория Odnoklassniki.ruДекабрь 2011

Аудитория Odnoklassniki.ruДекабрь 2011 Презентация на тему Детство опаленное войной

Презентация на тему Детство опаленное войной Курящий некурящего жалит

Курящий некурящего жалит Презентация №1

Презентация №1 Центра стратегического развития дирекции по маркетингу. Оперативный отчет

Центра стратегического развития дирекции по маркетингу. Оперативный отчет Напорные станционные водоводы. Лекция 19

Напорные станционные водоводы. Лекция 19 Антакольский Марк Матвеевич.

Антакольский Марк Матвеевич. Нематериальные активы организации

Нематериальные активы организации Модный костюм

Модный костюм СИСТЕМА УПРАВЛЕНИЯ БАЗАМИ ДАННЫХ МОДЕЛИРОВАНИЕ И ФОРМАЛИЗАЦИЯ

СИСТЕМА УПРАВЛЕНИЯ БАЗАМИ ДАННЫХ МОДЕЛИРОВАНИЕ И ФОРМАЛИЗАЦИЯ ВОТ ОПЯТЬ ЗВЕНИТ ЗВОНОК, ПРИГЛАШАЕТ НА УРОК. ПОСТАРАЙТЕСЬ ВСЁ ПОНЯТЬ, И О НОВЕНЬКОМ УЗНАТЬ. КАЖДЫЙ ХОЧЕТ ПОЛУЧАТЬ, ТОЛЬКО ЛИШЬ ОТМЕТ

ВОТ ОПЯТЬ ЗВЕНИТ ЗВОНОК, ПРИГЛАШАЕТ НА УРОК. ПОСТАРАЙТЕСЬ ВСЁ ПОНЯТЬ, И О НОВЕНЬКОМ УЗНАТЬ. КАЖДЫЙ ХОЧЕТ ПОЛУЧАТЬ, ТОЛЬКО ЛИШЬ ОТМЕТ Свойства личности и структура личности, интегральные характеристики

Свойства личности и структура личности, интегральные характеристики Крылов И.А. Жизнь и творчество

Крылов И.А. Жизнь и творчество Омутнинский район вчера, сегодня, завтра

Омутнинский район вчера, сегодня, завтра животноводство

животноводство 1С-Рейтинг: Элеватордля 1С:Предприятие 8Учет зерна и производимой продукции на зерноперерабатывающих предприятиях и зернохранил

1С-Рейтинг: Элеватордля 1С:Предприятие 8Учет зерна и производимой продукции на зерноперерабатывающих предприятиях и зернохранил Государственная (итоговая) аттестация выпускников 9-х классов общеобразовательных учреждений Тверской области в 2009 году

Государственная (итоговая) аттестация выпускников 9-х классов общеобразовательных учреждений Тверской области в 2009 году Oтчет по площадке Cентябрь 2011

Oтчет по площадке Cентябрь 2011 С.Д. Довлатов

С.Д. Довлатов Право

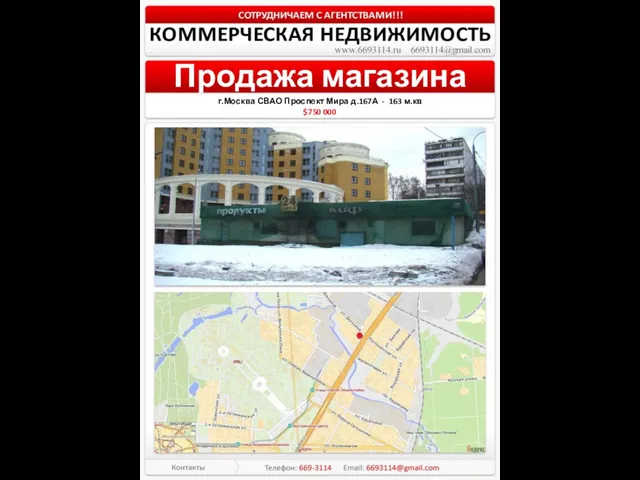

Право Продажа магазина

Продажа магазина Создание мультимедийной интерактивной презентации

Создание мультимедийной интерактивной презентации Сезонные изменения в природе. Весна. Гнездование птиц

Сезонные изменения в природе. Весна. Гнездование птиц Социальные нормы Канады

Социальные нормы Канады Кредитные риски

Кредитные риски Скульптура Сибирский лес

Скульптура Сибирский лес Щелкунчик и мышиный король

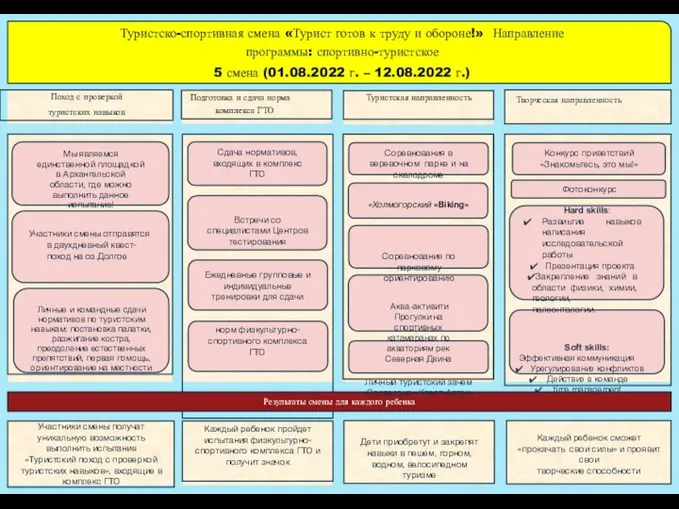

Щелкунчик и мышиный король Туристско-спортивная смена Турист готов к труду и обороне!

Туристско-спортивная смена Турист готов к труду и обороне!