Организация работ по технической защите информационных систем персональных данных Слётова Елена Вячеславовна специалист отдела

Содержание

- 2. План выступления Структура законодательства в сфере защиты персональных данных Последствия невыполнения Обеспечение безопасности перс. данных с

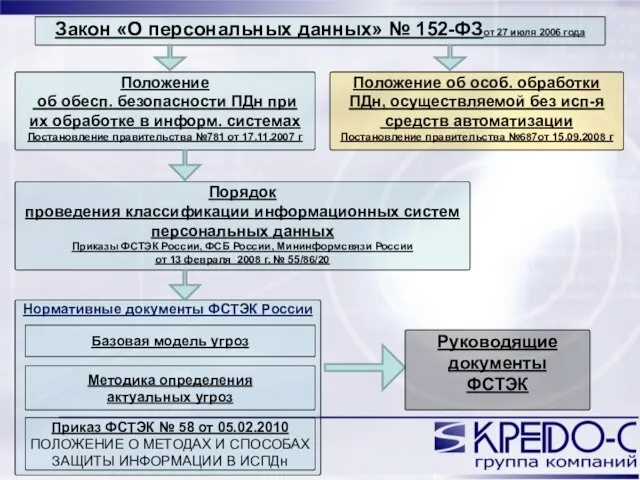

- 3. Закон «О персональных данных» № 152-ФЗот 27 июля 2006 года Положение об обесп. безопасности ПДн при

- 4. Последствия невыполнения Уголовная, административная, дисциплинарная ответственность Обоснованные судебные иски от субъектов персональных данных Недобросовестная конкуренция Репутационные

- 5. Меры защиты информации Организационные Охрана помещения (физические) Технические защита от НСД защита от утечки по техническим

- 6. Алгоритм выполнения работ 1) Обследование 2) Организационные мероприятия 3) Построение и ввод в действие СЗПДн

- 7. Мероприятия Инвентаризация ИСПДн инвентаризационная комиссия Перечень информационных систем (ресурсов) с указанием владельца системы и ответственного за

- 8. Мероприятия Разработка модели нарушителя и модели угроз базовая модель угроз ФСТЭК методические рекомендации ФСБ Ограничение доступа

- 9. Мероприятия Разработка орг. документов: Приказ о начале обработки ПДн Положение об организации работы с ПДн Перечень

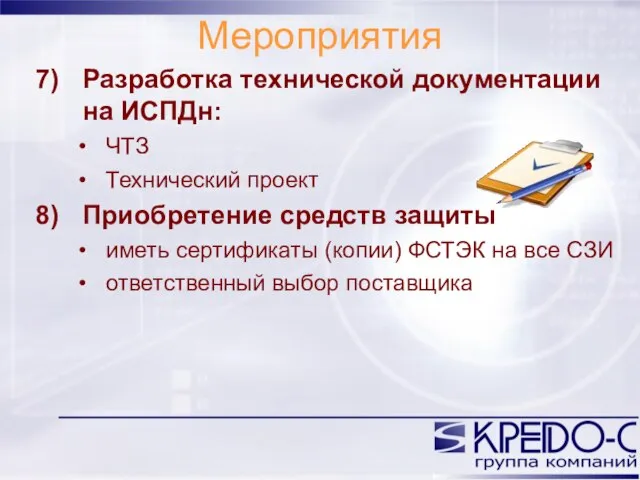

- 10. Мероприятия Разработка технической документации на ИСПДн: ЧТЗ Технический проект Приобретение средств защиты иметь сертификаты (копии) ФСТЭК

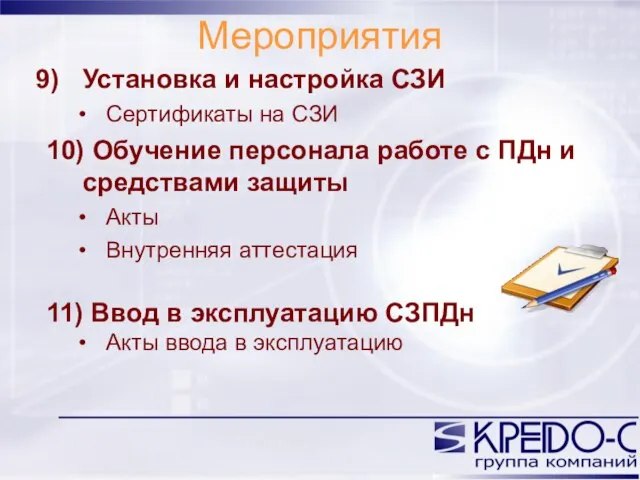

- 11. Мероприятия Установка и настройка СЗИ Сертификаты на СЗИ 10) Обучение персонала работе с ПДн и средствами

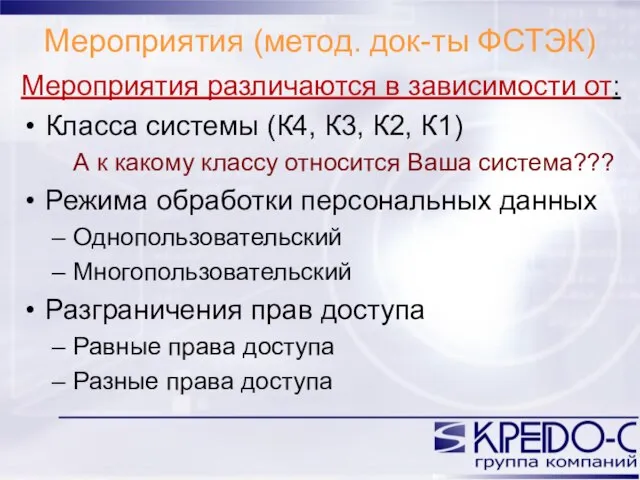

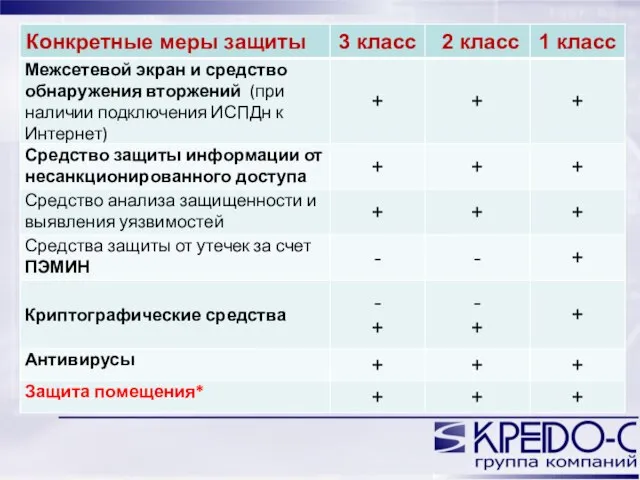

- 12. Мероприятия (метод. док-ты ФСТЭК) Мероприятия различаются в зависимости от: Класса системы (К4, К3, К2, К1) А

- 14. Средства защиты информации Должны быть сертифицированы ФСТЭК и (или) ФСБ Должны вводиться в эксплуатацию организацией, имеющей

- 15. Наши лицензии Лицензия ФСБ на оказание услуг в области шифрования информации Лицензия ФСБ на распространение шифровальных

- 16. СЗИ от НСД Обеспечивают контроль доступа к ИСПДн

- 17. Межсетевые экраны Обеспечивают безопасность ПДн при межсетевом взаимодействии (подключении к сети Интернет, либо другим локальным сетям

- 18. СЗИ от ТКУИ Обеспечивают защиту от утечек по ТК

- 19. И напоследок Все СЗИ должны устанавливаться ТОЛЬКО на лицензионную операционную систему!!!

- 21. Скачать презентацию

Понятие, предмет, метод и система гражданского права. Тема 1

Понятие, предмет, метод и система гражданского права. Тема 1 Лень - как психологическое явление

Лень - как психологическое явление Литература, музыка, живопись

Литература, музыка, живопись Презентация на тему Порядок и особенности производства дознания в сокращенной форме

Презентация на тему Порядок и особенности производства дознания в сокращенной форме  Презентация на тему Художники-передвижники

Презентация на тему Художники-передвижники  Сабантуй

Сабантуй Здоровый образ жизни (5 класс)

Здоровый образ жизни (5 класс) Метаморфозы в картинах художников

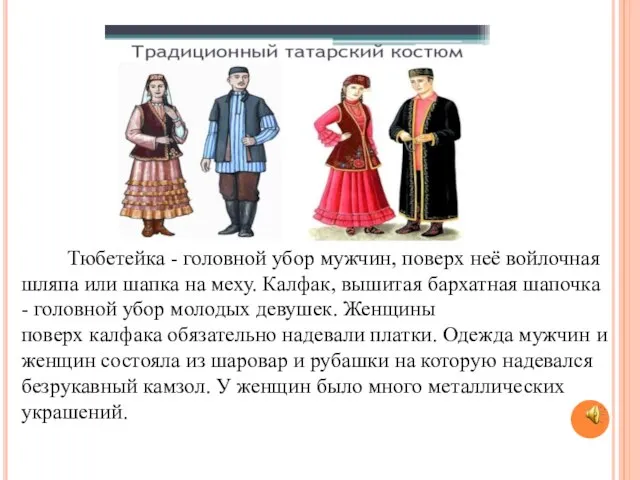

Метаморфозы в картинах художников Тюбетейка

Тюбетейка Материально-техническая база одно из условий эффективной реализации профильного обучения.

Материально-техническая база одно из условий эффективной реализации профильного обучения. Ответственность подростков за противоправные действия

Ответственность подростков за противоправные действия Использование административных источников для актуализации бизнес регистра в Кыргызской Республике

Использование административных источников для актуализации бизнес регистра в Кыргызской Республике Республика. Монархия

Республика. Монархия Реализация профильного обучения математике в условиях сельской школы.

Реализация профильного обучения математике в условиях сельской школы. Кафе Choco-latte

Кафе Choco-latte Отчет по проведению недели профмастерства по профессии Мастер отделочных строительных работ

Отчет по проведению недели профмастерства по профессии Мастер отделочных строительных работ Урок 23. Практическая работа

Урок 23. Практическая работа Проблема двигательной активности

Проблема двигательной активности Клинические исследования лекарственных средств в Российской Федерации в I квартале 2005 года

Клинические исследования лекарственных средств в Российской Федерации в I квартале 2005 года Классный часИдентификация 7 «Г»

Классный часИдентификация 7 «Г» Правовые основы брака и семьи 11 класс

Правовые основы брака и семьи 11 класс Лирика Ивана Алексеевича Бунина

Лирика Ивана Алексеевича Бунина Виды документации. Лекция №10

Виды документации. Лекция №10 Судейско-тренерский семинар МФД 2017 Баку (AZE)

Судейско-тренерский семинар МФД 2017 Баку (AZE) Фазы в развитии любви И. М. Сеченов

Фазы в развитии любви И. М. Сеченов «Семья, друзья и просто Я»

«Семья, друзья и просто Я» Переговоры как процесс: этапы, стратегии функции. Тема 1

Переговоры как процесс: этапы, стратегии функции. Тема 1 Инновационная деятельность учителя в контексте современной образовательной политики: требования времени и введение ФГОС Бонд

Инновационная деятельность учителя в контексте современной образовательной политики: требования времени и введение ФГОС Бонд