Содержание

- 2. Содержание Значение информационной безопасности Управление рисками Глубокая оборона Необходимые действия при защите от атак Десять законов

- 3. Последствия нарушения безопасности

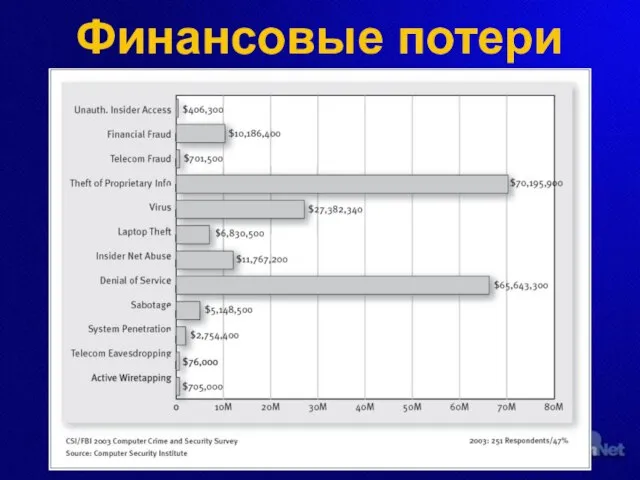

- 4. Финансовые потери

- 5. Содержание Значение информационной безопасности Управление рисками Глубокая оборона Необходимые действия при защите от атак Десять законов

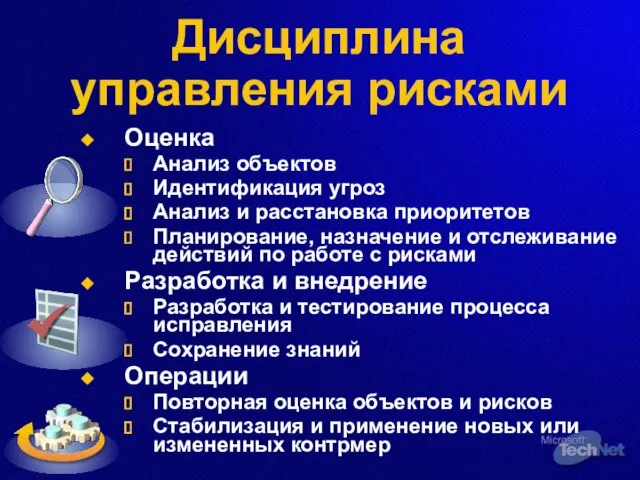

- 6. Дисциплина управления рисками Оценка Анализ объектов Идентификация угроз Анализ и расстановка приоритетов Планирование, назначение и отслеживание

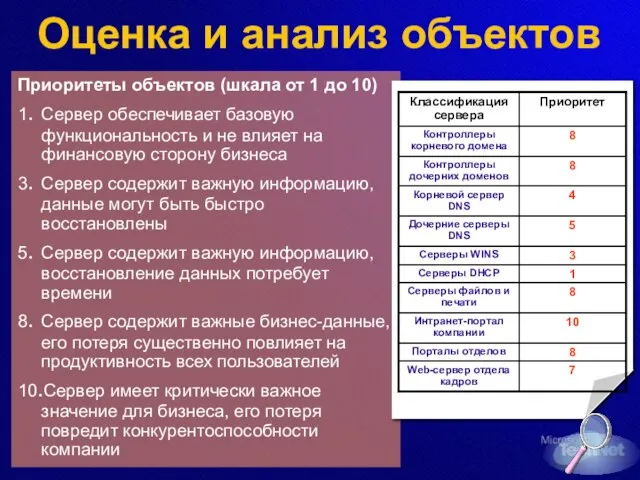

- 7. Приоритеты объектов (шкала от 1 до 10) 1. Сервер обеспечивает базовую функциональность и не влияет на

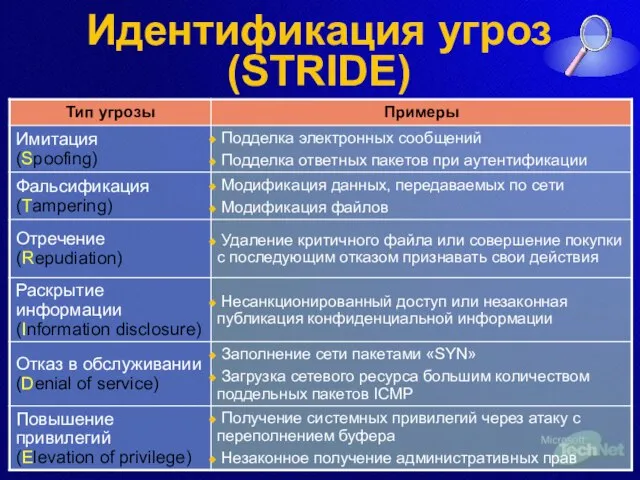

- 8. Идентификация угроз (STRIDE)

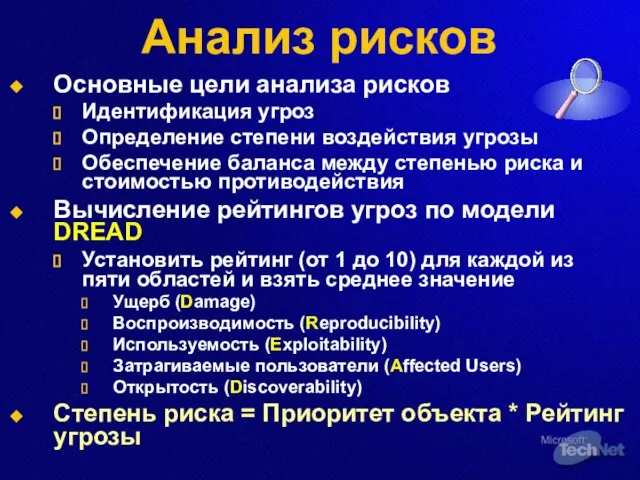

- 9. Анализ рисков Основные цели анализа рисков Идентификация угроз Определение степени воздействия угрозы Обеспечение баланса между степенью

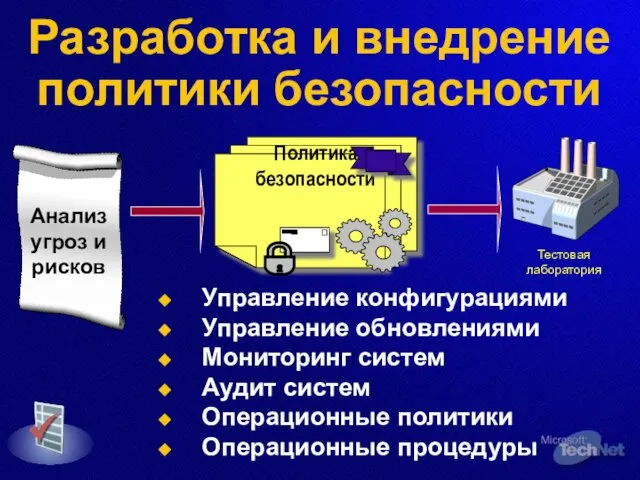

- 10. Разработка и внедрение политики безопасности Управление конфигурациями Управление обновлениями Мониторинг систем Аудит систем Операционные политики Операционные

- 11. Сохранение знаний и обучение Главный офис Сервисы Интернет LAN Тестовая лаборатория Формализация процесса накопления знаний и

- 12. Повторная оценка и изменения Главный офис Сервисы Интернет LAN Тестовая лаборатория При изменении или при появлении

- 13. Общая картина операций по управлению рисками Отслеживание Планирование Анализ Контроль Идентификация 1 2 3 5 4

- 14. Содержание Значение информационной безопасности Управление рисками Глубокая оборона Необходимые действия при защите от атак Десять законов

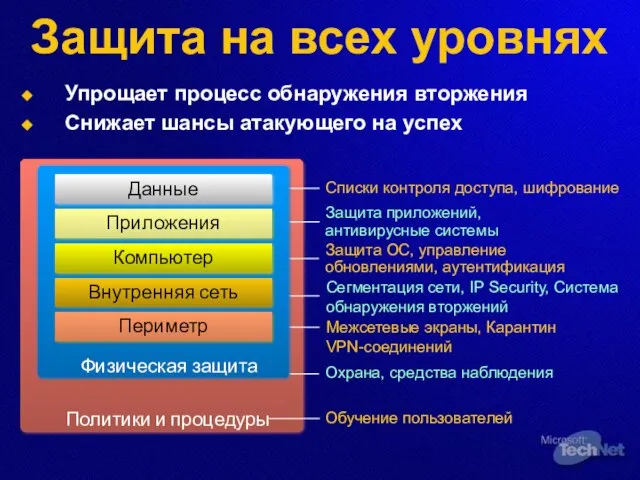

- 15. Защита на всех уровнях Упрощает процесс обнаружения вторжения Снижает шансы атакующего на успех Политики и процедуры

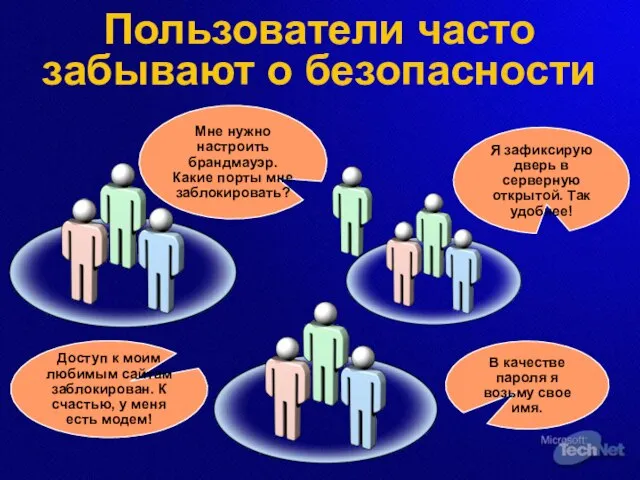

- 16. Пользователи часто забывают о безопасности В качестве пароля я возьму свое имя. Мне нужно настроить брандмауэр.

- 17. Социальный инжиниринг

- 18. Политики, процедуры и обучение

- 19. Воздействия при физическом доступе Установка вредного программного кода Демонтаж оборудования Порча оборудования Просмотр, изменение, удаление файлов

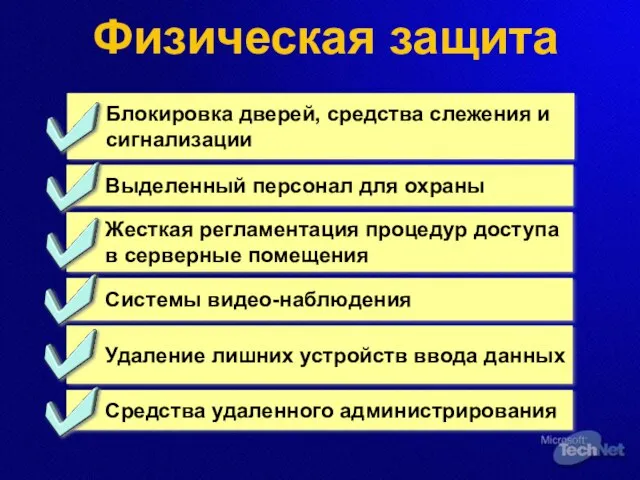

- 20. Физическая защита Блокировка дверей, средства слежения и сигнализации Выделенный персонал для охраны Жесткая регламентация процедур доступа

- 21. Филиал Периметр информационной системы В периметр системы входят подключения к Интернет Филиалам Сетям партнеров Мобильным пользователям

- 22. Филиал Компрометация периметра Направления атак через периметр: На сеть предприятия На мобильных пользователей От партнеров От

- 23. Филиал Защита периметра Средства и действия Межсетевые экраны Блокировка портов Трансляция IP-адресов Частные виртуальные сети (VPN)

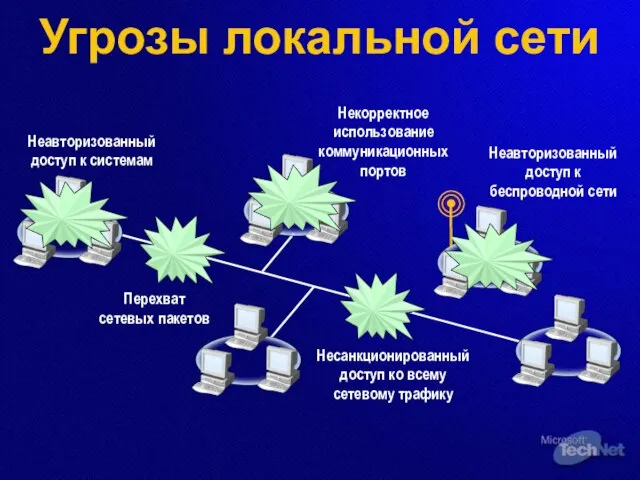

- 24. Угрозы локальной сети Неавторизованный доступ к системам Перехват сетевых пакетов Некорректное использование коммуникационных портов Несанкционированный доступ

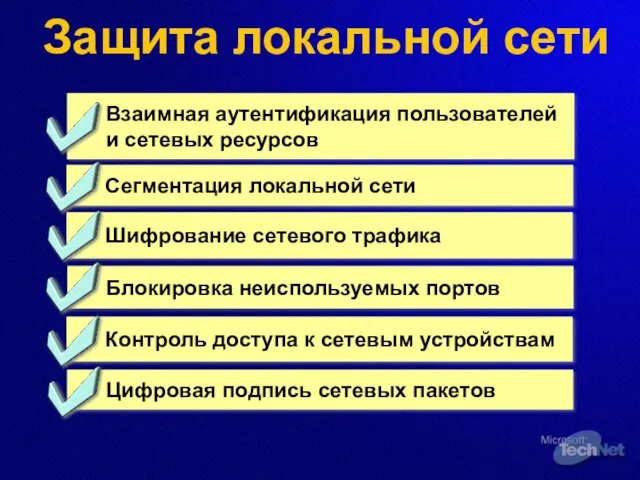

- 25. Защита локальной сети Взаимная аутентификация пользователей и сетевых ресурсов Сегментация локальной сети Шифрование сетевого трафика Контроль

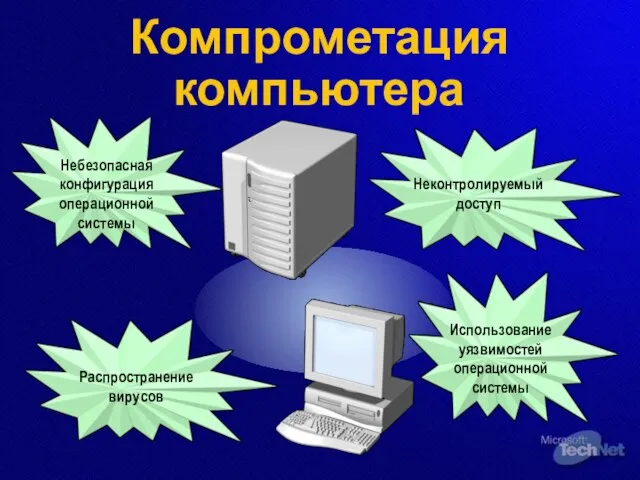

- 26. Компрометация компьютера Небезопасная конфигурация операционной системы Использование уязвимостей операционной системы Распространение вирусов

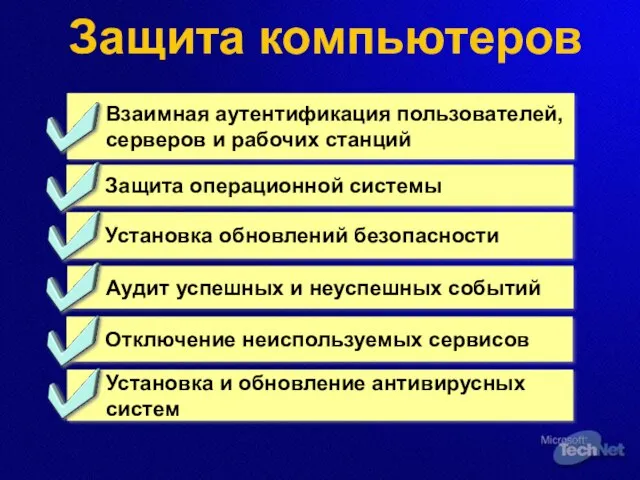

- 27. Защита компьютеров Взаимная аутентификация пользователей, серверов и рабочих станций Защита операционной системы Установка обновлений безопасности Отключение

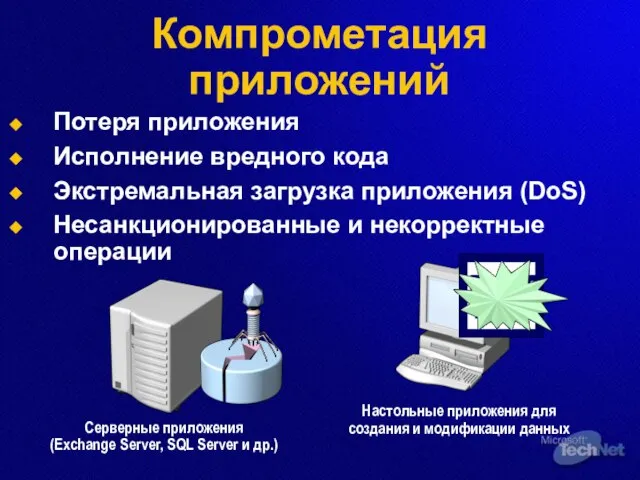

- 28. Компрометация приложений Настольные приложения для создания и модификации данных Серверные приложения (Exchange Server, SQL Server и

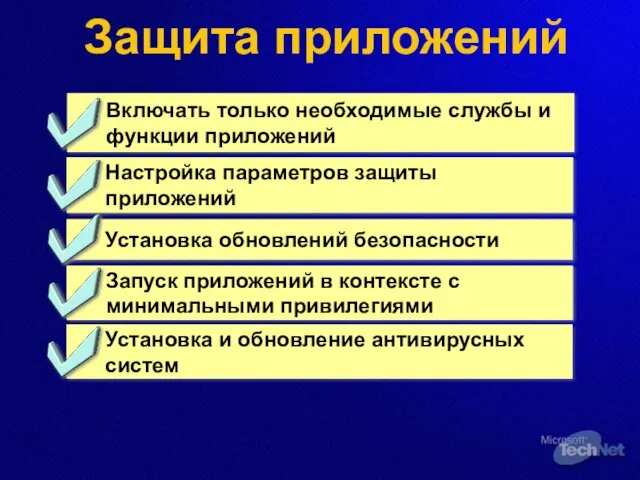

- 29. Защита приложений Включать только необходимые службы и функции приложений Настройка параметров защиты приложений Установка обновлений безопасности

- 30. Компрометация данных Документы Приложения Active Directory Просмотр, модификация или уничтожение информации Несанкционированный доступ к файлам хранилища

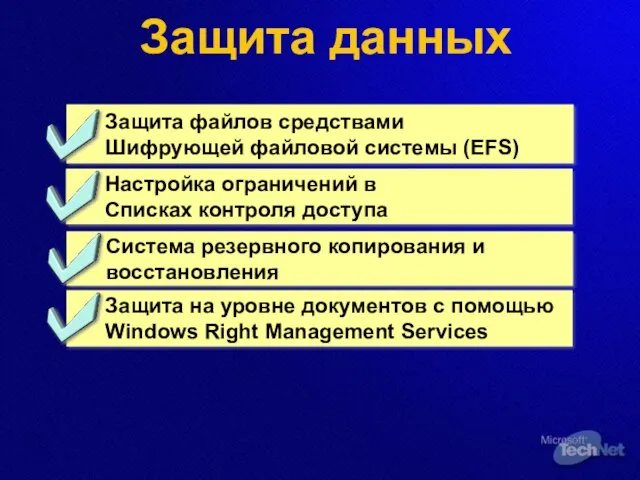

- 31. Защита данных Защита файлов средствами Шифрующей файловой системы (EFS) Настройка ограничений в Списках контроля доступа Система

- 32. Содержание Значение информационной безопасности Управление рисками Глубокая оборона Необходимые действия при защите от атак Десять законов

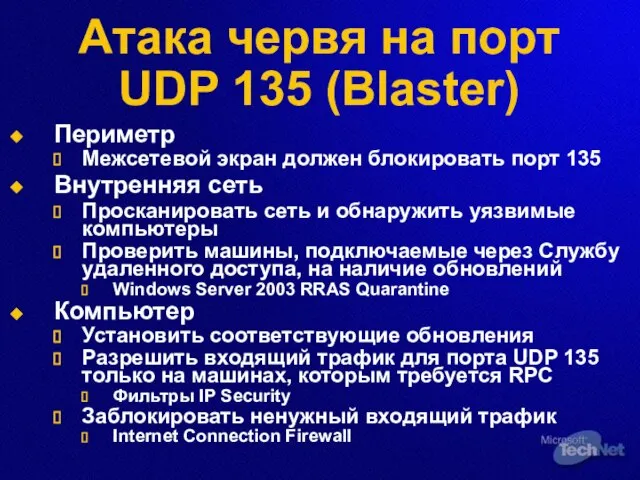

- 33. Атака червя на порт UDP 135 (Blaster) Периметр Межсетевой экран должен блокировать порт 135 Внутренняя сеть

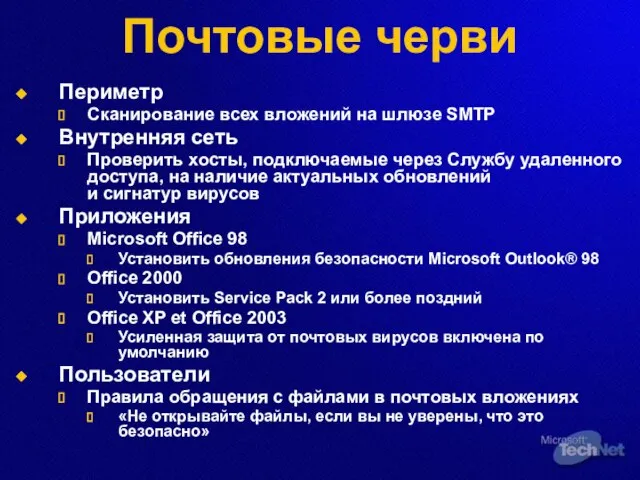

- 34. Почтовые черви Периметр Сканирование всех вложений на шлюзе SMTP Внутренняя сеть Проверить хосты, подключаемые через Службу

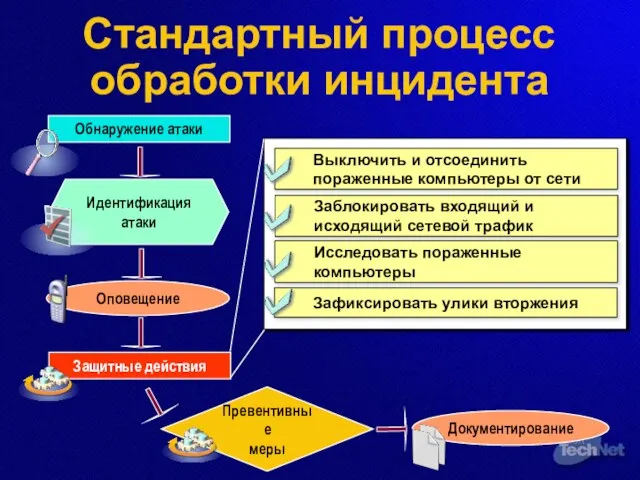

- 35. Стандартный процесс обработки инцидента Выключить и отсоединить пораженные компьютеры от сети Исследовать пораженные компьютеры Заблокировать входящий

- 36. Содержание Значение информационной безопасности Управление рисками Глубокая оборона Необходимые действия при защите от атак Десять законов

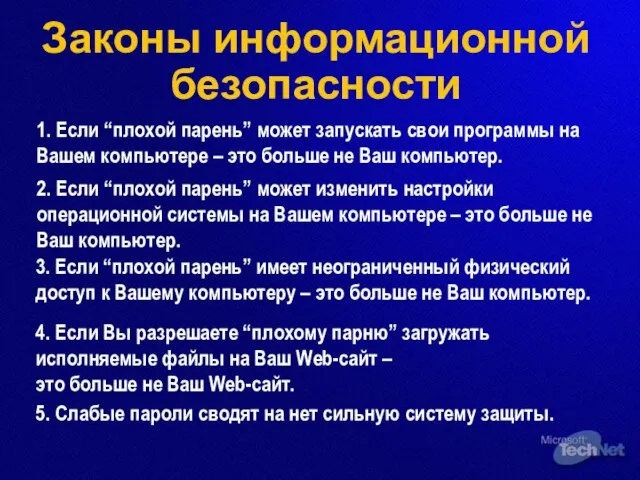

- 37. Законы информационной безопасности 1. Если “плохой парень” может запускать свои программы на Вашем компьютере – это

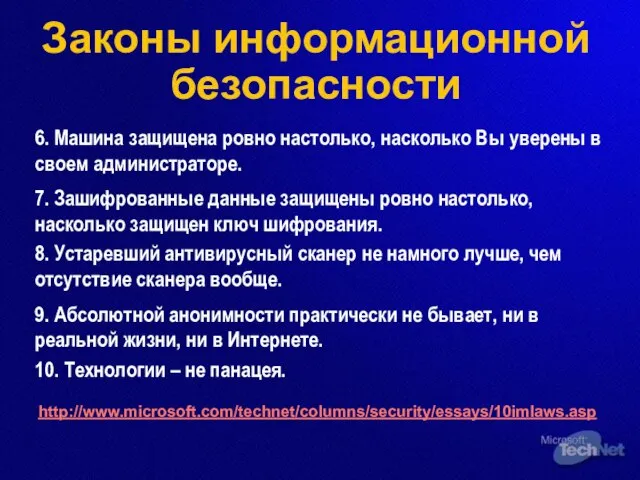

- 38. 6. Машина защищена ровно настолько, насколько Вы уверены в своем администраторе. 7. Зашифрованные данные защищены ровно

- 39. Информация Информационный ресурс Microsoft по безопасности www.microsoft.com/security Для профессионалов IT: www.microsoft.com/technet/security На русском языке: http://www.microsoft.com/rus/security Руководства

- 41. Скачать презентацию

Инфраструктурные инвестиции

Инфраструктурные инвестиции Културен туризъм: международен маркетинг Бележки към кръглата маса организирана от ПП ГЕРБ Асеновград, 23.06.09

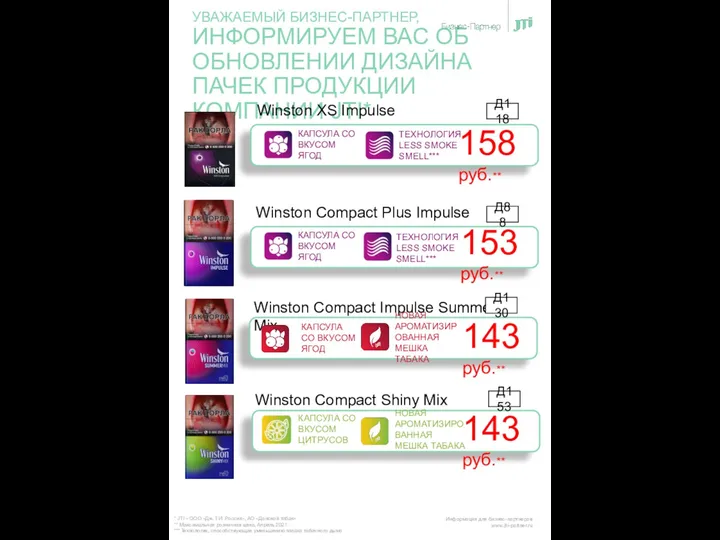

Културен туризъм: международен маркетинг Бележки към кръглата маса организирана от ПП ГЕРБ Асеновград, 23.06.09 Pos материалы гербион

Pos материалы гербион Презентация на тему Неофициальные символы России

Презентация на тему Неофициальные символы России CPA launches FOD

CPA launches FOD Методы и приборы разрушающего контроля, применяемые при обследовании

Методы и приборы разрушающего контроля, применяемые при обследовании ЖИЗНЬ И БЫТ В СРЕДНЕВЕКОВОМ ЗАМКЕ

ЖИЗНЬ И БЫТ В СРЕДНЕВЕКОВОМ ЗАМКЕ Презентация компании MOST Marketing«Франчайзинговый пакет: как разработать,чтобы привлечь франчайзи»

Презентация компании MOST Marketing«Франчайзинговый пакет: как разработать,чтобы привлечь франчайзи» Колористика при окрашивании волос. Тест

Колористика при окрашивании волос. Тест Предложение по летнему корпоративному отдыху на стадионе «Труд» (пос. «Старая Купавна»)

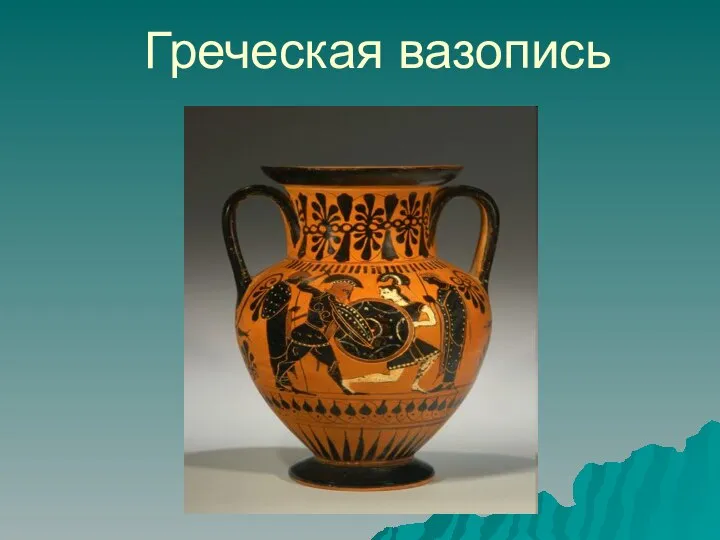

Предложение по летнему корпоративному отдыху на стадионе «Труд» (пос. «Старая Купавна») Греческая вазопись

Греческая вазопись Холод в нефтянной промышленности

Холод в нефтянной промышленности Урок-путешествие по разделу «Были-небылицы». Оценка достижений

Урок-путешествие по разделу «Были-небылицы». Оценка достижений LobbyWorks

LobbyWorks Самоиндукция

Самоиндукция Correct сommunication. Правильное общение

Correct сommunication. Правильное общение Тема: «Положение человека в системе животного мира. Эволюция гоминид».

Тема: «Положение человека в системе животного мира. Эволюция гоминид». Презентация на тему Выживание в природных условиях после аварии

Презентация на тему Выживание в природных условиях после аварии  ангелы

ангелы Интеллектуально-познавательная игра

Интеллектуально-познавательная игра Анализ применимости ПИК «СтОФ» для массовой оценки стоимости движимого имущества Тевелева Оксана Валерьевна тел: (499) 724-15-14, 8(903)208-

Анализ применимости ПИК «СтОФ» для массовой оценки стоимости движимого имущества Тевелева Оксана Валерьевна тел: (499) 724-15-14, 8(903)208- Fruit and vegetables

Fruit and vegetables Ты подвиг совершил во имя жизни на земле

Ты подвиг совершил во имя жизни на земле Обязательства из односторонних сделок и из действий в чужом интересе. Обязательства из договоров, не подлежащие судебной защите

Обязательства из односторонних сделок и из действий в чужом интересе. Обязательства из договоров, не подлежащие судебной защите ТВ - тюнеры

ТВ - тюнеры Применение программного комплекса CorPos (FORCE Technology Norway AS) для диагностики и прогнозирования коррозии на внутренних стенках газопров

Применение программного комплекса CorPos (FORCE Technology Norway AS) для диагностики и прогнозирования коррозии на внутренних стенках газопров Евгений Замятин

Евгений Замятин Characteristic of grain mass

Characteristic of grain mass