Слайд 3ОРГАНИЗАЦИЯ НАБОРА ДАННЫХ

Данные структурированы (запись учеников по алфавиту)

Данные неструктурированы (запись по мере

прихода в класс)

Слайд 4ОРГАНИЗАЦИЯ ПОИСКА

Последовательный поиск (последовательный перебор данных до нахождения нужного)

Поиск половинным делением (данные

делим пополам )

Блочный поиск (одноуровневая структура - блок одной тематики, но данные внутри не упорядочены)

Блочный поиск (многоуровневая – иерархическая – структура – организация поиска в файловой системе)

Слайд 5ПРАВОВАЯ ОХРАНА ИНФОРМАЦИИ

В настоящее время в России “законодательство в сфере информатизации”

охватывает по различным оценкам несколько сотен нормативно правовых актов. Из них можно выделить около десятка основных. Это, например,

Федеральный закон “Об информации, информатизации и защите информации” (от 20.02.95 г. № 24-ФЗ);

“О средствах массовой информации” (от 27.12.91 г. № 2124-I);

“О правовой охране программ для электронных вычислительных

машин и баз данных” (от 23.09.92 г. № 3523-I);

“Об авторском праве и смежных правах”

(от 09.07.93 г. № 5351-I) и др..

Слайд 6УГРОЗЫ ДЛЯ ЦИФРОВОЙ ИНФОРМАЦИИ

Кража или утечка

Разрушение, уничтожение информации

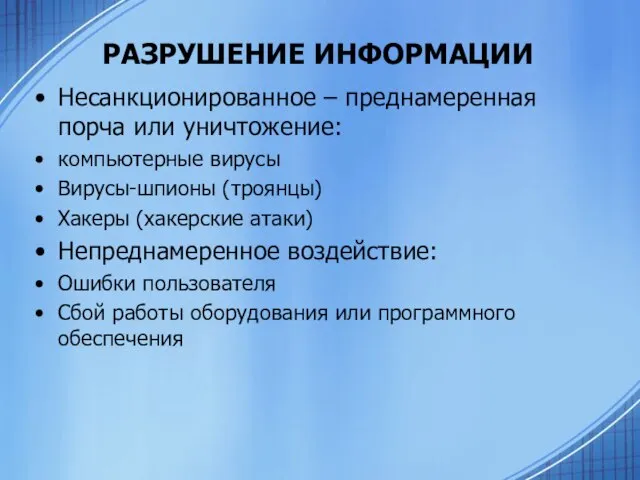

Слайд 7РАЗРУШЕНИЕ ИНФОРМАЦИИ

Несанкционированное – преднамеренная порча или уничтожение:

компьютерные вирусы

Вирусы-шпионы (троянцы)

Хакеры (хакерские

атаки)

Непреднамеренное воздействие:

Ошибки пользователя

Сбой работы оборудования или программного обеспечения

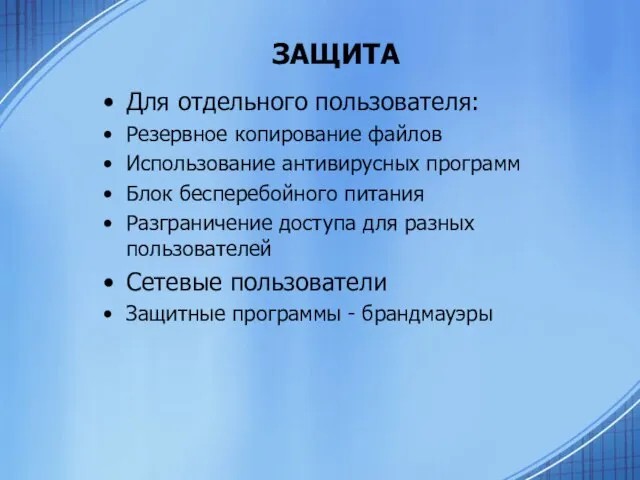

Слайд 8ЗАЩИТА

Для отдельного пользователя:

Резервное копирование файлов

Использование антивирусных программ

Блок бесперебойного питания

Разграничение доступа для разных

пользователей

Сетевые пользователи

Защитные программы - брандмауэры

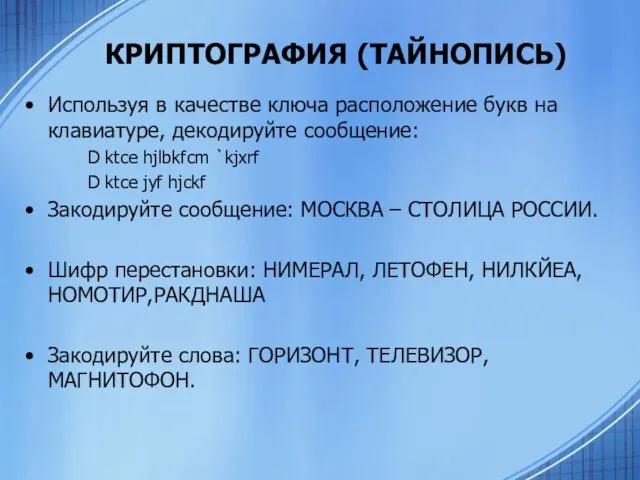

Слайд 9КРИПТОГРАФИЯ (ТАЙНОПИСЬ)

Используя в качестве ключа расположение букв на клавиатуре, декодируйте сообщение:

D ktce

hjlbkfcm `kjxrf

D ktce jyf hjckf

Закодируйте сообщение: МОСКВА – СТОЛИЦА РОССИИ.

Шифр перестановки: НИМЕРАЛ, ЛЕТОФЕН, НИЛКЙЕА, НОМОТИР,РАКДНАША

Закодируйте слова: ГОРИЗОНТ, ТЕЛЕВИЗОР, МАГНИТОФОН.

Услуги и продукты: данные по Гл. Дорожному управлению

Услуги и продукты: данные по Гл. Дорожному управлению Дыхание растений

Дыхание растений Исследование аудиторий СМИ г. Сыктывкара

Исследование аудиторий СМИ г. Сыктывкара Отсчет до кубка конфедераций

Отсчет до кубка конфедераций Ты - предприниматель2012

Ты - предприниматель2012 Презентация на тему Белый цвет

Презентация на тему Белый цвет Количество студентов ИТ-специальностей в российских вузах и ссузах

Количество студентов ИТ-специальностей в российских вузах и ссузах STARTglobal

STARTglobal Государственно-общественное управление российским образованием

Государственно-общественное управление российским образованием Аналитическая биохимия

Аналитическая биохимия Русско-турецкая война 1877-1878 гг. глазами В.В. Верещагина

Русско-турецкая война 1877-1878 гг. глазами В.В. Верещагина Литература барокко. Драматургия Жана Расина. Творчество Жана де Лафонтена.Творчество Вольтера

Литература барокко. Драматургия Жана Расина. Творчество Жана де Лафонтена.Творчество Вольтера www.ratsp.ru

www.ratsp.ru Меры имущественной поддержки субъектов малого и среднего предпринимательства и самозанятых граждан в городе Кировске

Меры имущественной поддержки субъектов малого и среднего предпринимательства и самозанятых граждан в городе Кировске RT Channel 100 МИЛЛИОНОВ Число просмотров роликов RT на канале YOUTUBE достигло 100 МИЛЛИОНОВ В начале декабря RT стал САМЫМ ПРОСМАТРИВАЕМЫМ КА

RT Channel 100 МИЛЛИОНОВ Число просмотров роликов RT на канале YOUTUBE достигло 100 МИЛЛИОНОВ В начале декабря RT стал САМЫМ ПРОСМАТРИВАЕМЫМ КА ИППП сегодня!

ИППП сегодня! Презентация на тему Драгоценные камни

Презентация на тему Драгоценные камни Презентация на тему Слуховой анализатор Орган равновесия

Презентация на тему Слуховой анализатор Орган равновесия Интерференция света 9 класс

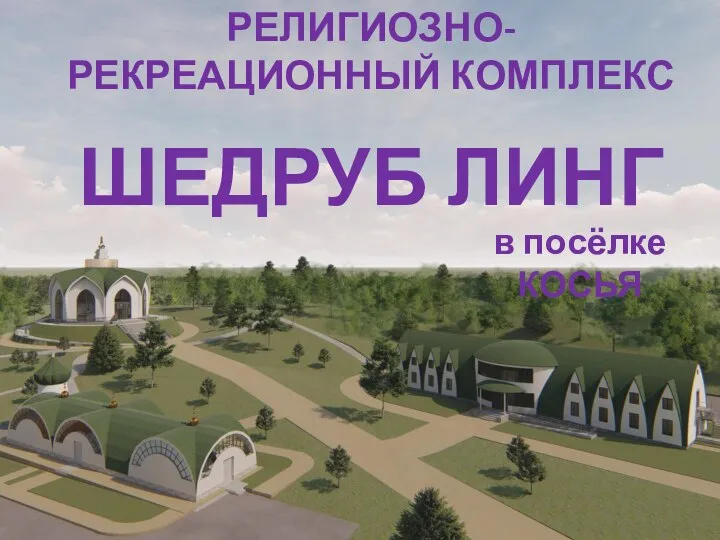

Интерференция света 9 класс Религиозно-рекреационный комплекс Шедруб линг в посёлке Косья

Религиозно-рекреационный комплекс Шедруб линг в посёлке Косья Заимствованные слова 6 класс

Заимствованные слова 6 класс Веселая Ярмарка для для настоящих мужчин и русских красавиц Туристического Комплекса «Ярославна»

Веселая Ярмарка для для настоящих мужчин и русских красавиц Туристического Комплекса «Ярославна» Предпринимательская деятельность граждан. Предпринимательская деятельность

Предпринимательская деятельность граждан. Предпринимательская деятельность Презентация на тему Использование энергии солнца на Земле

Презентация на тему Использование энергии солнца на Земле  Printsipy_organizatsii_sistemy_kontrolya_2022_mai_774_obschee

Printsipy_organizatsii_sistemy_kontrolya_2022_mai_774_obschee Алгоритмы циклическойструктуры, программирование на языке PascalЧасть 2

Алгоритмы циклическойструктуры, программирование на языке PascalЧасть 2 Презентация на тему Прощай, Азбука! 1 класс

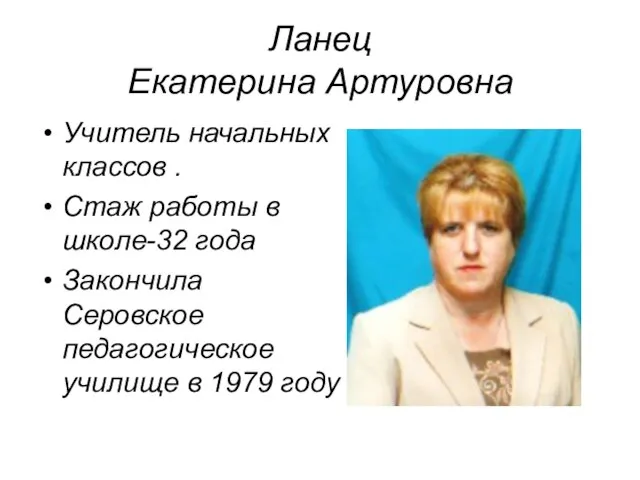

Презентация на тему Прощай, Азбука! 1 класс Ланец Екатерина Артуровна Учитель начальных классов . Стаж работы в школе-32 года Закончила Серовское педагогическое училище в 197

Ланец Екатерина Артуровна Учитель начальных классов . Стаж работы в школе-32 года Закончила Серовское педагогическое училище в 197