Слайд 2 Всеобщая осведомленность в необходимости обеспечения безопасности компьютерных систем растет по мере

того, как очень важные сервисы все больше и больше становятся зависимыми от взаимодействия компьютерных систем.

Слайд 3 Операционная система обеспечивает защиту механизмов прикладного уровня от неправильного использования, обхода

или навязывания ложной информации .

Потребность в

защищенных операционных

системах особенно важна

в современных компьютерных средах.

Слайд 4Мандатная безопасность

Мандатная политика безопасности - любая политика, логика и присвоение

атрибутов безопасности которой строго контролируются системным администратором политики безопасности.

С помощью мандатной безопасности можно реализовать политики безопасности на уровне предприятия.

Слайд 5Дискреционная политика безопасности

Дискреционная политика безопасности - любая политика, в которой

обычные пользователи могут принимать участие в определении функций политики и/или присвоении атрибутов безопасности.

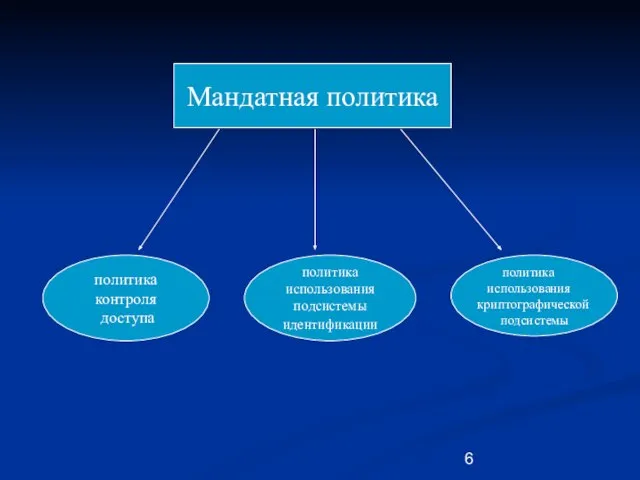

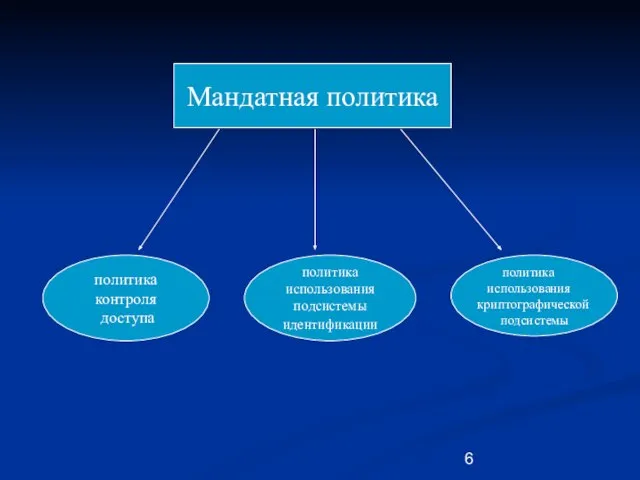

Слайд 6Мандатная политика

политика контроля

доступа

политика

использования

подсистемы

идентификации

политика

использования криптографической

подсистемы

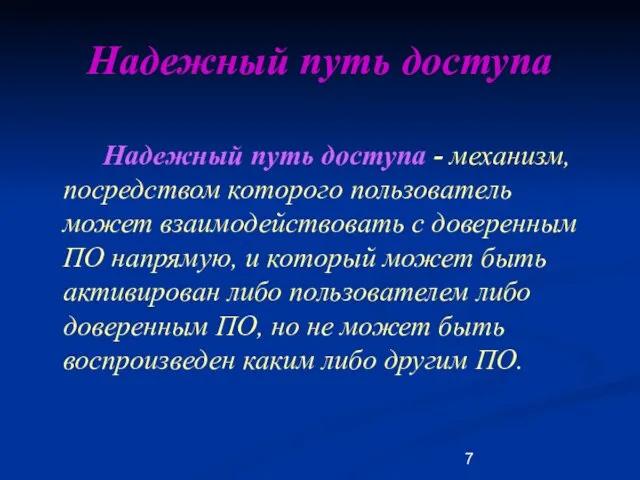

Слайд 7Надежный путь доступа

Надежный путь доступа - механизм, посредством которого пользователь может

взаимодействовать с доверенным ПО напрямую, и который может быть активирован либо пользователем либо доверенным ПО, но не может быть воспроизведен каким либо другим ПО.

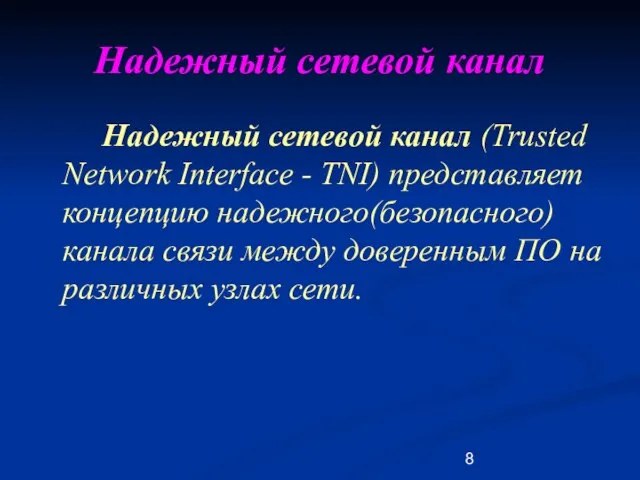

Слайд 8Надежный сетевой канал

Надежный сетевой канал (Trusted Network Interface - TNI)

представляет концепцию надежного(безопасного) канала связи между доверенным ПО на различных узлах сети.

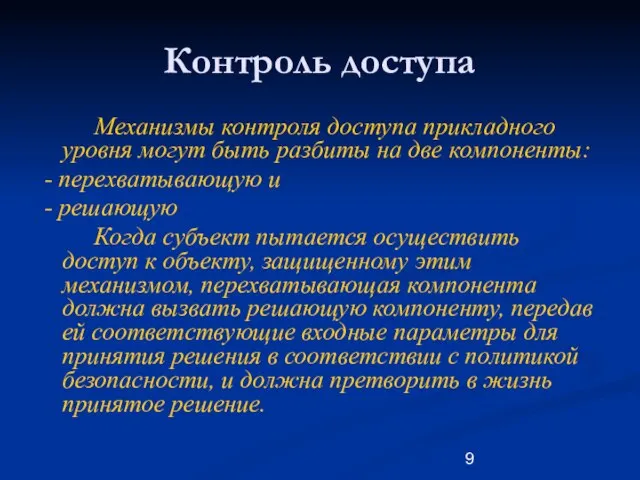

Слайд 9Контроль доступа

Механизмы контроля доступа прикладного уровня могут быть разбиты на две

компоненты:

- перехватывающую и

- решающую

Когда субъект пытается осуществить доступ к объекту, защищенному этим механизмом, перехватывающая компонента должна вызвать решающую компоненту, передав ей соответствующие входные параметры для принятия решения в соответствии с политикой безопасности, и должна претворить в жизнь принятое решение.

Слайд 10Криптография

Анализ криптографической защиты на прикладном уровне может быть разбит на:

анализ вызова

механизма криптографической защиты и

анализ самого механизма

Слайд 11Сетевые протоколы обеспечения безопасности

Сетевые протоколы обеспечения безопасности IPSEC используются для

предоставления сервисов аутентификации, конфиденциальности и целостности на уровне протокола IP.

Слайд 12 Средства защиты, встроенные в ОС, занимают особое место. Их основной задачей

является защита информации, определяющей конфигурацию системы, и уже затем — пользовательских данных.

Угрозы, создаваемые современными компьютерными средами, не могут быть нейтрализованы без использования защищенных операционных систем.

Об образовании в Российской Федерации

Об образовании в Российской Федерации Как подготовить свой проект?

Как подготовить свой проект? История космических побед

История космических побед Досрочное отчисление из школы. Федеральный закона Об образовании в РФ

Досрочное отчисление из школы. Федеральный закона Об образовании в РФ Доклад по информатике Уч-ка 8 класса "Б" Блинова Юрия

Доклад по информатике Уч-ка 8 класса "Б" Блинова Юрия Аборигены Австралии

Аборигены Австралии ВЫХОДИ В ИНТЕРНЕТ!

ВЫХОДИ В ИНТЕРНЕТ! Project 2

Project 2 Василий Алексеевич ВАТАГИН (1883/1884 - 1969)

Василий Алексеевич ВАТАГИН (1883/1884 - 1969) Финансовые ресурсы торговой организации ООО Профильком: состав, структура и методы прогнозирования

Финансовые ресурсы торговой организации ООО Профильком: состав, структура и методы прогнозирования Принцип Гюйгенса. Принцип Ферма. Законы отражения света

Принцип Гюйгенса. Принцип Ферма. Законы отражения света Сюрреализм

Сюрреализм Педагогика как наука …или искусство?… и (!) искусство

Педагогика как наука …или искусство?… и (!) искусство Komparatiivi ja superlatiivi

Komparatiivi ja superlatiivi Каталог Идель (Халяль) 2021 (1)

Каталог Идель (Халяль) 2021 (1) Сплавы

Сплавы Алгоритмы. Определение, виды и свойства.

Алгоритмы. Определение, виды и свойства. Геометрия в моде

Геометрия в моде Лавсан

Лавсан Город площадей и театров: Площадь Искусств

Город площадей и театров: Площадь Искусств Психоаналитические причины преступности

Психоаналитические причины преступности Православные праздники

Православные праздники Презентация на тему Жидкие кристаллы

Презентация на тему Жидкие кристаллы  Абсолютизм в Западной Европе. Тридцатилетняя война 1618-1648года

Абсолютизм в Западной Европе. Тридцатилетняя война 1618-1648года Сводная таблица по приемным кампаниям 2016-2019 гг

Сводная таблица по приемным кампаниям 2016-2019 гг План муниципальной площадки по образовательной области Физическое развития для инструкторов ФИЗО г. Чебоксары

План муниципальной площадки по образовательной области Физическое развития для инструкторов ФИЗО г. Чебоксары e5c514b9d0e1405ebf6e3dc143fce7f1 (3)

e5c514b9d0e1405ebf6e3dc143fce7f1 (3) Зачет с оценкой. Управление персоналом

Зачет с оценкой. Управление персоналом